1.実用的な目標

1.練習内容

システム動作監視

スケジュールされたタスクなどを使用して、毎分コンピューターに接続されているプログラムと、接続されている外部IPの場所を記録します。一定期間実行し、ファイルを分析して分析結果を要約します。目的:ネットワーク化されたすべてのプログラムの接続と操作、この操作が適切かつ合理的かどうか、さらに詳細な分析のためのターゲットパケットキャプチャを

見つけるために、sysinternalsにsysmonツールをインストールして構成し、適切な構成ファイルを設定して、ホストのフォーカスを監視する疑わしい動作。

実際のログの分析は、Linuxテキスト処理命令などの以前に学習した知識と組み合わせて、独自の創造性を発揮する必要もあります(大量のデータからルールを見つけて問題を見つけることは困難です)。

マルウェア解析

、ターゲットマシンと他の操作にインストールされている(このようなプロセスの移行やスクリーンショットなど)解析ソフトウェアあなたが戻って会社に開始する、バックドアのソフトウェア:

読み取り、追加、レジストリエントリどのような削除、

読み取り、追加、削除されたファイル

、接続された外部IP、転送されたデータ(キャプチャ分析)。

第二に、実用的な手順

1. schtasks命令を使用してシステムを監視します

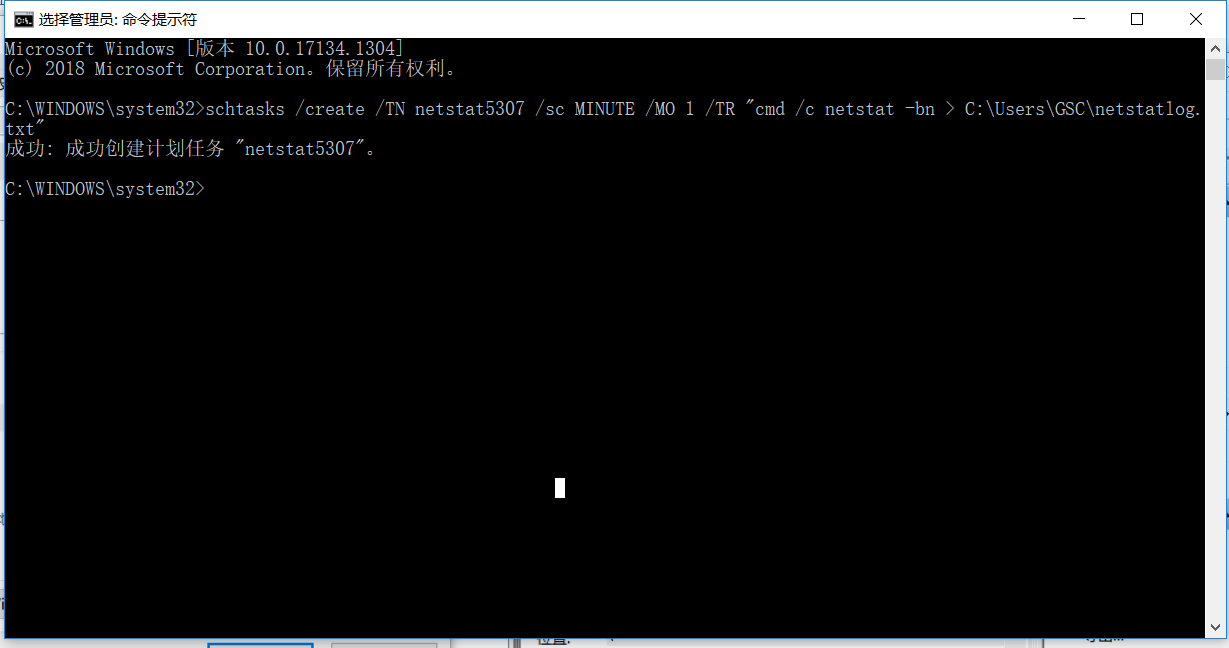

(1)schtasks命令を使用して、netstat5307スケジュールされたタスクを追加します。schtasks /create /TN netstat5307 /sc MINUTE /MO 1 /TR "cmd /c netstat -bn > C:\Users\GSC\netstatlog.txt"

(2)新しいschtasks5307.txt

date /t >> C:\Users\GSC\netstat20175307.txt

time /t >> C:\Users\GSC\netstat20175307.txt

netstat -bn >> C:\Users\GSC\netstat20175307.txt

Cドライブとして保存します。schtasks5307.bat

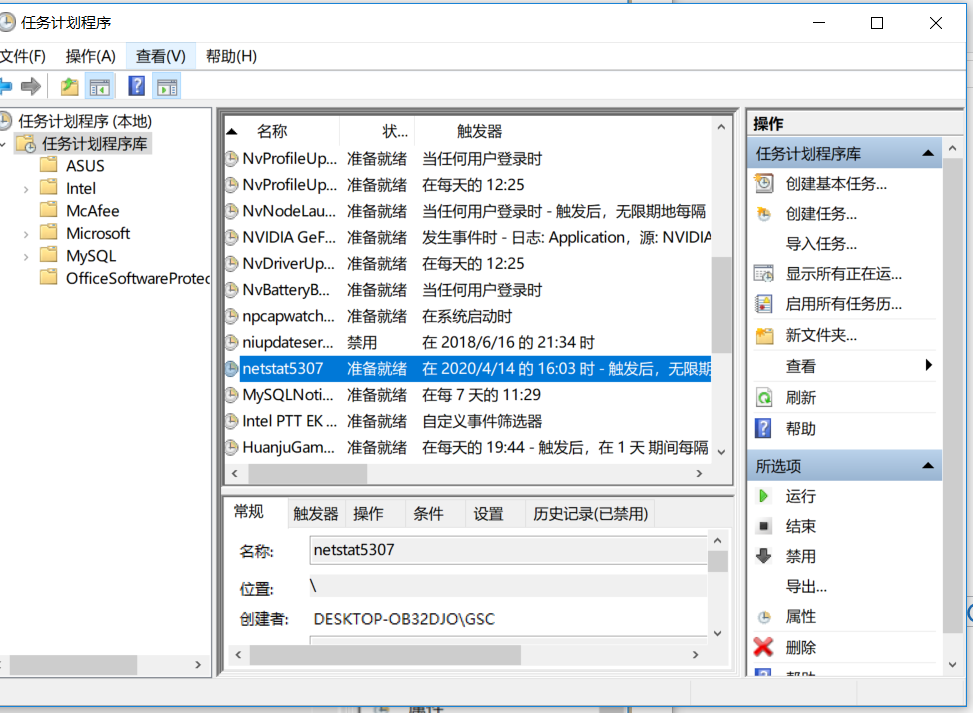

(3)計画プログラムを

変更する最初にプログラムまたはスクリプトを変更し、schtasks5307.batに変更します。

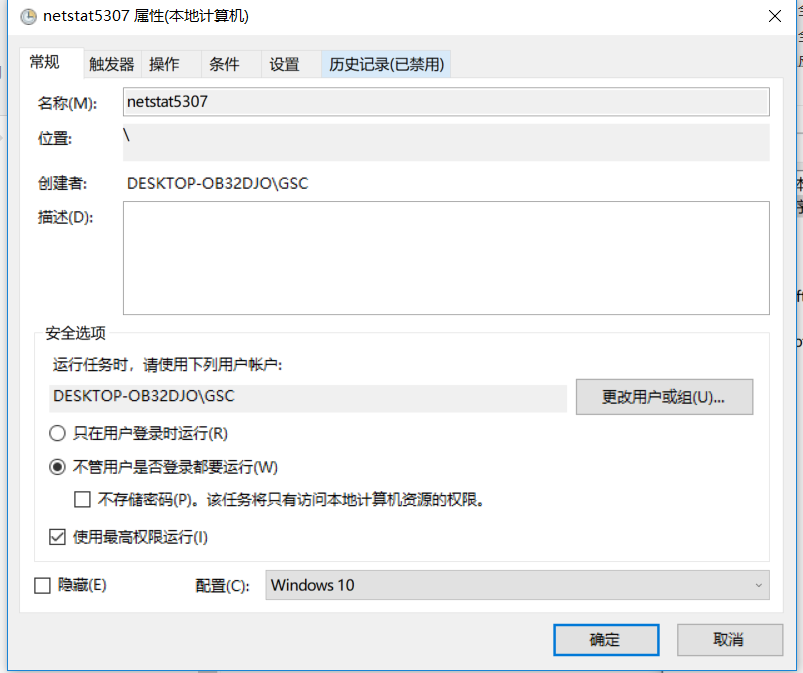

次に、セキュリティオプションを変更し、ユーザーがログインしているかどうかに関係なく実行するようにスケジュールされたタスクを設定し、最高の権限を使用します。

(4)1時間後、記録ファイルを確認します。

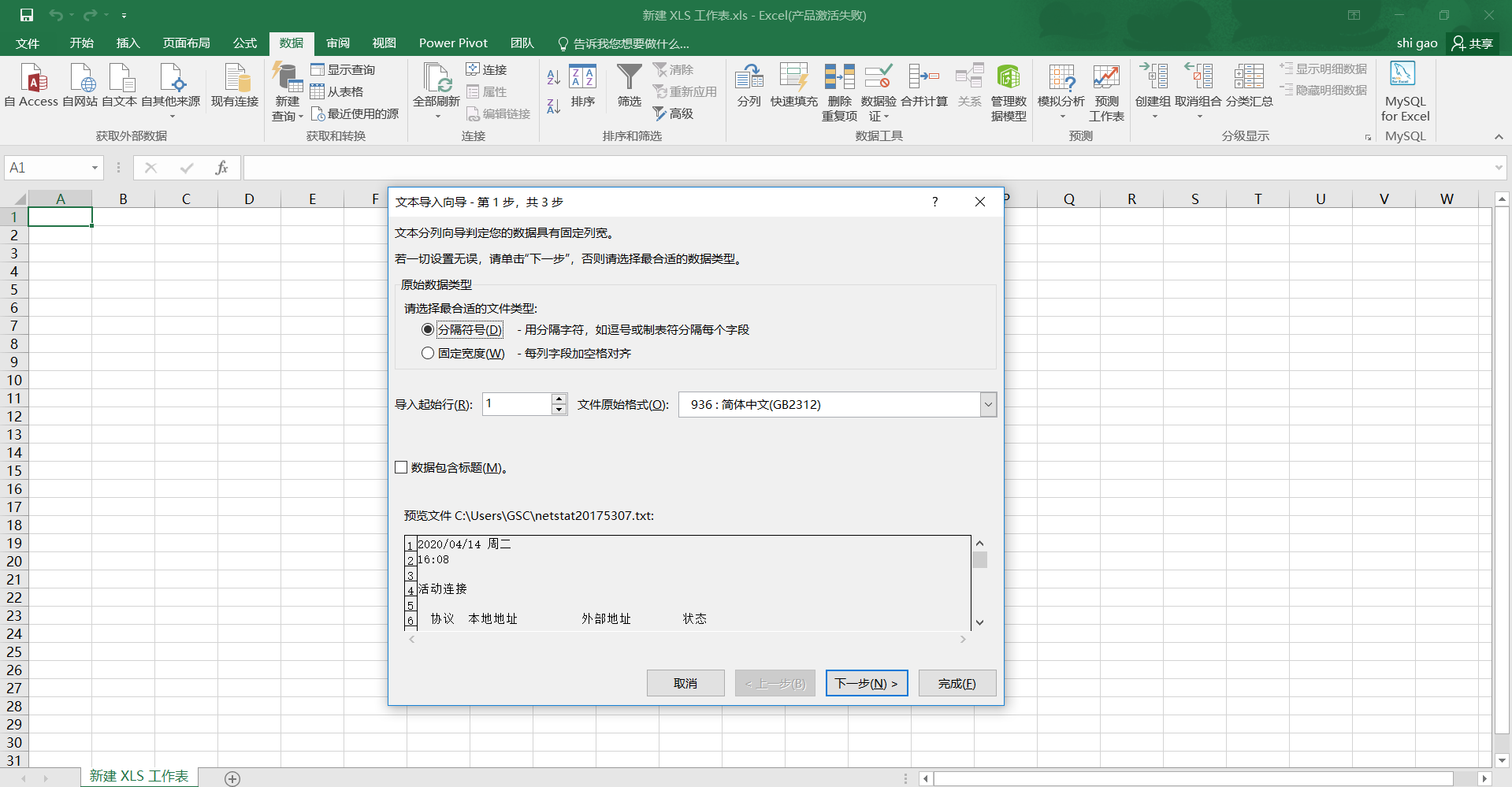

(5)Excelを使用してデータを分析します。

設定後、データはExcelファイルにあります

(6)視覚化の

観点:

参照ブログ:https : //www.cnblogs.com/zjy1997/p/8824717.html#4.1

上記の画像によると、最も多いのはsvchost.exeが169、次にQQLiveService.exeが165、lkads.exe、lkcitdl.exe、lktsrv.exe、mDNSResponder.exe、nidmsrv.exe、nvcontainer.exe、AppleMobileDeviceService.exeが次のように関連付けられている110。QQを除いて、他のexeが何をしているのかわかりません。backgroundTaskHost.exeも見つかりました。

nidmsrv.exe、lkcitdl.exe、lktsrv.exe、lkads.exeは、クエリによるNational Instrumentsのサービスプロセスです。

nvcontainer.exeはNVIDIAプロセスです。

mDNSResponder.exeおよびAppleMobileDeviceService.exeは、Appleモバイルデバイス用のiTunesソフトウェアでサポートされているサービスです。

QQLiveService.exeはTencentのプロセスです。

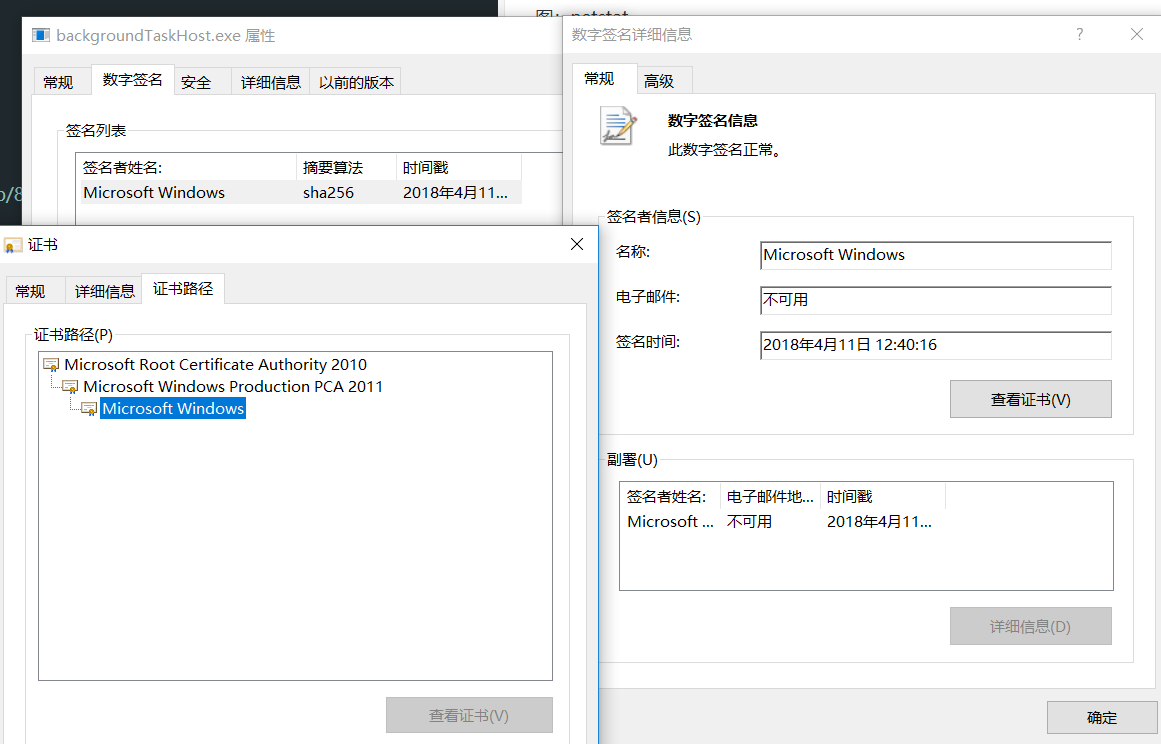

backgroundTaskHost.exeはデジタル署名によるMicrosoft Windowsです

2. sysmonツールを使用してシステムを監視する

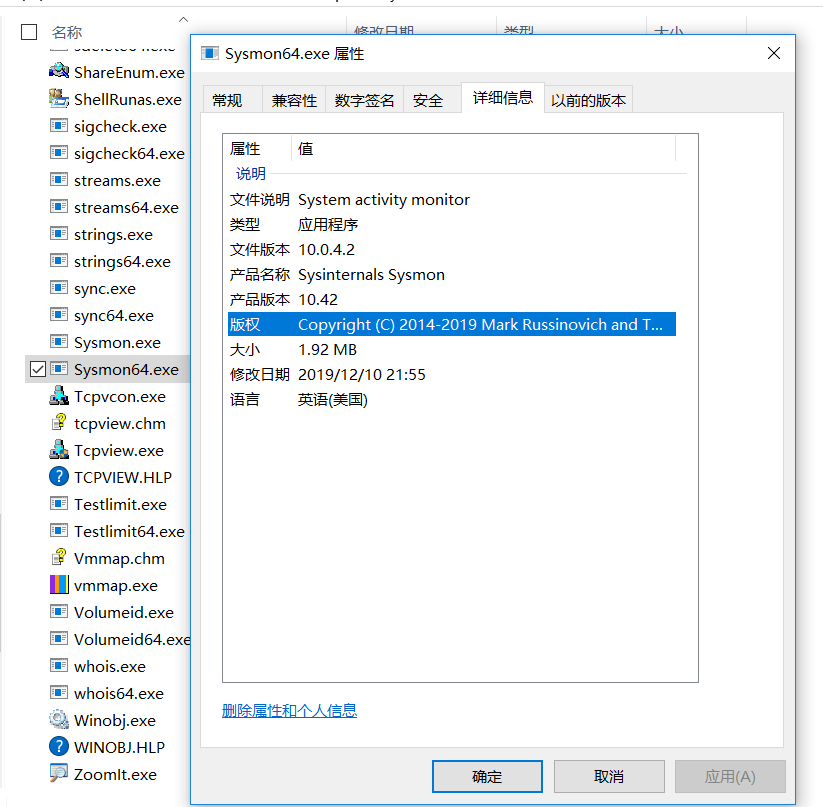

(1)Sysinternals Suiteをダウンロードして、バージョン情報を表示します。

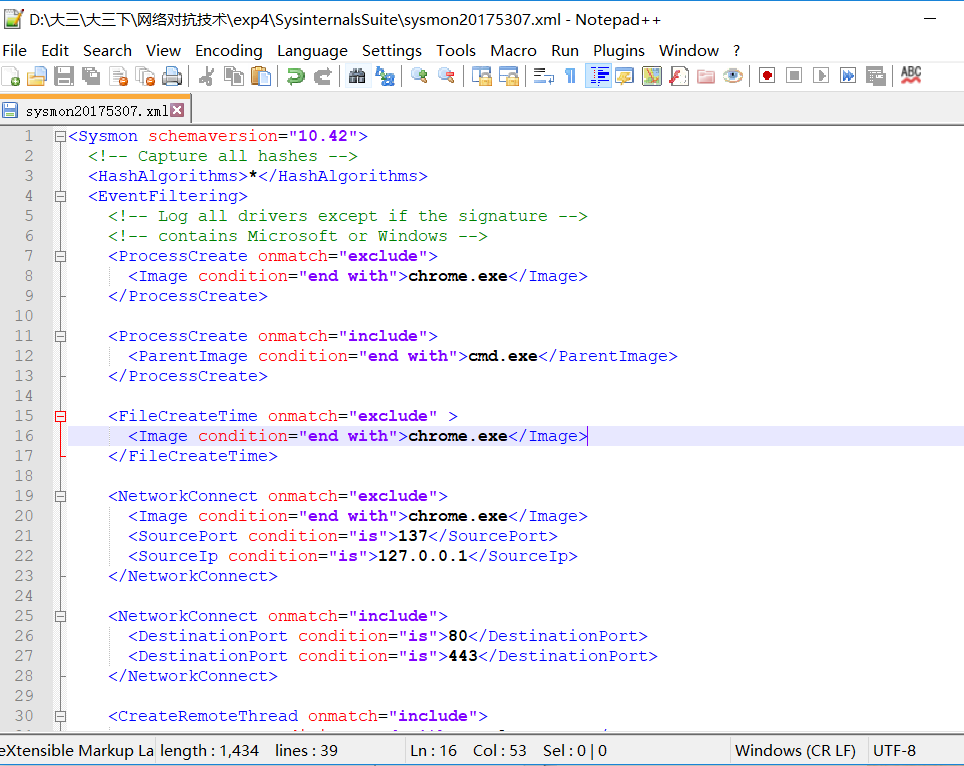

(2)構成ファイルsysmon20175307.xmlを作成します

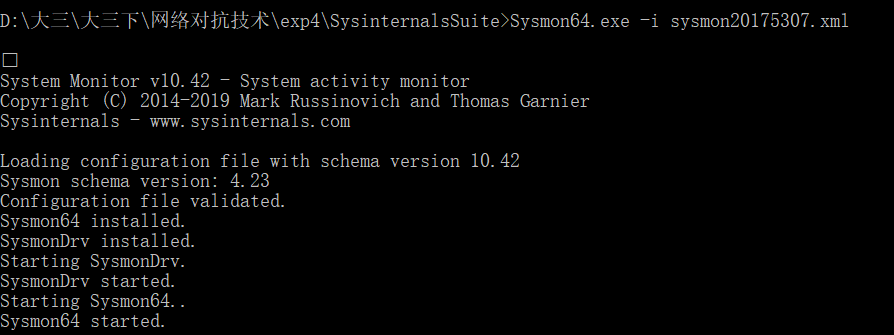

(3)管理者として実行Sysmon64.exe -i sysmon20175307.xml

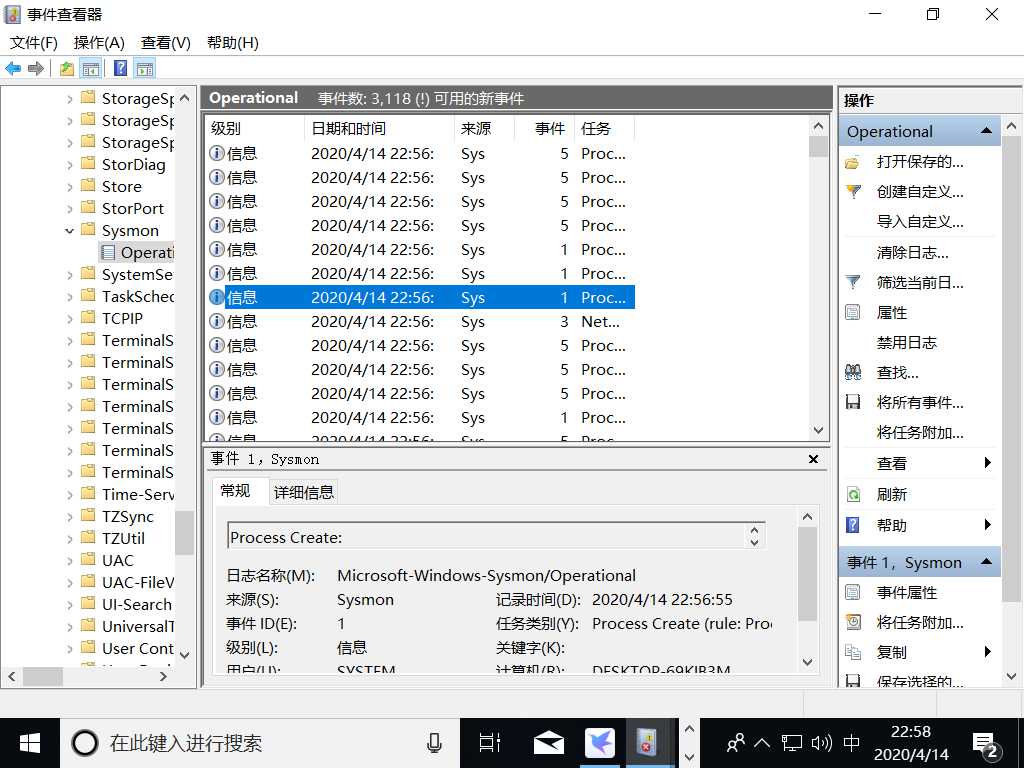

(4)閲覧キャプチャ情報

オープン事件查看器(本地で、应用程序和服务日志場合Microsoft-Windows-Sysmonあなたが見ることができ

チャート:ローカルイベントビューア

プロセスが捕捉されるので、私はsearchfilterhost.exeを発見し、リストの前には、これは検索処理では、私が検索している事件查看器プロセスので、発見され捕獲されます。

3.実験3のバックドアファイルを分析に使用する

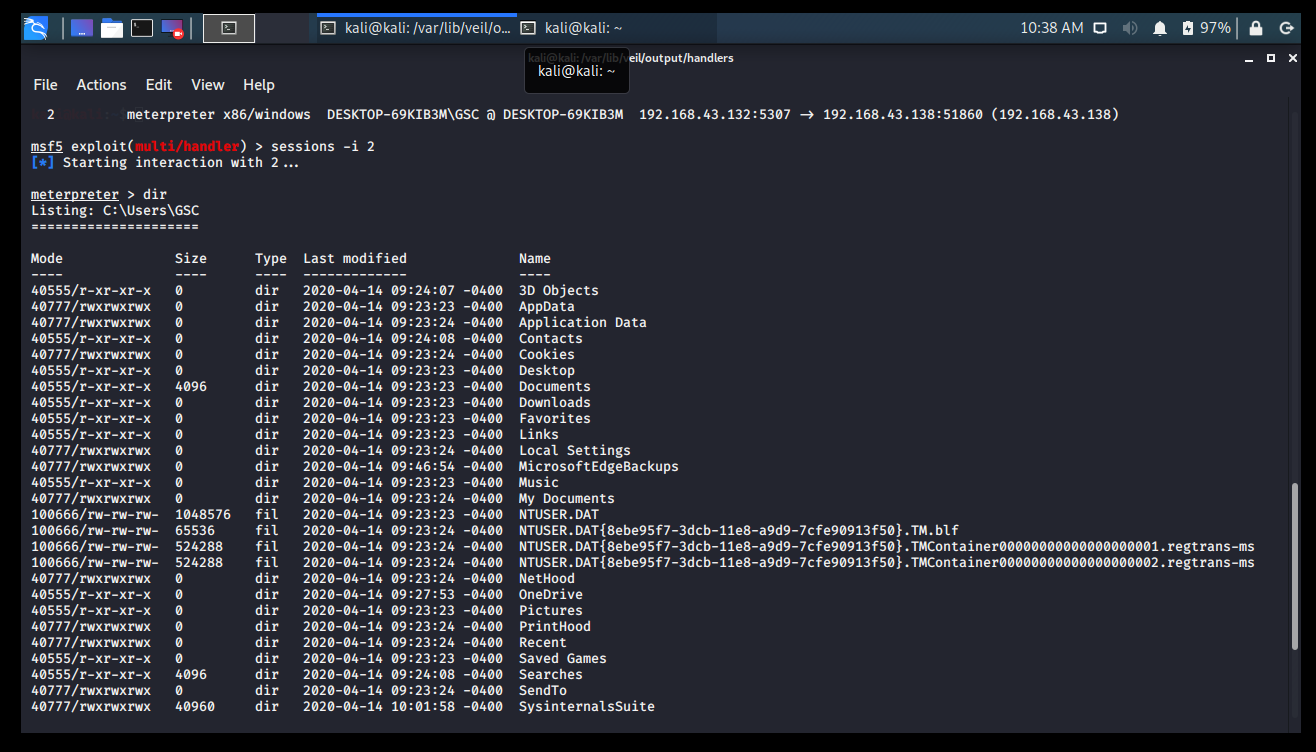

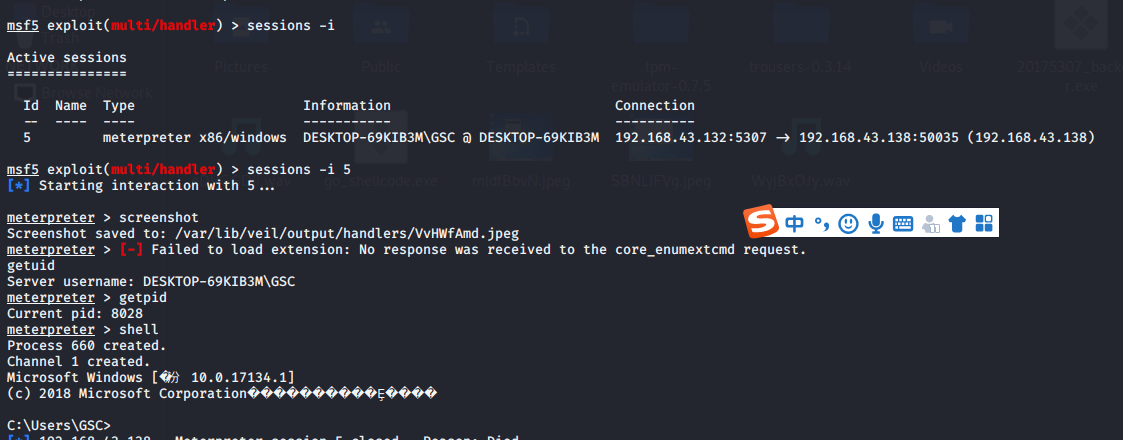

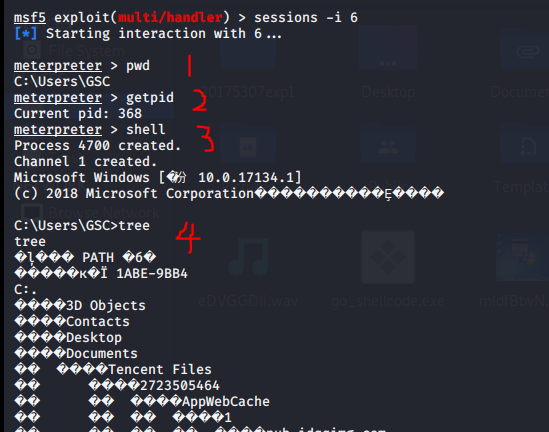

(1)Kaliと接続するためのwin10リバウンド、

(2)カーリーはシェルを取得します

(3)スクリーンショットコマンドdir、getpid、getuidなどが実行されます。

(4)分析イベントビューア

ps:ターゲットマシンwin10は仮想マシンであり、プラットフォームはVMであるためVBではないため、カメラを取得できません。

4.SysTracer

SysTracerは、HIPSとプロセス動作追跡機能を統合したセキュリティ補助ツールで、ファイル操作、レジストリ操作、メモリ操作、危険な動作など、システム全体のプロセスの変更動作を追跡および監視できます。SysTracerは、すべてのプロセス、またはユーザーとそのサブプロセスによって指定されたプロセスを監視でき、ユーザーが特定のプロセスの動作を分析するのに役立つ監視ログを提供します。いつでも無数の画面スナップショットを取得でき、必要な画面スナップショットのペアを比較して、それらの違いを観察できます。ファイルとフォルダーの数、およびレジストリエントリの総数に応じて、スクリーンショットの撮影には通常数分かかります。

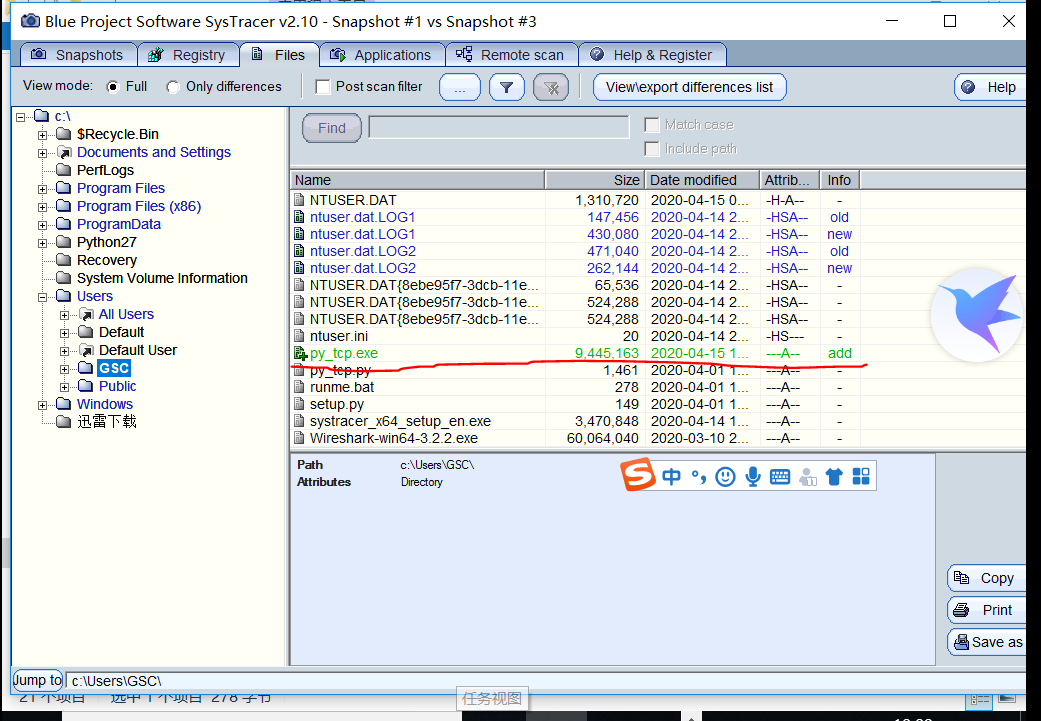

図:SysTracer

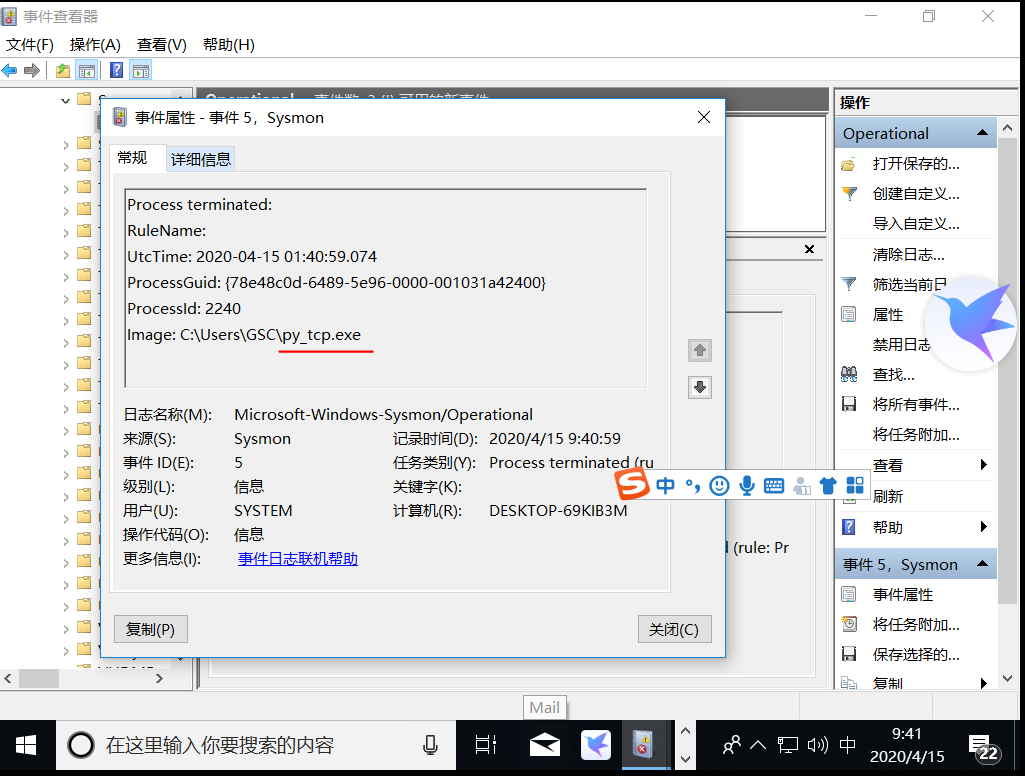

スナップショット#1はマルウェアが埋め込まれる前、

スナップショット#2はバックリンクの実行後、MSFの実行後

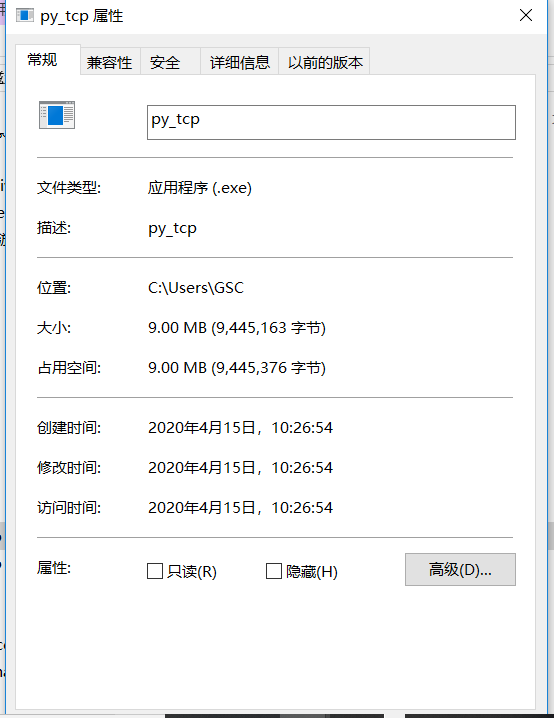

比較した後、新しいバックドアexe

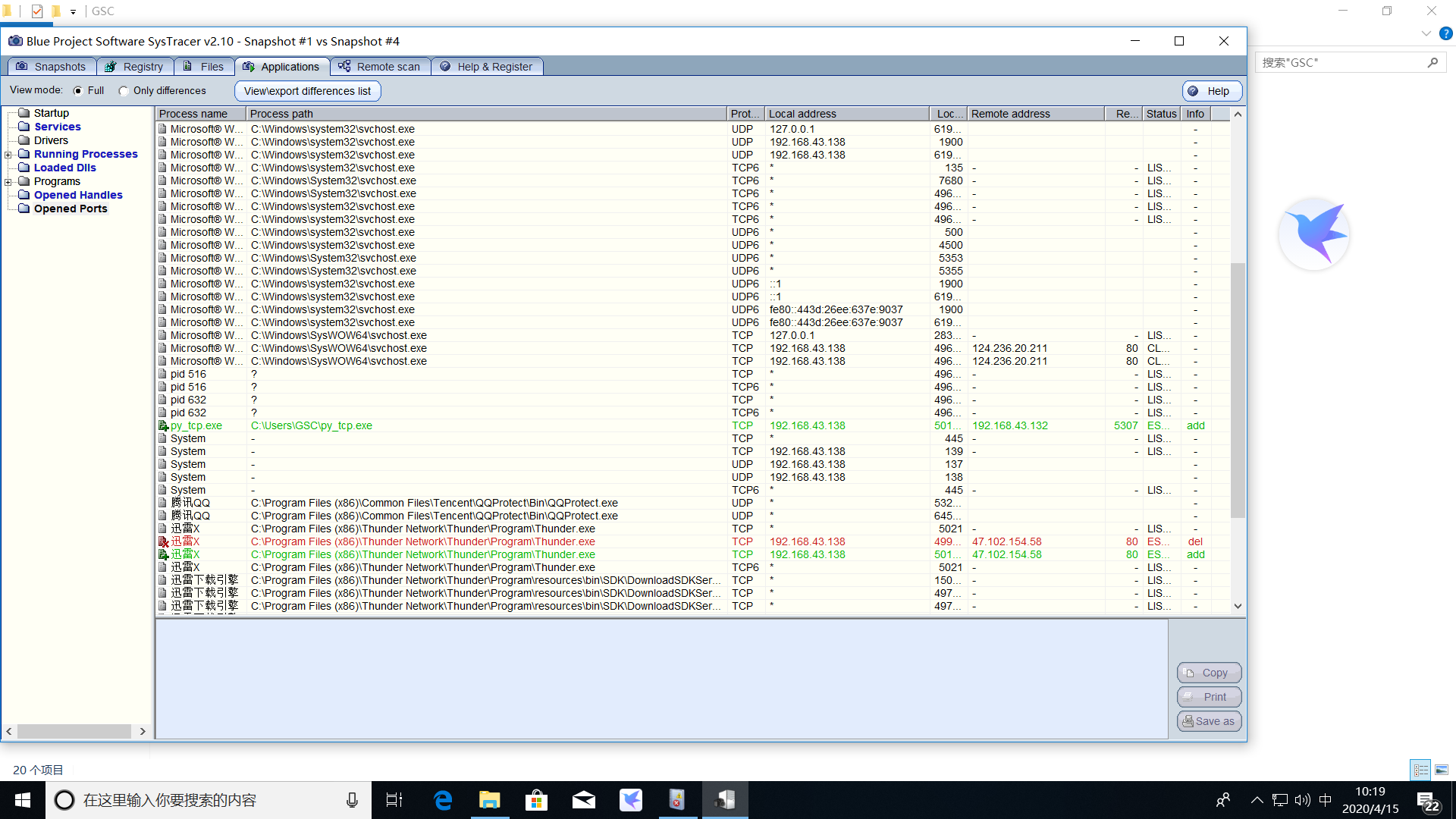

画像が見つかりました。SysTracer

は次の2つの画像に従って見つかりました

systracerはpy_tcp再接続操作を検出し、tcpアドレスとポートを正確に記録しました。これらはたまたまKaliのIPアドレス192.168.43.132とポート5307でした。

同時に、Kaliは、再接続を受信した後、Systracerの4つの疑問符操作に対応する4つの操作を実行しました。その後、Windows 10のファイアウォールはバックドアファイルを削除しました。

5.実験後に質問に答える

(1)職場のホストで悪意のあるコードが疑われるが、推測しただけの場合は、システムが毎日行っていることを監視したいだけです。監視したい操作と監視方法を設計してください。

1. Sysmonを使用して、カスタムxmlファイルで監視します。

2. Systracerを使用してスナップショットを取得し、それを比較してシステムステータスの変化を取得します。

3. Wiresharkがパケットをキャプチャして分析します。

(2)プログラムまたはプロセスに問題があると判断した場合、それについてさらに情報を得るにはどのツールが必要ですか?

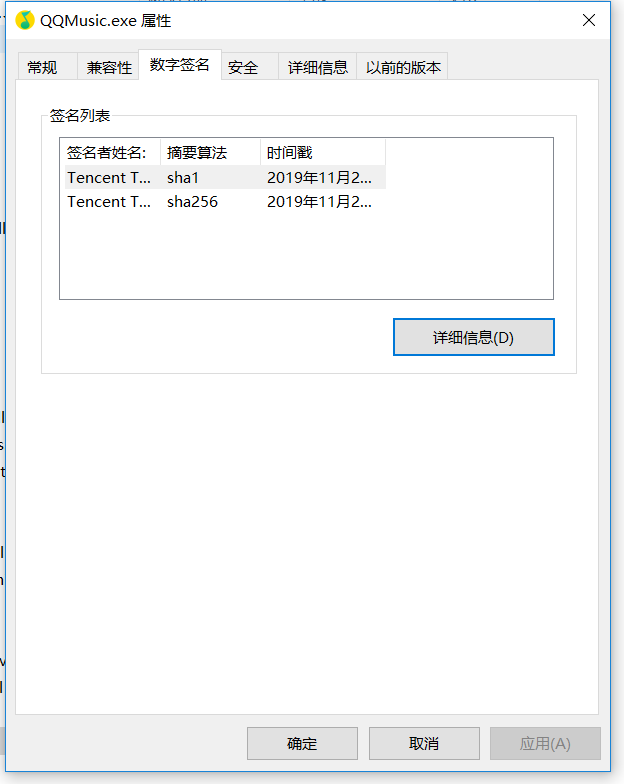

まず、プロセスまたはプログラムのデジタル証明書を表示できます。通常のexeのデジタル証明書は検証に耐えることができます。

比較すると、pyバックドアファイルの危険性を明確に感じることができます。

次に、実験3のウイルス検出WebサイトVirusTotalを検出に使用したり、360をトロイの木馬の殺害に使用したりできます。

6.実験的思考

現在の防御方法は比較的完成しています。実験3と実験2で生成されたウイルスが接続された後、それらは長期間生存できず、コンピューターのウイルス対策ソフトウェアによって検出およびクリーンアップされます。この実験には時間がかかります。一方で、環境の構成に時間がかかりすぎます。問題は、ローカルのWin10がKaliに接続できず、Win7がSysmonを使用できないため、1つのWin10仮想マシンしか再構成できないことです。一方、実験プロセスに不慣れであり、ソフトウェアを正確かつ巧みに使用して「悪いことをしている」バックドアプログラムをキャプチャすることができないことです。