アルプスプーフ

arpスプーフィングの原理。ローカルエリアネットワークはmacアドレスで送信されます。ルーターには、macに対応するIPのmacテーブルがあり、arpキャッシュテーブルもローカルにあります。ルーターがipに対応するmacアドレスを知らない場合、arpプロトコルが送信されます。便利です。

ローカルとゲートウェイの両方のmacテーブルは相手のmacを記録しますが、arpプロトコルは「噂」プロトコルに基づいています。他の人々は彼らが言うことを信じており、攻撃者に機会を提供します。攻撃者ゲートウェイは言った:私はXXXであり、攻撃されたXXXに言った:私はゲートウェイです。これにより、双方向のスプーフィングメカニズムが形成されます。この文は、攻撃者とゲートウェイによってmacテーブルにキャッシュされ、送信トラフィックが攻撃者を通過するようになります。このとき、攻撃者が(ゲートウェイから)トラフィックを転送すると、攻撃されてゲートウェイに送信されたトラフィックは転送されます)、パケットはローカルでキャプチャされ、攻撃されたゲートウェイとゲートウェイ間の通信トラフィックデータは攻撃者によって制御されます。

arpspoof機能と原理分析:arpspoofは、ターゲットホストまたはLAN内のすべてのホストによって送信されたデータパケットをARPスプーフィングを介してリダイレクトします。これは、スイッチを使用してLAN環境でデータをスニッフィングする非常に効果的な方法です。

プロトコル分析について:

arpプロトコル分析

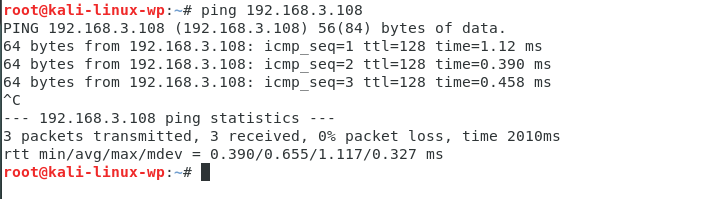

icmpプロトコル分析

arpspoof の基本的な使用法:arpspoof [-iインターフェース] [-tターゲット]ホスト

-iは、使用するネットワークカードインターフェースを示すために使用されます。通常、eth0、

-tは、ターゲットホストが騙されることを示すために使用されます。示されていない場合、デフォルトはデフォルトです。

データパケットをインターセプトするLANホストホスト内のすべてのホスト、通常はゲートウェイ

ポート転送

Linuxホストのルーティング機能を使用すると、

ip_forwordステータスは、オンの場合は1、オフの場合は0になります。したがって、最初に「1」をip_forwordに書き込んで

から、そのテキストステータスを確認します。

LinuxでIP_forwardコマンドを開きます。echo 1 >> / proc / sys / net / ipv4 / ip_forward

注:マシンのネットワークが再起動すると、この数値はデフォルト= 0に戻ります。変更する場合は、/ etc / sysctl.conf

ファイルを変更できます永久に有効です。

ターゲットマシンのARPキャッシュテーブル

ARP中毒をテストする

攻撃を停止した後のArpは正常

arp応答パケット

dsniff

ネットワークスニッファにはネットワークスニッファが必要です。ネットワークスニッファには、ネットワーク管理者向けのツールが最初に装備されました。スニッファを使用すると、ネットワーク管理者はいつでもネットワークの実際の状況を追跡し、ネットワークの脆弱性を見つけてネットワークパフォーマンスを検出できます。ネットワークパフォーマンスが鋭い場合ドロップすると、スニファを介してネットワークトラフィックを分析し、ネットワークの輻輳の原因を見つけることができます。ネットワークスニッフィングは、ネットワーク監視システムの基礎です。

Dsniffは、よく知られているネットワークスニファツールキットです。その開発者であるDugSongは、1999年12月にミシガン大学のCITI研究所の研究結果に基づいて、この後に影響力のあるネットワークセキュリティツールキットを開発しました。DugSongは、ネットワーク通信の不安定性を明らかにするためにDsniffを開発しました。このツールキットを使用すると、ネットワーク管理者は、侵入テストを含む自分のネットワークを監査できます。しかし、すべてに2つの側面があり、Dsniffによってもたらされる悪影響も「巨大」です。まず、それは自由に入手できます。このツールキットを持っている人はだれでも「不当なこと」をする可能性があります。次に、Dsniffの一部のツールは、MITM(Man-In-The-Middle)攻撃ツール、SSH1およびSSLに対するSSHmitmやWebmitmなど、一部のセキュリティプロトコルの「安全性」を完全に明らかにします。SSH1とSSLはどちらも、ネットワーク通信用の暗号化チャネルを確立するためのメカニズムであり、常に非常に安全であると考えられてきました。しかし、実際に使用すると、利便性を考慮して特定のリンクを見落とすことが多く、実用上の不安が生じます。したがって、最大の不安は、多くの場合、セキュリティについて何も知らないことではなく、自分のセキュリティを過度に信じることです。

実験テスト

-c半二重tcpストリームを開き、arpspoofの使用時に適切なスニッフィング操作を許可します;

-dデバッグモードを開始します;

-f / etc /サービス形式(つまり、パスワードスニッフィングサービスタイプ)からトリガーをロードします);

-Iは特定のネットワークインターフェイスを

使用します; -mはdsniff.magicファイルを使用して、マジックファイルで定義された機能を通じてプロトコルを自動的に決定します;

-nはホストルックアップを実行しません;

-rは以前に保存されたセッションから読み取り、傍受しますデータ;

-sユーザー名とパスワード情報が後続のデフォルトの1024

バイト制限に含まれている場合、メッセージの最初のバイトを最大でスニッフィングします;

-t port / proto = service;形式を使用して、コンマ定義をロードしますトリガーのセット。

トラフィックの転送とハイジャック

dsniffを直接使用する

Baiduテストへのターゲットマシンアクセス

Dsniffがサポートするプロトコル:FTP、Telnet、SMTP、HTTP、POP、NNTP、IMAP、SNMP、LDAP、

Rlogin、RIP、OSPF、PPTP、MS-CHAP、NFS、VRRP、YP / NIS、SOCKS、X11、CVS、IRC 、

AIM、ICQ、Napster、ostgreSQL、ミーティングメーカー、Citrix ICA、Symantec、pcAnywhere、

NAI Sniffer、Microsoft SMB、Oracle QL * Net、Sybase、Microsoft SQLの認定情報。

ettercap

ettercapは、導入されていないarp、icmpプロトコル攻撃にも基づいています。

ettercapには、グラフィカルインターフェイスとコマンドラインの両方があります。

方法

icmpリダイレクト:icmpスプーフィングは、リダイレクト(リダイレクト)ルーティングスプーフィング技術に基づいています。基本的な原則は、他のホストをだまして最も近いルートに偽装することです。そのため、他のホストはデータパケットを送信し、中間者攻撃者として動作して、それらを実際のルーターに再転送します。したがって、これらのパケットを監視できます。もちろん、icmpスプーフィングはスイッチの環境には適していません。マシンがスイッチの環境にある場合は、攻撃するarpポイズニング方法を選択するのが最適です。icmpスプーフィング方式のパラメーターは、実際のルーターのMACとIPであり、パラメーターの形式は(MAC / IP)です。

[例] #Ettercap -M icmp:00:11:22:33:44:55 / 192.168.0.1は

単なるリダイレクトです

DHCPスプーフィング:DHCPスプーフィングの原則は、攻撃者のローカルマシンをDHCPサーバーとして偽装し、実際のDHCPサーバーを置き換えて、ネットワークに新しく接続された犠牲ホストに動的にIPを割り当てることです。これの欠点は、実際のDHCPサーバーの繰り返しIP割り当てと競合する可能性があり、新しいアクセスネットワークセグメント上のホストのみをターゲットにすることができ、以前のホストに影響を与えることが難しいことです。DHCPスプーフィングモードのパラメーターは、割り当て可能なIPアドレスプール、サブネットマスク、およびDNSであり、パラメーターの形式は(ip_pool / netmask / dns)です。

[例] #Ettercap -M dhcp:192.168.0.30,35,50-60 / 255.255.255.0/192.168.0.1の

対応する意味は、192.168.0.30、35、50-60のアドレスが割り当てられ、サブネットマスクが255.255.255.0、DNSサーバーが192.168.0.1です。

tcpdump

Linuxをネットワークサーバーとして、特にルーターやゲートウェイとして使用する場合、データの収集と分析は不可欠です。TcpDumpは

、Linuxの強力なネットワークデータ収集および分析ツールの1つです。

簡単な言葉でtcpdumpを定義するには、次のとおりです。ネットワーク上のトラフィックをダンプします

。これは、ユーザーの定義に従ってネットワーク上のデータパケットを傍受するパケット分析ツールです。

インターネット上のシステム管理者にとってなくてはならないツールであるtcpdumpは、強力な機能と柔軟な遮断戦略を備えており、すべての

上級システム管理者がネットワークを分析して問題をトラブルシューティングするために必要なツールの1つになっています。

tcpdumpはソースコードを提供し、インターフェースを公開しているため、拡張性が高く、ネットワークのメンテナンスや侵入者にとって非常に

便利なツールです。tcpdumpは基本的なFreeBSDシステムにあり、ネットワークインターフェイスを無差別モードに設定する必要があるため、通常のユーザー

は正常に実行できませんが、root権限を持つユーザーは直接実行してネットワーク上の情報を取得できます。したがって、システム内のネットワーク分析ツールの存在は、このマシンのセキュリティに対する脅威ではなく、ネットワーク上の他のコンピューターのセキュリティに対する脅威です。

基本的に、tcpdumpの合計出力形式は、システム時刻ソースホスト、ポート>ターゲットホスト、ポートパケットパラメータです。

一般的なパラメータは

-iネットワークカードを指定します

srcソースプロトコル(入力)

dstエクスポートプロトコル(出力)

ホスト指定ターゲットマシン

ポート指定ポート

テスト中

ワイヤーシャーク

最も一般的に使用されるパケットキャプチャソフトウェア

1. Wireshark(旧称Ethereal)は、ネットワークパケット分析ソフトウェアです。ネットワークパケット分析ソフトウェアの機能は、ネットワークパケットをキャプチャし、最も詳細なネットワークパケット情報を可能な限り表示することです。Wiresharkは、インターフェイスとしてWinPCAPを使用して、ネットワークカードとデータパケットを直接交換します

。2 。ネットワークパケット分析ソフトウェアの機能は、「電気技術者が電気メーターを使用して電流、電圧、抵抗を測定する」と想像できます。シーンをネットワークに移植するだけです。ワイヤーをネットワークワイヤーに置き換えます。以前は、ネットワークパケット分析ソフトウェアは非常に高価であり、特に利益をもたらすソフトウェアでした。Etherealの出現により、このすべてが変わりました。GNUGPL一般ライセンスの保護範囲の下で、ユーザーはソフトウェアとそのソースコードを無料の価格で入手でき、そのソースコードを変更およびカスタマイズする権利があります。Etherealは現在、世界で最も広範なネットワークパケット分析ソフトウェアの1つです。

動作原理

イーサネットデータはブロードキャストで送信されます。つまり、LANの各ホストはネットワークで送信されたデータをリッスンしています。イーサネットハードウェアは、監視対象のデータフレームに含まれるMACアドレスを独自のMACアドレスと比較します。同じである場合、フレームは受け入れられ、それ以外の場合は無視されます。これはイーサネットフィルタリングルールです。ただし、イーサネットハードウェアが「プロミスキャスモード」に設定されている場合、ネットワーク内のすべてのデータフレームを受信できます。WinPcapは、パケットキャプチャツールの関連サポートを提供するライブラリと同等です。Snifferはこの原理に基づいて、ネットワークを流れるデータを監視します

プロトコル分析では、タグ付きパケットを使用してすばやく特定できるかなりの数のパケットがあります

各パケットの流れを追う

フィルターを追加

tcp dst port 3128

は、宛先TCPポートが3128のパケットを表示します。

ip src host 10.1.1.1

は、送信元IPアドレス10.1.1.1のパケットを示します。

ホスト10.1.2.3

は、宛先または送信元IPアドレス10.1.2.3のパケットを示しています。

src portrange 2000-2500

は、ソースがUDPまたはTCPであり、ポート番号が2000〜2500の範囲にあるパケットを示します。

not imcp

は、icmp以外のすべてのパケットを表示します。(Icmpは通常pingツールで使用されます)

dst net 10.200.0.0/16ではなくsrcホスト10.7.2.12

は、送信元IPアドレスが10.7.2.12であることを示しますが、宛先は10.200.0.0/16のパケットではありません。

snmp || dns || icmp

は、SNMPまたはDNSまたはICMPパケットを表示します。

ip.addr == 10.1.1.1

は、送信元または宛先IPアドレス10.1.1.1のパケットを示します。

ip.src!= 10.1.2.3またはip.dst!= 10.4.5.6

は、送信元が10.1.2.3でないか、宛先が10.4.5.6でないパケットを示します。

つまり、表示されるパケットは、送信

元IP:10.1.2.3を除くすべて、宛先IP:任意の

tcp.port == 25は、送信元または宛先のTCPポート番号25パケットを表示します。

tcp.dstport == 25は、宛先TCPポート番号25のパケットを表示します。

tcp.flagsは、TCPフラグを含むパケットを表示します。

tcp.flags.syn == 0x02は、TCP SYNフラグを含むパケットを表示します。

メッセージのフィルタリングなど