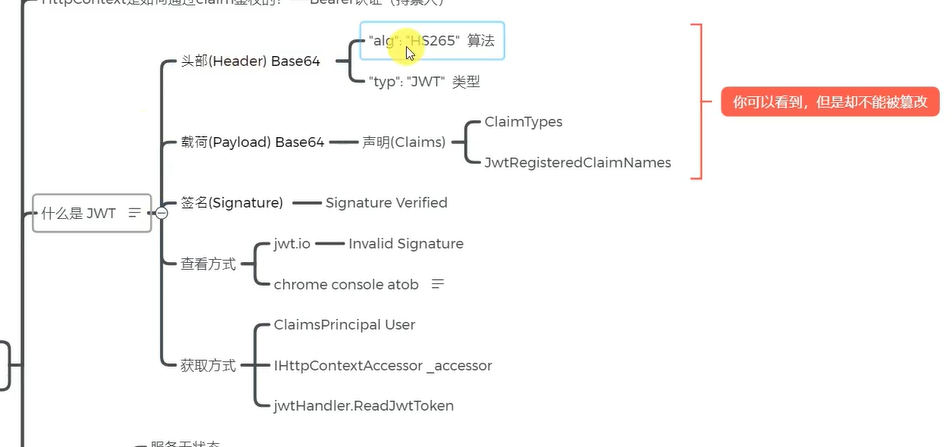

心のマッピングのアドレスを

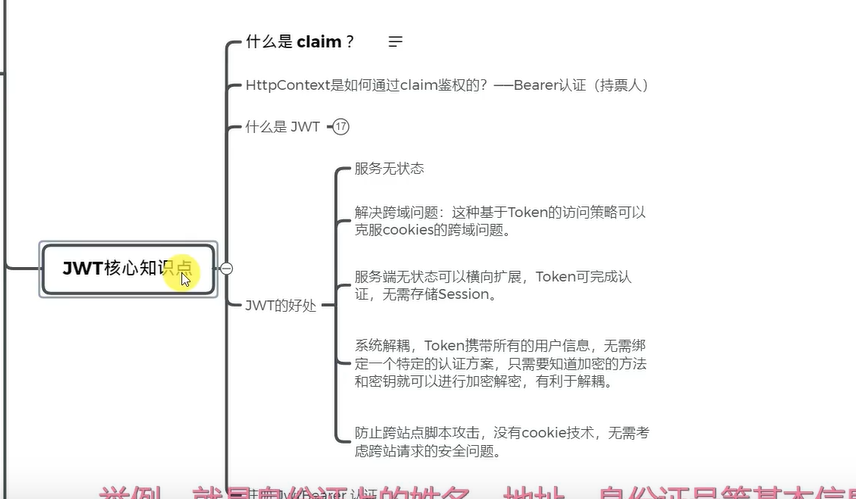

請求

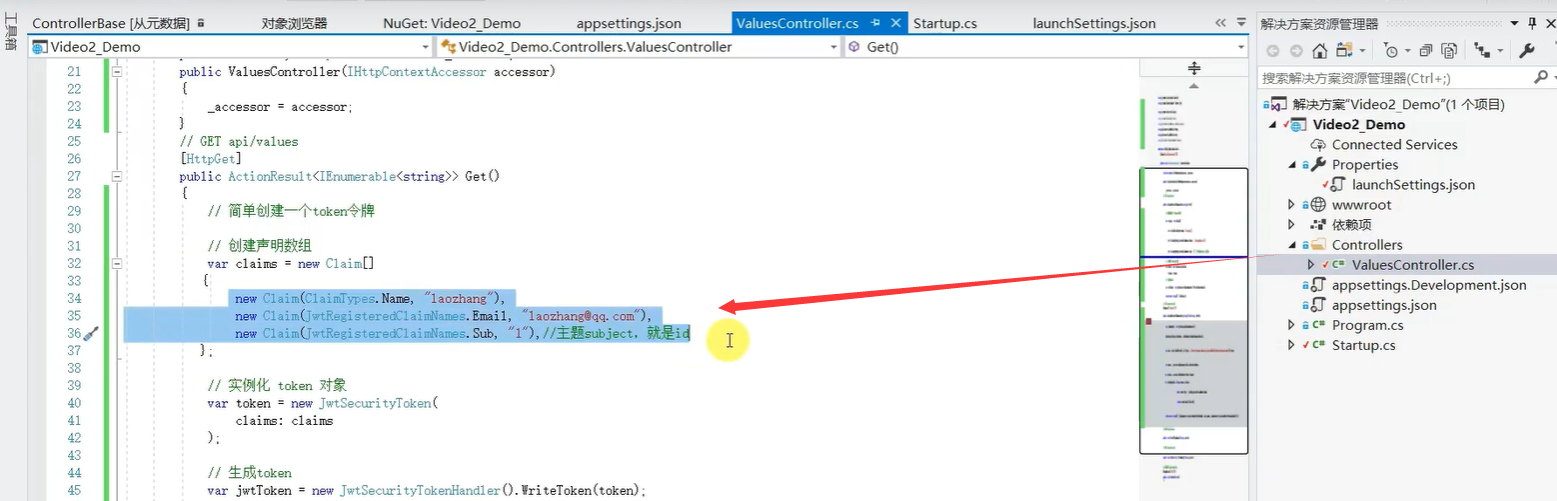

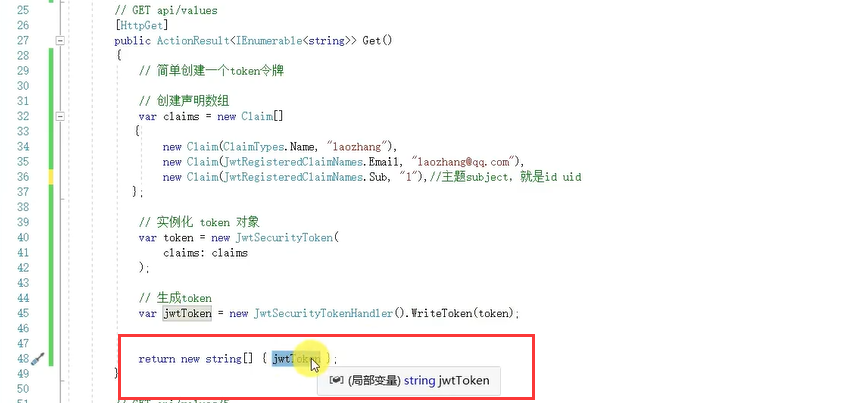

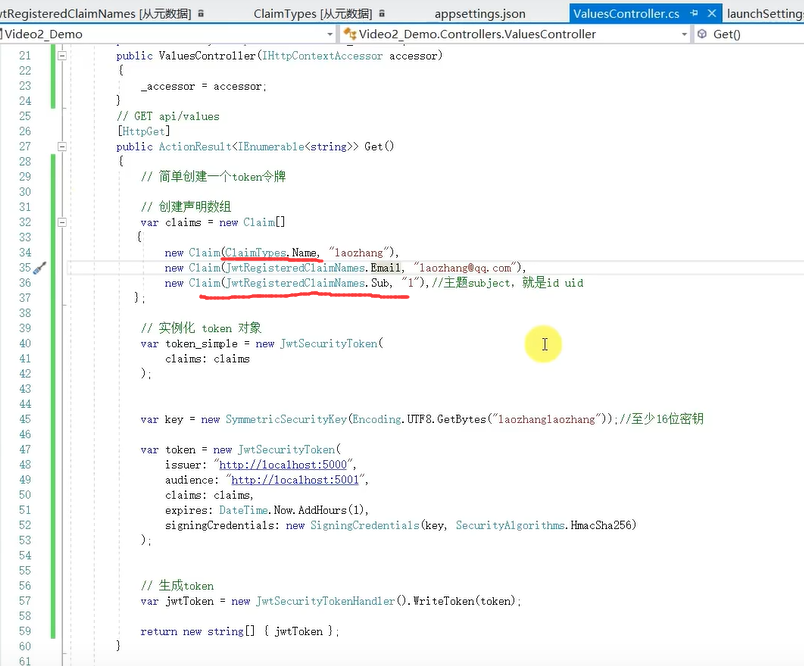

シンプルなトークンを作成します。

配列宣言

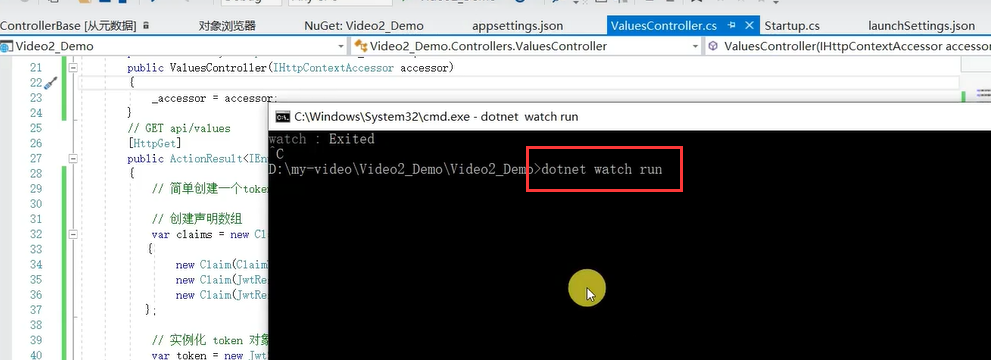

デバッグ技術

のコードの変更は、ファイルを監視し、自動的に終了するが変更され、その後、開始。

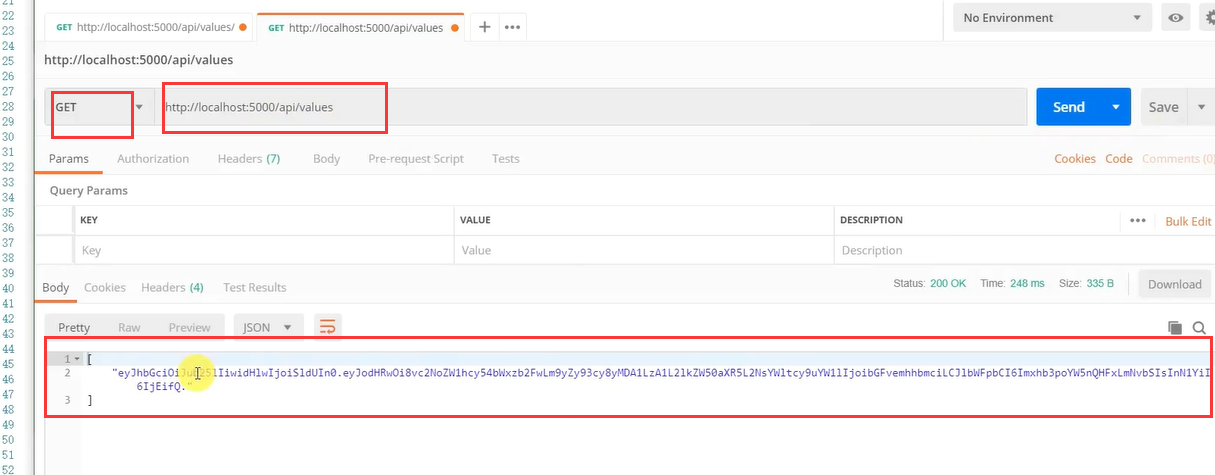

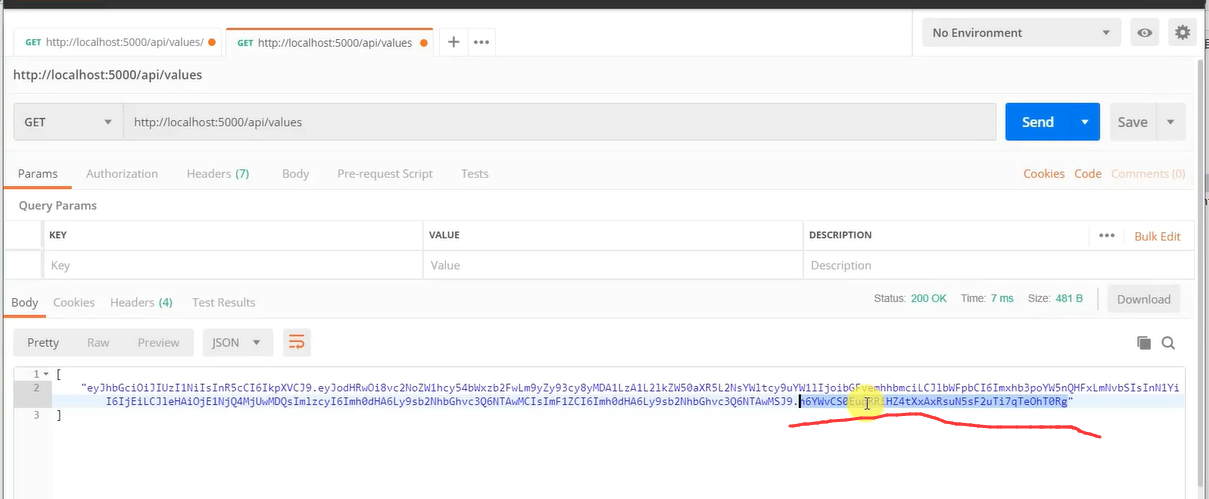

ポストテスト、トークンが生成し

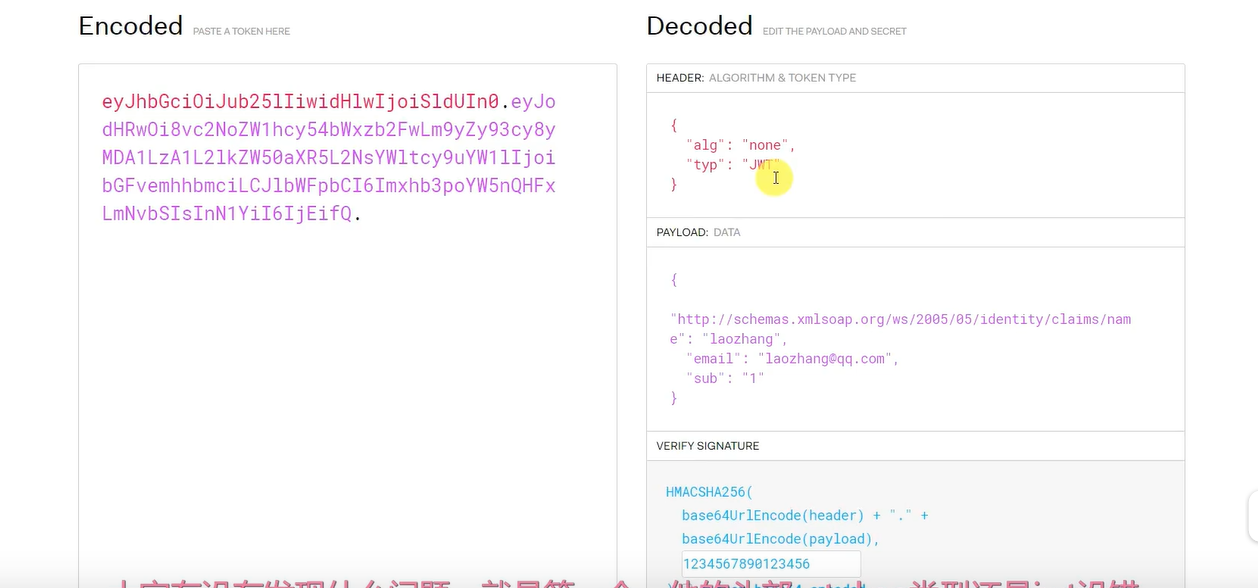

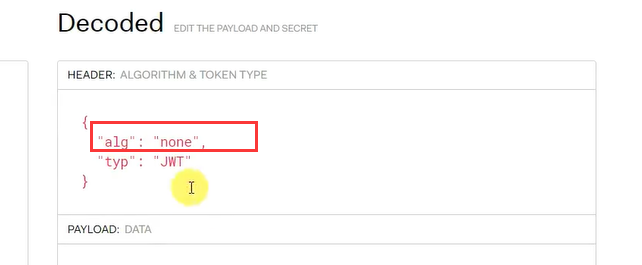

た暗号化アルゴリズムがない

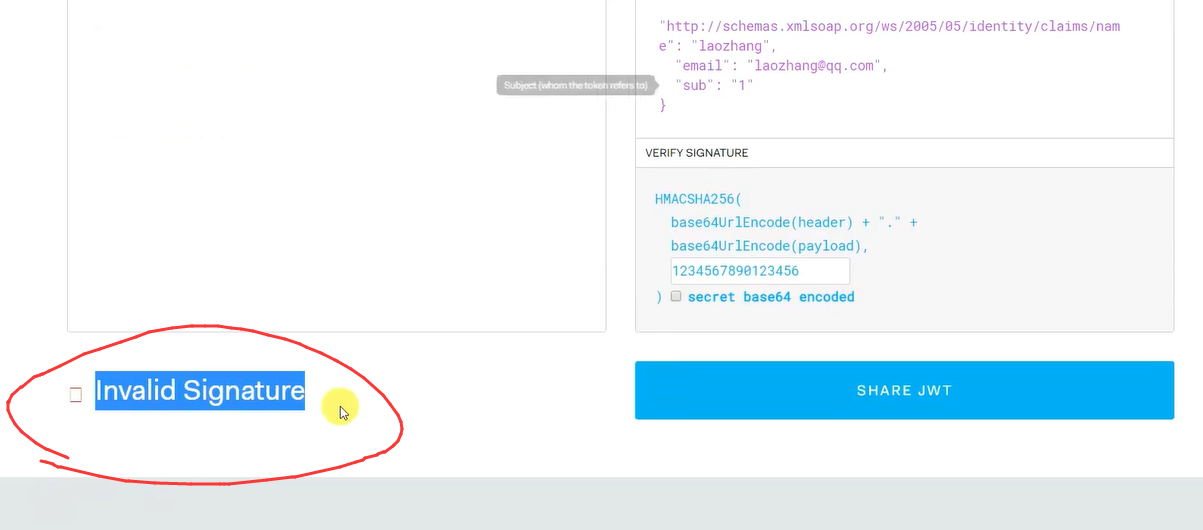

、これは無効な署名であることを示唆または

トークン生成が、しかしないデジタル署名と暗号化アルゴリズム。

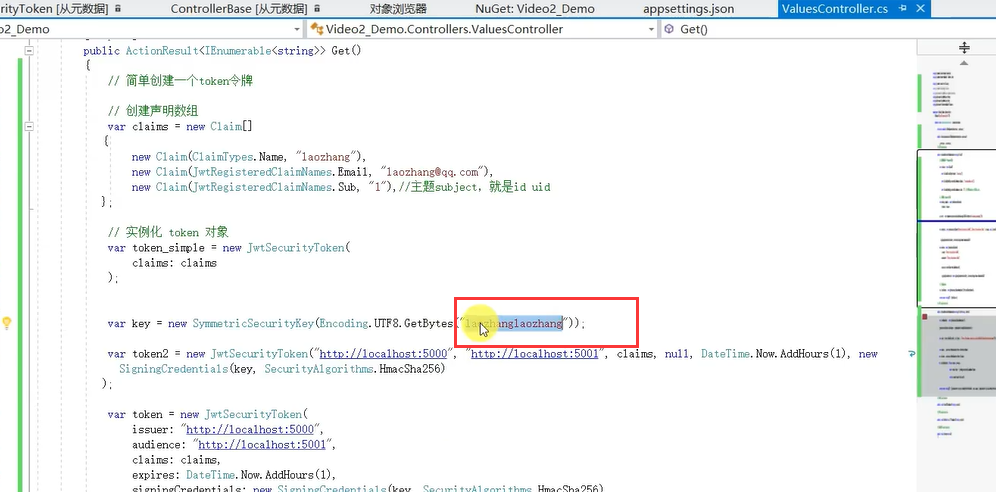

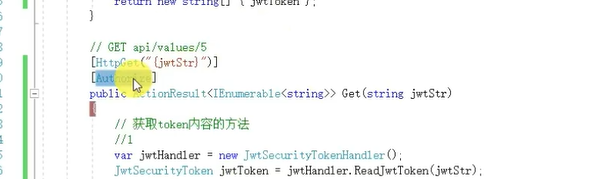

参照するためにソースコードを見て5つの方法を書き換えるある

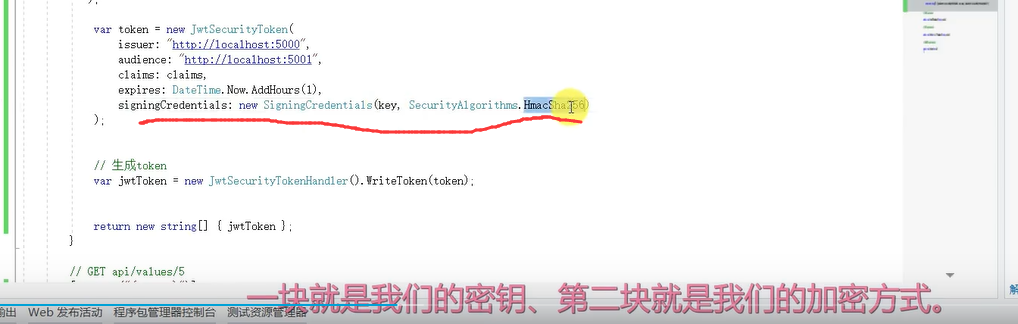

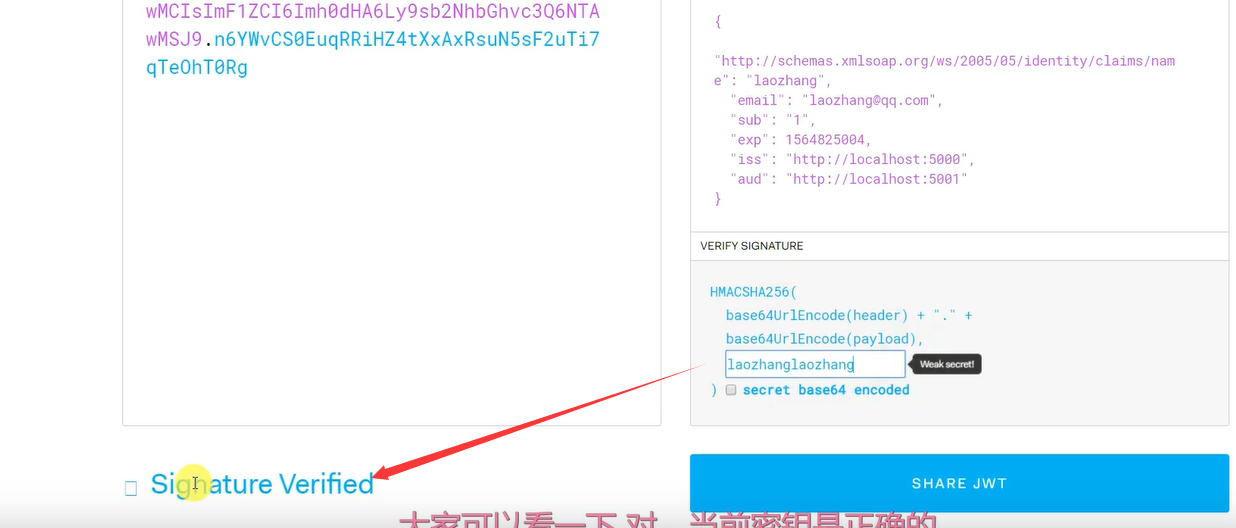

デジタル署名の我々の第三の部分が生成されるようになっています。

なぜ署名かどうか、それ?

また、あなたはキーを設定する必要があります。

上で私たちのキーをコピーします。

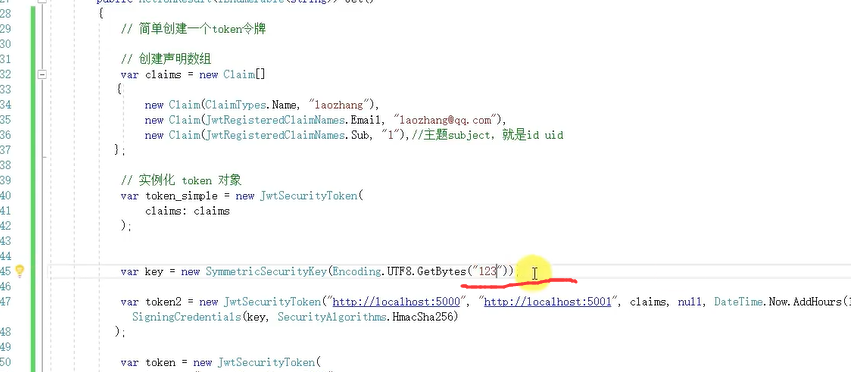

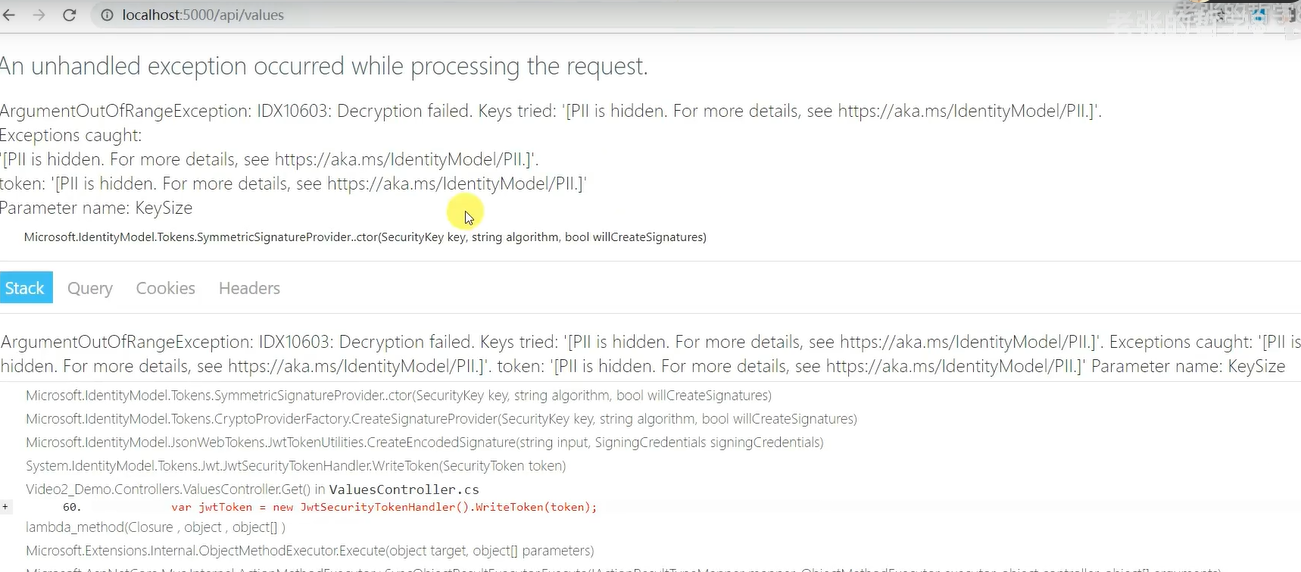

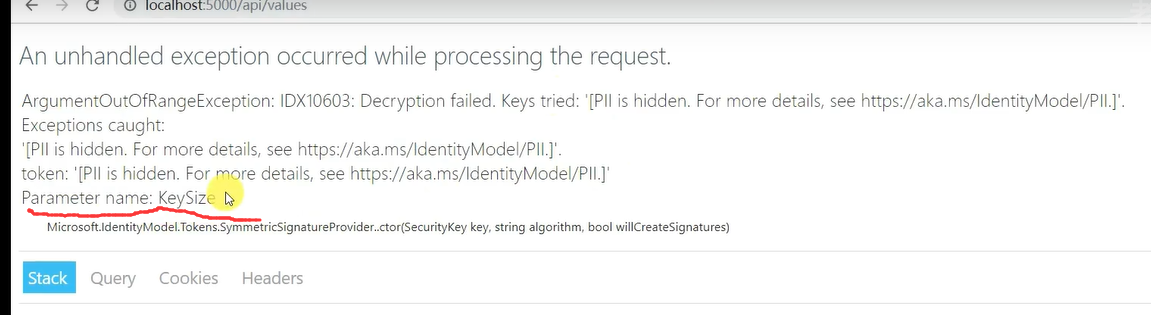

キー123に設定されている

パラメータ名のキーサイズ

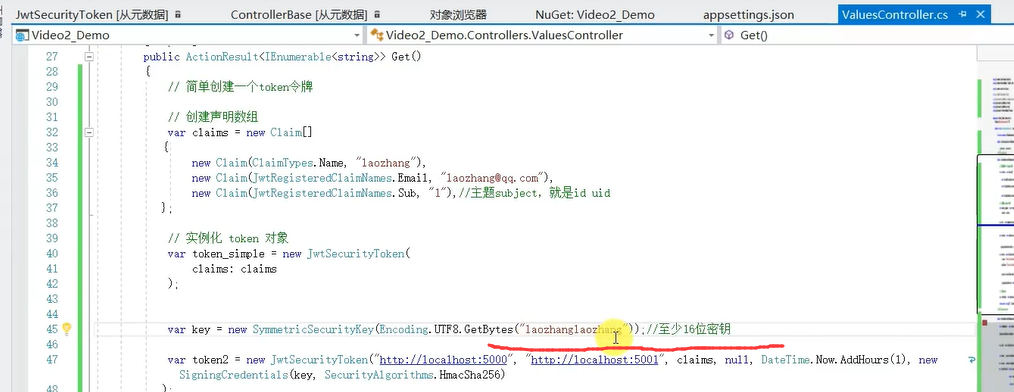

キーは、少なくとも16ビットされる

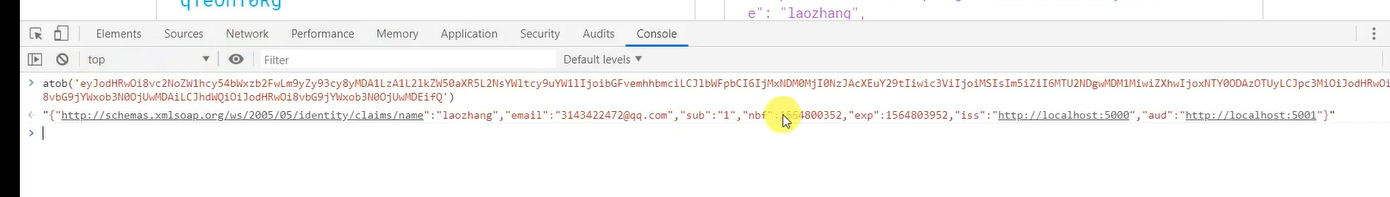

だけ第2の部分をコピーする文字列が解決chrpmeにコンソール内に配置されます

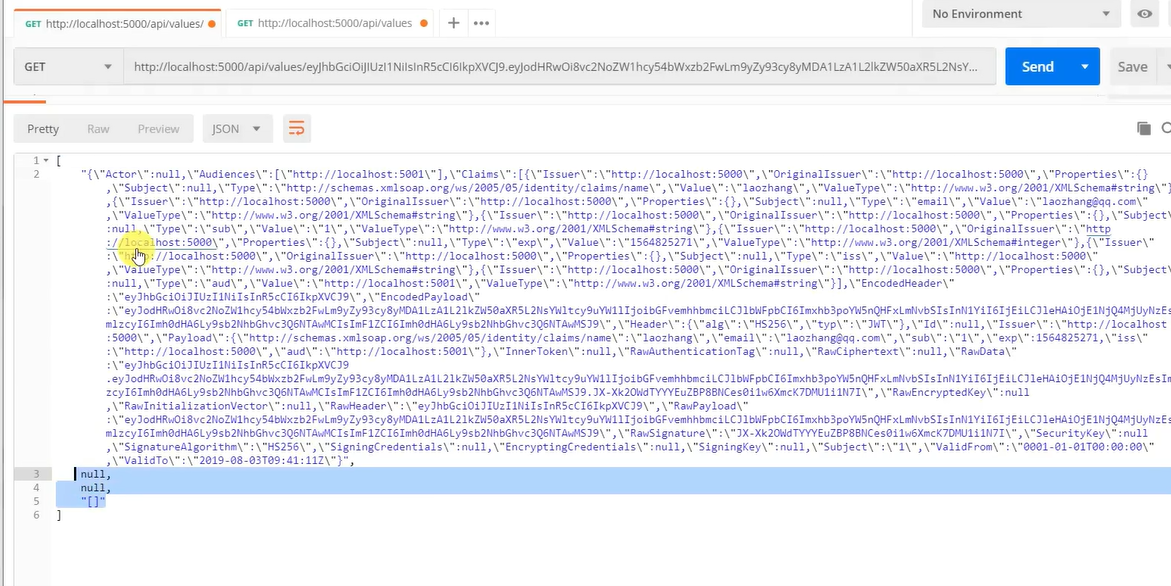

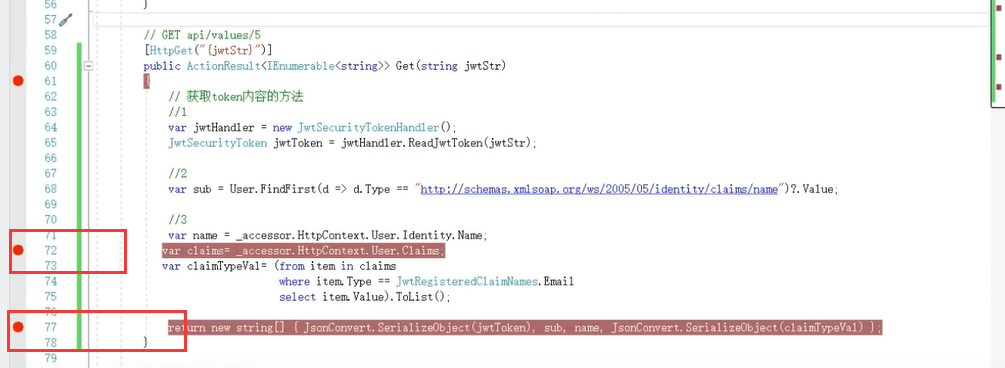

JWTでのプロパティ値を取得します。

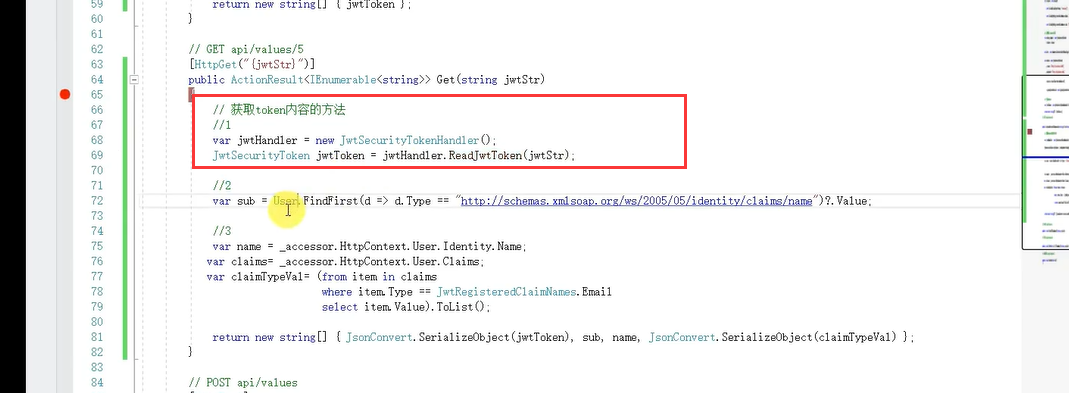

第一の方法は、それ自身が受信するクラスを生成する必要

オブジェクトを介して第2のユーザが取得することです。

取得するのHttpContextコンテキスト

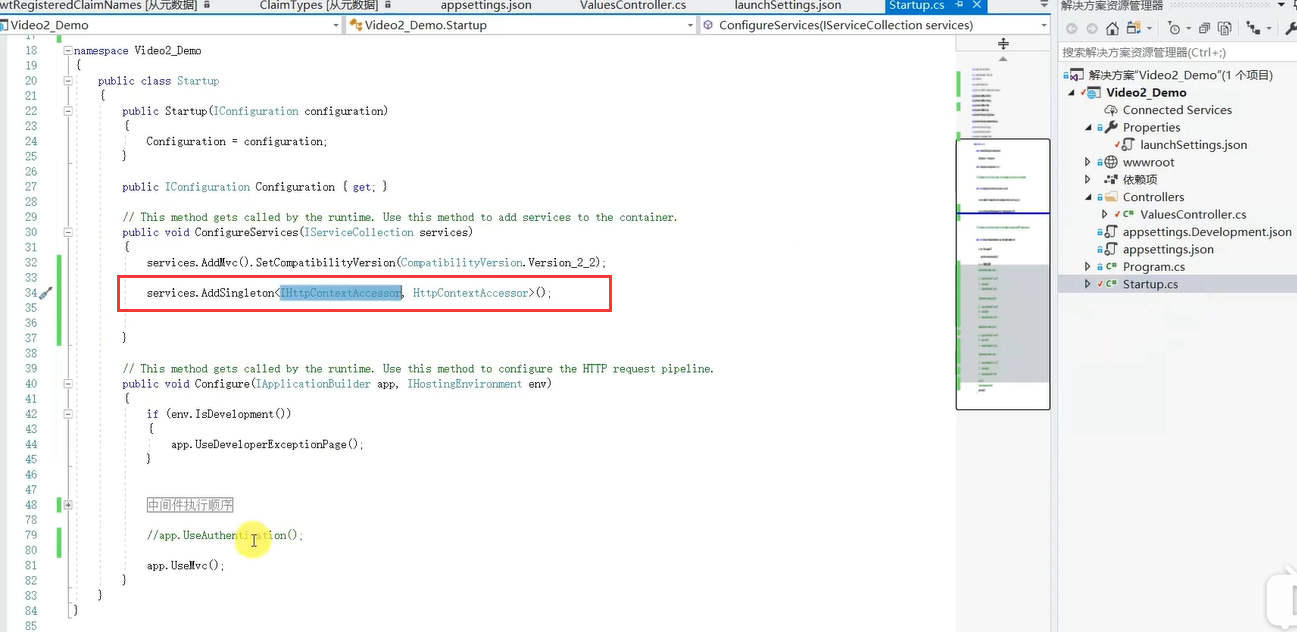

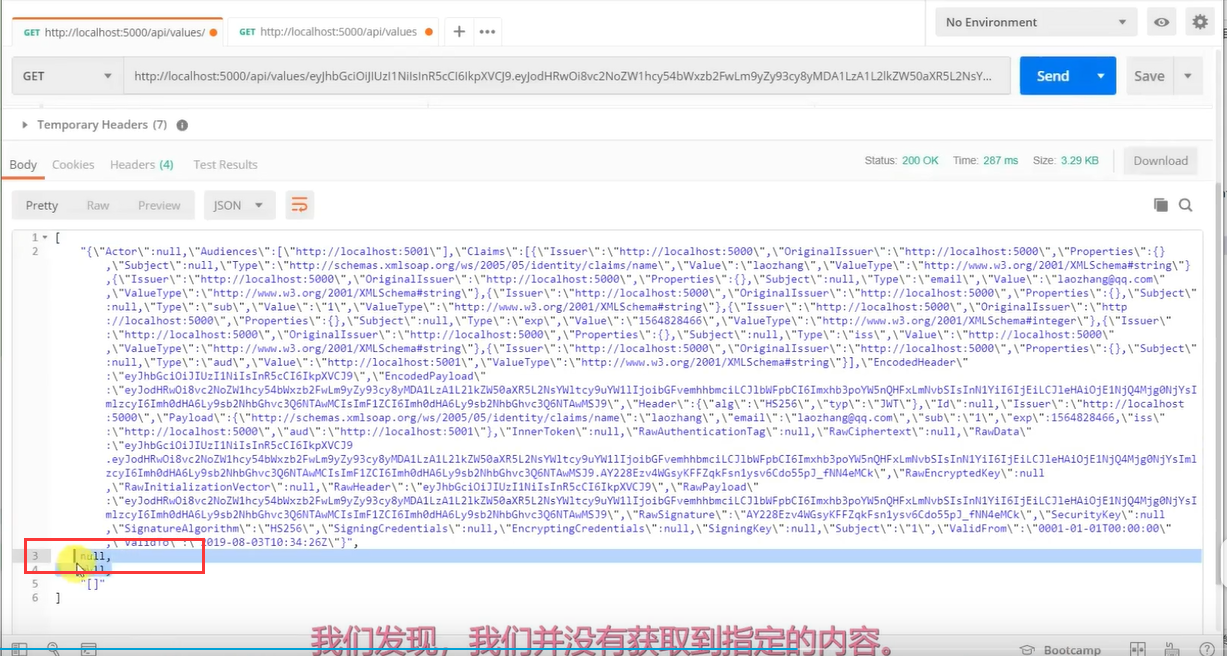

私たちのスタートはただのHttpContextを注入しました。他のミドルウェアはありません。

リクエストを送信し、得られた値は空です。取得する最初のものだけです。23 nullに取得するための2つの方法がどのようなものです

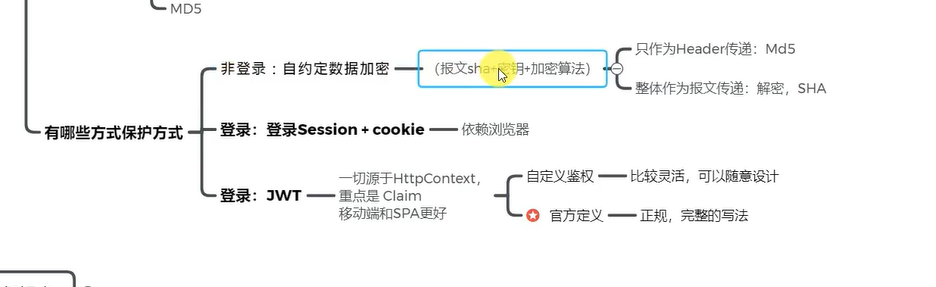

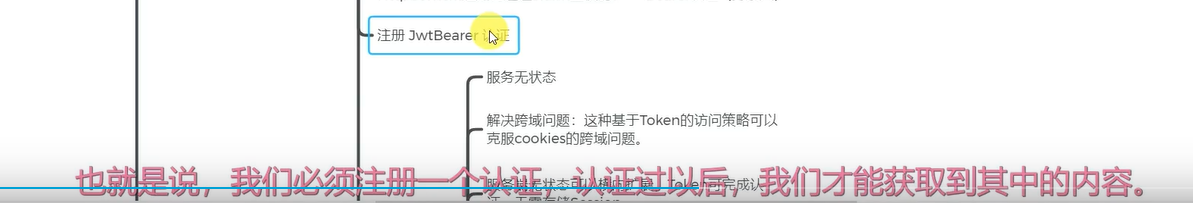

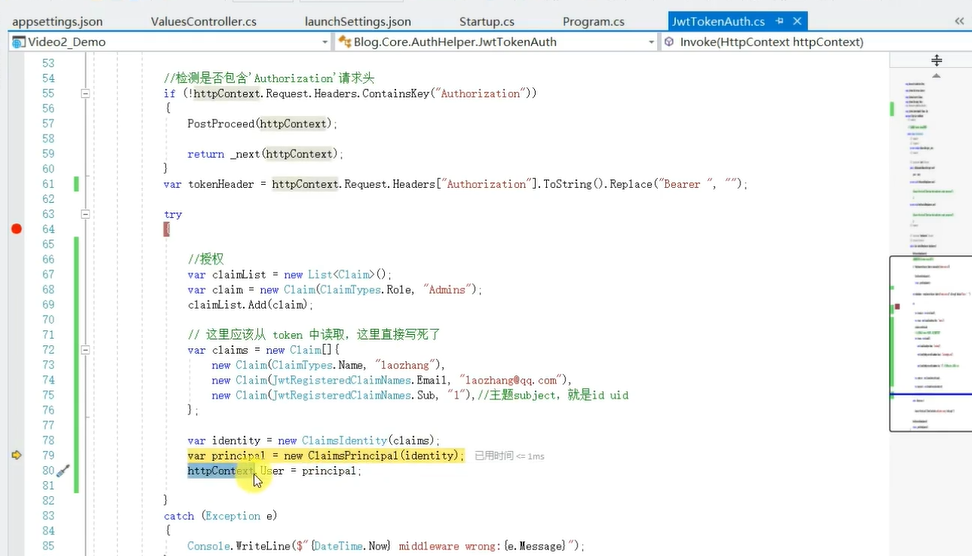

認証

あなたは、サービス内のホルダーに登録する必要があります。

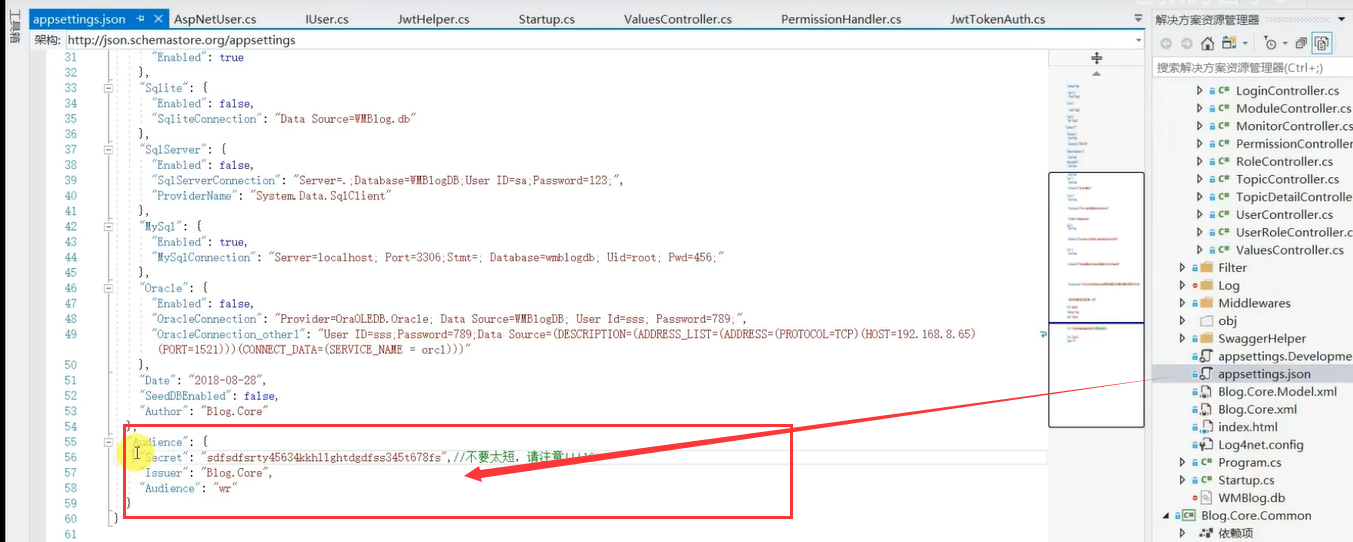

コンフィギュレーション・ファイルに配置されているblogCoreプロジェクト

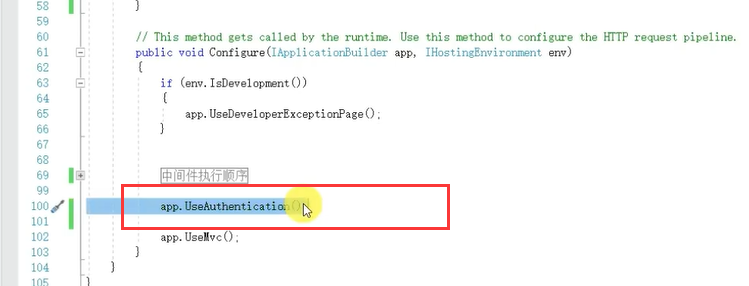

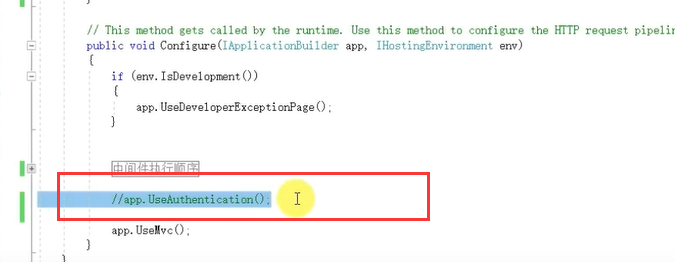

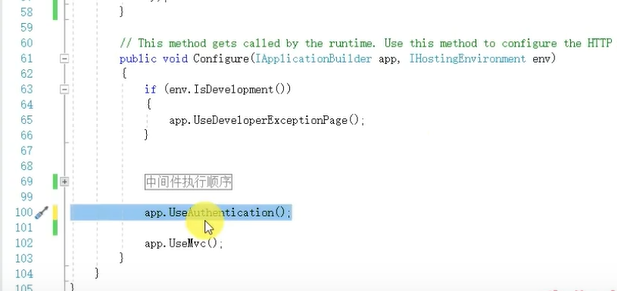

のオープンミドルウェア

、それを開いていない場合は?

これは、JWTの値を取得しません

開口部は後に

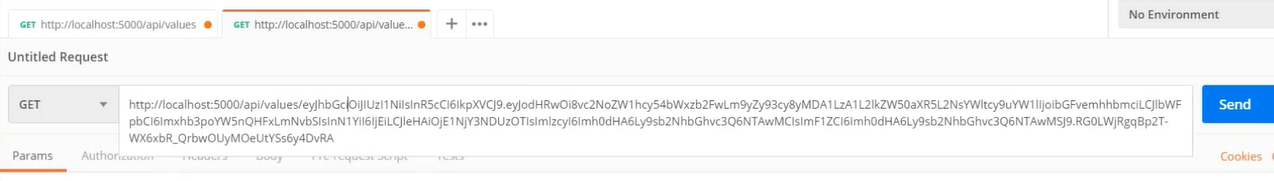

トークン渡され

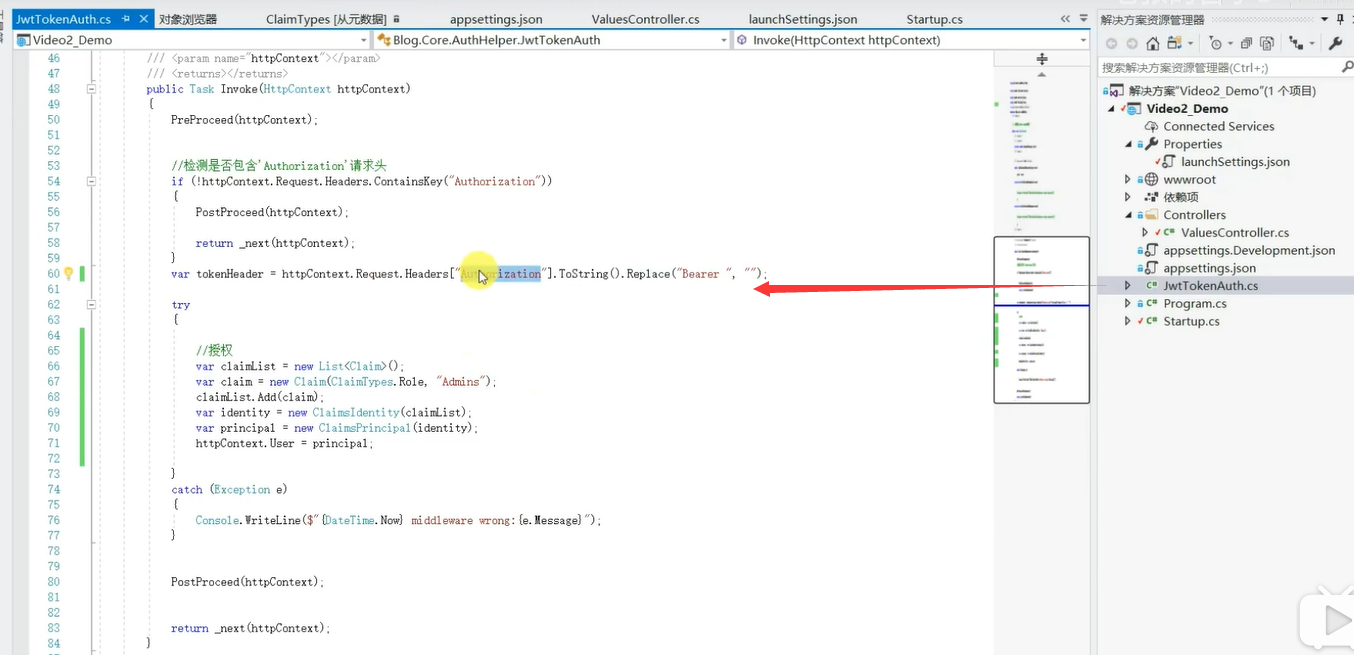

、ここで役割をオブジェクトJWTにデシリアライズ文字列を転送することで

確認する必要があります

追加ブレークポイント

ToListメソッド()の上に入力されたが、

JWTの.NETコアをリリースマップマッチング。

このように、私たちは、電子メールの内容を取得するには、得ることができます

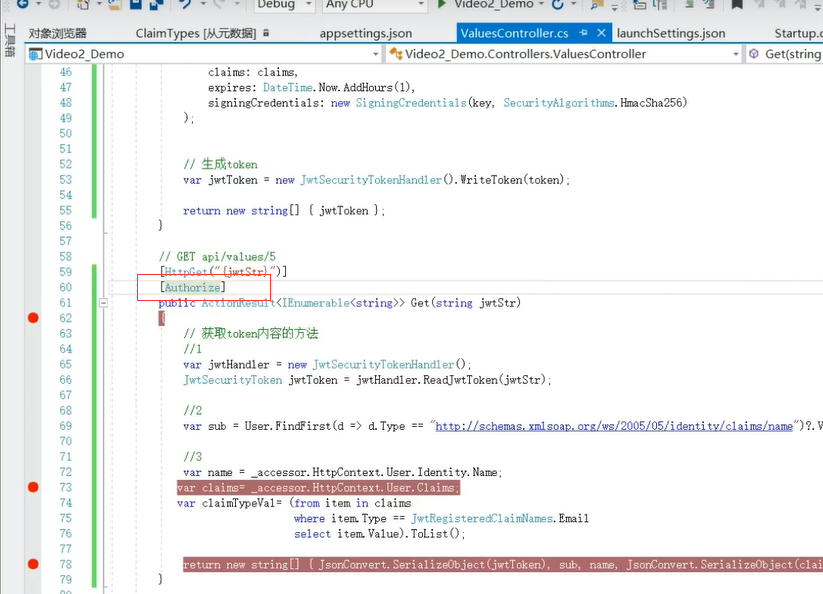

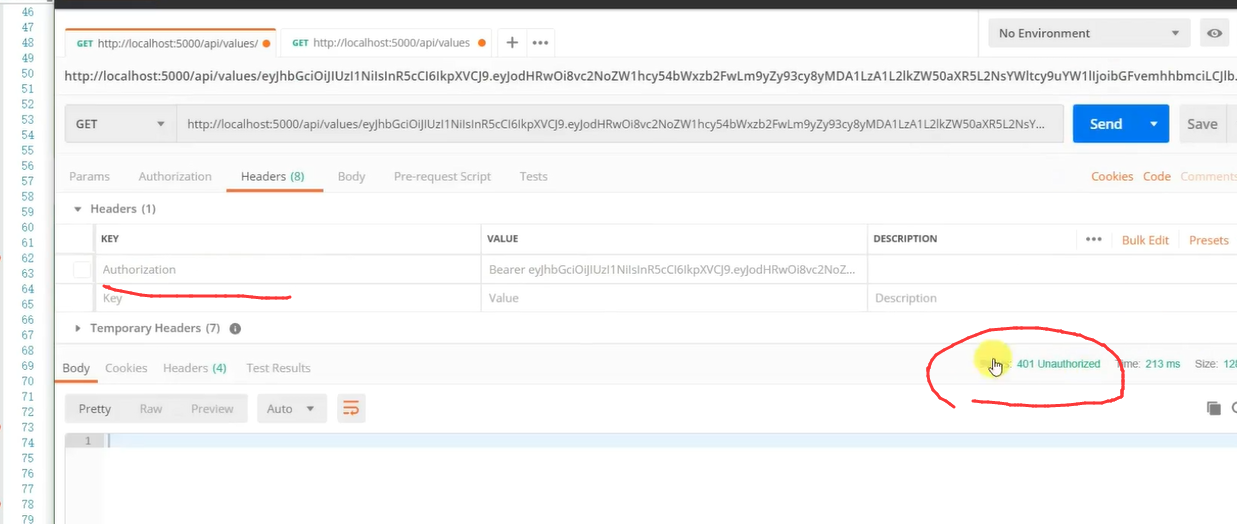

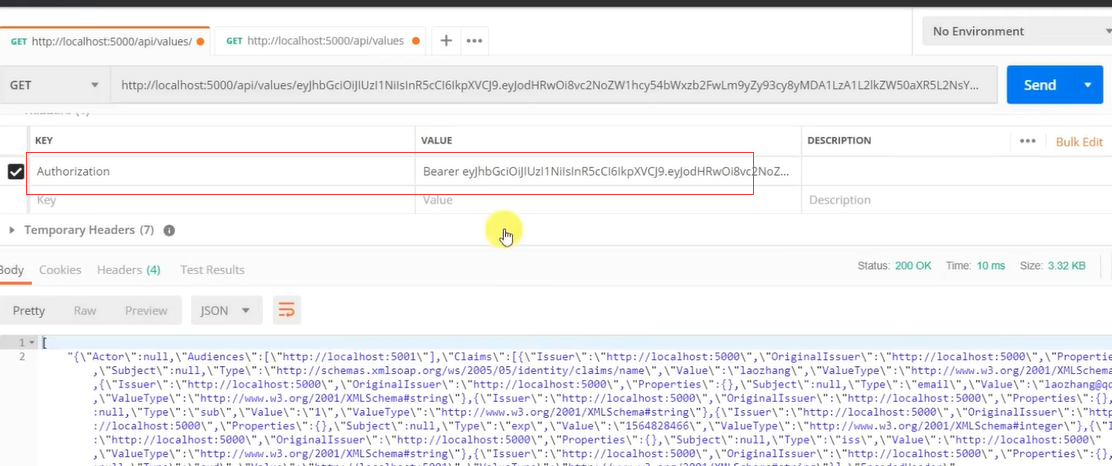

テストが保護されていたかどうかをアピ

アクションを許可するために追加します。

アクセストークンを渡しません。401は、返された

アクセストークンを持参します

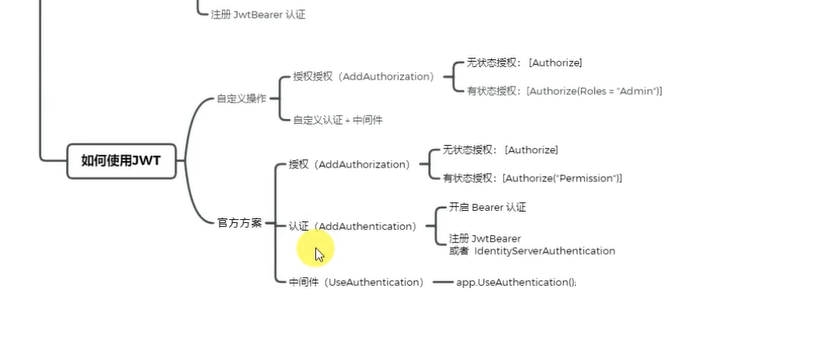

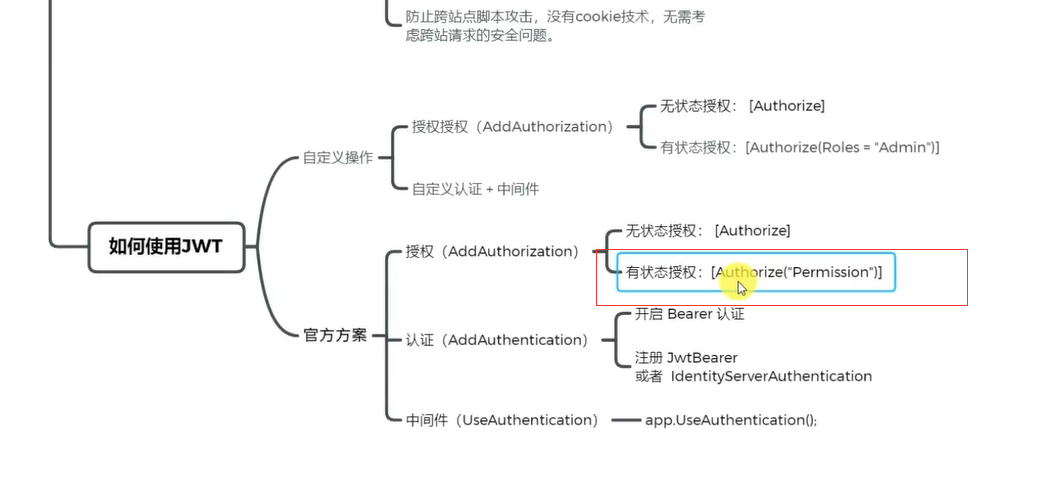

JWTの使い方

いかなる国家権力ない、直接[Autoirize]あなたはどのような役割やポリシーを制御しないこと。

たとえば、唯一の管理者の役割を使用でき前に

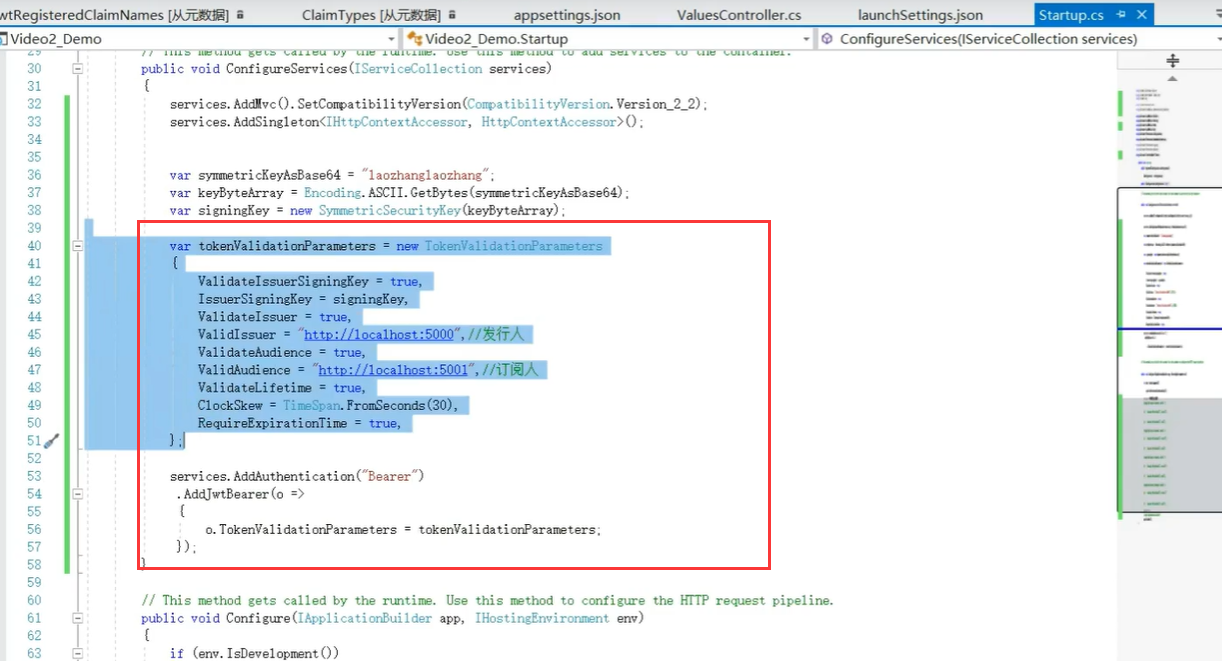

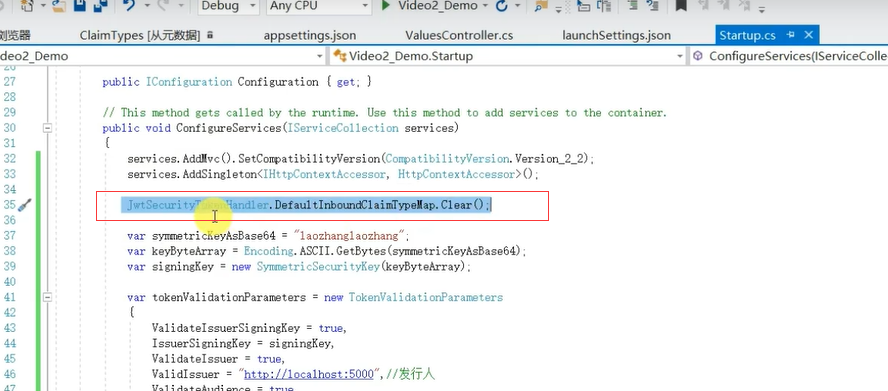

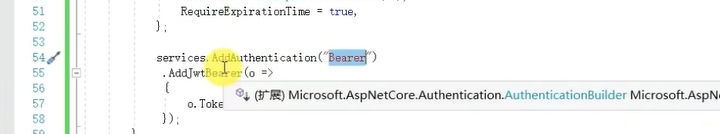

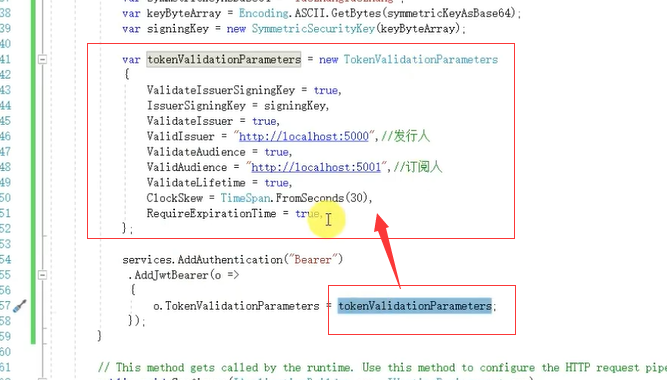

オープン認証を。最初のステップは、オープン認証AddAuthenticationにあった

第2のステップは、登録されたAddJwtBearerサービスされている

コアのコンフィギュレーションパラメータを確認する

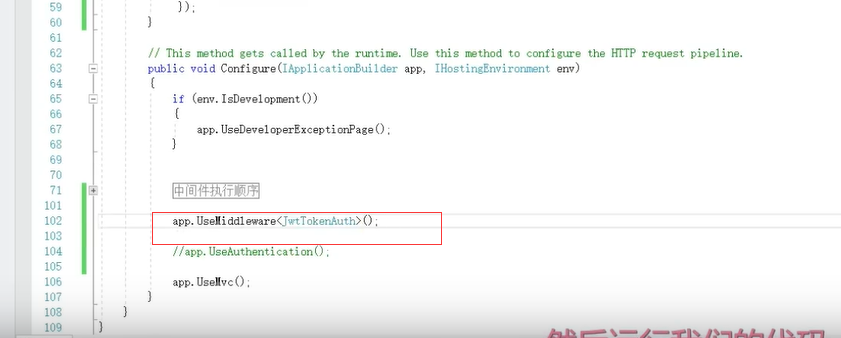

最後のステップを、オープンミドルウェア

認証に独自のミドルウェアの道を書きます

最初は、カスタムミドルウェア認定を開くことです。

終了