Con el rápido desarrollo de tecnologías de TI emergentes como la "migración a la nube", la transformación digital empresarial ha hecho que el entorno de red de las empresas de TI sea más complejo y diverso, y la protección de la seguridad de los recursos digitales empresariales se enfrenta a presiones y amenazas sin precedentes. La arquitectura de seguridad de confianza cero abandona el modelo de seguridad tradicional basado en "límites" y establece un marco de acceso de seguridad centrado en la identidad basado en el conocimiento de la situación de seguridad del contexto de acceso. Supervisa los datos, las aplicaciones y los servicios de acuerdo con la seguridad unificada de la empresa. Implementar un control de acceso dinámico y adaptable al riesgo para los recursos digitales.

El conocimiento de la situación (SA) se refiere a "la percepción y comprensión de los diversos componentes en el entorno objetivo dentro de un cierto rango de tiempo y espacio, y la predicción de sus cambios futuros". Los resultados iniciales de la investigación en este campo provinieron del comando militar de EE. UU. Para proyectos relacionados sobre sistemas de control, Endsley describió la conciencia situacional como una cadena de procesamiento de información que contiene un modelo de tres capas, que a su vez incluye tres partes: percepción de los componentes ambientales, comprensión de la situación actual y predicción de la situación futura.

Bass introdujo la conciencia situacional en la investigación de seguridad de redes en 1999, propuso el concepto de conciencia situacional en el ciberespacio (CSA) y dividió la situación de la red en situación de seguridad, situación de topología y situación de transmisión según los campos de aplicación. En vista de las limitaciones de la predicción de la situación de seguridad de la red del entorno de nube en términos de precisión y rendimiento en tiempo real, Shen et al. propusieron un método de análisis de la situación de seguridad de la red del entorno de nube basado en una red neuronal gris y construyeron los indicadores de conocimiento de la situación correspondientes mediante clasificación y tecnología de fusión. .

Desde la perspectiva de los métodos y propósitos de la aplicación, el conocimiento de la situación de seguridad de la red evalúa la situación de seguridad de la red mediante la recopilación, refinación e integración de diversa información de seguridad, y proporciona a los analistas de seguridad una base para la toma de decisiones para la gestión de riesgos. Sin embargo, específicamente para el método de implementación de evaluación de seguridad, debido a la complejidad de los sistemas de red, la medición de la seguridad de la red sigue siendo un problema académico reconocido por los círculos académicos nacionales y extranjeros, incluidos los modelos y métodos de medición de la seguridad de la red, la recopilación automatizada de datos de seguridad, la percepción. medición, evaluación cuantitativa y otras cuestiones aún no se han resuelto bien.

En términos de seguridad de confianza cero, la investigación de confianza cero se está desarrollando actualmente con relativa rapidez en términos de estandarización de la arquitectura del sistema e implementación de soluciones. El Instituto Nacional de Estándares y Tecnología (NIST), el Departamento de Defensa de EE. UU. y la Cloud Security Alliance han proporcionado los correspondientes modelos de referencia de arquitectura de confianza cero desde sus respectivas perspectivas. La literatura [9] utiliza la teoría de la evidencia DS para transformar varias "incertidumbres" de los sujetos de acceso en "ciertos" estados de seguridad, formando datos de confianza que pueden ser utilizados por motores de evaluación de seguridad de confianza cero.

Con el fin de proporcionar un método de evaluación de la situación de seguridad confiable y razonable para soluciones de confianza cero, este artículo primero analiza y clasifica los conceptos de conocimiento de la situación de la red, monitoreo continuo y evaluación de la confianza, estudia y determina la connotación de la evaluación de la situación de seguridad del acceso de confianza cero. y luego estudia y propone Se desarrolló una arquitectura de acceso seguro de confianza cero, y se discutieron las tecnologías y funciones clave de la evaluación de la situación de seguridad del acceso de confianza cero con base en esta arquitectura. Finalmente, a través de un sistema de indicadores de seguridad escalable y un algoritmo científico de evaluación cuantitativa , se proporcionó una evaluación de seguridad contextual para el acceso de los usuarios y se fortaleció la capacidad de “evaluación continua” de Zero Trust que permite el control de acceso dinámico y detallado de Zero Trust y proporciona una referencia para los investigadores en el campo de la seguridad de Zero Trust.

1 La connotación de evaluación de la situación de seguridad

Esta sección analiza el desarrollo de teorías técnicas en los campos de la evaluación de riesgos y el monitoreo continuo, analiza las similitudes y diferencias entre ellas y luego analiza la connotación, los objetivos y la importancia de la evaluación de la situación de confianza cero.

1.1 Monitoreo continuo de la seguridad de la información

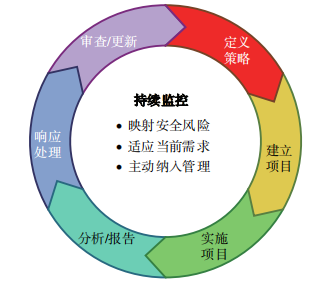

El monitoreo continuo de la seguridad de la información (ISCM) es un concepto propuesto por el NIST de acuerdo con la Ley Federal de Gestión de la Seguridad de la Información de 2002. Su objetivo es monitorear y evaluar continuamente la seguridad de la información de las redes empresariales y brindar soporte de información para las decisiones de gestión de la seguridad. Los informes NIST SP 800-37, SP 800-53 y SP 800-137 resumen y definen ISCM desde diferentes niveles. Entre ellos, SP 800-137 propone los pasos para establecer, implementar y mantener un proyecto de monitoreo continuo, que incluye seis enlaces: definición de estrategia, establecimiento de proyecto, implementación de proyecto, análisis/informes, procesamiento de respuestas y revisión/actualización, como se muestra en la Figura 1.

Figura 1 Proceso de implementación y pasos del proyecto ISCM

ISCM lleva a cabo un monitoreo del estado del proceso completo de la operación de los sistemas federales desde la perspectiva de la gestión de riesgos, brindando conocimiento de la situación y apoyo a la toma de decisiones para la gestión de la seguridad de la red empresarial, incluida la gestión de activos de la red, el análisis de retroalimentación del monitoreo de la seguridad y la optimización de las medidas de mitigación.

1.2 Evaluación continua adaptativa de riesgos y confianza

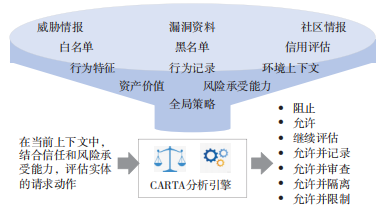

En junio de 2017, Gartner propuso el concepto de seguridad de Evaluación de Confianza y Riesgos Adaptativos Continuos (CARTA), que integra inteligencia de amenazas, análisis de comportamiento, big data, inteligencia artificial, evaluación de situaciones y otras tecnologías para construir un marco de protección de seguridad adaptable. Proporcionar capacidades de evaluación y control de seguridad que cubran los procesos de acceso empresarial para hacer frente a los crecientes riesgos de seguridad de los activos digitales en las redes de TI empresariales, como se muestra en la Figura 2.

Figura 2 Evaluación continua adaptativa de riesgos y confianza

Los conceptos centrales del marco de protección de seguridad de CARTA incluyen riesgo, confianza, adaptabilidad y continuidad. Entre ellos, riesgo se refiere al juicio e identificación de riesgos de seguridad de la red (como ataques, vulnerabilidades, violaciones, anomalías, etc.); confianza se refiere al control de acceso basado en una evaluación de identidad confiable; adaptación se refiere a la adaptación dinámica de los controles de seguridad a cambios de riesgo Capacidad; continuidad se refiere a la continuidad y periodicidad del proceso de evaluación de riesgos y confianza en el tiempo.

La evaluación de riesgos y confianza de CARTA es un proceso de ponderación dinámico que puede utilizar diversos datos de seguridad para evaluar continuamente el comportamiento de acceso, las llamadas a la interfaz de programación de aplicaciones (API), las actividades de la red, etc., y tomar decisiones de seguridad de forma dinámica, como permitir o bloquear el acceso, o algunas acción entre permitir y bloquear (como continuar evaluando, permitir pero de solo lectura, permitir y grabar, etc.). El Sector de Normalización de las Telecomunicaciones de la Unión Internacional de Telecomunicaciones (UIT-T) definió un marco de protección continua para el proceso de acceso al servicio en la literatura [14] y también adoptó un formulario de resultados de toma de decisiones no binario similar.

1.3 Evaluación de la situación de seguridad del acceso Zero Trust

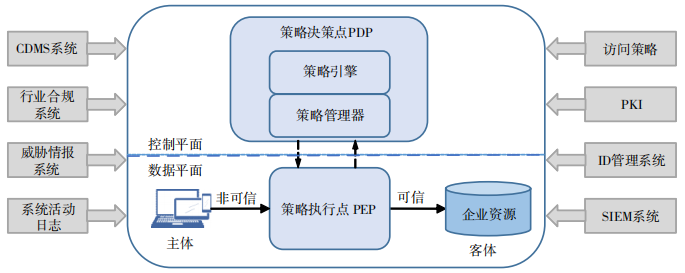

En la arquitectura de confianza cero del NIST, los componentes de políticas como el Punto de decisión de políticas (PDP) y el Punto de aplicación de políticas (PEP) trabajan juntos para imponer el acceso de los usuarios en función de atributos contextuales como el tiempo de acceso y los atributos ambientales. Control de permisos dinámico, como se muestra en la Figura 3.

Figura 3 Modelo de referencia de arquitectura Zero Trust del NIST

Según el concepto de seguridad de confianza cero, el estado de seguridad de todos los activos de TI de la empresa se incluye en el alcance del monitoreo para brindar protección de seguridad dinámica y adaptable para diversos recursos. Para garantizar la implementación correcta de políticas de seguridad dinámicas en un sistema de confianza cero, las empresas deben recopilar el estado en tiempo real de los activos de TI (como dispositivos terminales, componentes de seguridad y servicios de red) tanto como sea posible para poder Evaluar la postura de seguridad de la red.

Las arquitecturas de confianza cero ISCM, CARTA y NIST creen que el riesgo y la confianza cambian constantemente. La protección de seguridad empresarial necesita monitorear continuamente los riesgos de seguridad en la red y ser capaz de adaptarse dinámicamente al contexto de seguridad actual ajustando el comportamiento de acceso de los usuarios. Maximizar la protección de los activos corporativos. Además, CARTA también incorpora las características de la toma de decisiones estratégicas basadas en riesgos: la conclusión de la decisión ya no es un simple "permitir/denegar", sino que también debe haber una conclusión intermedia para adaptarse a los diferentes riesgos de seguridad.

Se puede ver que para lograr una protección continua de aplicaciones, servicios y datos, la arquitectura de confianza cero necesita monitorear y acceder continuamente a todas las entidades relacionadas en torno al proceso de acceso del usuario y analizar cambios en situaciones que afectan la seguridad del acceso, de modo que Para monitorear el comportamiento de acceso del usuario, las medidas de protección de seguridad del sistema se controlan e implementan de manera oportuna y efectiva. Por lo tanto, la evaluación de la postura de seguridad de confianza cero requiere las siguientes capacidades y características.

(1) Monitoreo continuo y efectivo de la situación. Garantizar que, según el principio de confianza cero, se realice una recopilación periódica de datos y un análisis de datos de seguridad de todas las entidades relacionadas con el acceso para obtener datos sobre la situación de seguridad en tiempo real.

(2) Indicadores de seguridad razonables y diversos. Siguiendo de cerca los requisitos de aplicación del análisis de situación de seguridad de confianza cero, clasificar y seleccionar indicadores de seguridad efectivos a partir de datos de seguridad complejos y diversos de múltiples fuentes, y establecer un sistema de indicadores de seguridad científico y razonable y un algoritmo de evaluación cuantitativa para el análisis de situación.

(3) Informes de resultados oportunos y precisos. Los resultados de la evaluación de la situación deben enviarse al centro de decisiones estratégicas de manera oportuna y precisa y deben cumplir con los requisitos de procesamiento de datos del centro de decisiones para simplificar su uso.

2 Arquitectura de acceso seguro de confianza cero

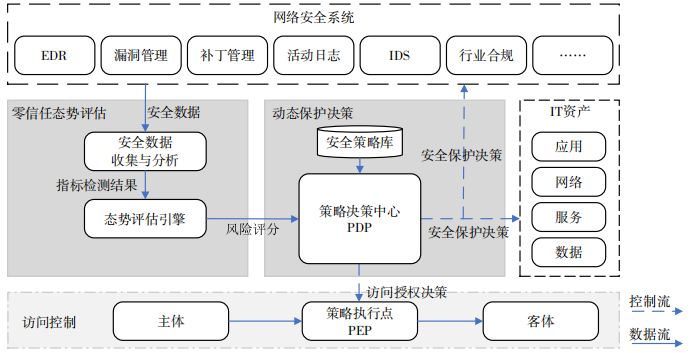

Basado en los principios de acceso seguro de confianza cero propuestos por el NIST, esta sección propone una arquitectura de acceso seguro basada en una evaluación de la situación de confianza cero, que recopila y analiza continuamente información del estado del contexto relacionada con las solicitudes de acceso, verifica la racionalidad de las solicitudes de acceso y protege la integridad de las sesiones de acceso y la seguridad del proceso, como se muestra en la Figura 4.

Figura 4 Arquitectura de acceso de seguridad basada en una evaluación de la situación de confianza cero

Las organizaciones empresariales formulan estrategias de protección de la seguridad en función de las necesidades comerciales y de acuerdo con el nivel de sensibilidad y los riesgos tolerables de los activos, incluida la descripción del nivel de protección de los recursos de los objetos, la división de permisos de los sujetos de acceso y las condiciones externas que afectan las decisiones políticas (como como métodos de autenticación de usuario, ubicación de acceso del sujeto), etc.

PDP es el centro de control de toda la arquitectura de acceso de seguridad, que controla el acceso de los usuarios de acuerdo con políticas de seguridad (como reglas de control de acceso basadas en atributos) para proporcionar protección de seguridad continua para los recursos empresariales. Las instrucciones de decisión incluyen dos tipos: decisiones de autorización de acceso y decisiones de protección de seguridad. Las principales diferencias son:

(1) La decisión de autorización de acceso es una decisión de autorización generada por el PDP en tiempo real después de que el PEP envía la solicitud de acceso del usuario al PDP. Para garantizar que las solicitudes de acceso de los usuarios puedan procesarse rápidamente, generalmente es necesario generar instrucciones para la toma de decisiones en tiempo real, como permitir/denegar y otras instrucciones de control de acceso.

(2) Las decisiones de protección de seguridad se pueden generar de manera asíncrona o de manera oportuna durante la sesión de acceso. PEP no necesita esperar sincrónicamente a que llegue la decisión de protección en tiempo real. Solo necesita asegurarse de que cuando se reciba la decisión de protección, la instrucción se puede ejecutar a tiempo. Las decisiones de protección típicas se toman cuando el puntaje de confianza del usuario es demasiado bajo, lo que requiere que el usuario cierre la conexión y realice reparaciones de parches en el terminal.

PEP es responsable de ejecutar las instrucciones de toma de decisiones emitidas por el centro de políticas y proteger la confidencialidad y autenticidad de todo el tráfico de acceso. Cabe señalar que la Figura 4 solo muestra ejemplos de puntos de aplicación de políticas de control de acceso.

La evaluación de la situación de confianza cero proporciona al centro de decisiones de políticas información cuantitativa sobre la situación de seguridad, como puntuaciones de confianza o riesgo, para que la utilice el PDP al calcular las decisiones de autorización.

3 Método de evaluación de la situación de confianza cero

Con base en los requisitos de evaluación de la situación, seguridad contextual y control de acceso dinámico en la arquitectura de confianza cero, esta sección estudia el diseño y la implementación de tecnologías clave para la evaluación de la situación de confianza cero, incluida la recopilación y el análisis de datos de seguridad, el diseño funcional de la situación. motor de evaluación, y construcción del sistema de indicadores de seguridad.Métodos e implementación de algoritmos de cuantificación y fusión de indicadores.

3.1 Recopilación y análisis de datos de seguridad

La recopilación y análisis de datos de seguridad (SDCA) es el componente de entrada de datos de la evaluación de la situación. Sus funciones incluyen principalmente la recopilación continua de datos de seguridad, la identificación del estado de seguridad de la red y la detección de amenazas a la seguridad.

Las fuentes de recopilación de datos de seguridad incluyen, entre otras, la gestión de identidades de usuarios, registros de actividad del sistema, detección y respuesta de terminales (EDR), gestión de vulnerabilidades/parches, detección de intrusiones (Sistema de detección de intrusiones, IDS), análisis del comportamiento del usuario y otros sistemas. Además, también incluye metadatos relacionados con el acceso, como la ubicación del usuario, el tiempo de acceso y otros factores ambientales.

Los datos de seguridad de diferentes sistemas generalmente tienen diferentes formas de informes, formatos de datos y frecuencias de ciclo. SDCA necesita separar información de situación simple, efectiva y razonable de datos de seguridad masivos y de múltiples fuentes para aliviar el problema del motor de evaluación de situación. presión de desempeño.

3.2 Motor de evaluación de la situación

El motor de evaluación de postura (PAE) recibe continuamente los resultados de análisis y detección de SDCA, estandariza y cuantifica la información de la situación de seguridad a partir de datos de múltiples fuentes e integra indicadores e integra entidades relevantes en el proceso de acceso de los usuarios (incluidos usuarios, terminales, redes, y entornos), etc.) en el "nivel de confianza/riesgo de acceso" (como alto, medio, bajo) del sujeto de acceso para uso del PDP.

El algoritmo de evaluación de la situación de PAE debe reflejar la evaluación de confianza centrada en la identidad del sujeto. Después de que el sujeto pasa la primera autenticación de identidad, comienza a evaluar continuamente su contexto de acceso (como la configuración de seguridad del terminal, las vulnerabilidades del sistema, las características de comportamiento, etc.). ) para que pueda usarse cuando el PDP necesite proporcionar información en tiempo real.

En el acceso de seguridad de confianza cero, cuanto mayor es el nivel de confianza del sujeto, menor es el riesgo de acceso. Por lo tanto, existe una relación inherente entre el nivel de confianza y el riesgo de acceso. El significado físico de los resultados de la evaluación de la situación depende del sistema de indicadores. utilizado por el motor de evaluación y algoritmos cuantitativos, este artículo utiliza "riesgo de acceso" para expresar el significado de los resultados de la evaluación de la situación.

3.3 Sistema indicador de seguridad

Los datos de seguridad recopilados por SDCA se pueden dividir en cinco categorías según sus entidades asociadas, es decir, contenido de seguridad relacionado con usuarios, dispositivos, aplicaciones, servicios y tráfico, respectivamente.

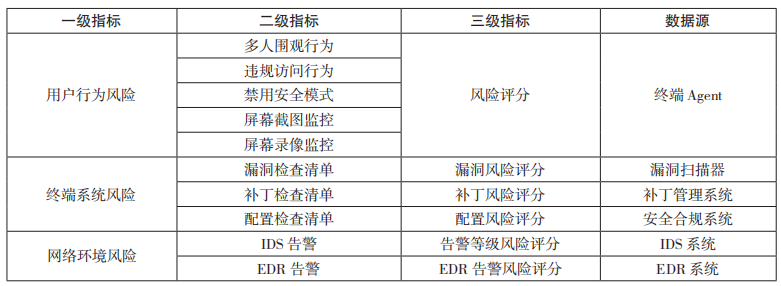

Para simplificar el proceso de análisis de la situación de seguridad de confianza cero, este artículo desglosa los indicadores del estado de seguridad de diferentes entidades en tres dimensiones: seguridad del comportamiento del usuario, seguridad del terminal (aplicación) y seguridad del entorno de red según el proceso de jerarquía analítica. (AHP). , formando un sistema de índice de evaluación de postura de seguridad escalable de confianza cero, como se muestra en la Tabla 1.

Tabla 1 Sistema de índice de evaluación de la situación de seguridad de Zero Trust

La postura de seguridad de confianza cero consta de tres indicadores de primer nivel, incluido el riesgo de comportamiento del usuario, el riesgo del sistema terminal y el riesgo del entorno de red. Entre ellos, el riesgo de comportamiento del usuario se divide en cinco indicadores de segundo nivel basados en violaciones típicas, como la observación de varias personas. y acceso ilegal.

El riesgo del sistema terminal evalúa principalmente los factores de seguridad del acceso de los usuarios a los terminales, como las vulnerabilidades del software, la instalación de parches y los elementos de configuración de seguridad. Tomando como ejemplo la evaluación del riesgo de vulnerabilidad, una empresa desarrolla una lista de inspección de vulnerabilidad de acuerdo con las políticas de seguridad y realiza inspecciones de vulnerabilidad en cada terminal. Cada vulnerabilidad a inspeccionar en la lista tiene una puntuación de riesgo correspondiente (como la gravedad). Una vez que el escáner de vulnerabilidades completa el escaneo del terminal de destino, envía los resultados del escaneo al motor de evaluación de la situación y su algoritmo de evaluación cuantitativa incorporado realiza una fusión de indicadores sobre el riesgo de seguridad del terminal.

El riesgo del entorno de red analiza y procesa principalmente la información de la situación en las alarmas de seguridad de la red. Por ejemplo, los eventos de alarma de IDS, EDR y otros sistemas se asocian con usuarios o terminales para formar las correspondientes puntuaciones de riesgo. Debido a que diferentes sistemas externos pueden tener mecanismos de puntuación únicos, es necesario considerar el problema de la conversión de puntuación para el sistema específico.

El indicador de tercer nivel es el indicador de nivel más bajo y está representado por diferentes tipos de puntuaciones (valores) de riesgo.

3.4 Algoritmo de fusión y cuantificación de indicadores

Esta sección se centra en el sistema de índice de evaluación jerárquico propuesto en la Tabla 1 y resuelve el problema de cuantificación de los indicadores de seguridad y el problema de fusión de indicadores multidimensionales y de múltiples capas a través del método de evaluación cuantitativa del índice basado en puntajes y el índice multidimensional. algoritmo de fusión respectivamente.

3.4.1 Evaluación cuantitativa de indicadores basada en scoring

Los indicadores de seguridad propuestos en este artículo incluyen tres tipos: riesgo de comportamiento del usuario, riesgo de seguridad del terminal y riesgo del entorno de red. Entre ellos, los riesgos de seguridad del terminal provienen principalmente de tres tipos de problemas de vulnerabilidad del software: defectos de software, configuración de seguridad del software y abuso de funciones del software. Actualmente, existen métodos estándar de medición y puntuación de la vulnerabilidad para estos tres tipos de problemas.

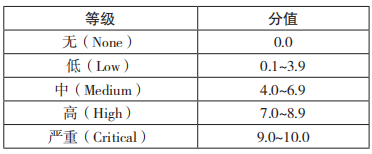

El Sistema de puntuación de vulnerabilidad común (CVSS) proporciona un método de evaluación universal de la gravedad de las vulnerabilidades del software y se utiliza principalmente en el campo de la gestión y evaluación de vulnerabilidades. Sistema de puntuación de uso indebido común (CMSS) En vista de la diferencia entre vulnerabilidades del software y problemas de uso indebido, los componentes y algoritmos de evaluación CVSS se ajustan para adaptarse a las características de los defectos de abuso de funciones del software. El sistema de puntuación de configuración común (CCSS) resuelve principalmente el problema de evaluación de vulnerabilidades de la configuración de seguridad del software. Los tres algoritmos anteriores utilizan la misma base teórica y dimensiones de evaluación para evaluar la gravedad de los defectos del software, y sus resultados cuantitativos tienen rangos de valores y divisiones de grado consistentes, como se muestra en la Tabla 2.

Tabla 2 Clasificación del nivel de vulnerabilidad de CVSS/CMSS/CCSS

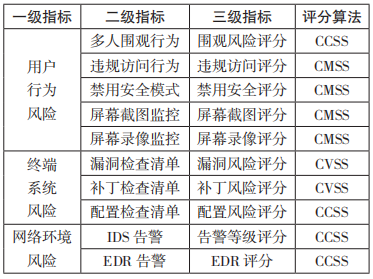

Sobre esta base, este artículo considera de manera integral el impacto de varios factores de índice en la confidencialidad, integridad y disponibilidad en los riesgos del comportamiento del usuario y los riesgos del entorno de red, y asigna los cálculos de medición de riesgos correspondientes a los algoritmos CVSS, CMSS y CCSS para garantizar la seguridad completa. La medición cuantitativa del sistema de indicadores tiene una perspectiva y dimensión de evaluación unificada, como se muestra en la Tabla 3.

Tabla 3 Algoritmo de evaluación cuantitativa de indicadores de seguridad

El algoritmo de evaluación cuantitativa del indicador resuelve principalmente el problema de puntuación de riesgo de un solo indicador. Por ejemplo, si hay varias personas mirando en el terminal del usuario, según el algoritmo de puntuación CCSS, la "puntuación de riesgo del espectador" se puede dar como 4,6 puntos. o el terminal tiene la vulnerabilidad CVE-2022-30138 tiene una puntuación de gravedad de 7,8.

3.4.2 Algoritmo de fusión de indicadores multidimensionales

Los cálculos integrales de múltiples indicadores generalmente requieren el uso de algoritmos de fusión apropiados. En ocasiones, los indicadores establecidos por el sistema de evaluación pueden provenir de diferentes dimensiones de observación (como las vulnerabilidades del sistema y el comportamiento del usuario), al fusionar estos indicadores incomparables se debe considerar la racionalidad científica del algoritmo de fusión.

En el método de evaluación cuantitativa utilizado en este artículo, las puntuaciones cuantitativas de los indicadores subyacentes provienen o hacen referencia al algoritmo CVSS, dichos algoritmos adoptan la misma perspectiva y se unifican en la definición de resultados finales y niveles de riesgo, proporcionando una base para diseñar científico y razonable El algoritmo de fusión de indicadores sienta las bases.

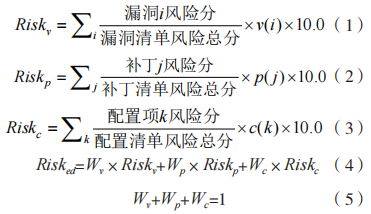

A continuación se toma como ejemplo la fusión de indicadores de riesgos de seguridad del terminal para ilustrar el método de cálculo de indicadores integrales en el motor de evaluación de situación de este artículo.

En la fórmula: ![]() es el indicador de riesgo general de la vulnerabilidad en el terminal; i es el elemento de verificación en la lista de verificación de vulnerabilidad; v(i) es el resultado de la verificación de la vulnerabilidad i (es decir, existe o no existe). Cada vulnerabilidad en la lista de verificación tiene una puntuación CVSS correspondiente (que representa la gravedad de la vulnerabilidad), por lo que a partir del método de cálculo se puede ver que

es el indicador de riesgo general de la vulnerabilidad en el terminal; i es el elemento de verificación en la lista de verificación de vulnerabilidad; v(i) es el resultado de la verificación de la vulnerabilidad i (es decir, existe o no existe). Cada vulnerabilidad en la lista de verificación tiene una puntuación CVSS correspondiente (que representa la gravedad de la vulnerabilidad), por lo que a partir del método de cálculo se puede ver que ![]() la esencia es la gravedad promedio de las vulnerabilidades en el terminal (según la lista de verificación), por lo que puede usarse para caracterizar el terminal El grado de riesgo de seguridad asociado con la vulnerabilidad.

la esencia es la gravedad promedio de las vulnerabilidades en el terminal (según la lista de verificación), por lo que puede usarse para caracterizar el terminal El grado de riesgo de seguridad asociado con la vulnerabilidad.

De manera similar, ![]() es el grado de riesgo de seguridad causado por el terminal que no instala los parches necesarios, y es

es el grado de riesgo de seguridad causado por el terminal que no instala los parches necesarios, y es ![]() el grado de riesgo de seguridad causado por el software del terminal que no está configurado de forma segura como se requiere.

el grado de riesgo de seguridad causado por el software del terminal que no está configurado de forma segura como se requiere. ![]() es el valor del riesgo de seguridad global del terminal de usuario, representado por

es el valor del riesgo de seguridad global del terminal de usuario, representado por ![]()

, que se deriva de la fusión de 3 indicadores, ![]() y , respectivamente, son los pesos de fusión ponderados de estos tres tipos de indicadores.

y , respectivamente, son los pesos de fusión ponderados de estos tres tipos de indicadores.![]()

![]()

![]()

El algoritmo de fusión se caracteriza por un cálculo simple y una fácil implementación, y el método de inspección estilo lista de verificación hace que el sistema de índice de evaluación de seguridad sea más fácil de expandir. En términos de la racionalidad del algoritmo de fusión, muchos métodos utilizan el número de violaciones o el número de vulnerabilidades del sistema como indicadores para medir el grado de riesgo de seguridad, por ejemplo, creen erróneamente que el riesgo de seguridad de N violaciones es N veces mayor. grave que una sola infracción. Este algoritmo reemplaza los indicadores de conteo irrazonables mediante el uso apropiado de indicadores binarios y, finalmente, calcula la contribución de la vulnerabilidad al resultado general de la evaluación calculando la proporción de la puntuación de la vulnerabilidad (es decir, la vulnerabilidad que existe en el terminal) con respecto a la puntuación de riesgo de la lista total. Los resultados de la inspección reflejados en la lista maestra son razonables hasta cierto punto.

Cuando diferentes empresas evalúan la seguridad del terminal al implementar el acceso de confianza cero, pueden ajustar

![]()

![]() Valores de ponderación para adaptarse a las diferencias en la vulnerabilidad, la gestión de parches y los requisitos de configuración de cumplimiento.

Valores de ponderación para adaptarse a las diferencias en la vulnerabilidad, la gestión de parches y los requisitos de configuración de cumplimiento.

Se puede utilizar un método similar para la fusión de indicadores de nivel superior: al integrar indicadores de comportamiento del usuario, indicadores de seguridad del terminal e indicadores de seguridad de la red, los objetivos de evaluación complejos se pueden descomponer en dimensiones de medición de indicadores unificadas y se puede utilizar la misma escala de medición para evaluar diferentes Indicadores: Se cuantifica la situación de seguridad en diversas dimensiones, formando una estructura de sistema de indicadores científica y razonable.

4 Análisis de los métodos de evaluación

Como concepto de seguridad de red emergente, la confianza cero debe centrarse en el estado de seguridad general del sistema en la práctica industrial y la construcción de seguridad empresarial, recopilar indicadores clave y factores de riesgo en tiempo real y aplicar los resultados de la evaluación a la implementación de estrategias de seguridad dinámicas. proporcionar Proporciona la base para las decisiones de control de acceso.

La evaluación de situación tradicional se divide principalmente en dos tipos: análisis cualitativo y análisis cuantitativo. El primero se basa principalmente en la experiencia y el conocimiento de expertos y puede proporcionar información detallada, pero los resultados de la evaluación se ven afectados más obviamente por factores subjetivos; el segundo utiliza datos e indicadores para cuantificar el estado de seguridad del sistema, lo cual es útil. para la comparación cuantitativa del estado de seguridad de diferentes sistemas, pero es necesario recopilar y analizar una gran cantidad de datos y faltan estándares y bases unificados para la cuantificación de la seguridad. Los resultados pueden ser inexactos debido a razones de datos.

En comparación con los métodos tradicionales de evaluación de situaciones, esta solución tiene las siguientes características.

4.1 Sistema de índice jerárquico multidimensional

Dada la complejidad de las evaluaciones de seguridad, construir una métrica de seguridad integral y eficaz para un "sistema de sistemas" puede resultar muy difícil. En general, la seguridad debe describirse y evaluarse desde múltiples niveles, como la confidencialidad, la integridad y la disponibilidad. La evaluación de la postura de confianza cero debe considerar la seguridad general del contexto relacionado con el acceso (incluidos usuarios, terminales, dispositivos, redes, aplicaciones, etc.). ) Para garantizar que se proporcione información rica para la toma de decisiones para la autorización de acceso dinámico. El sistema de indicadores propuesto en este artículo tiene en cuenta los elementos básicos relacionados con la seguridad del acceso y es escalable, fácil de observar e interpretable y puede utilizarse como sistema de indicadores de referencia en la práctica de evaluación de situaciones de confianza cero.

4.2 Métodos cuantitativos objetivos y razonables

Durante el proceso de evaluación de la seguridad, los factores subjetivos del evaluador pueden provocar una grave distorsión de los resultados de la evaluación. Por ejemplo, cuando se utiliza una escala de 5 puntos para evaluar algo, diferentes personas pueden considerar la escala de 5 puntos como 5 niveles con intervalos iguales o desiguales, o incluso producir una puntuación en forma de curva basada en su comprensión personal de la distribución matemática de los resultados Jerarquía.

Este artículo asigna algoritmos de evaluación como CVSS a la evaluación de la situación de seguridad de confianza cero y proporciona cálculos de medición de riesgos para cada factor indicador en los riesgos del comportamiento del usuario y los riesgos del entorno de red, de modo que la medición cuantitativa de todo el sistema de indicadores de seguridad tenga una perspectiva de evaluación unificada y dimensión Esto hace que los indicadores integrales obtenidos mediante el cálculo de fusión sean más efectivos y razonables.

4.3 Proceso de evaluación ágil y eficiente

El propósito de la evaluación de la situación de confianza cero determina la necesidad de utilizar un método de evaluación más ágil y eficiente para analizar continuamente los riesgos de acceso cuando los usuarios acceden a las aplicaciones y proporcionar una base para la toma de decisiones para el control de acceso. Por tanto, es necesario recopilar y analizar la situación de seguridad del entorno de acceso de forma rápida y en tiempo real para garantizar una buena experiencia de usuario.

En este escenario de aplicación, el método de evaluación de la situación diseñado en este artículo transforma la evaluación de riesgos realizada tradicionalmente por organizaciones expertas en seguridad en una evaluación de la situación automatizada, sentando las bases para el control de acceso de confianza cero, las operaciones de seguridad automatizadas y la orquestación de la seguridad.

5. Conclusión

Este artículo estudia la tecnología de evaluación de la situación de seguridad de confianza cero, presenta el marco técnico típico de la evaluación de la situación de seguridad de la red, el monitoreo continuo y otros conceptos, combina y analiza la connotación, el propósito y la importancia de la evaluación de la situación bajo la arquitectura de confianza cero y luego propone una arquitectura de acceso de seguridad de confianza cero y, a través de esta arquitectura, se analizan tecnologías como la recopilación y análisis de contenido de seguridad, el diseño de funciones del motor de evaluación, la construcción de sistemas de indicadores, la evaluación cuantitativa y los algoritmos de fusión para la evaluación de situaciones.

El siguiente es un resumen de las tendencias de desarrollo de la evaluación de situaciones de confianza cero y los problemas que pueden enfrentarse:

(1) Los escenarios de aplicaciones de confianza cero se han expandido gradualmente desde las aplicaciones de oficina tradicionales hasta 5G, Internet industrial, Internet de las cosas y otros campos. Con la ubicuidad de la informática en red, cómo establecer un sistema de índice de evaluación de la situación de seguridad de confianza cero científico y razonable para diferentes arquitecturas de red es una cuestión importante en el futuro.

(2) Las tecnologías de análisis de big data, como la inteligencia artificial y el aprendizaje automático, se han convertido en métodos importantes para la conciencia situacional. Cómo aplicar estas tecnologías en la evaluación situacional de confianza cero para mejorar la eficiencia y precisión de la evaluación será una de las direcciones clave de la confianza cero. investigación de tecnología de evaluación situacional.

(3) El objetivo principal de la evaluación de la postura de seguridad de confianza cero es proporcionar una base para la toma de decisiones para la protección de la seguridad de los recursos empresariales. Cómo utilizar la evaluación de la postura para fortalecer las capacidades de automatización de la protección de la seguridad y realizar la orquestación automatizada de funciones de seguridad como el acceso. control, autenticación de usuarios y tecnología de contraseñas, y promover el proceso de seguridad de la organización también es un tema a considerar en el futuro sistema de seguridad de confianza cero.