Con respecto a los problemas de seguridad del reconocimiento facial, escribí un artículo antes: Explicación detallada de la cadena industrial detrás del cambio de rostro con IA. En el futuro, puede haber alguien detrás de la hermana hada...

No entraremos en detalles sobre el daño causado por el reconocimiento facial. De hecho, puede ver noticias relevantes en varias noticias. ¡Noticias como haber sido defraudado por 4,3 millones de yuanes en 10 minutos estaban en la búsqueda candente de Zhihu!

Hoy hablaremos principalmente sobre cómo los productos negros y grises pueden eludir el reconocimiento facial y cómo nuestras principales empresas (especialmente la industria financiera) pueden defenderse.

1. Análisis de los métodos de ataque negros y grises.

01 métodos de ataque mejorados

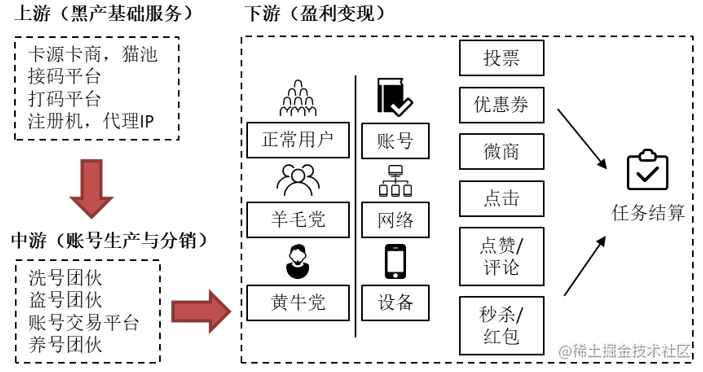

En primer lugar, debemos saber que la producción de negro y gris es una cadena industrial completa, tomemos como ejemplo nuestra simple cadena industrial de "recolección de lana":

Cuando se trata de la industria financiera, toda la industria negra y gris estará más oculta y la industria será más compleja. Y proporcionarán varios métodos de ataque y tutoriales. En el campo de los ataques de reconocimiento facial, han pasado de la edición de datos faciales a la dimensión dispositivo + programa .

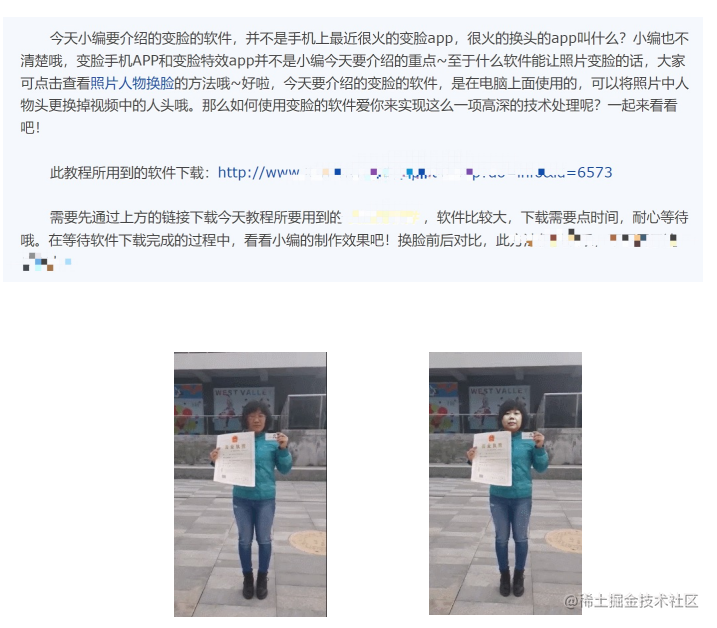

Edición de datos faciales:

Equipo + dimensión del programa:

En otras palabras, ¡los fabricantes negros y grises ahora están cambiando sus armas y progresando! (¡Tenemos que estar atentos!)

02 posición de ataque

Los ataques de reconocimiento facial se dirigen principalmente a dos ubicaciones:

Posición 1: secuestra la cámara. La idea central es agregar un sistema de derivación a la aplicación que no esté controlado por el propietario de la aplicación. Esta derivación controla la aplicación para que reciba los datos faciales capturados por la cámara de activación del sistema en lugar de recibir los datos faciales que tiene. preparado.

Posición 2: Secuestro de la interfaz de retorno de reconocimiento facial. La idea central es omitir el proceso de reconocimiento facial y reemplazar directamente el servidor para devolver los resultados, pasando así el proceso de verificación del reconocimiento facial.

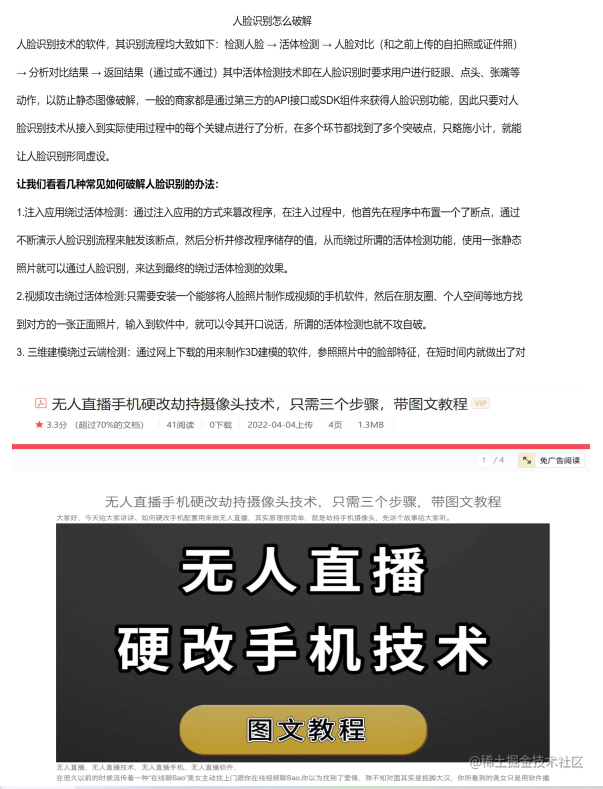

No entraremos en demasiados detalles aquí (por temor a que alguien pueda aprender de ello). Hablemos brevemente sobre el proceso de "secuestro de la cámara":

En esta parte, los productos negros y grises primero harán los preparativos para el ataque. Por ejemplo, el equipo de ataque correspondiente y los datos faciales (ahora puede comprar un montón de datos faciales por 2 yuanes) y analizar el programa objetivo al mismo tiempo (generalmente los productos negros y grises usarán jadx para analizar el programa objetivo)

El siguiente paso es obtener los permisos del dispositivo e instalar el marco de ataque. Finalmente, la cámara es secuestrada y se le envían datos faciales.

Por supuesto, hay muchas otras formas en que los productos negros y grises pueden descifrar ataques, pero generalmente necesitan preparar los datos faciales con anticipación (registrar o comprar con anticipación), por lo que para cada uno de nosotros, si podemos proteger nuestros propios datos faciales, No será utilizado por delincuentes.

2. Solución de reconocimiento facial

La arquitectura actual de la solución de reconocimiento facial convencional es generalmente la siguiente:

La idea de toda la solución es utilizar tecnologías avanzadas como sondas de amenazas, computación de flujo y aprendizaje automático para crear una plataforma de defensa activa que integre análisis de riesgos de equipos, identificación de ataques operativos, detección de comportamientos anormales, alerta temprana y eliminación. Lo más importante a lograr: percepción de amenazas en escenarios de reconocimiento facial, identificación y eliminación, y bloqueo inmediato de amenazas conocidas.

01 Percepción del riesgo y capacidades de defensa

En cuanto a si inyectar, firma de la aplicación, nombre del paquete, etc., generalmente se percibe a través de las dos estrategias siguientes:

Estrategia de riesgo de deslizamiento de cara: Método de ataque de secuestro de función de aplicación: HOOK secuestra la función clave que llama a las relaciones dentro de la APLICACIÓN. Una vez completada la detección de vida, la foto se reemplaza con la foto designada por el atacante antes de enviar el paquete de datos;

Estrategia de identificación de empaquetado secundario: la política configura el tamaño de la firma del nombre del paquete de la aplicación y hace coincidir estos parámetros para determinar si hay un empaquetado secundario.

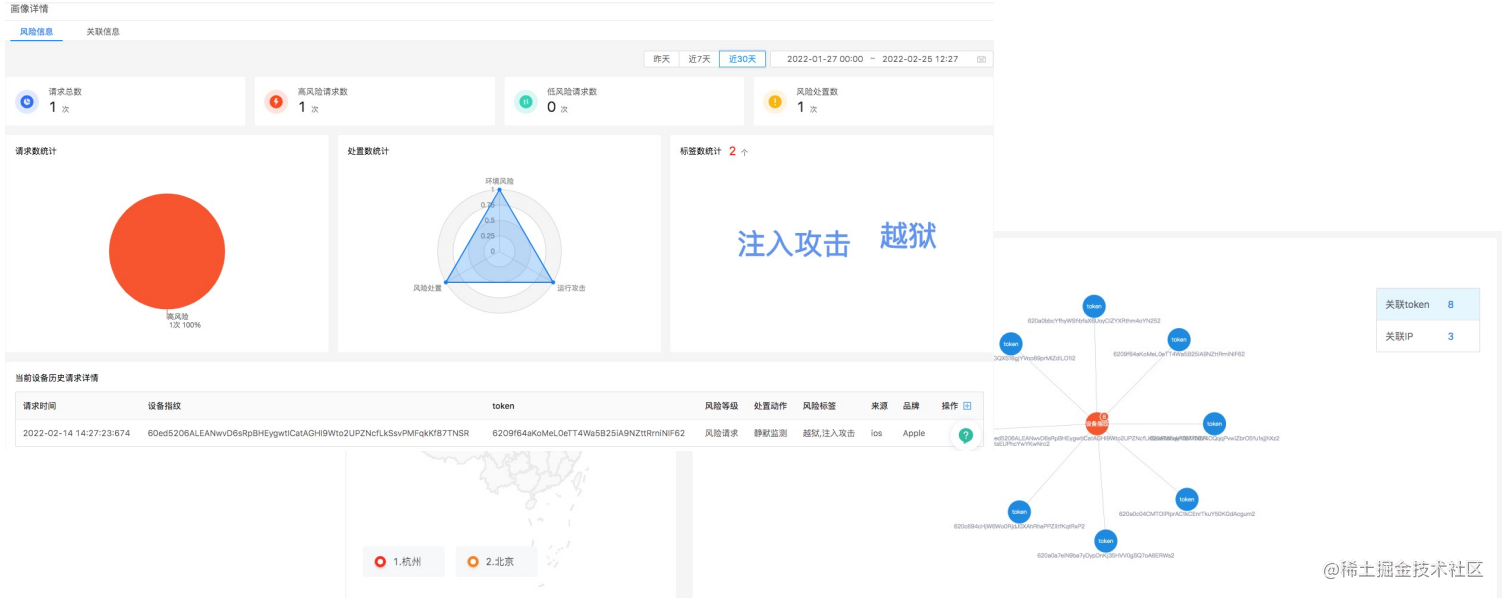

02 Información de riesgo del equipo

El retrato del dispositivo generado en base a datos históricos y análisis de correlación puede presentar todas las solicitudes históricas del dispositivo actual, etiquetas de riesgo que han aparecido, ubicaciones de inicio de sesión frecuentes, IP asociadas, etc.

03 Bloquear riesgos activamente

Procesamiento de respuesta del terminal: realice el procesamiento de respuesta en el cliente y maneje los riesgos correspondientes en el terminal lo antes posible. Este método se puede adoptar para riesgos de alto nivel u operaciones centrales.

Procesamiento de respuesta comercial: combinado con los sistemas de control de riesgos y negocios, envíe los riesgos descubiertos por la terminal y los resultados del análisis de estrategia correspondiente al sistema de control de riesgos/negocios, y luego combine los procesos comerciales para procesamiento manual, listas negras y otras operaciones.

Por ejemplo:

Por ejemplo, una vez que detectamos "monitoreo de reempaquetado", podemos optar por salir de la aplicación e interrumpir el proceso en el terminal, mientras que en el lado comercial podemos optar por interrumpir el negocio y agregarlo a la lista negra;

Y si se detecta "secuestro de cámara", entonces en el terminal podemos optar por salir de la aplicación, los avisos del terminal, interrumpir el servicio y en el lado comercial podemos optar por interrumpir el servicio, la lista negra y la revisión manual.

…

Se pueden seleccionar diferentes métodos de respuesta en el lado terminal y comercial para diferentes escenarios.

04 Capacidades de recuperación de ataques e intervención manual.

Basándonos en nuestro centro de revisión manual , podemos:

- Precipitación de datos negros: los datos de riesgo, como IP y dispositivos, se pueden agregar a la lista negra para potenciar la defensa.

- Análisis de comportamiento: analice comportamientos históricos, resuma características habituales y admita cálculos en tiempo real para motores de toma de decisiones y plataformas modelo.

- Verificación manual: Verifique si se trata de un riesgo real mediante análisis humano y otros medios.

- Restauración del comportamiento de ataque: restauración del entorno negro y gris y métodos de ataque.

- Monitoreo de eventos de riesgo: Monitoree los eventos de riesgo, incluidas las estrategias de defensa contra impactos y las acciones de eliminación.

- Configuración de condiciones de revisión: los eventos que cumplen las condiciones de revisión se agregan automáticamente al centro de revisión manual

- Mecanismo de reclamación y asignación, etc.: Los revisores pueden reclamar o asignar eventos de riesgo al personal correspondiente para su verificación.

Al mismo tiempo, según este sistema, también podemos reproducir cada paso de los datos de ataque negros y grises, estrategias de defensa y eliminaciones en el sistema, y todos los comportamientos son rastreables .

3. Conclusión

Para la prevención y control de los métodos de ataque de reconocimiento facial, con el fin de lograr un ciclo cerrado de todo el proceso, se deben realizar esfuerzos desde la percepción, protección y manejo de amenazas, minería de datos, monitoreo y alerta temprana, y análisis de comportamiento. , los principales fabricantes básicamente comienzan con métodos para actualizar sus propios sistemas.

En la actualidad, los principales objetivos de los ataques se concentran en la industria financiera, especialmente en los bancos, después de todo, el dinero está ahí... Por lo tanto, el personal de control de riesgos bancarios debe prestar suficiente atención para evitar que los delincuentes rompan sus propios sistemas de defensa. no importa qué medios adopten. (No cuenta el autodeclarar que vas a robar un banco)

Si necesita una solución de reconocimiento facial, haga clic en >>> Solución de reconocimiento facial