コンセプト

OSPF

エリア分割後、OSPFネットワークの非バックボーンエリアのルーターは、ABR(エリアボーダールーター)を経由して外部ネットワークへ経路を転送する必要がありますが、この場合、エリア内のルーターは必要ありません。外部ネットワークへの詳細なルーティングの場合、ABR はエリアへのデフォルト ルートを公開し、エリア内の他のルータに、外部ネットワークにアクセスしたい場合は ABR を経由できることを伝えるだけで済みます。このようにして、エリア内のルータは、外部ルートを記録する代わりに、いくつかのエリア内ルート、AS 内の他のエリアのルート、および ABR を指すデフォルト ルートのみを必要とするだけで、エリア内のルーティング テーブルを簡素化でき、ルーターの負担を軽減し、パフォーマンス要件を満たします。これは、OSPF ルーティング プロトコルのスタブ エリアの設計概念です。

お返事お願いします

RSVP は、メッセージの送信を開始する前に、アプリケーションのネットワーク リソースを申請します。これは一方向であり、受信者はリソース予約の要求を開始し、リソース予約情報を維持します。各フローのリソースを予約するとき、ルーターはリソース要求メッセージ パス メッセージをデータ送信方向に沿ってホップごとに送信します。これには、帯域幅、遅延、その他のパラメーターに関する独自の要求情報が含まれています。要求を受信した後、ルーターは要求を記録し、リソース要求メッセージを次のホップに送信し続けます。メッセージが宛先に到着すると、受信側はリソース予約メッセージ Resv メッセージをホップごとに逆方向に、リソース予約の途中にあるルーターに送信します。

DHCP

リース期間の 50% が期限切れになると、クライアントはユニキャスト DHCP REQUEST メッセージ パケットを、IP アドレスを提供する DHCP サーバーに直接送信します。クライアントがサーバーから応答された DHCP ACK メッセージ パケットを受信すると、クライアントは、パケット内で提供される新しいリース期間とその他の更新された TCP/IP パラメーターに基づいて構成を更新し、IP リースの更新が完了します。サーバーから応答が受信されない場合、現在のリース期間の 50% が残っているため、クライアントは既存の IP アドレスを使用し続けます。

リース期間の 50% が経過しても更新がない場合、クライアントはリース期間の 87.5% が経過したときに、再度 DHCP に接続して、IP アドレスを提供した DHCP にブロードキャスト DHCP REQUEST メッセージ パケットを送信します。それでも成功しない場合は、リースが 100% に達したときに、クライアントは IP アドレスを放棄して、再度申請する必要があります。この時点で使用可能な DHCP がない場合、169.254.0.0/16クライアントはランダムにアドレスを選択し、5 分ごとに再試行します。

DHCP Decline: DHCP サーバーから応答された ACK メッセージを受信した後、DHCP クライアントは、アドレス競合検出により、サーバーによって割り当てられたアドレスが競合しているか、他の理由で使用できないことを検出し、Decline メッセージを送信してサーバーに通知します。割り当てられた IP アドレスは使用できません。

シンプレックス、半二重、全二重

エンドツーエンド通信バスの信号伝送方向と方式の分類と定義は次のとおりです。

- シンプレックス: A は信号の送信のみ、B は信号の受信のみを行うことを意味し、通信は一方向です。

- 半二重: A は B に信号を送信でき、B も A に信号を送信できますが、これら 2 つのプロセスを同時に実行できないことを意味します。

- 全二重: A が B に信号を送信している間、B も A に信号を送信できます。これら 2 つのプロセスは、相互に影響を与えることなく同時に実行できます。

ネットワーク要件の分析

ネットワーク需要分析には、全体的なネットワーク需要分析、包括的なケーブル需要分析、ネットワークの可用性と信頼性の分析、ネットワーク セキュリティ分析の需要分析、およびプロジェクトのコスト見積もりが含まれます。

階層型ネットワーク設計モデル

ネットワーク階層化設計モデルとも呼ばれ、設計者がネットワーク構造を層ごとに設計し、特定の機能を異なる層に割り当て、異なる層に適切な機器やシステムを選択するのに役立ちます。通常、次の 3 つの層で構成されます。

- コア層: 主にバックボーン ネットワーク間の最適化された伝送を実現するため、バックボーン層の設計タスクの焦点は通常、冗長性、信頼性、高速伝送にあります。ネットワーク コア層は、データ パケットをあるエリアから別のエリアに高速で転送し、高速転送とコンバージェンスが主な機能です。ネットワーク制御機能は、コア層にはできるだけ実装しないでください。コア層は常にすべてのトラフィックの最終ベアラーおよびアグリゲータであると考えられているため、コア層の設計およびネットワーク機器の要件は非常に厳格です。インターネットと外部ネットワーク間の接続が必要な場合、コア層には外部ネットワークへの 1 つ以上の回線も含める必要があります。その他の機能:リンクアグリゲーション、IPルーティング構成管理、IPマルチキャスト、スパニングツリー、トラップやアラームの設定、サーバグループの高速接続など。

- アグリゲーション層: アクセス層とコア層の間の部分はアグリゲーション層と呼ばれます。複数のアクセス層スイッチの集約ポイントです。アクセス層デバイスからのすべての通信トラフィックを処理し、コアへのアクセスを提供できる必要があります。レイヤー、アップリンク。したがって、アグリゲーション レイヤ スイッチには、アクセス レイヤ スイッチよりも高いパフォーマンス、少数のインターフェイス、および高いスイッチング レートが必要です。その他の機能:アクセスリスト制御、VLAN間ルーティング実行、パケットフィルタリング、マルチキャスト管理、QoS、ロードバランシング、高速コンバージェンスなど。

- アクセス層: ユーザーに直接接続またはネットワークにアクセスするネットワークの部分がアクセス層になります。アクセス層の目的は、エンドユーザーがネットワークに接続できるようにすることであるため、アクセス層スイッチは低コストであり、高いポート密度。その他の機能:ユーザーアクセスと認証、レイヤー2およびレイヤー3スイッチング、QoS、MACアドレス認証フィルタリング、課金管理、ユーザー情報収集(IP、Macアドレス、アクセスログなど)

ネットワークの階層性を確保するため、設計上任意に接続を追加することはできず、アクセス層を除くその他の層は可能な限りモジュール化する必要があり、モジュール間の境界は明確にする必要があります。

階層型ネットワークを設計する場合は、アクセス層から始めて、コア層まで進めていく必要があります。その理由は、アクセスする必要がある端末デバイスの数が多く、速度要件があるため、アクセス層は実際の需要を表しており、負荷、トラフィック、動作の分析に基づいて、どのような要件を集約する必要があるかがわかります。層は一致する必要があり、コア層はどのように設計される必要があるか。

通常の状況では、3 つのレベルで十分です。レベルが多すぎると、ネットワーク全体のパフォーマンスが低下し、ネットワーク遅延が増加しますが、ネットワークのトラブルシューティングやドキュメントの作成が容易になります。

ネットワークシステムのライフサイクル

ネットワーク設計プロセスとも呼ばれ、次の 5 つの段階に分けることができます。

- 要件仕様:一元的なヒアリングや情報資料の収集など、ネットワーク要件の分析を実施します。

- 通信仕様:社内ネットワークの通信トラフィック解析を含むネットワークシステム解析を実施

- 論理ネットワーク設計: 論理ネットワーク設計図面 (および文書) は、論理ネットワーク構造を決定し、ネットワーク IP アドレス割り当て計画、特定のソフトウェアとハードウェア、WAN 接続および基本サービスを策定します。ネットワーク構造の設計、物理層テクノロジーの選択、LAN テクノロジーの選択と適用、WAN テクノロジーの選択と適用、アドレス設計とネーミング モデル、ルーティング プロトコル、ネットワーク管理、ネットワーク セキュリティ

- 物理ネットワーク設計: 物理ネットワーク構造を決定し、論理ネットワーク設計の要件に基づいて機器の具体的な物理的配置と動作環境を決定します。特定のハードウェアとソフトウェア、接続機器、ケーブル配線、およびサービスを特定する必要があります。機器の選択、構造化されたケーブル配線、コンピュータ室の設計、および物理ネットワーク設計に関連する仕様を文書化します (ソフトウェアとハードウェアのリスト、経費リストなど)。

- 実装: ネットワーク運用中のネットワーク機器の設置、デバッグ、メンテナンスを実行します。

構造化されたケーブルシステム

一般部門によると、構造化ケーブル システムには 6 つのサブシステムが含まれます。

- 建物バックボーン サブシステムは、

建物の外部と建物内の配線との間の接続ポイントを提供します。EIA/TIA569 規格では、ビルディング グループ間の接続を可能にするネットワーク インターフェイスの物理仕様が規定されています。 - 機器サブシステム

EIA/TIA569 標準は、機器間の機器ケーブル配線を指定します。ここはケーブルシステムの最も重要な管理エリアであり、すべてのフロアのデータはここでケーブルまたは光ファイバーケーブルによって送信されます。通常、このシステムはコンピュータシステム、ネットワークシステム、プログラム制御コンピュータシステムの主計算機室に設置されます。 - 垂直バックボーン サブシステム

通信室、機器室、エントランス機器を接続し、バックボーン ケーブル配線、中間スイッチングとメイン スイッチング、機械的終端、およびバックボーン間スイッチング用のパッチ コードまたはプラグが含まれます。バックボーン配線はスター トポロジを採用し、接地は EIA/TIA607 で指定された要件に準拠する必要があります。 - 管理サブシステム

このセクションには、水平ケーブルおよびバックボーン ケーブル システムの機械終端およびスイッチを含む、電気通信ケーブル システム機器が収容されます。 - 水平分岐線サブシステムは

、水平ケーブル配線、情報ソケット、ケーブル端末、スイッチングなどの管理サブシステムを作業エリアに接続します。指定したトポロジはスター型トポロジです。水平ケーブル配線用のオプション媒体は 3 種類 (UTP ケーブル、STP ケーブル、光ケーブル) 最長延長距離 90 メートル 水平ケーブル 90 メートルに加え、作業エリア内のパッチコードとジャンパーケーブルの合計長管理サブシステムは最大 10 メートルです。 - ワークエリアサブシステム

ワークエリアは情報ソケットから駅機器までの範囲です。ワークスペースのケーブル配線要件は比較的シンプルなので、機器の移動、追加、変更が簡単です。

統合配線

コンピュータ室は、システムインテグレーションプロジェクトにおけるサーバーやネットワーク機器の「本拠地」であり、配線

、監視、防火、コンピュータ室などの業務を行うインテリジェントビル、微弱電流主制御コンピュータ室、ビルディングオートメーションなど;

電気通信室、弱電流室およびサイロ;

データセンターコンピュータ室 (企業所有のデータセンター、オペレータホスティングまたはインターネットデータセンターを含む) 大規模なデータセンターには数万台のサーバーが含まれる場合があります。

コンピュータ ルーム

エンジニアリングでは、環境条件、防火と安全、室内装飾、送電と配電、統合配線、空調、照明、接地、およびコンピュータ ルームのその他の側面を組み合わせます。コンピュータ室建設プロジェクトは単なる装飾プロジェクトではなく、さらに重要なことに、電気工学、エレクトロニクス、建築装飾、美学、HVAC専攻、コンピュータ専攻、弱電流制御専攻、防火専攻などを統合した学際的かつ専門分野を超えた分野であることです。 . 総合エンジニアリング、コンピュータネットワークエンジニアリング、PDSエンジニアリング等の専門技術を含むエンジニアリング。

コンピュータ室工学設計の原則: 1) 実用性と先進性。2) 安全性と信頼性。3) 柔軟性と拡張性。4) 標準化。5) 経済的、投資保護。6) 管理性。コンピュータ室は建物の 2 階と 3 階にあります。AC 作業は接地されており、接地抵抗は 4Ω 以下です。安全保護接地、接地抵抗は 4Ω 以下。静電気防止接地、接地抵抗は 4Ω 以下。

「ビル通信統合配線システム」は、スパン距離3,000メートル以下、総建築面積100万平方メートル以下、エリア人数50万人~5万人程度の配線エリアに適しています。

計算機室の配線設計では、以下の点を考慮する必要があります: 計算機室環境の省エネ、環境保護、安全性への配慮、ホットアイルとコールドアイルの機器配置への適応、カラムヘッドキャビネットの設置、オープン配線とケーブルの防火、ロングジャンパー、ショートリンク、およびパフォーマンステスト、ネットワークアーキテクチャと外部ネットワーク、複数のオペレータ間のネットワーク相互運用性、ハイエンド製品アプリケーションの特殊な状況、コンピュータルームとケーブルシステムの接地。

構内配信システム (PDS) は、電話、コンピュータ、会議テレビ、監視テレビ、その他の機器を接続できる建物および固定エリア内の統一伝送媒体上に確立された構造化情報伝送システムです。統合ケーブル配線の分野で広く採用されている規格は、TIA/EIA 568 A です。

統合配線システムは 6 つのサブシステムに分かれています。

1. 作業エリア サブシステム: 作業エリアの端末装置と情報ソケットの間の機器で構成されます。これには、情報ソケット、接続コード、アダプタ、コンピュータ、ネットワーク ハブ、電話機、アラームが含まれます。プローブ、カメラ、モニター、スピーカーなど。

2. 水平サブシステム:水平サブシステムは同一フロアに配置され、一端が情報ソケットに接続され、もう一端が配線室のジャンパーラックに接続され、基幹サブシステム回線をユーザーの作業所まで延長する機能を持ちます。ユーザーのワークスペースを管理室のサブシステムに導き、国際標準に準拠し、音声および高速データ伝送の要件を満たす情報ポイント コンセントをユーザーに提供します。

3. 管理間サブシステム: これは幹線サブシステムと水平サブシステムの間のブリッジであり、同時に同じ層のネットワークの条件を提供できます。これらには、ツイスト ペア ジャンパーとジャンパー (クイック接続ジャンパーとシンプル ジャンパーを含む) が含まれます。

4. 垂直幹線サブシステム:通常、主装置室から各階層の管理室まで、特に中枢に位置する公共システム装置において、多数のケーブルフィーダや光ケーブルを使用し、複数の回線設備を提供します。個別に終端される 機器室と管理室の間のジャンパ フレーム上で終端され、コンピュータ機器、プログラム制御交換機 (PBX)、コントロール センター、およびさまざまな管理サブシステム間の接続を実現することが目的です。建物の幹線ケーブル。

5. 機器室サブシステム: このサブシステムは、機器室にあるケーブル、接続ジャンパー、関連するサポートハードウェア、避雷装置などで構成されます。配線システム全体の中枢ともいえる装置であり、その配置、形状、環境条件を適切に考慮するかどうかが、今後の情報システムの正常な運用、保守、利用の柔軟性に直結します。

6. ビルグループサブシステム:複数のビルのデータ通信信号を一つに接続する配線システムであり、架空または地下のケーブルダクト、または直接埋設された屋外ケーブルや光ケーブルを使用して相互接続する、構造化された配線システムです。このサポートは、ビルディング グループ間の通信に必要なハードウェアを提供します。

統合配線で一般的に使用される式:

(1) RJ-45 コネクタの需要: m=n 4+n 4 15% m: RJ-45 コネクタの総需要を表します; n: 情報ポイントの総数を表します; n 4 15% : 余剰が残っていることを示します。

(2) 情報モジュールの需要: m=n+n 3% m: 情報モジュールの総需要、n: 情報ポイントの総量、n3%:余裕を示します。

(3) 各フロアの配線使用量:C=[0.55 (L+S)+6]*n L:当フロアと管理室間の最遠情報ポイント距離、S:当フロア間の最近情報ポイント距離および管理室; n: このフロアの情報ポイントの総数; 0.55: 予備係数。ネットワーク計画、設計、実装 ネットワーク計画は、ネットワーク構築とユーザーに十分な情報に基づいた設計結果を提供することです。

ネットワーク計画では、最初に考慮すべき 3 つの原則、つまり実用性の原則、オープン性の原則、進歩の原則があります。

計画の設計と実施中に考慮する必要がある原則は次のとおりです。

- 信頼性の原則。ネットワークの動作は安定しています。

- セキュリティ原則。これには、安全なオペレーティング システムの選択、ネットワーク ファイアウォール、ネットワーク ウイルス対策、データ暗号化、情報作業システムの機密性の設定が含まれます。

- 効率の原則。性能指数が高く、ソフトウェア、ハードウェアの性能を十分に活かしています。

- スケーラビリティ。規模とパフォーマンスの両方で拡張可能。

ネットワーク制御

ネットワークストレージ

ザ

ダイレクト アタッチド ストレージ、ダイレクト アタッチド ストレージ、ダイレクト モードは拡張が簡単ではありません。大容量のハードディスクのセットがサーバーに接続されており、ストレージ デバイスは、帯域幅 10MB/s、20MB/S、40MB/S、および 80MB/S の SCSI チャネルを使用してサーバー ホストに接続されています。直接接続型ストレージは、ストレージデバイスをサーバーに直接接続する方式であり、ストレージ容量の拡張が難しく、データの耐障害性をサポートしていないため、サーバーに異常が発生するとデータが失われます。

NAS

ネットワーク接続ストレージ、ネットワーク接続ストレージ、ネットワーク接続ストレージ。独自のファイル システムを備えており、ブラウジング伝送プロトコルおよびファイル共有アクセス方法として TCT/IP を使用できます。標準のネットワーク トポロジ (イーサネットなど) を介してストレージ デバイスを一連のコンピュータに接続します。専用のデータストレージサーバーです。データ中心であり、ストレージ デバイスをサーバーから完全に分離します。NAS はネットワーク内で独立したデバイスであり、IP アドレスを割り当て、ネットワーク経由でアクセスおよび保存します。

ストレージ デバイスを既存のネットワークに接続して、データ ストレージとファイル アクセス サービスを提供するデバイス。NAS サーバーは、専用ホスト上に簡素化されたシン オペレーティング システム (アクセス制御、データ保護、リカバリなどの機能のみ) をインストールするファイル サーバーです。NASサーバーにはネットワーク接続に必要なプロトコルが組み込まれており、インターネットに直接接続でき、権限を持つユーザーはネットワーク経由でNASサーバー内のファイルにアクセスできます。

さん

ストレージ エリア ネットワーク、ストレージ エリア ネットワーク、ブロック レベルのストレージ、ファイル共有ではありません。

ストレージ デバイスとストレージ管理サブシステムを接続して、データのストレージおよび管理機能を提供する専用ネットワーク。SAN はデータ送信を担当するバックエンド ネットワークとして考えることができ、一方、フロントエンド ネットワーク (またはデータ ネットワーク) は通常の TCP/IP 送信を担当します。SAN は、エンタープライズ レベルのデータ ストレージ サービスを提供するために、特定の相互接続方法を通じて接続された複数のストレージ サーバーで構成される別個のデータ ネットワークとみなすこともできます。

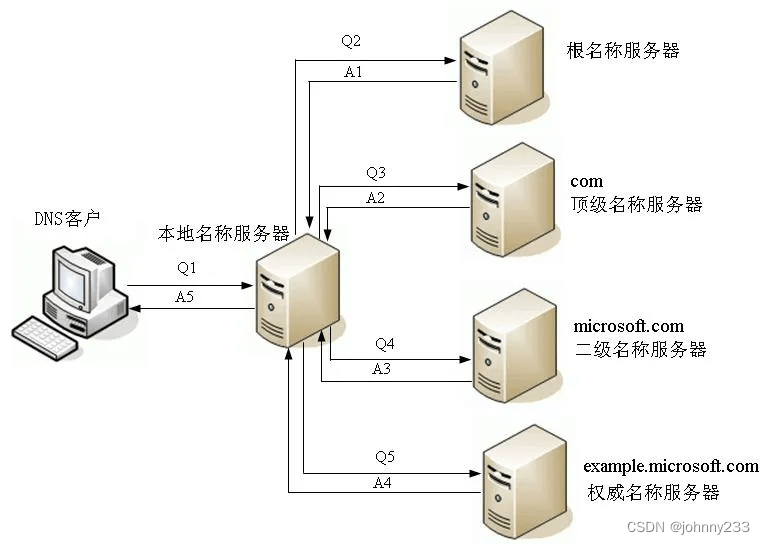

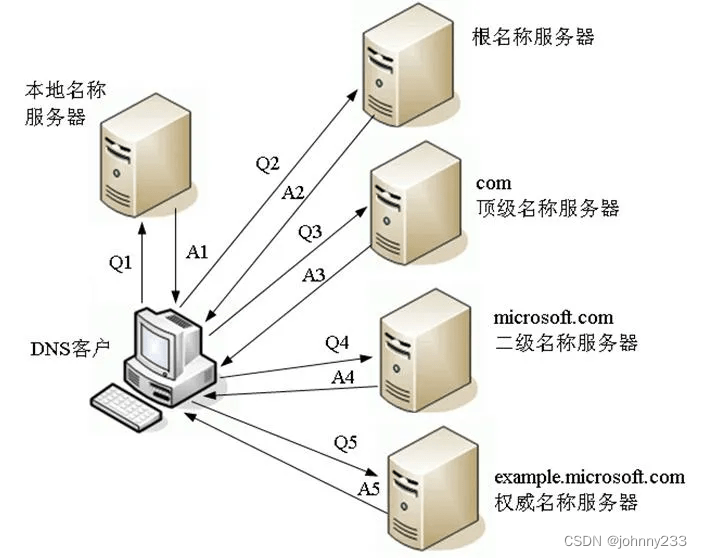

DNS解決

ドメイン名を、コンピュータが直接読み取ることができる IP アドレスに変換します。クエリ オブジェクトに応じて、DNS 解決は再帰的解決と反復的解決の 2 つの方法に分けることができます。

提供できるドメイン ネーム サービスには、ローカル キャッシュ、ローカル ドメイン ネーム サーバー、権限ドメイン ネーム サーバー、トップレベル ドメイン ネーム サーバー、およびルート ドメイン ネーム サーバーが含まれます。DNS ホスト名解決の検索順序は、まずクライアントのローカル キャッシュを検索し、失敗した場合は DNS サーバーに解決要求を送信します。ローカル キャッシュは、最近解決されたホスト名とその IP アドレスのイメージを保持するメモリ内の領域です。パーサー キャッシュはメモリ内に常駐するため、他の解析方法よりも高速です。ホストが DNS クエリ メッセージを送信すると、クエリ メッセージはまずホストのローカル ドメイン ネーム サーバーに送信されます。ローカル ドメイン ネーム サーバーはユーザーに近いため、クエリ対象のホストも同じローカル ISP に属している場合、ローカル ドメイン ネーム サーバーは、他のドメイン名をクエリすることなく、クエリされたホスト名をその IP アドレスに即座に変換できます。 。各ゾーンにはドメイン ネーム サーバー、つまり権限サーバーが装備されており、管轄内のホストのドメイン名をホストの IP アドレスに変換する役割を果たします。すべてのホスト ドメイン名と管轄区域内の IP アドレスのマッピングが保存されます。トップレベル ドメイン ネーム サーバーは、このトップレベル ドメイン ネーム サーバーに登録されているすべてのセカンドレベル ドメイン名を管理する責任があります。DNSクエリ要求を受信すると、管轄する第2レベルドメイン名を第2レベルドメイン名のIPアドレスに変換することができます。または、次に見つける必要があるドメイン ネーム サーバーの IP アドレス。ルート ドメイン ネーム サーバーは、最上位のドメイン ネーム サーバーです。各ルート ドメイン ネーム サーバーは、すべてのトップレベル ドメイン ネーム サーバーの IP アドレスとドメイン名を保存する必要があります。ローカル ドメイン ネーム サーバーがドメイン名を解決できない場合、ローカル ドメイン ネーム サーバーはルート ドメイン ネーム サーバーを直接見つけ、クエリのためにどのトップレベル ドメイン ネーム サーバーにアクセスすべきかをルート ドメイン ネーム サーバーに指示します。

再帰クエリ

最も一般的なデフォルトの解析方法。クライアントによって構成されたローカル ドメイン ネーム サーバー (ローカル DNS サーバー) が解決できない場合、ローカル ドメイン ネーム サーバーが権限のあるサーバーから正しい解決結果を取得するまで、後続のすべてのクエリ プロセスは DNS クライアントではなくローカル ドメイン ネーム サーバーによって実行されます。ローカル ドメイン ネーム サーバーはクエリを実行し、ローカル ネーム サーバーは DNS クライアントにクエリの結果を伝えます。

再帰的なクエリ プロセス全体の間、クライアントによってローカル ドメイン ネーム サーバーに対して開始された最初のクエリ要求を除き、残りのリンクはローカル ドメイン ネーム サーバーを中心とする反復的なクエリです。DNS クライアントは、ローカル ドメインが確立されるまで待機状態のままです。ネームサーバーは最終的なクエリ結果を送り返します。同様に、ローカル ドメイン ネーム サーバーは、クエリ プロセス全体において仲介エージェントの役割を果たします。

再帰的解析のクエリ プロセスは大まかに次のとおりです。

- クライアントは、マシン上に構成されているローカル ドメイン ネーム サーバーに対して DNS ドメイン名のクエリ要求を開始します。

- リクエストを受信した後、ローカル ドメイン ネーム サーバーはまずローカル キャッシュにクエリを実行します。レコード値がある場合はクライアントに直接返されます。レコードがない場合は、ローカル ドメイン ネーム サーバーはクライアントへのリクエストを開始します。ルートドメインネームサーバー。

- 要求を受信すると、ルート ドメイン ネーム サーバーは、クエリ対象のドメイン名のサフィックスに従って、対応するトップレベル ドメイン ネーム サーバー (.com、.cn など) をローカル ドメイン ネーム サーバーに返します。

- ローカル ドメイン ネーム サーバーは、返された結果に基づいて、対応するトップレベル ドメイン ネーム サーバーへのクエリ要求を開始します。

- DNS クエリ要求を受信した後、対応するトップレベル ドメイン ネーム サーバーも最初に自身のキャッシュにクエリを実行し、要求されたドメイン名の解決レコードがある場合は、そのレコードをローカル ドメイン ネーム サーバーに直接返します。ローカル ドメイン ネーム サーバーはレコードをクライアント端末に返し、DNS 解決プロセス全体を完了します。

- トップレベルのドメイン ネーム サーバーが値を記録しない場合、第 2 レベルのドメイン名に対応するサーバー アドレスがローカル ドメイン ネーム サーバーに返され、ローカル ドメイン ネーム サーバーは第 2 レベルのドメイン名に対するリクエストを開始します。ドメイン ネーム サーバーに再度アクセスするなど、対応するエリアの権威ドメイン ネーム サーバーが最終的に結果をローカル ドメイン ネーム サーバーに返すまで繰り返されます。次に、ローカル ドメイン ネーム サーバーはレコード値を DNS クライアントに返し、ローカル クエリ レコードをキャッシュして、ユーザーが TTL 値内で再度クエリを実行すると、レコードがクライアントに直接返されるようにします。

反復クエリ

再帰的クエリでクライアントによって開始される最初のクエリ要求を除き、再帰的クエリの他のすべての側面は、クライアントではなくローカル ドメイン ネーム サーバーによって実行されます。反復クエリとは、すべてのクエリ作業がクライアント自体によって実行されることを意味し、さらに、クエリ パス全体と手順は再帰クエリとあまり変わりません。

まず、クライアントはローカル ドメイン ネーム サーバーへのリクエストを開始します。ローカル ドメイン ネーム サーバーにキャッシュ レコードがない場合、クライアントはルート ドメイン ネーム サーバー、トップレベル ドメイン ネーム サーバー、および 2 番目のドメイン ネーム サーバーに対して反復クエリを開始します。最終的なクエリ結果が得られるまで、レベル ドメイン ネーム サーバーを順番に処理します。

次の条件のいずれかが満たされる場合、反復解析方法が使用されます。

- ローカル ドメイン ネーム サーバーにクエリを実行するときに、クライアントの要求メッセージが再帰クエリに適用されない場合、つまり、DNS 要求メッセージの RD フィールドが 1 に設定されていません。

- クライアントは DNS 要求メッセージで再帰クエリを適用しますが、構成されたローカル ドメイン ネーム サーバーは再帰クエリの使用を禁止しています。つまり、応答 DNS メッセージのヘッダーの RA フィールドが 0 に設定されています。

スニッファー

スニファーは、ネットワーク トラフィック データを分析する方法であり、ネットワーク セキュリティの攻撃および防御テクノロジで一般的に使用され、ビジネス分析の分野でも使用されます。

https://dun.163.com/news/p/233ea1ba40a14791a5fb8d3b6847b663

80/20 ルールは、総トラフィックの 80% がネットワーク セグメント内のトラフィックであり、総トラフィックの 20% がネットワーク セグメント外のトラフィックであることを意味します。

ネットワークの分離

一般的なネットワーク分離手法:

- ファイアウォール: ACL を介してネットワーク データ パケットを分離するのが、最も一般的な分離方法です。トランスポート層以下の制御に限定されており、ウイルス、トロイの木馬、ワームなどのアプリケーション層を攻撃する手段がないため、ネットワークの分離には適しているが、大規模な双方向アクセスのビジネスネットワークの分離には適していない

- 複数のセキュリティ ゲートウェイ: 新世代ファイアウォールとして知られる統合脅威管理 (UTM) とも呼ばれ、ネットワーク層からアプリケーション層までの包括的な検出を実現できます。UTM 機能には、ACL、侵入防止、ウイルス対策、コンテンツ フィルタリング、トラフィック シェーピング、DOS 対策が含まれます

- VLAN 分割: VLAN 分割技術は、ブロードキャスト ストームを回避し、効率的なデータ送信の問題を解決します。VLAN を分割することで、セキュリティ要件のあるさまざまな部門を分離します。

- 手動戦略: ネットワークへの物理接続を切断し、手動の方法を使用してデータを交換します。この方法は最高のセキュリティを備えています。

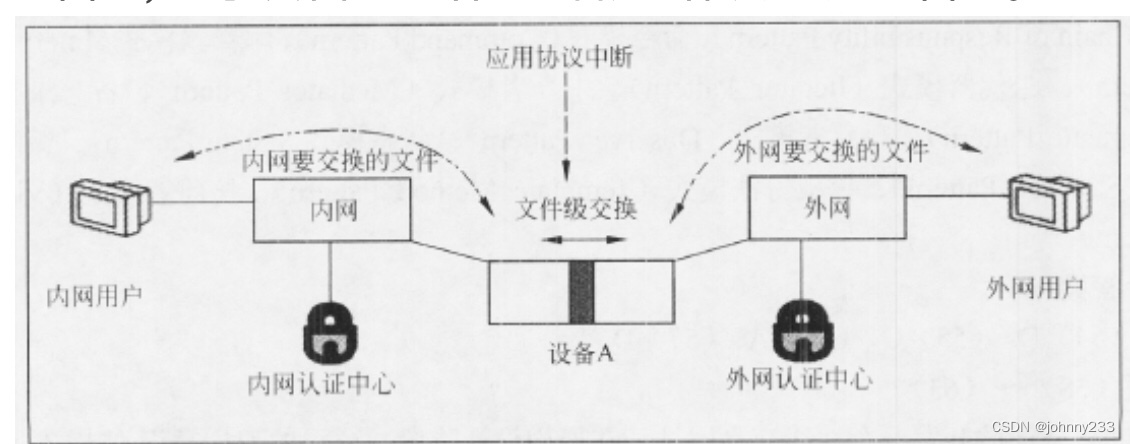

門番

ゲートキーパーは、複数の制御機能を備えたソリッドステート スイッチの読み書きメディアを使用して 2 つの独立したホスト システムを接続する情報セキュリティ デバイスです。物理的に分離されたゲートキーパーによって接続された 2 つの独立したホスト システム間の通信には、物理接続、論理接続、情報送信コマンド、情報送信プロトコルがないため、プロトコルに基づくパケット転送はなく、プロトコルに依存しないデータ ファイルの伝達のみが行われます。、ソリッド ステート ストレージ メディアのコマンドは読み取りと書き込みの 2 つだけです。したがって、物理分離ゲートキーパーは、潜在的な攻撃のあるすべての接続を物理的に分離してブロックし、ハッカーによる侵入、攻撃、破壊を不可能にし、真のセキュリティを実現します。このデバイスから外部ネットワークへの応答は、内部ネットワーク ユーザーの要求に対する応答です。

セキュリティ隔離ゲートを使用する重要性:

- ユーザーのネットワークが他の信頼されていないネットワークと情報を交換しながら高強度のセキュリティを確保する必要がある場合、物理分離カードを使用する場合、ユーザーはスイッチを使用して内部ネットワークと外部ネットワークを行き来する必要があります。管理も面倒ですが、使うのも非常に面倒で、立ち上がるのも非常に不便です。ファイアウォールを使用した場合、ファイアウォール自体の安全性を保証することが難しいため、内部情報の漏洩や外部からのウイルスやハッカープログラムの侵入を防ぐことができず、安全性を保証できません。この場合、セキュリティ分離ゲートキーパーはこれら 2 つの要件を同時に満たし、物理分離カードとファイアウォールの欠点を補うことができるため、最良の選択となります。

- ネットワークの分離は、ゲートキーパー分離ハードウェアを介してリンク層で 2 つのネットワークを切断することによって実現されますが、データを交換するには、設計された分離ハードウェアを使用して 2 つのネットワークの対応するレベルで切り替えます。ハードウェア上のメモリ チップに書き込み、データ交換を完了します。

- 対応するアプリケーション モジュールをインストールすると、セキュリティ分離ゲートキーパーにより、ユーザーはセキュリティを確保しながら、Web の閲覧、電子メールの送受信、異なるネットワーク上のデータベース間でのデータ交換、ネットワーク間でのカスタマイズされたファイルの交換が可能になります。

IPv6

データ交換

インターネットコアで採用されているスイッチング方式は、パケット交換とも呼ばれるパケット交換方式で、受信したパケットを蓄積して転送します。

データ交換方式には回線交換方式とストアアンドフォワード方式があり、回線交換方式とストアアンドフォワード方式の主な違いは、前者は回線を静的に割り当てるのに対し、後者は回線を動的に割り当てる点です。

ストア アンド フォワードはメッセージ スイッチングとパケット スイッチングに分けられ、パケット スイッチングは仮想回線とデータグラムの 2 つの方式に分けられます。

回線交換: 交換の概念は電話システムから生まれました。ユーザーが電話をかけると、電話システム内の交換機は、発信者と受信者の間に客観的に存在する物理パスを見つけて確立します。パスが確立されると通話が可能となり、通話が終了するまで回線は送受信側の専用になります。このデータ交換方法は回線交換と呼ばれます。利点: 伝送遅延が小さく、遅延は電磁信号の伝播時間だけです。回線が接続されると、競合は発生しません。デメリット:回線確立に時間がかかる。回線を独占的に使用するとチャネルの無駄が発生します。

メッセージ交換:事前に回線を確立することなく、送信者が送信したいデータブロックがある場合、そのデータブロックは全体として交換装置(IMP)に渡され(メッセージ、メッセージとも呼ばれます)、交換装置はメッセージを選択します。適切なアイドル出力ラインを設定し、この出力ラインを通じてデータ ブロックを送信します。このプロセスでは、スイッチング デバイスの入力回線と出力回線の間に物理的な接続は確立されず、各スイッチング デバイスでメッセージがまず保存され、必要に応じて転送されます。欠点: 送信されるデータ ブロックのサイズに制限がないため、メッセージが大きい場合、IMP はキャッシュにハードディスクを使用する必要があります。1 つの大きなパケットが回線を長時間占有します。

パケット スイッチング: パケット スイッチング テクノロジは、データ ブロック サイズの上限を厳密に制限するため、パケットを IMP のメモリに保存でき、ユーザーが数十ミリ秒を超えて回線を独占することがなくなり、双方向通信に適しています。 。利点: 高いスループット レート 複数のパケットを含むメッセージでは、2 番目のパケットが受信される前に最初のパケットの送信を続けることができるため、遅延が減少し、スループット レートが向上します。短所: 輻輳、パケットの断片化と再構成、パケットの損失と乱れなどが発生します。パケット交換は、ほとんどのコンピュータで使用されているテクノロジであり、メッセージ交換を使用するコンピュータもごく少数ありますが、回線交換は使用しません。さまざまな内部メカニズムに従って、パケット スイッチング サブネットは 2 つのカテゴリに分類されます: 1 つは接続指向で、もう 1 つは接続レスです。接続されたサブネットでは、接続は電話システムの物理回線と同様の仮想回線になります。独立したパケットです。コネクションレス型サブネット内のデータグラムは、郵便システムの電報と同様にデータグラムと呼ばれます。

セル交換技術は、回線交換技術の遅延の少なさとパケット交換技術の柔軟性の利点を組み合わせた高速パケット交換技術です。セルとは固定長のパケットで、ATMではセルスイッチング技術を採用しており、セル長は53バイトです。

攻撃

コンピュータ ネットワーク上の通信は、次の 4 つの脅威に直面しています。

- 傍受: 攻撃者がネットワーク上の他の人の通信を盗聴します。

- 中断: 攻撃者がネットワーク上の他の人の通信を意図的に中断します。

- 改ざん: 攻撃者はネットワーク内で送信されるメッセージを意図的に改ざんします。

- 偽造: 攻撃者がネットワーク上で情報の送信を偽造します。

上記 4 つの脅威は、受動的な攻撃と能動的な攻撃の 2 つのカテゴリに分類できます。

情報を傍受する攻撃を受動攻撃、情報を遮断、改ざん、偽造する攻撃を能動攻撃といいます。トラフィック分析も積極的な攻撃です。