Prólogo: (Notas de estudio personales del blogger, no es necesario leerlas) En la segunda semana de práctica web, solo se responderán las primeras 3 preguntas. En comparación con la primera semana, la dificultad ha aumentado significativamente. Incluso si leo WP cuando escribo preguntas, todavía creo cosas como un pollo sin cabeza. La mayoría de ellos son puntos de conocimiento desconocidos y el uso de herramientas también es un problema grave.

Aqui esta el directorio

1.Entrenamiento-WWW-Robots

Descripción del título: Ninguno todavía

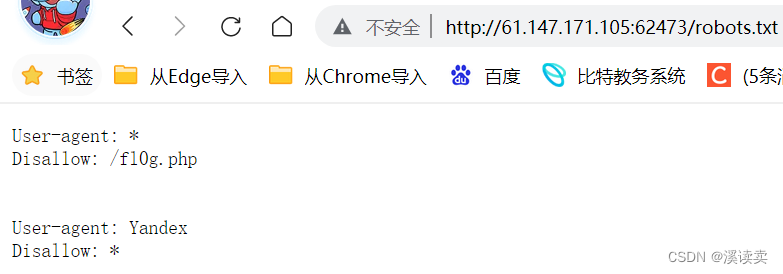

1. Entra en escena y ve un fragmento de inglés, el significado general es para que entiendas cuál es el protocolo del robot, lo agregamos al final de la URL y accedemos a

robots.txtél.

2. Según el mensaje, el acceso no está permitido/fl0g.php, luego accedemos y obtenemos la bandera.

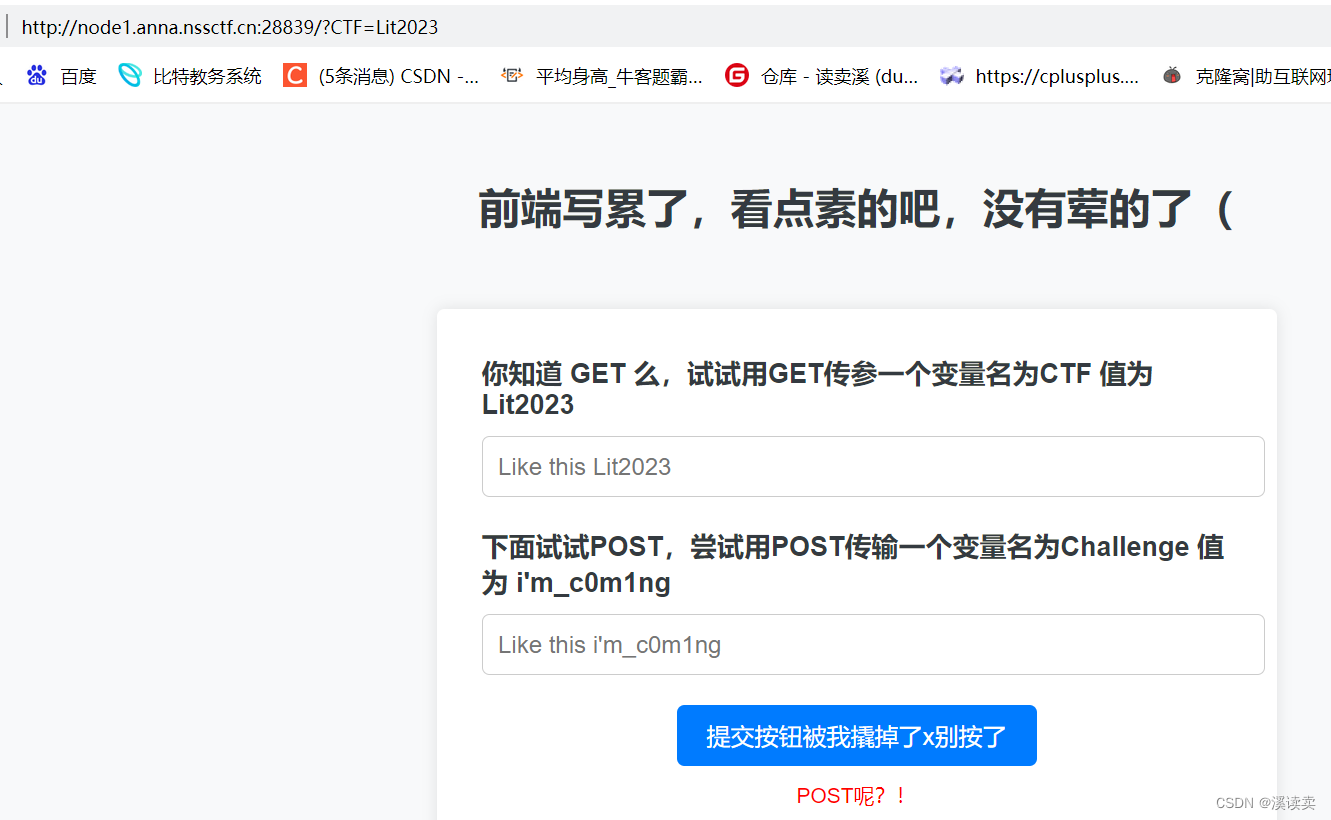

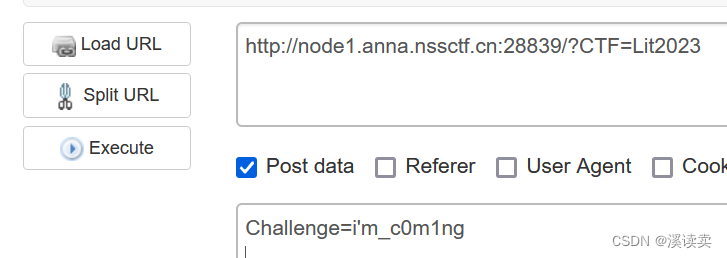

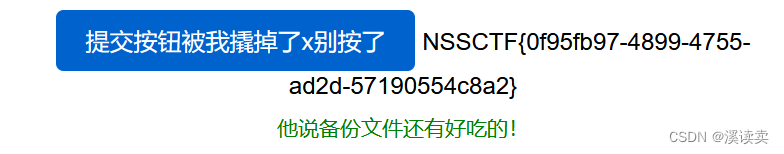

2.Sígueme y hackéame

1. Después de ingresar a la escena, podemos saber que necesitamos realizar una obtención y una publicación para transferir datos respectivamente, y obtener los datos primero en orden: la página cambia 2. Luego use la herramienta Hackbar

para la transferencia posterior.

3. Obtener bandera

3.Misil perdido

Descripción del título: ¡

Eres un misil, debes volar hasta el final! (Puedes conseguir la bandera pasando 6 niveles~

Probé este juego y alcancé el tercer nivel (soy bastante fuerte en ψ(`∇´)ψ).

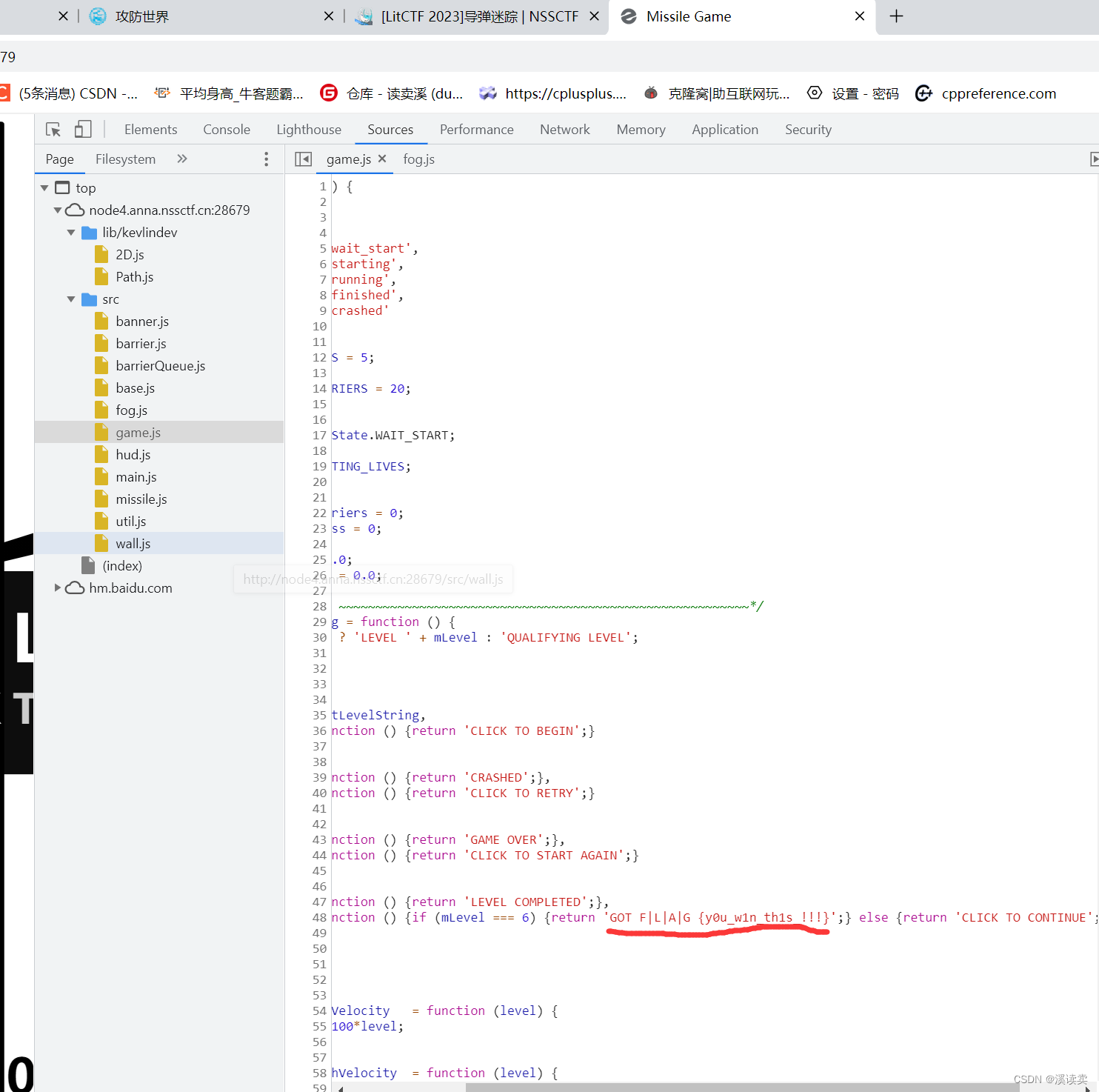

1. Ingresamos directamente al modo de desarrollador con F12, verificamos el js y buscamos la bandera directamente.

2. Cabe señalar que la pregunta requiere que el formato del indicador sea NSSCTF{}, es decir, el indicador debe escribirse comoNSSCTF{y0u_w1n_th1s_!!!}

Las siguientes son todas las preguntas que no sé cómo hacer para leer wp y resumir los resultados.

4.Haga clic en Marcar y será enviado

Comprenda: falsificación de sesión, formato json, marco de flask, uso del script flask-session-cookie-manager.

La sesión del marco del matraz se almacena en el cliente, por lo que la sesión puede ser manipulada maliciosamente y el matraz usa una clave para firmar los datos para evitar que la sesión sea manipulada.

5.Sistema de gestión de trabajos

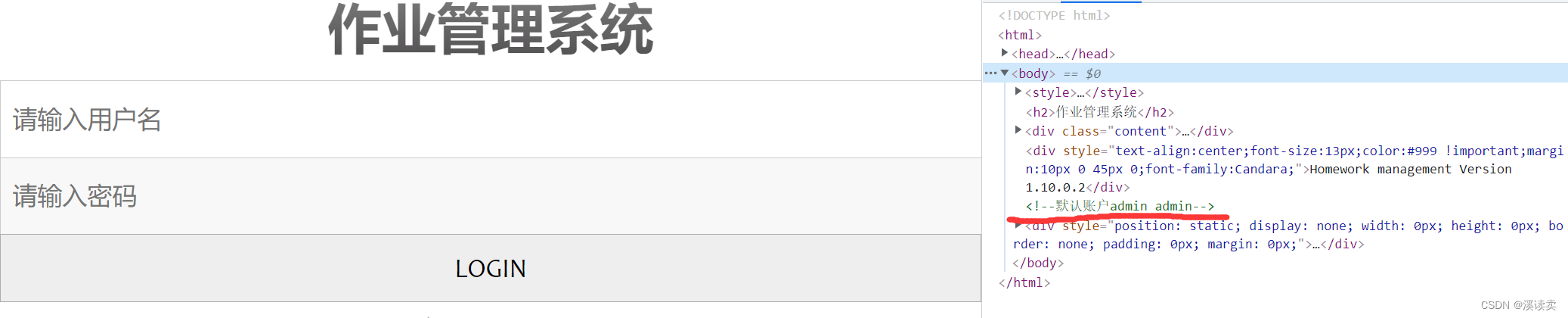

1. Ingrese a la escena, pruebe F12, busque la cuenta y contraseña predeterminadas e inicie sesión en el sistema: (deténgase aquí)

2. Cree y cargue varios archivos en la interfaz y descubra que es inútil. Después de leer wp, cargue una oración de caballo de Troya y conéctese con Ant Sword Se puede encontrar la bandera del directorio raíz. (Aprendí a usar la herramienta Ant Sword)

6. nada

A través de esta pregunta, tenemos una comprensión preliminar del concepto de penetración.

Descripción del título: Ninguno

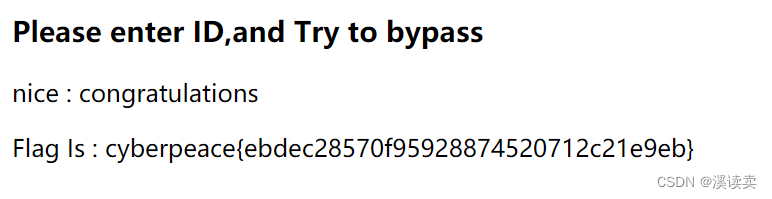

Intente penetrar de acuerdo con la pregunta, agréguela al final de la URL

?id=1'or'1+-(aún no se conoce el principio específico) y luego acceda a ella para obtener la bandera.

7.fileclude

La primera vez que aprendí sobre la omisión del pseudoprotocolo PHP. Miré un fragmento de código PHP y utilicé la herramienta Hackbar (publicación). Después de acceder a él, obtuve una cadena de caracteres y la decodifiqué en base64 para obtener la bandera.

8.archivo incluido

Utilice el pseudoprotocolo php://filtro para leer un fragmento de código PHP, utilice la herramienta hackbar (cookie), acceda para obtener una cadena de caracteres y decodifique la bandera en base64.

9.carga fácil

Comprenda los siguientes puntos de conocimiento:

Esta pregunta requiere el uso de vulnerabilidades de carga de archivos para lograr el propósito de getshell al pasar por alto la protección de seguridad del servidor.

El principal punto de prueba de esta pregunta es utilizar la función .user.ini de fastcgi para ejecutar comandos arbitrarios.

Los puntos que deben omitirse aquí son los siguientes:

Verifique si hay una cadena php en el contenido del archivo.

Verifique si hay htaccess o ph en el sufijo.

Verifique la información del encabezado del archivo

. Tipo de archivo MIME

(extraído del wp oficial)