Kürzlich haben Forscher herausgefunden, dass die neue Android-Banking-Malware von MMRat die Protobuf-Datenserialisierung, eine seltene Kommunikationsmethode, nutzt, um in Geräte einzudringen und Daten zu stehlen.

Trend Micro entdeckte MMRat erstmals Ende Juni 2023. Es zielt hauptsächlich auf Benutzer in Südostasien ab und wurde von Antiviren-Scandiensten wie VirusTotal nicht erkannt.

Obwohl die Forscher nicht wissen, wie die Malware den Opfern ursprünglich beworben wurde, stellten sie fest, dass MMRat derzeit über Websites verbreitet wird, die sich als offizielle App-Stores ausgeben.

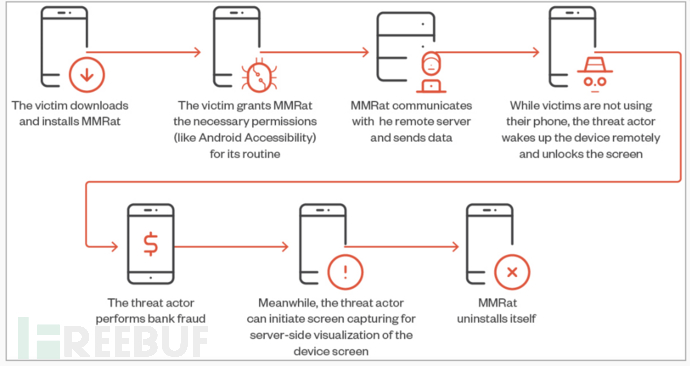

Diese Apps imitieren in der Regel offizielle Regierungs-Apps oder Dating-Apps. Wenn Opfer sie herunterladen, installieren sie automatisch schädliche Apps mit MMRat und erteilen während des Installationsprozesses Berechtigungen, beispielsweise den Zugriff auf die Barrierefreiheitsdienste von Android.

Malware missbraucht automatisch Eingabehilfen, um sich zusätzliche Berechtigungen für die Durchführung einer Vielzahl bösartiger Aktionen auf infizierten Geräten zu verschaffen.

Funktionen von MMRat

Sobald MMRat ein Android-Gerät infiziert, stellt es einen Kommunikationskanal mit dem C2-Server her und überwacht die Geräteaktivität auf Leerlaufzeiten. Während dieser Zeit missbrauchen Bedrohungsakteure Barrierefreiheitsdienste, um Geräte aus der Ferne zu aktivieren, Bildschirme zu entsperren und Bankbetrug in Echtzeit zu begehen.

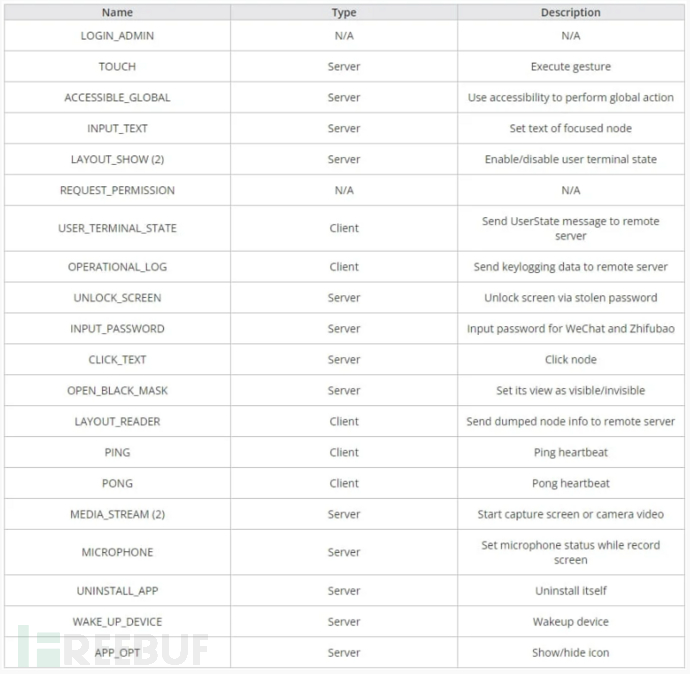

Die Hauptfunktionen von MMRat lassen sich wie folgt zusammenfassen:

- Sammeln Sie Netzwerk-, Bildschirm- und Akkuinformationen

- Stehlen Sie die Kontaktliste des Benutzers und die Liste der installierten Anwendungen

- Erhalten Sie Benutzereingabeinformationen durch Keylogging

- Erfassen Sie Live-Bildschirminhalte vom Gerät, indem Sie die MediaProjection-API missbrauchen

- Kameradaten aufzeichnen und live streamen

- Zeichnen Sie Bildschirmdaten auf, geben Sie sie als Textdump aus und exfiltrieren Sie sie nach C2

- Deinstallieren Sie das Gerät, um alle Anzeichen einer Infektion zu entfernen

Alle von der Malware unterstützten Befehle, Quelle: Trend Micro

Die Fähigkeit von MMRat, Bildschirminhalte in Echtzeit zu erfassen und sogar Textdaten zur Rekonstruktion durch einen rudimentäreren „Benutzerterminalstatus“-Ansatz zu extrahieren, erfordert eine effiziente Datenübertragung.

Ohne eine solche Effizienz würde seine Leistung Bedrohungsakteure daran hindern, effektiv Bankbetrug durchzuführen. Aus diesem Grund haben sich die Autoren von MMRat für die Entwicklung eines benutzerdefinierten Protobuf-Protokolls zur Datenexfiltration entschieden.

MMRat-Angriffskette, Quelle: Trend Micro

Vorteile von Protobuf

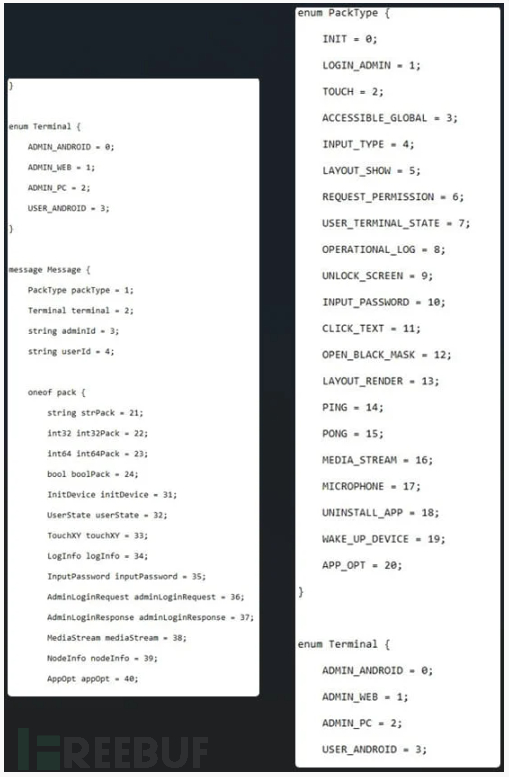

MMRat verwendet ein einzigartiges Command-and-Control-Serverprotokoll (C2), das auf Protokollpuffern (Protobuf) für eine effiziente Datenübertragung basiert, was bei Android-Trojanern nicht üblich ist.

Protobuf ist eine von Google entwickelte Methode zur Serialisierung strukturierter Daten, ähnlich wie XML und JSON, jedoch kleiner und schneller.

MMRat verwendet verschiedene Ports und Protokolle, um Daten mit dem C2 auszutauschen, z. B. HTTP auf Port 8080 für die Datenexfiltration, RTSP und Port 8554 für Video-Streaming und benutzerdefiniertes Protobuf auf Port 8887 für Befehl und Steuerung.

In dem Bericht von Trend Micro wurde darauf hingewiesen, dass das C&C-Protokoll besonders einzigartig ist, da es auf der Grundlage von Netty und dem oben genannten Protobuf angepasst ist und über eine gut gestaltete Nachrichtenstruktur verfügt.

Für die C&C-Kommunikation verwenden Bedrohungsakteure eine übergreifende Struktur, um alle Nachrichtentypen darzustellen, und verwenden das Schlüsselwort „oneof“, um verschiedene Datentypen darzustellen.“

Protobuf-Modus, Quelle: Trend Micro

Zusätzlich zur Effizienz von Protobuf können benutzerdefinierte Protokolle Bedrohungsakteuren dabei helfen, der Erkennung durch Cybersicherheitstools zu entgehen, die nach gemeinsamen Mustern in bekannten Anomalien suchen.

Die Flexibilität von Protobuf ermöglicht es den Autoren von MMRat, die Struktur ihrer Informationen zu definieren und zu organisieren, wie die Daten übertragen werden. Gleichzeitig kann die Strukturierung von Protobuf auch sicherstellen, dass die gesendeten Daten einem vordefinierten Muster entsprechen, wodurch die Möglichkeit einer Beschädigung auf der Empfängerseite verringert wird.

MMRat unterstreicht die zunehmende Raffinesse der Android-Banking-Trojaner, die geschickt Heimlichkeit mit effizienter Datenextraktion verbinden.

Daher ist es für Android-Nutzer besser, alle Apps von Google Play herunterzuladen, die Nutzerbewertungen zu prüfen und sich nur für seriöse Softwarehersteller zu entscheiden. Seien Sie außerdem vorsichtig, wenn Sie während der Installationsphase der Anwendung aufgefordert werden, Zugriff zu gewähren.