En el primer número, los puntos ofensivos y defensivos que compartimos son: verificar el recorrido de los recursos de imágenes.

"Recorrido" significa que los productos negros obtienen las respuestas a todas las imágenes del código de verificación a través de métodos exhaustivos, de modo que puedan ignorar por completo los códigos de verificación en el futuro. Dado que el código de verificación utiliza principalmente la respuesta semántica de la imagen para identificar al hombre-máquina, la forma más efectiva de romper esta capa de defensa es atravesar la biblioteca de imágenes del código de verificación para lograr el descifrado de una vez por todas.

En este artículo, comenzaremos con los antecedentes y la introducción de este punto de ataque y defensa, y luego analizaremos en profundidad desde las tres perspectivas del atacante (industria negra), el atacado y defendido (cliente) y el defensor (experiencia extrema). comprender completamente el punto de ataque y defensa.

1. Puntos ofensivos y defensivos

¿Por qué el primer problema comenzó con el punto de ataque y defensa de verificar el recorrido de los recursos de imágenes? Porque es uno de los métodos de ataque más utilizados para productos negros. Los datos muestran que más del 68% de los casos de ataques de piratas informáticos están relacionados con el recorrido de los recursos de imágenes de verificación.

1. La "eficiencia" de la producción negra

Primero analicemos desde la perspectiva del juego de costos, ¿por qué los productores negros están interesados en verificar el recorrido de los recursos de imágenes?

El objetivo principal de la producción en negro es siempre ganar dinero, y el método principal para ganar dinero es principalmente arrebatar los recursos proporcionados por las empresas a los usuarios normales en un tiempo más corto y a un costo menor, y obtenerlos de ellos. Que la producción negra pueda generar dinero depende de si la "eficiencia" de obtener recursos es mucho mayor que la de los usuarios normales.

Según estadísticas de experiencia extrema, la capacidad de la mayoría de los productos negros para obtener recursos es al menos 800 veces mayor que la de los usuarios normales. La "alta eficiencia" es la capacidad central de la producción de negro, por lo que la defensa contra la producción de negro depende de "limitar la eficiencia". Cuando la "eficiencia" de la producción negra se limita al nivel de los usuarios normales, es imposible saquear más recursos para realizarla y se pierden márgenes de beneficio, defendiéndose así de la producción negra desde la raíz. Por lo tanto, detrás de los puntos ofensivos y defensivos de la producción negra se esconde todo lo relacionado con la "eficiencia" y el "espacio de ganancias".

Cuando la parte atacada (cliente) descubre la existencia del atacante (producto negro), ¿cómo limitar la "eficiencia" del producto negro sin afectar el acceso de los usuarios normales?

Actualmente, se ha demostrado que los captchas son la solución más eficaz. El código de verificación de imágenes convencional actual es el formulario de verificación humano-máquina con la mejor combinación de factor de seguridad y experiencia del usuario. Ya sea mediante la actualización del formulario de verificación o la semántica borrosa y las imágenes borrosas, puede limitar efectivamente la "eficiencia" del negro. producción.

2. La producción de negro significa mejorar la "eficiencia"

Al mismo tiempo, el atacante (industria negra) también ha comenzado a estudiar cómo mejorar aún más la "eficiencia" y expandir su propio "espacio de ganancias" cuando está restringido . Esto incluye el punto de ataque y defensa de este problema: verificar el recorrido de los recursos de imágenes .

Básicamente, Captcha viene con una capa de semántica de respuesta, que es un lugar natural para distinguir a los humanos de los programas automatizados. Heiqian utiliza el método de ataque de atravesar la galería de verificación para identificar exhaustivamente las respuestas a imágenes en grandes cantidades y mejorar la "eficiencia" del paso. Ya sea en la era de los códigos de verificación de caracteres a principios de 2012, o en la era de la verificación variable inteligente y sin sentido de cuarta generación, estarán involucrados varios cambios en los elementos de la imagen. Por lo tanto, siempre que haya un elemento de imagen en el código de verificación, los productos negros deben pasar la verificación de la respuesta de imagen, y el punto de ataque y defensa de verificar el recorrido de recursos de imagen siempre existirá.

2. Perspectiva ofensiva y defensiva 1: desde la perspectiva de la producción negra, los beneficios del recorrido de recursos de imagen

La galería de cualquier código de verificación es limitada. Siempre que haya elementos de imagen en el código de verificación, Heichan puede rastrear todas las imágenes de verificación atravesando los recursos de imágenes de verificación y obtener la respuesta de cada imagen mediante codificación manual o algoritmos.

Entonces, bajo la premisa de que la biblioteca de imágenes de verificación no está actualizada, ¿cómo utiliza el producto negro el método exhaustivo para descifrar todos los códigos de verificación que contienen dichas imágenes?

1. Método de ataque

Experimente completamente el proceso de verificación del recorrido de recursos de imágenes desde la perspectiva de la industria negra: Paso 1: lanzar un ataque al escenario de inicio de sesión por SMS de una empresa de comercio electrónico.

Paso 2: obtenga la dirección de la imagen de verificación enviando solicitudes frecuentes a la interfaz de la página.

Paso 3: Después de obtener las direcciones de 300.000 imágenes de verificación, Heichan comenzó a descargar y almacenar estos lotes de imágenes de verificación en lotes. La velocidad de descarga fue de 10 imágenes por segundo y tomó un total de 8,33 horas .

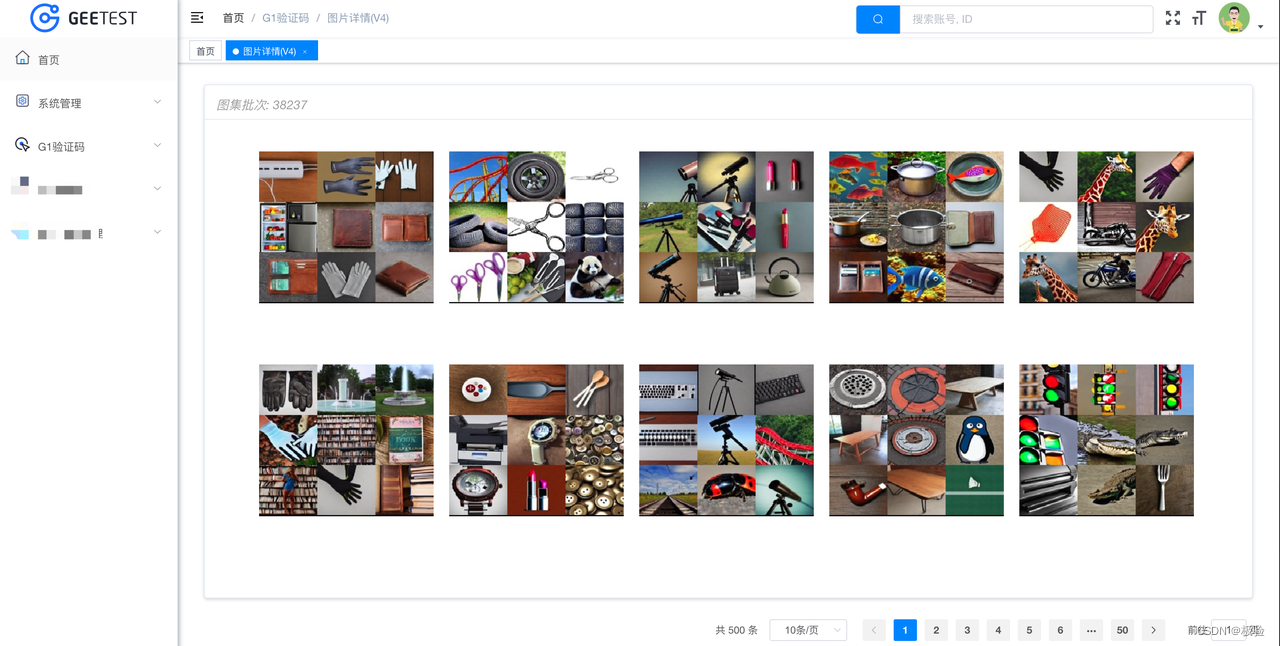

300.000 galerías de fotos utilizadas por la empresa de comercio electrónico (extracto)

300.000 galerías de fotos utilizadas por la empresa de comercio electrónico (extracto)

Paso 4: Obtenga la respuesta a la imagen de verificación mediante codificación manual de bajo costo. El costo de la codificación es de aproximadamente 1,4 centavos por pieza y la velocidad de codificación es de 2,5 segundos por pieza. Se necesitan un total de 208,33 horas y cuesta 4200 yuanes ;

La producción en negro envía solicitudes de operación por lotes a la plataforma de codificación

La producción en negro envía solicitudes de operación por lotes a la plataforma de codificación

La respuesta devuelta por la plataforma de codificación (extracto)

La respuesta devuelta por la plataforma de codificación (extracto)

El orden y las respuestas coordinadas están marcadas con 1, 2, 3.

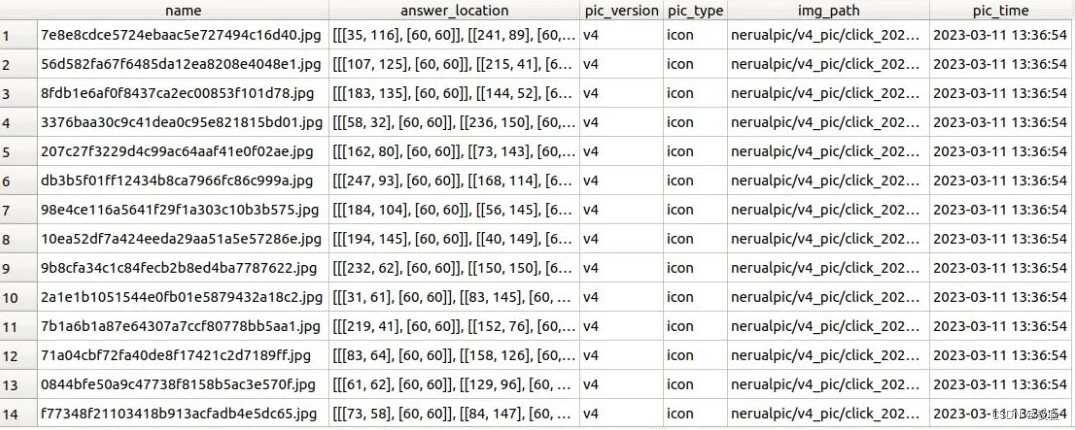

Paso 5: Cree todas las respuestas con imágenes de verificación devueltas por la plataforma de codificación en una base de datos de respuestas con imágenes , incluido el nombre de la imagen, las coordenadas de la respuesta con la imagen, la versión y el tipo de la imagen, la dirección de almacenamiento y el tiempo de descarga;

Base de datos de respuestas de imágenes de producción en negro (extracto)

Base de datos de respuestas de imágenes de producción en negro (extracto)

Paso 6: Cuando descifre el código de verificación más tarde, busque en la base de datos de respuestas de imágenes e ingrese la información de respuesta correspondiente a la imagen de verificación actual , y luego la verificación se podrá pasar con éxito y el ataque al escenario de inicio de sesión por SMS del comercio electrónico empresa está completa. Aunque todo el proceso de recorrer las imágenes lleva mucho tiempo y requiere una cierta cantidad de tiempo y costos invertidos en la etapa inicial, una vez que se completa, puede romper por completo las restricciones impuestas por el código de verificación a los productos negros. Por lo tanto, desde la perspectiva de la producción ilegal, verificar el recorrido de los recursos de imágenes es una solución que requiere una pequeña inversión en la etapa inicial y se puede realizar de una vez por todas más adelante, y también es uno de los métodos más utilizados para la producción ilegal.

2. Métodos para obtener ganancias

Beneficio ilegal = Ingreso ilegal - Costo ilegal

En la actualidad, la frecuencia promedio de actualización de los fabricantes de verificación en el mercado es de más de un mes, y solo se pueden actualizar entre unos cientos y miles de imágenes cada vez . Sin embargo, la producción en negro utiliza codificación manual de bajo costo y el costo de descifrar el código de verificación es de solo 1,4 puntos por vez. Tomando como ejemplo la galería para actualizar 6.000 imágenes por mes, el costo de construir este lote de bases de datos de respuestas para negro La producción es sólo menos de 10.000 yuanes. Es decir, siempre que los piratas informáticos hayan atravesado un lote de respuestas de códigos de verificación, podrán descifrar rápidamente este lote de códigos de verificación en el próximo mes aproximadamente. Incluso si el fabricante actualiza la biblioteca un mes después, el costo de volver a buscar la codificación manual de productos negros es inferior a 0,03 yuanes por vez.

Un código de verificación que descifra el costo de codificación manual del fabricante

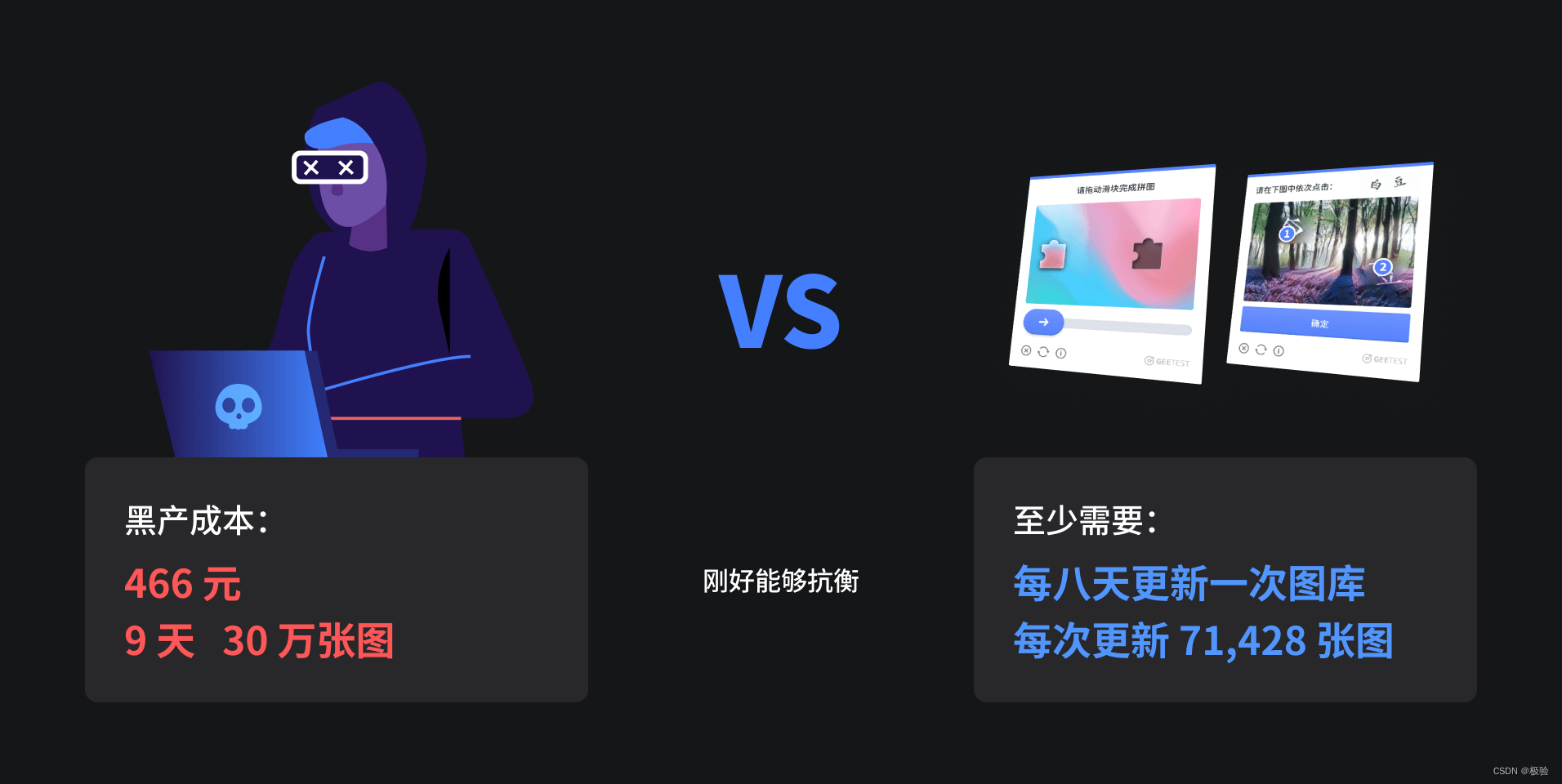

Por lo tanto, los productores negros solo necesitan gastar un promedio de aproximadamente 466 yuanes por día en codificación manual y pueden completar completamente la galería de una empresa de comercio electrónico que contiene 300.000 imágenes en 9 días y generar su propia base de datos de respuestas de imágenes, mientras que el seguimiento La galería no

Al mismo tiempo, los ingresos obtenidos por la producción negra a través de la recolección de lana este mes han excedido con creces el costo pagado. Este proceso desde la entrada hasta la salida es un negocio muy rentable para ellos y también es la razón por la que atraviesan repetidamente los recursos de imágenes verificadas.

3. Perspectiva ofensiva y defensiva 2: ¿Cómo pueden las empresas lidiar con productos negros y atravesar recursos de imágenes?

Cuando los productos negros atraviesan con frecuencia recursos de imágenes de verificación, ¿qué tipo de problemas encontrarán los clientes atacados? Pasemos a la perspectiva de los clientes para ver cómo fueron atacados por los piratas informáticos.

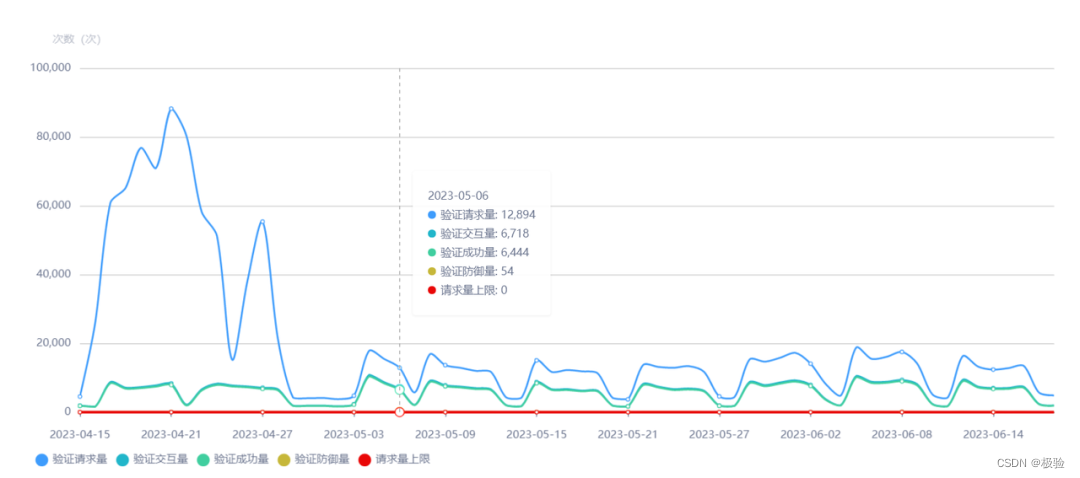

1. Ocurre el problema

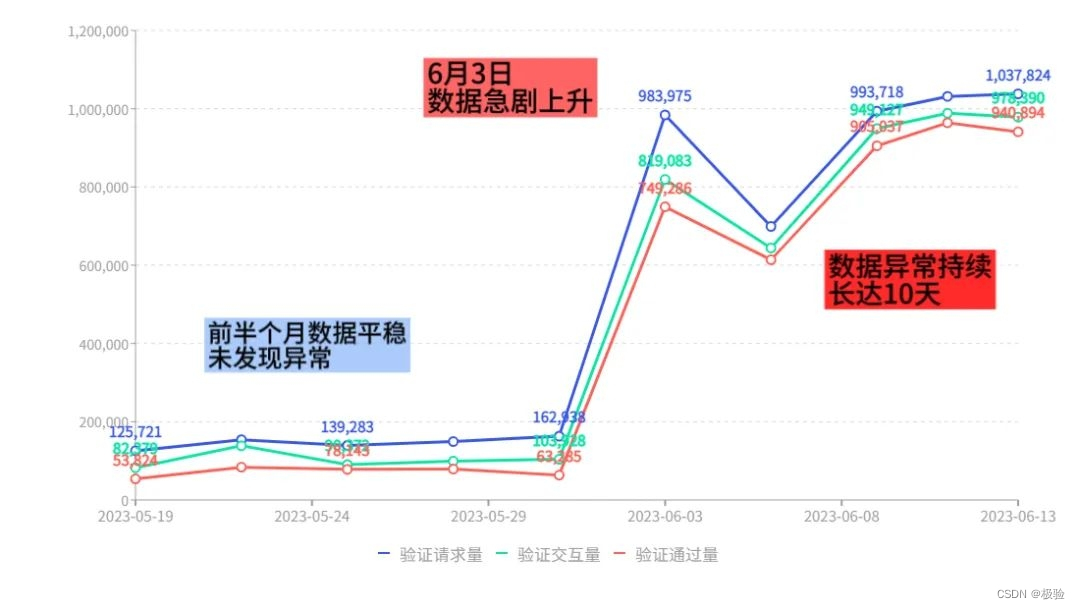

La empresa H es una empresa de comercio electrónico que acaba de establecerse hace dos años y que a menudo se encuentra con el problema del consumo malicioso de mensajes de texto en escenarios de inicio de sesión de usuarios. Durante el período de promoción "618" de este año, el personal de seguridad de la empresa H implementó por adelantado un código de verificación de un fabricante externo para evitar la producción en negro. Desde el 19 de mayo hasta el 3 de junio, durante casi medio mes, todos los datos se han estabilizado y no se han encontrado anomalías. Se puede ver que el código de verificación puede prevenir eficazmente los ataques de la industria negra. Sin embargo, en la tarde del 3 de junio, el volumen de solicitudes de verificación, interacciones de verificación y pases de verificación aumentó repentinamente considerablemente. El código de verificación de la Compañía H era inútil en este momento, se envió una gran cantidad de mensajes de texto no válidos y el saldo de SMS también se consumió mucho, ¡la mayor pérdida por hora superó los 20.000 yuanes ! El responsable de seguridad de la Compañía H se comunicó urgentemente con el fabricante externo para solucionarlo. El fabricante comenzó a cambiar la forma de algunas imágenes de verificación y aumentó la dificultad de la verificación. Del 4 al 7 de junio, el número de verificación Los pases disminuyeron ligeramente, pero el efecto fue muy pequeño. El 7 de junio, los datos volvieron a aumentar bruscamente. Hasta el 13 de junio, el ataque de los piratas informáticos había durado 10 días y los datos aún no podían volver a la normalidad.

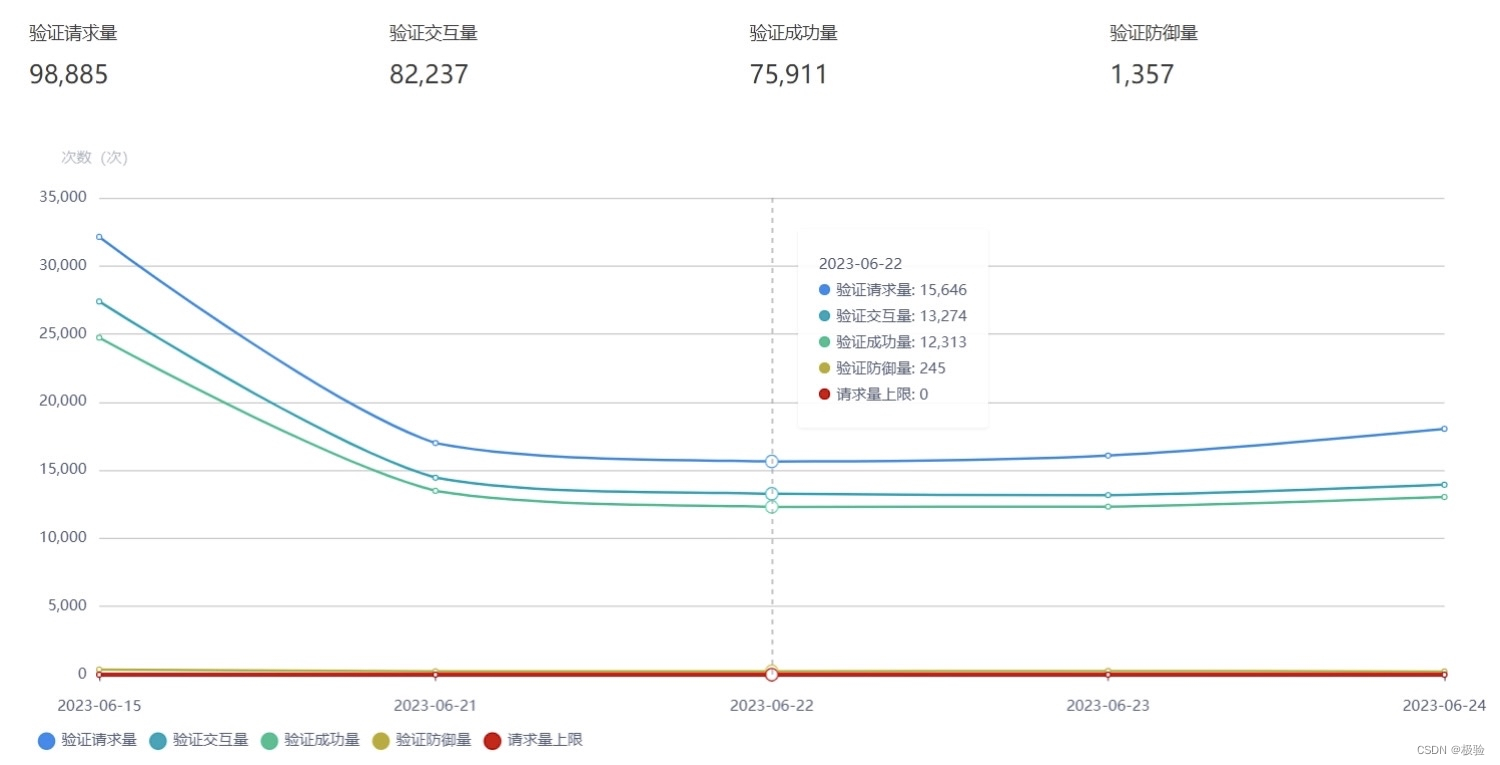

Del 19 de mayo al 13 de junio, utilice los datos de antecedentes del fabricante de verificación externo

2. Ubicación del problema

Desesperado, el director de seguridad de la Compañía H buscó urgentemente ayuda de Jiexperience Sales la noche del 13 de junio. Después de la intervención de GeeExperimental Service, analizamos gradualmente el problema desde la perspectiva del cliente y obtuvimos una comprensión más profunda de este ataque de piratas informáticos. Los expertos en seguridad de Jiexperience analizaron el método y las características de este ataque de piratas informáticos. Localice rápidamente la repentina anomalía de datos de la Compañía H porque fue atacada por el cruce de recursos de imagen de verificación de producción en negro:

En primer lugar, los expertos en seguridad de Jiexperience están muy familiarizados con el proceso comercial de los productos ilegales. Teniendo en cuenta el costo económico, después de atravesar recursos para crear una base de datos de respuestas, se puede utilizar repetidamente . Para los productos negros, el costo de obtener respuestas con imágenes es muy bajo. La mayoría de los productos negros están dispuestos a atacar de esta manera;

En segundo lugar, al comparar los datos antes y después de la actualización del recurso, la prueba extrema encontró que después de la actualización y lanzamiento de las imágenes con el mismo material y estilo, la base de datos de respuestas original de productos negros dejará de ser válida, lo que resultará en una fuerte caída. en la proporción del tráfico;

En tercer lugar, a través del análisis de los registros del código de verificación, Geetest descubrió que las coordenadas de respuesta de la misma imagen enviada por una gran cantidad de clientes diferentes son exactamente las mismas. Si es operada por una persona real, habrá errores y estas respuestas las coordenadas provienen de negro La base de datos de respuestas construida por producción;

En cuarto lugar, Geeexp también pretendió ser una industria negra y se comunicó con personal real de la industria negra. En el proceso de comunicación con parte del personal de producción negro, se confirmó que pasaron el código de verificación al atravesar imágenes para crear una base de datos de respuestas.

3. Análisis de dificultades

Dado que se puede localizar que se trata de un problema de recorrido de los recursos de imagen de verificación de producción en negro, ¿por qué el fabricante externo no puede dedicar diez días a resolverlo? La clave detrás de esto es: la frecuencia de actualización de la imagen del código de verificación y los ataques de producción negra son un proceso dinámico del juego. Si desea que la defensa del código de verificación vuelva a ser efectiva, debe actualizar la imagen de verificación nuevamente. Sin embargo, es muy difícil aumentar la frecuencia de actualización de las imágenes.

(1) Es necesario garantizar la unicidad y exactitud de las imágenes , un algoritmo de generación eficiente y un algoritmo de aprobación; de lo contrario, aparecerán fácilmente algunas imágenes incorrectas. Por ejemplo:

① Superposición de iconos

②Falta el icono en la imagen.

③La imagen está fuera de rango

④Falta parcialmente el cuadro de aviso

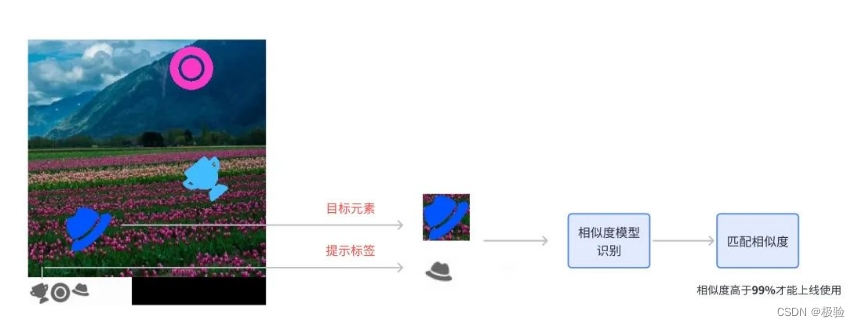

(2) Es necesario aprobar el grado de coincidencia de los elementos de la imagen. Para evitar fallas de verificación causadas por discrepancias entre los elementos vistos por el ojo humano y los elementos almacenados en el sistema, después de generar cada imagen, el elemento objetivo debe interceptarse en la imagen de acuerdo con las coordenadas de respuesta en los metadatos de la imagen. , y luego el elemento de destino y las etiquetas de solicitud correspondientes se combinan a través del modelo de reconocimiento de similitud, y solo las imágenes que cumplen con los estándares de umbral preestablecidos se pueden usar en línea.

(3) Una vez generada y revisada la imagen, también es necesario garantizar que la biblioteca de imágenes actualizada tenga el soporte de la arquitectura de la plataforma cuando se distribuya a cada nodo. Las imágenes y los metadatos deben cargarse en servidores de recursos estáticos globales y servidores de servidores, respectivamente, y se debe verificar el estado de carga para garantizar que cada servidor pueda encontrar con precisión imágenes utilizables. Cuando la tarea de carga falla, es necesario volver a cargarla manualmente o retroceder al lote anterior de imágenes en el fondo de administración de control para evitar el riesgo de que las imágenes no estén disponibles debido a una falla en la carga de imágenes.

Además de las dificultades técnicas mencionadas anteriormente, la galería de actualizaciones también cuenta con estándares de defensa que pueden competir con los productos negros. Sabemos que la tasa de actualización de la imagen del código de verificación y el tamaño de la galería determinan si el hacker puede obtener ganancias con éxito. Cuando los ingresos del hacker son menores que el costo, el ataque se abandonará automáticamente. Entonces, ¿qué tan rápida es la frecuencia de actualización de las imágenes y qué tan grande es la galería actualizada? ¿Pueden los ingresos de la producción en negro ser menores que el costo?

Costo de producción ilegal = tamaño de la galería × costo de codificación manual para una sola imagen Ingresos de producción de negros = tamaño de la galería × costo de codificación manual para una sola imagen

Suponiendo que los ingresos actuales de la producción en negro son de 1.000 yuanes y que la tarifa de codificación manual de una sola imagen es de 0,014 yuanes, entonces

Tamaño de la galería = ingresos por producción en negro ÷ tarifa única de codificación manual para una sola imagen

Es decir, 1.000 ÷ 0,014 = 71.428 fotografías. Cuando los ingresos de la producción ilegal = el costo de la producción ilegal, todos los ingresos de 1.000 yuanes se utilizan para invertir en costos, con lo que solo se pueden imprimir 71.428 fotografías. Los productos negros deben actualizar todo el contenido del atlas antes de que se actualice el atlas, de lo contrario el trabajo será en vano. Suponiendo que el tiempo de codificación único es de 10 segundos, entonces

Tiempo de actualización de la galería = tamaño de la imagen × tiempo de codificación única por persona

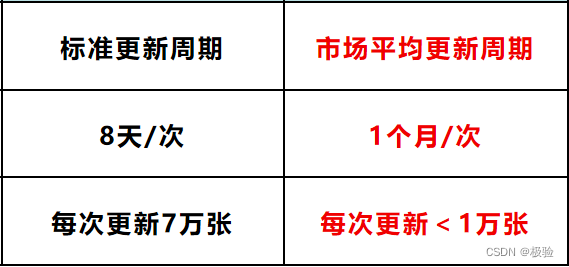

Es decir, 71,428 × 10 = 714280s = 198h, por lo que llegamos a una conclusión: bajo la premisa de que los ingresos de la producción ilegal son 1000 yuanes y el tiempo de codificación único es 10s, el tamaño de la galería para cada actualización debe ser al menos 7,1428 , y cada galería debe actualizarse una vez cada 198 horas (aproximadamente 8 días) , para que los ingresos de la producción ilegal y el costo de la producción ilegal puedan equilibrarse. En este momento, no habrá ganancias de la producción negra y la parte atacada simplemente podrá competir con el atacante.

Sin embargo, debido a que es muy difícil actualizar la biblioteca de imágenes, a menudo lleva un cierto período de tiempo generar la biblioteca de imágenes de verificación. Según la encuesta, la frecuencia promedio de actualización de los fabricantes de verificación en el mercado es de 1 mes por hora, que es muy inferior a la velocidad de recorrido del producto negro (aproximadamente 8 días por hora), y el código de verificación no puede volver a ser válido. Además, el tamaño promedio de cada galería de actualizaciones de fabricantes de verificación en el mercado es de solo unos pocos cientos a unos miles, y la producción en negro solo cuesta unos pocos cientos de yuanes y se puede romper fácilmente en una hora.

Dado que el proveedor de verificación externo no puede actualizar rápidamente la galería de verificación en un corto período de tiempo, incluso si puede defender con éxito durante un período de tiempo antes del 3 de junio, una vez que el producto negro utiliza el recorrido de imágenes para generar una base de datos de respuestas con imágenes, el El código de verificación será inútil.

4. Ángulo de ataque y defensa 3: Cómo lidiar con productos negros y realizar un recorrido de recursos de imágenes en Jiexperience

Entonces, como proveedor de servicios de seguridad empresarial con la mayor participación de mercado de los principales clientes, ¿cómo aborda GeeExpert el cruce de recursos de imágenes producidas en negro?

1. Defensa eficaz

Después de toda una mañana de implementación, H Company descubrió que la actualización dinámica de la galería de verificación de Geetest puede resolver eficazmente el problema de los ataques de producción en negro.

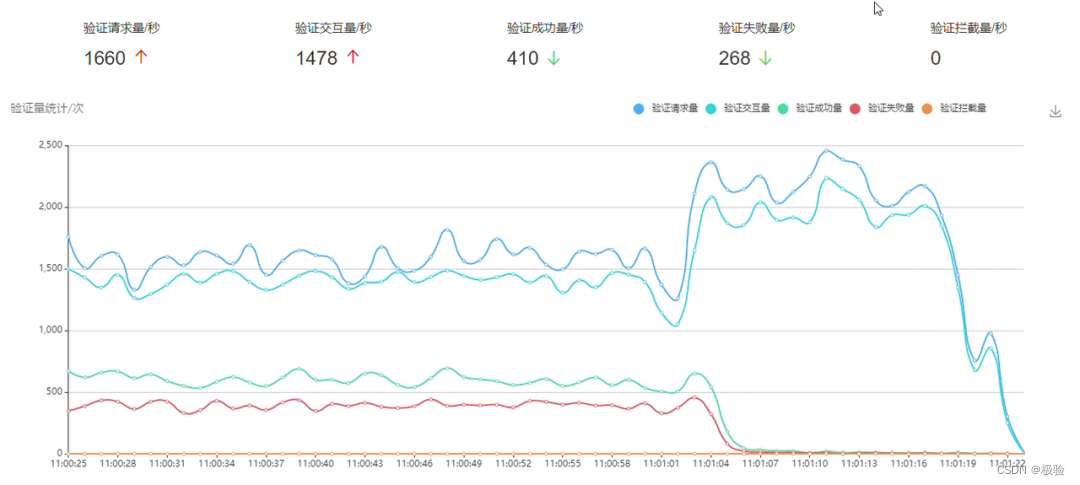

La empresa H utilizó los datos de antecedentes de GeeExperiment el 14 de junio.

En la tarde del 14 de junio, Geetest ayudó al cliente a actualizar el atlas dinámicamente a las 16:28, y a las 16:31 el atlas entró en vigencia en todos los nodos en línea y la cantidad de fallas de verificación aumentó rápidamente. Se puede inferir que los datos originalmente recorridos por Heidan en la galería no son válidos en este momento, pero la cantidad de solicitudes de verificación no ha cambiado mucho y el script de ataque de Heidan todavía se está ejecutando. 17:06 Heichan descubrió que el script de ataque anterior no era válido e inmediatamente lo suspendió. A las 17:10, el script de ataque se lanzó nuevamente, pero el proceso del código de verificación aún falló. El número de verificaciones exitosas se ha mantenido estable luego de la actualización dinámica del atlas, se puede inferir que todos estos números exitosos son enviados por usuarios normales. Después de las 17:16, Hei Chan abandonó el ataque por completo y los datos comenzaron a volver a la normalidad. Durante todo el proceso de defensa, la Compañía H no recibió ningún informe de problemas de los usuarios. La actualización automática del atlas no solo puede defenderse eficazmente contra productos negros, sino que tampoco causará ninguna molestia a los usuarios normales. En comparación con los fabricantes de códigos de verificación de terceros anteriores cuya frecuencia de actualización era una vez al mes y la defensa fallaba, Geetest actualiza automáticamente la galería de verificación una vez cada hora, lo que ayuda a los clientes a recuperar decenas de miles de yuanes en pérdidas . Un mes y una hora parecen ser solo la diferencia en números, pero es la clave para saber si podemos defendernos de la producción en negro y verificar el recorrido de los recursos de imágenes.

2. Ideas de defensa e indicadores básicos

Durante la confrontación del juego con los piratas informáticos que duró 11 años, Geetest descubrió que defenderse contra los ataques de los piratas informáticos desde la dirección de restringir a los piratas informáticos para obtener respuestas con imágenes de códigos de verificación no solo puede reducir los costos operativos de los clientes, sino también reducir el impacto en la tasa de interrupción. de los clientes también pueden controlar nuestra iniciativa en el enfrentamiento del juego ofensivo y defensivo. El núcleo de restringir que los productos negros obtengan respuestas con imágenes de códigos de verificación radica en la velocidad de actualización y el tamaño de la galería. En la actualidad, la tasa promedio de actualización de imágenes en la industria es de cientos a miles de imágenes por mes, y los recursos de imágenes del código de verificación a menudo se actualizan después de haber sido descifrados por piratas informáticos. Este método es demasiado pasivo. La industria negra rastreará estos lotes de imágenes de forma centralizada para obtener las respuestas a las imágenes y creará una base de datos de respuestas con las respuestas obtenidas. Mientras el defensor no se actualice, esta base de datos puede cumplir plenamente con los requisitos de respuesta de este lote de imágenes de códigos de verificación.

A diferencia de los proveedores de verificación generales en el mercado, cuando la Compañía H se acercó a nosotros el 13 de junio, nuestro código de verificación adaptativo de cuarta generación tenía la capacidad de actualizar la galería con frecuencia y eficiencia. La verificación adaptativa de cuarta generación de Jiexp ha desarrollado por primera vez un conjunto de sistemas de actualización automática para atlas. Al crear plantillas, puede actualizar 300.000 imágenes por hora y actualizar los recursos de verificación de manera eficiente y frecuente, de modo que los productos negros ya no puedan pasar Brute. método de fuerza para descifrar el código de verificación. El sistema puede formular diferentes estrategias de sincronización según diferentes escenarios de ataque. Desde la creación de tareas de actualización del atlas hasta el uso de nuevas imágenes en nodos de servicios globales, solo se necesitan unos minutos para realizar la automatización de generar 50.000 imágenes por hora y 200 categorías . renovar. Al mismo tiempo, para los clientes urgentes que están siendo atacados, se pueden realizar actualizaciones automáticas a una velocidad de 10.000 hojas y 50 categorías en 10 minutos. Después de alcanzar este objetivo, aumentamos considerablemente el costo de ataque de la producción negra. Ahora, si la industria negra quiere volver a crear una base de datos de respuestas eficaz, todavía necesita gastar 0,03 yuanes por hora en codificación manual, pero la base de datos dejará de ser válida después de una hora y será necesario volver a crear una nueva base de datos mediante codificación manual. , y los ingresos reales serán grandes. Por lo tanto, adoptar el esquema de actualización dinámica de imágenes puede resolver eficazmente el problema central de la producción de negro para verificar el recorrido de los recursos de imágenes.

3. Superar las dificultades técnicas de los indicadores básicos

Para realizar la actualización dinámica de las imágenes de verificación y lograr el objetivo de actualizar 300.000 imágenes por hora, hemos superado principalmente las siguientes dificultades técnicas :

(1) Generación y revisión de imágenes.

La verificación adaptativa de cuarta generación de Geeexpert tiene algoritmos de generación y algoritmos de aprobación eficientes y, por primera vez en la industria, ha desarrollado un sistema de actualización automática para atlas, que puede actualizar los recursos de verificación de manera eficiente y frecuente mediante la creación de plantillas.

Ejemplo de efecto de generación de imágenes.

Al mismo tiempo, tomamos la iniciativa en completar la construcción y aplicación de la tecnología AIGC en el campo del código de verificación. Sobre la base de los marcos ray.serve y de difusión estable, se construye una serie de interfaces funcionales relacionadas con el atlas, que se utilizan para la gestión de léxicos rápidos y la generación automática de imágenes canalizadas. Al utilizar el modelo grande del gráfico Vinsen para acelerar aún más la velocidad de actualización de la imagen, se garantiza la precisión, controlabilidad y escala de la imagen.

Genere automáticamente una galería de imágenes utilizando la tecnología AIGC

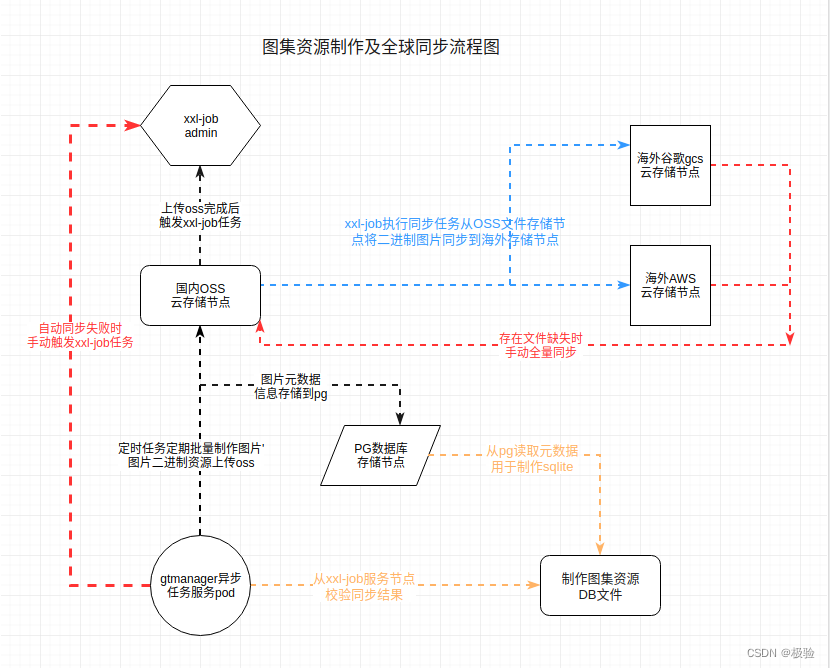

(2) Garantizar la coherencia global de la sincronización de recursos del atlas

①Producción de recursos de imagen Cargue el binario de la imagen en oss y la página de almacenamiento de metadatos para una operación atómica, para garantizar que los recursos de la imagen se carguen antes de almacenarlos en la base de datos y garantizar que el archivo db obtenga la ruta de acceso a la imagen y que los recursos correspondientes puedan encontrarse en el servidor de recursos estático;

②La operación de la tarea xxl-job responsable de la sincronización es idempotente, lo que permite operaciones repetitivas. Cuando falla la sincronización, se puede activar manualmente, y cuando falla el servicio xxl-job, todavía hay una función de sincronización completa para la replicación y sincronización de recursos;

③Al crear el archivo db del recurso atlas, primero verifique el resultado de la sincronización de xxl-job para asegurarse de que el recurso atlas se haya sincronizado con los nodos globales, y luego cree, cargue y distribuya el archivo db globalmente;

④ En nuestro contexto de gtmaanger, la tarea de actualización programada es paralela a la operación de ejecución manual. Cuando la actualización de la tarea programada falla, la plataforma de operación manual todavía está disponible para realizar la producción y sincronización de los recursos del atlas.

Haga clic para ampliar la imagen

(3) Resolver los problemas de reutilización, carga y competencia de recursos de recursos de imágenes.

①Sincronización global de la producción de recursos de imágenes, actualización en caliente de la producción de recursos del atlas en un solo lugar y sincronización de segundo nivel con el almacenamiento de objetos nacionales y extranjeros para lograr la reutilización de recursos;

②Precalentamiento de la caché de carga de recursos de imágenes, multiactivo en diferentes lugares, múltiples nodos de recursos de servicio estático global, carga de imágenes de regreso a la fuente cercana, lo que mejora significativamente la velocidad de carga de recursos;

③La metainformación de recursos de imágenes se almacena en una base de datos integrada, carga de recursos a nivel de proceso, respuesta de recursos a nivel de microsegundos y diseño de base de datos descentralizada para resolver problemas de alta concurrencia;

④La metainformación de recursos de imagen utiliza el mecanismo de detección de nodos Inode para realizar el reemplazo de información de recursos a nivel de milisegundos y resolver el problema de la competencia de recursos.

Los datos muestran que en la tarde del 14 de junio, después de que la Compañía H implementara la verificación adaptativa de cuarta generación de Jiexperience y actualizara dinámicamente el atlas, la cantidad de solicitudes de verificación, interacciones de verificación y éxitos de verificación continuaron estabilizándose. Volviendo a la normalidad, el "618 El evento "Gran Promoción" finalmente se llevó a cabo como de costumbre, limitando efectivamente el comportamiento de los agricultores negros.

Los datos de la empresa H finalmente volvieron a la normalidad

4. Valor subsidiario aportado por los avances

A través de la verificación adaptativa de cuarta generación de Geetest, somos los primeros en la industria en utilizar medios técnicos más concisos y eficientes para generar imágenes de verificación de manera rápida y precisa; usar el módulo de autoinspección para verificar cada imagen generada de acuerdo con estándares predeterminados; y Al confiar en una plataforma de operación interna estable y confiable, puede realizar actualizaciones globales de segundo nivel para usuarios individuales o usuarios de toda la red. Al mismo tiempo, también aporta el siguiente valor subsidiario adicional a nuestros clientes:

(1) Se puede demostrar el efecto de verificación. En el pasado, la incapacidad de demostrar objetivamente el efecto de seguridad era el mayor problema de los productos de verificación en el mercado. Antes de ser atacados por la industria negra, los datos de fondo eran muy estables y no se notaba ninguna anomalía. Pero ahora, cuando nuestras imágenes de verificación se pueden actualizar dinámicamente en el segundo nivel, podemos ver diferencias claras en los cambios de datos en el informe a través de nuestros cambios rápidos y la producción en negro no tiene tiempo para cambiar. A través de este tipo de comparación de cambios, podemos saber de inmediato que la estrategia de actualización dinámica es efectiva para defenderse de la producción negra, a fin de lograr un avance de valor con un efecto de verificación demostrable.

Cambios de datos de segundo nivel en tiempo real

"La verificación de reconocimiento de comportamiento humano-máquina geek nos ha ayudado eficazmente a reducir los riesgos de seguridad empresarial a corto plazo y garantizar la experiencia del usuario al tiempo que mejora las capacidades de protección de seguridad empresarial". ——VIPKID/ Líder de seguridad

(2) Después de la actualización, la industria negra perderá dinero y utilizará la raíz económica para contrarrestar la industria negra. En el pasado, el método de defensa convencional era actualizar los recursos de la imagen del código de verificación después de haber sido descifrados por los piratas informáticos, de modo que el conjunto de muestra limitado de piratas informáticos no pudiera reconocer nuevas imágenes. Pero este método es demasiado pasivo y el código de verificación dura muy poco. Ahora, a través de la actualización dinámica de la galería de verificación, GeeExpert ha restringido efectivamente que los productos negros obtengan respuestas a códigos de verificación e imágenes, y por primera vez ha dominado la iniciativa en el proceso de confrontación de juegos ofensivos y defensivos. Cuando el ataque de la industria negra ya no sea efectivo y se pague el costo pero no se obtengan los beneficios debidos, el ataque se abandonará automáticamente.

Después de que la producción en negro fallara dos veces, el ataque se abandonó por completo y los datos volvieron a la normalidad.

"Después de que los usuarios de Weibo ingresan al proceso y acceden a la prueba extrema, las solicitudes anormales se interceptan de manera efectiva, se reduce el umbral para la verificación secundaria de los usuarios reales y la experiencia de inicio de sesión del usuario y la eficiencia del inicio de sesión mejoran enormemente". —— Weibo/Gerente de Producto

(3) El servicio personalizado se actualiza más rápido. Para clientes con necesidades especiales de seguridad, Geexperience ofrece un conjunto completo de soluciones de privatización por primera vez en la industria. Por ejemplo, para clientes con negocios en el extranjero, GeeExperience puede ayudar a los clientes a lograr la privatización en el extranjero, el cumplimiento de datos en el extranjero, la personalización de la recopilación de datos, la personalización funcional en el extranjero, la interfaz de usuario, la personalización de la marca, los módulos, la personalización de la integración del control de riesgos, el idioma en varios países, la verificación de voz y otras funciones difíciles como la personalización; para clientes con actividades operativas urgentes, GeeExpert proporciona una interfaz de personalización de interfaz, personaliza rápidamente galerías difíciles y estilizadas y ayuda a los clientes a resolver sus necesidades urgentes con el mejor servicio personalizado.

Personalización personalizada, no afecta el uso de otros clientes.

"Gee Experience puede proporcionar muy bien soporte internacional, completar tareas con alta calidad dentro del período de validez y la galería estilizada personalizada de alta dificultad nos ayuda a mejorar las capacidades de seguridad generales de distil". ——Distil Networks

conclusión V

La ofensiva y la defensa del producto negro son como la relación entre una lanza y un escudo: no hay lanza que no se oxide ni escudo que nunca se rompa . Sólo puliendo constantemente el proceso de ataque y defensa, buscando innovación y avances, podremos estar siempre un paso por delante del oponente en el juego de "lanza" y "escudo". GeeExpert siempre se adhiere al concepto de innovación para encontrar la diferencia esencial entre humanos y máquinas en el juego dinámico con productos negros. Para el punto ofensivo y defensivo de "verificar el recorrido de los recursos de imágenes", estamos mejorando aún más la eficiencia de la actualización. Se espera que en 2024, GeeExperience optimice aún más la arquitectura de la plataforma operativa y la arquitectura de la plataforma de servicios, y realice la producción y actualización del atlas local de cada nodo de servicios en el mundo a través de la plataforma operativa, sin la necesidad de sincronización de transmisión de red. Esto puede evitar efectivamente la falla en la actualización debido a problemas de red y afectar la estabilidad del servicio. En el proceso de lucha contra los productos negros, la clave para lograr la transición de "imprevenible" a "defensivo" radica en la búsqueda extrema de detalles técnicos por parte de Geeexperience, y estos a menudo son difíciles de ver en las presentaciones de productos. Jiji se adhiere al concepto de "pensar para el mundo y usarlo para el mundo", precisamente porque siempre puede prevenir la producción ilegal, el servicio actual ha sido reconocido por 360.000 empresas en todo el mundo y la cuota de mercado de los clientes líderes ocupa el primer lugar. en la industria . Buscamos constantemente detalles y avanzamos en tecnología, todo para ayudar a los clientes a defenderse mejor de los productos negros.

Muro de patentes de experiencia extrema

En el próximo número, abordaremos el punto de ataque y defensa: la confrontación por reconocimiento de imágenes . Lo guiaremos a través de una comprensión detallada de cómo los productos negros construyen un modelo de craqueo aprendido al descifrar captchas y cómo debe luchar el defensor.

"El camino de la ofensiva y defensa de la producción negra" analiza el juego de ofensiva y defensa con la producción negra desde la perspectiva de Dios. Si tiene algún otro punto de ataque y defensa del producto negro que le interese, déjenos un mensaje ~