Recientemente, descubrí que muchos amigos que son nuevos en la penetración no conocen los trucos de excavar vulnerabilidades, por lo que planeo escribir algunos consejos para cavar lagunas por mi cuenta.

src recomienda la caja de lagunas como la primera opción para principiantes, porque la caja de lagunas tiene una amplia gama y todos los sitios nacionales la aceptan. En comparación con otras plataformas src, la minería es muy adecuada para principiantes.

La minería de vulnerabilidades, la recopilación de información es muy importante.

Consejos en la primera fila: hay datos de minería de vulnerabilidades SRC al final del artículo

Aquí hay algunas explicaciones prácticas.

¡Hablemos primero de la gramática de Google! ! !

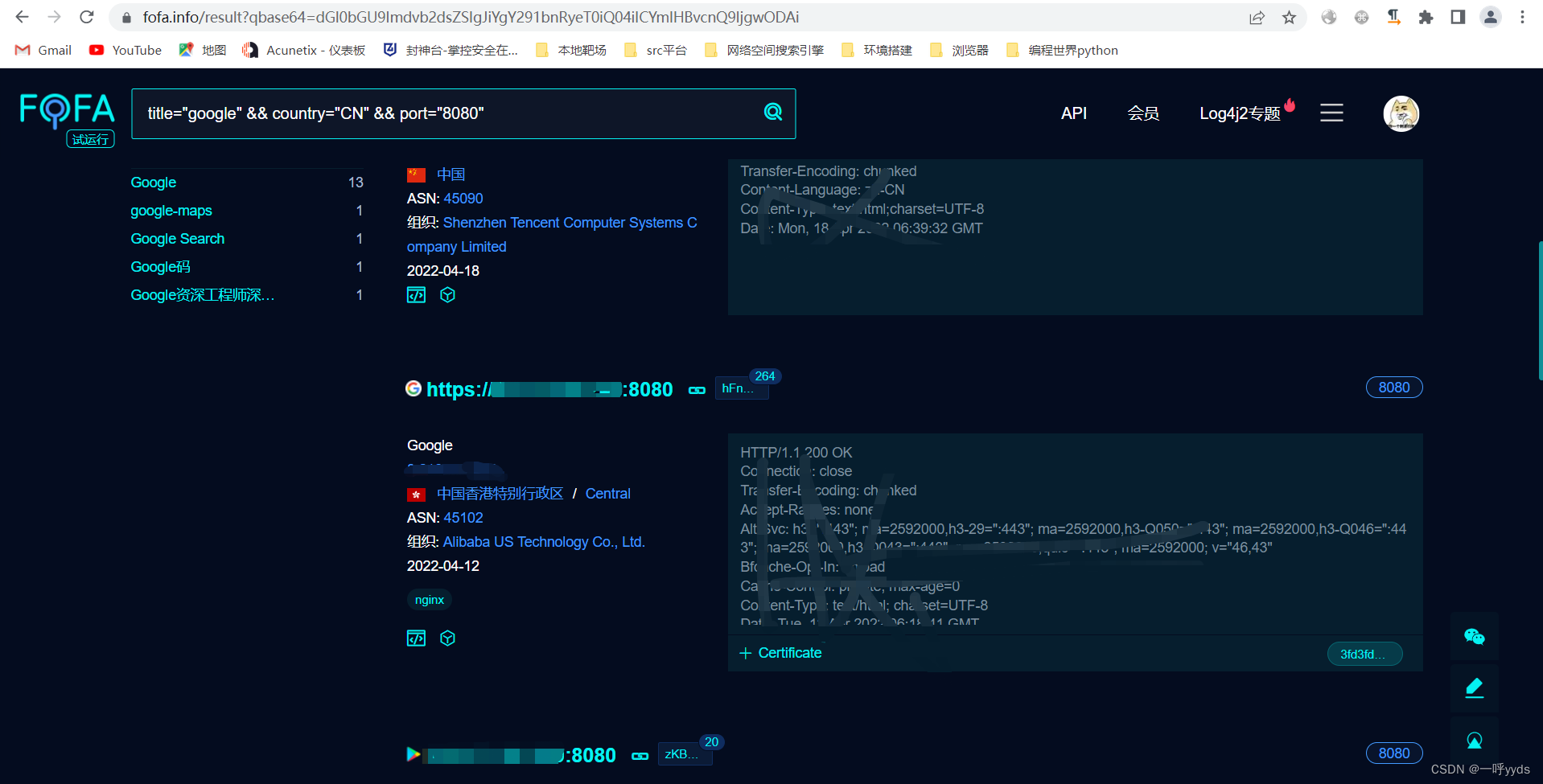

Los espejos de Google se pueden buscar a través de motores de búsqueda del ciberespacio como fofa, Zhongkui's Eye y shodan de la siguiente manera.

La excavación de agujeros de inyección SQL es básicamente suave

-

Encuentre lagunas, a través del sitio básico:, inurl: sintaxis de Google.

-

Encuentra un sitio, todo tipo de puntos, encuentra su punto de inyección.

-

Punto de inyección no encontrado, información recopilada.

-

Luego hay algunas operaciones de columna.

Abra el espejo de Google e ingrese a nuestro sitio de sintaxis de Google: empresa .com.

De esta forma, se obtendrá el nombre de la empresa relacionado con el nombre de dominio con el sufijo .com El significado de agregar una empresa después del nombre de dominio es designarlo como un filtro de nombre de empresa.

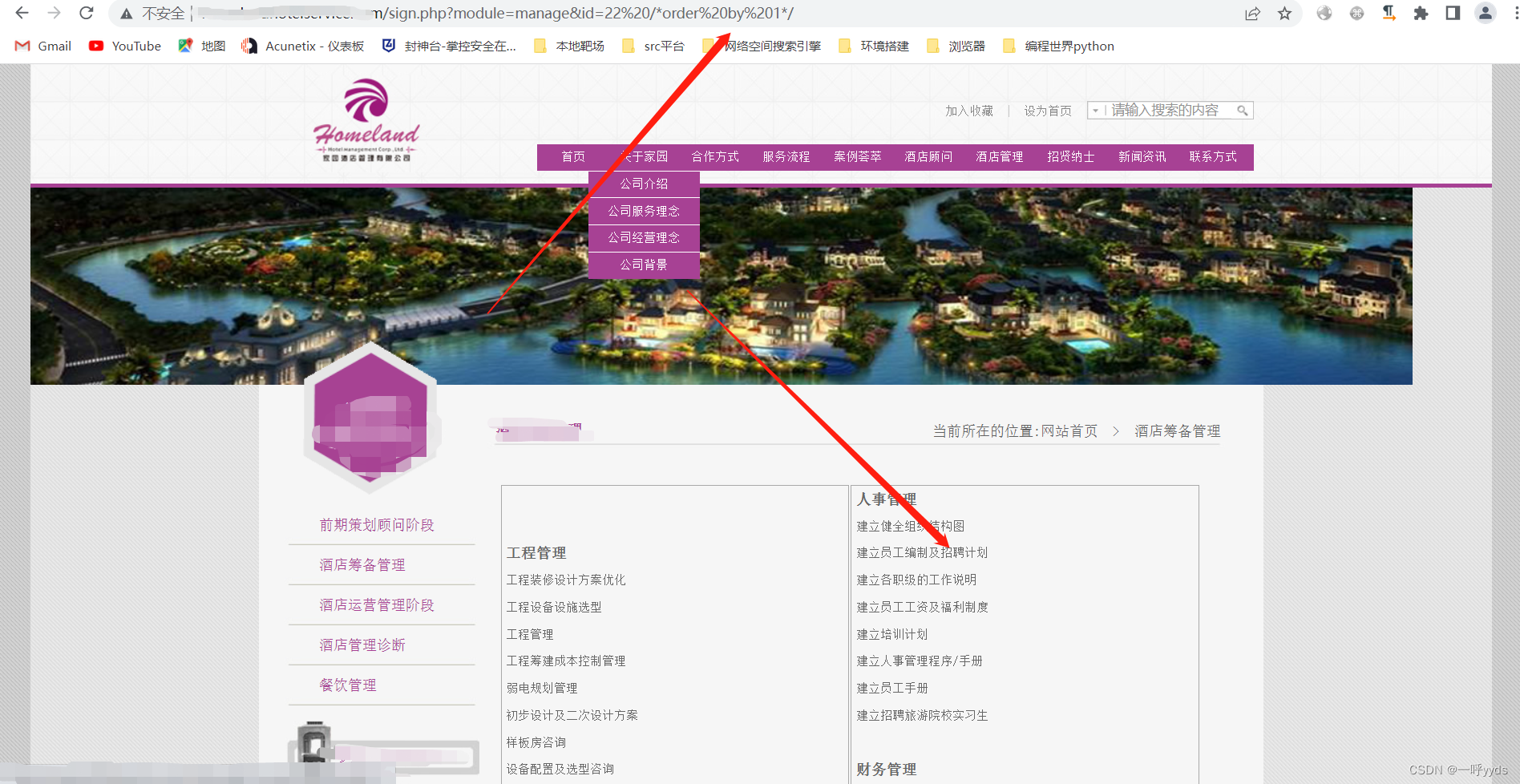

Gramática de Google, búsqueda a través de Google Chrome: site:.com inurl:php?id=22 empresa

Agregue php?id=22 aquí, porque el núcleo de nuestro punto de inyección es pasar parámetros, por lo que buscar parámetros pasados hará que sea más fácil encontrar vulnerabilidades.

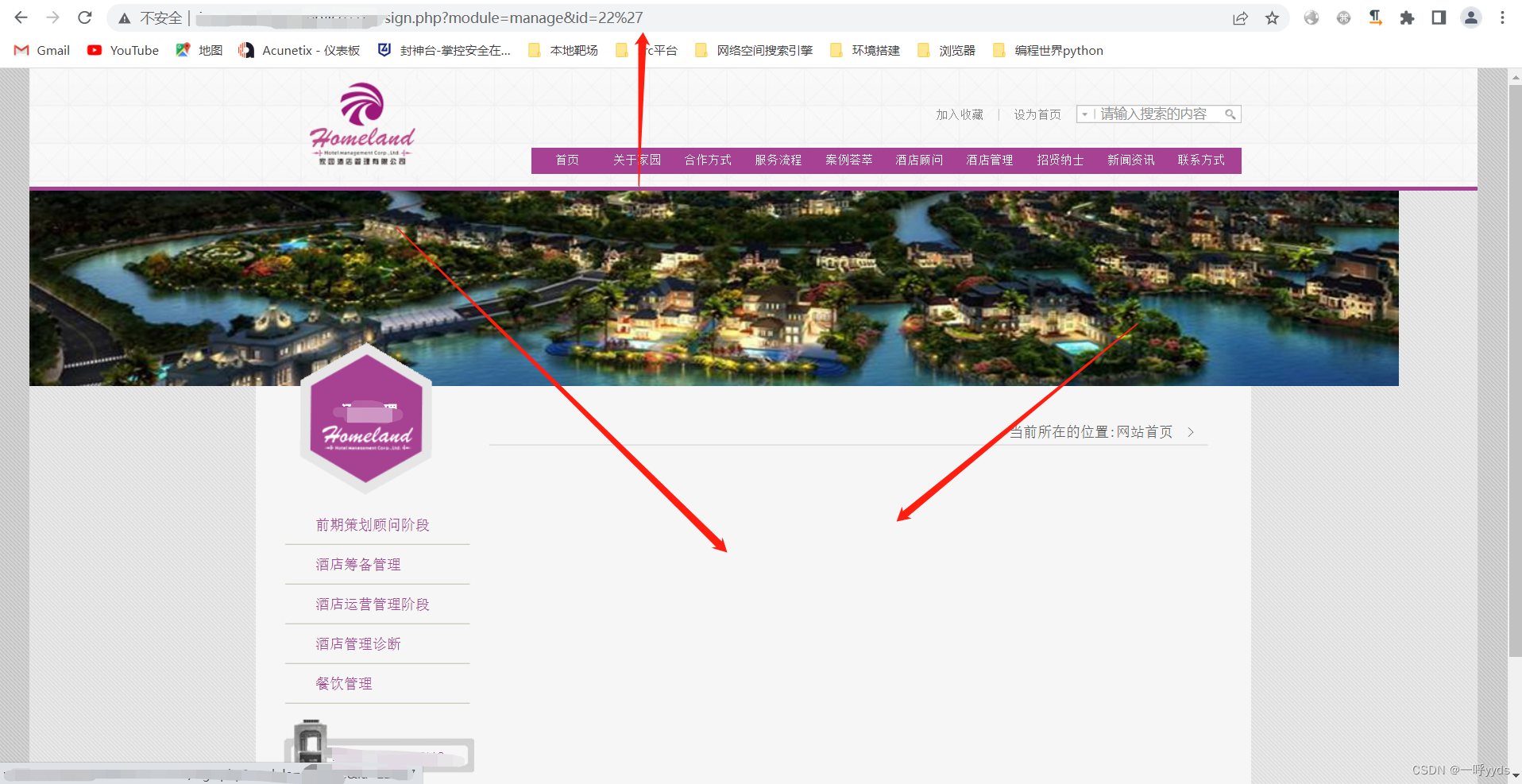

A continuación encontramos un sitio web para probar.

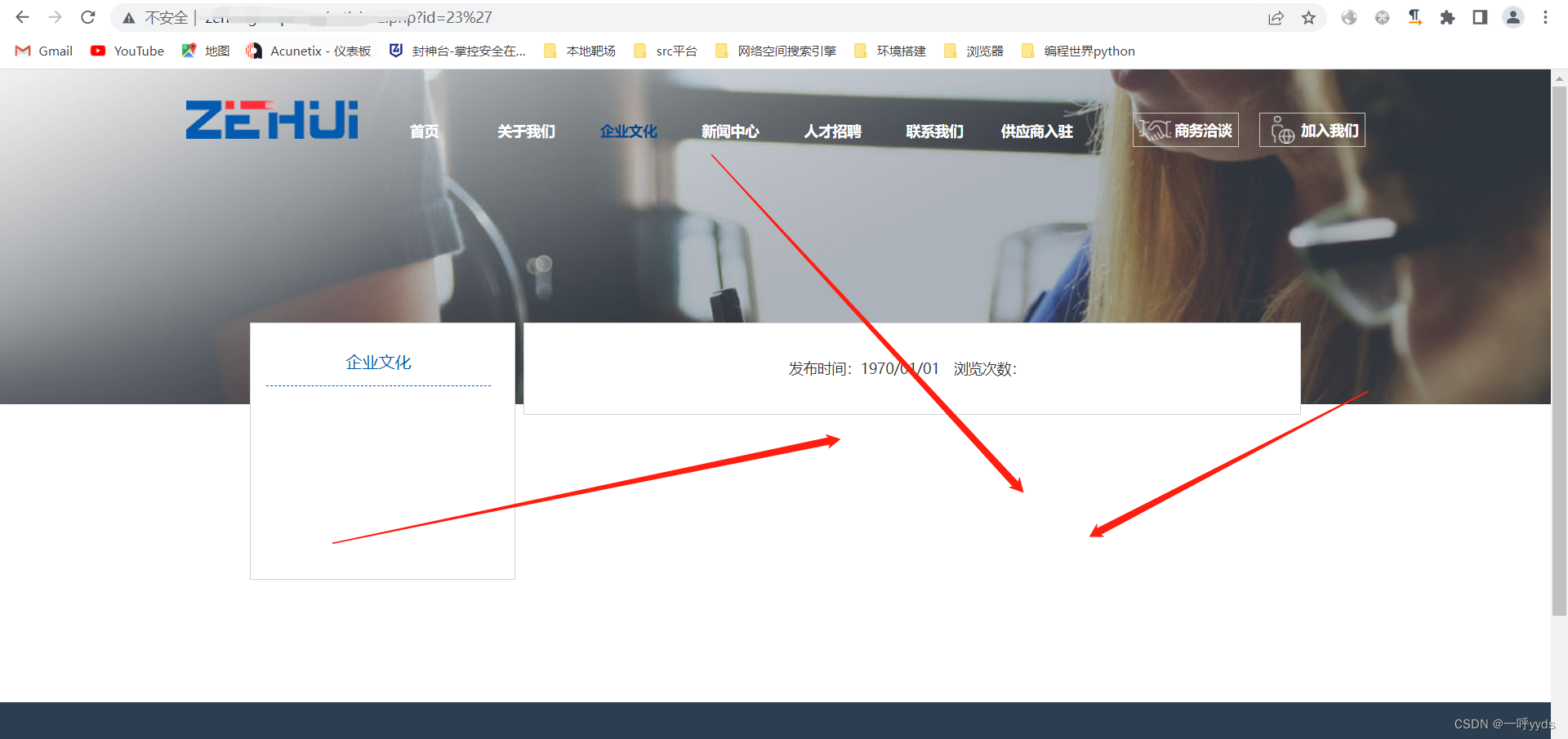

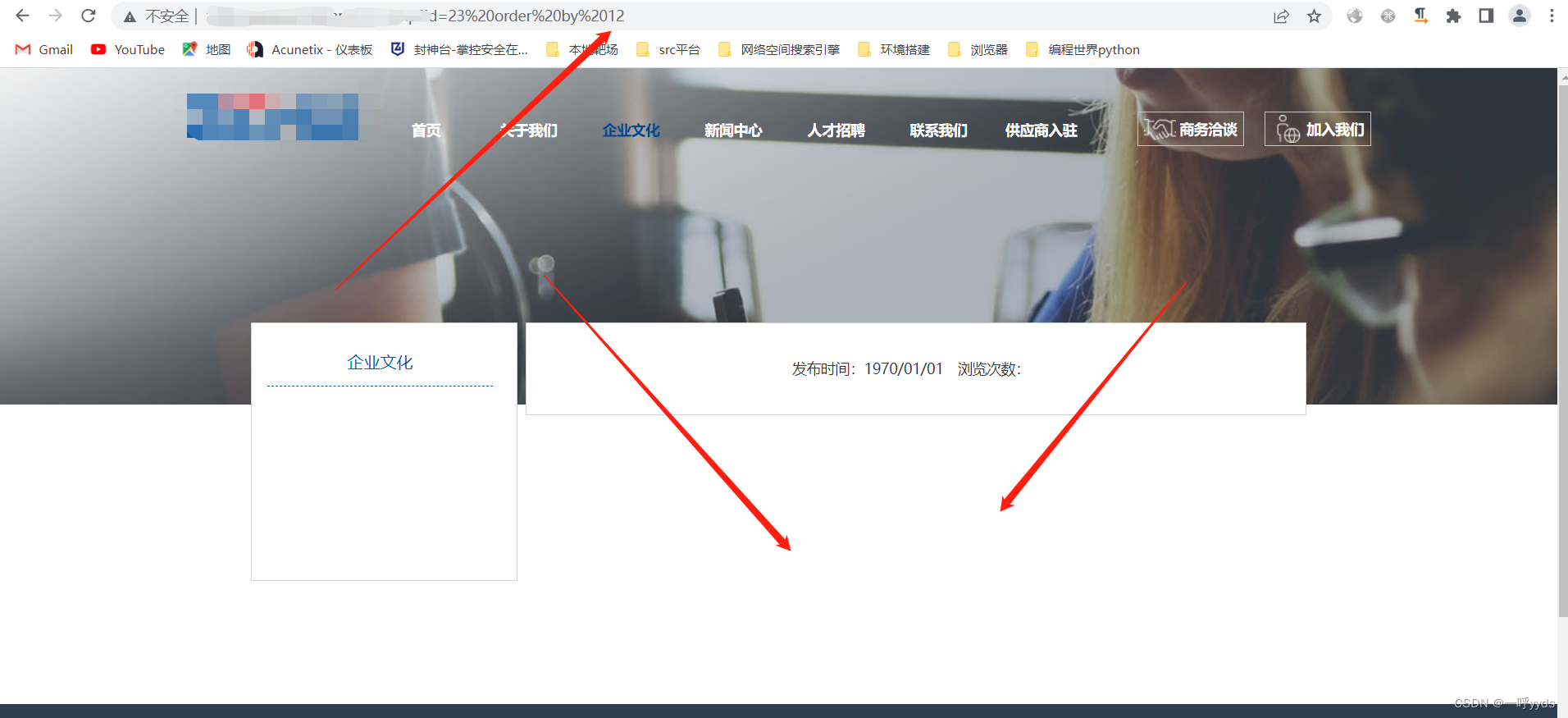

Primero, ingresamos comillas simples: ' para ver que la página ha cambiado.

Esto muestra que las comillas simples que ingresamos se ejecutaron y ocurrió un error. Hay una gran posibilidad de inyección de SQL aquí.

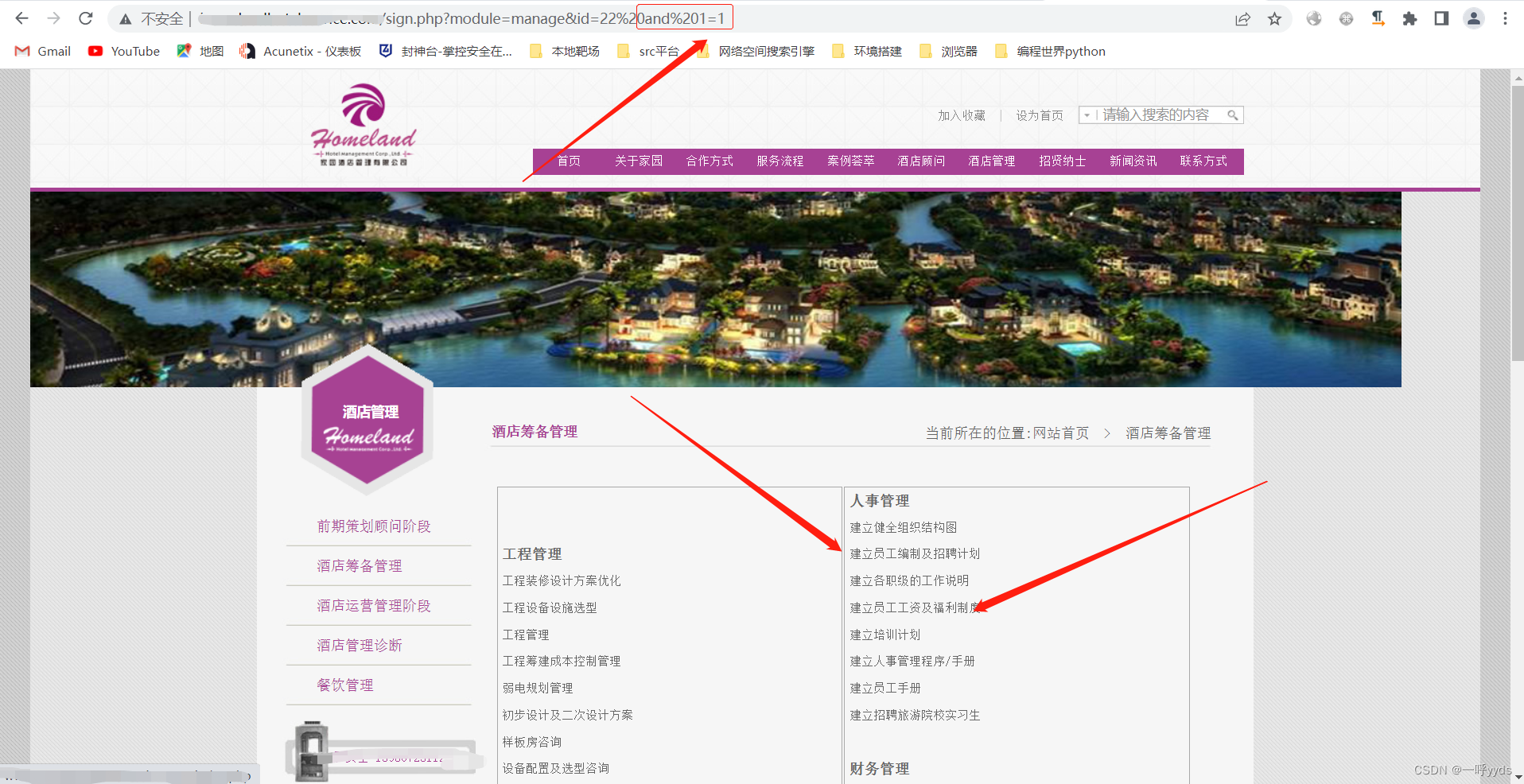

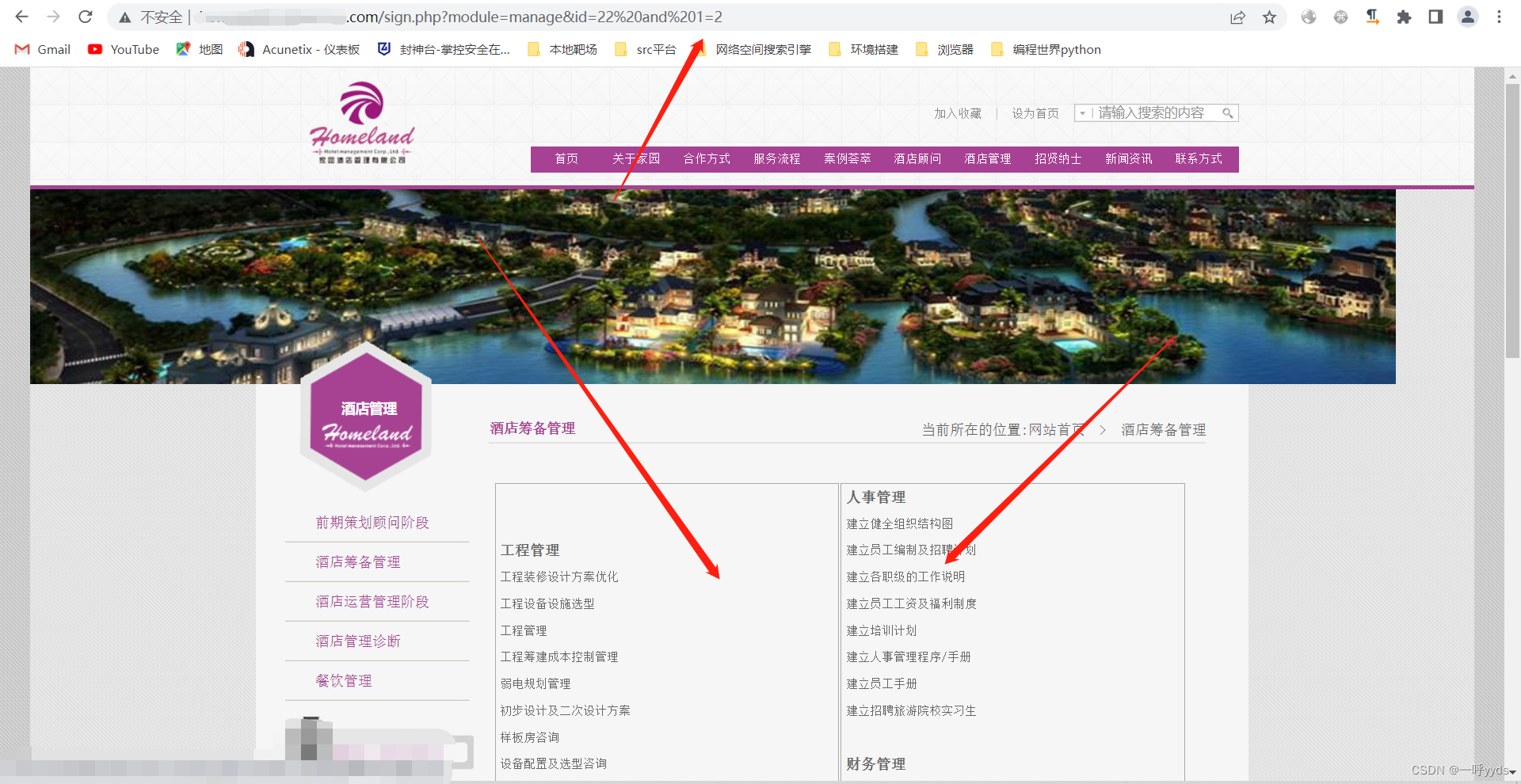

Uso adicional, y 1=1 && y 1=2, para verificar si existe la vulnerabilidad.

Aquí y 1=1, la página es normal, pero cuando y 1=2, el eco de la página es normal, verificación adicional.

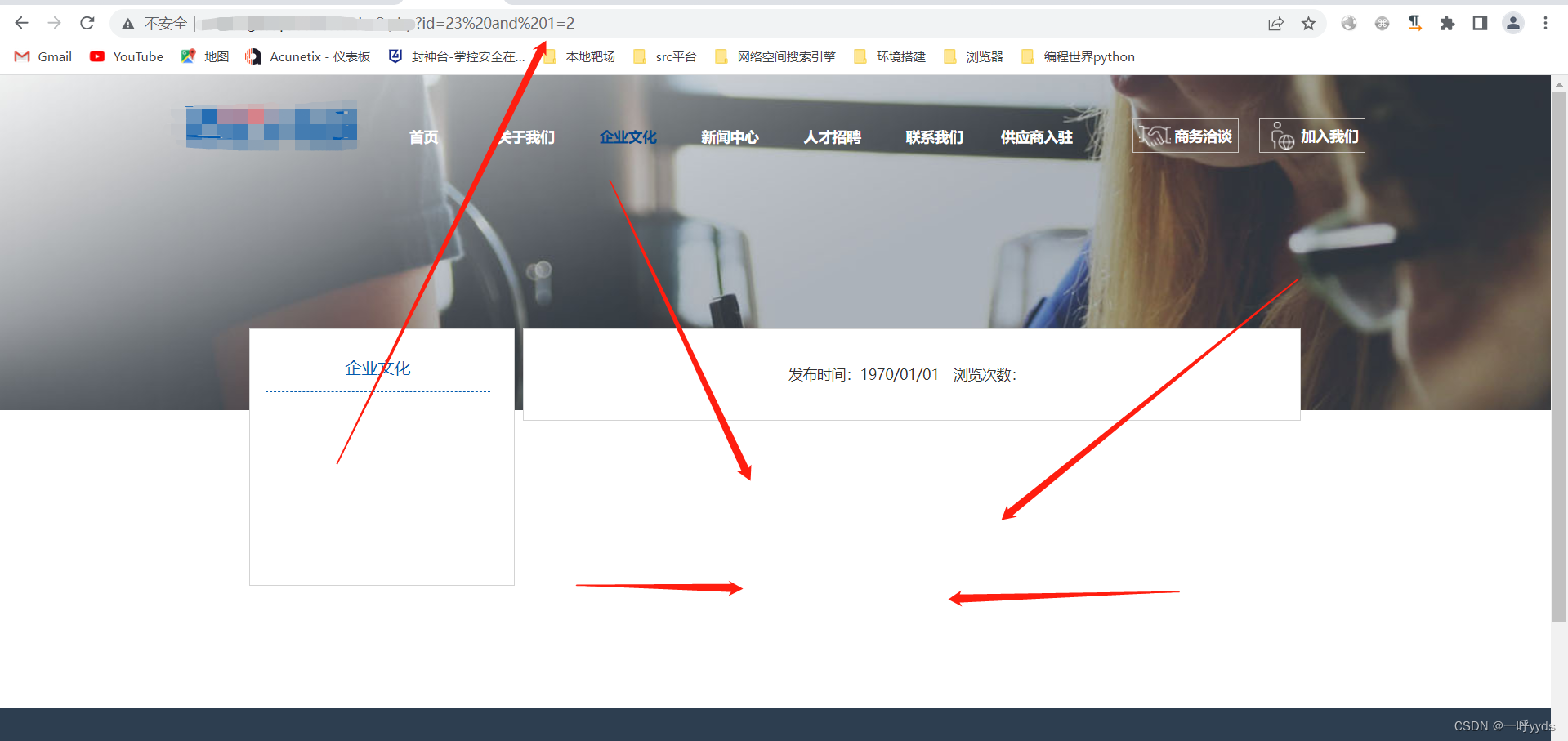

Seguimos usando la función de declaración SQL y llegamos a la conclusión de que el cortafuegos del sitio web nos había bloqueado.

Sin eludir el firewall del sitio web, probé el método de comentario en línea casualmente aquí, y la ejecución fue exitosa. Eludir el cortafuegos es demasiado engorroso, así que haré más operaciones. Para los novatos, pueden retirarse directamente cuando se encuentren con un cortafuegos.

Encuentre una estación a continuación, ingrese comillas simples ', la página es anormal, encontramos la entrada y 1 = 1 | 1 = 2, y encontramos que 1 = 2 es anormal.

Muestra que la función que ingresamos es ejecutada por la base de datos y hay una inyección de SQL.

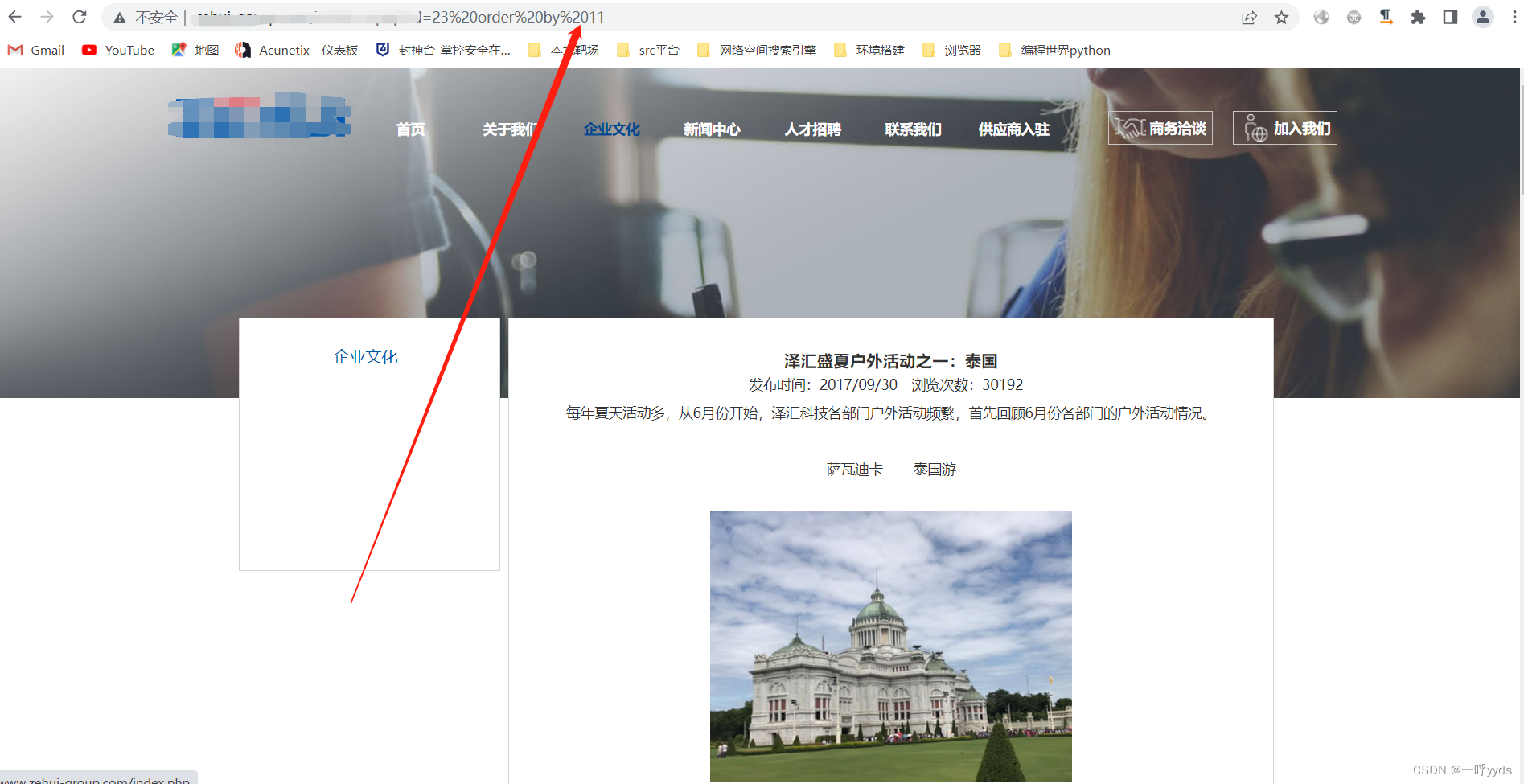

La vulnerabilidad ha sido probada y el próximo paso es ver si la vulnerabilidad puede ser verificada. En la instrucción SQL anterior, usamos order by 11 | order by 12.

El orden por 11 páginas es normal, pero el orden por 12 páginas es anormal (lo que indica que hay 11 campos).

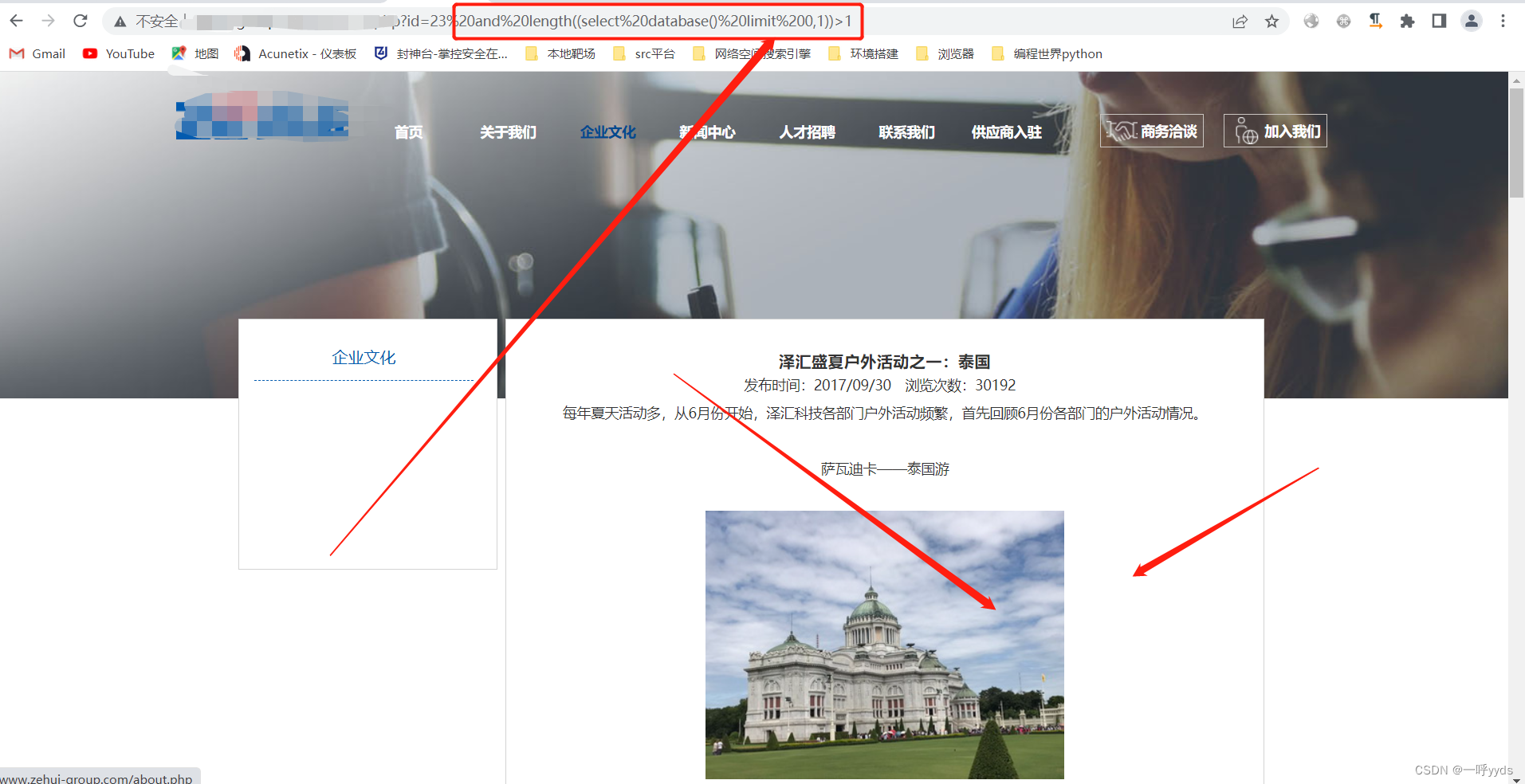

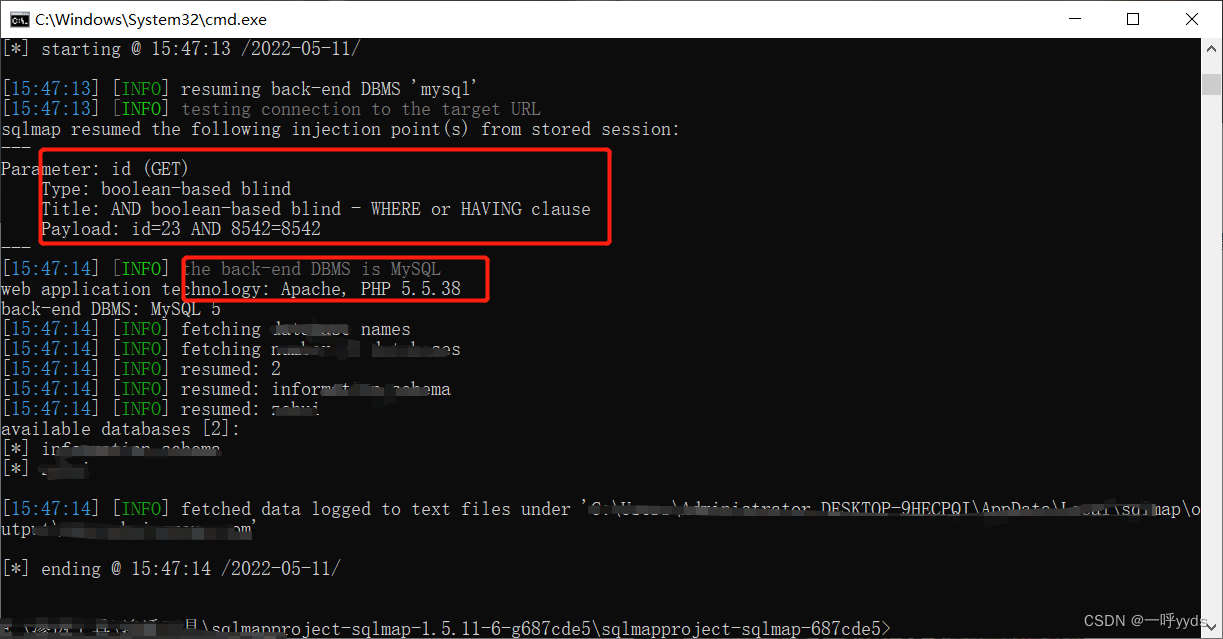

Luego usamos la declaración SQL y descubrimos que hay una inyección ciega booleana aquí. Los datos de consulta de la inyección ciega booleana son engorrosos, por lo que simplemente lanzamos el SQLmap y salimos corriendo.

Comando sqlmap: Python sqlmap.py -u URL de destino --dbs (especifique el nombre de la biblioteca en ejecución de destino), y finalmente obtenga con éxito el nombre de la biblioteca.

Cavar hoyos es tan fácil, y todavía hay muchas inyecciones de SQL. Si encuentra waf, puede intentar evitarlo si tiene ideas.

Vulnerabilidad XSS

En general, puede verificar si hay un tablero de mensajes a través del sitio buscado y puede intentar escribir XSS a ciegas. Generalmente, un XSS es un riesgo medio, y puede construir directamente la declaración xss: vea el cuadro e insértelo. directamente, y simplemente envíe la ventana emergente directamente a la plataforma src.

Tablero de mensajes general XSS! ! !

Minería de vulnerabilidad de contraseña débil

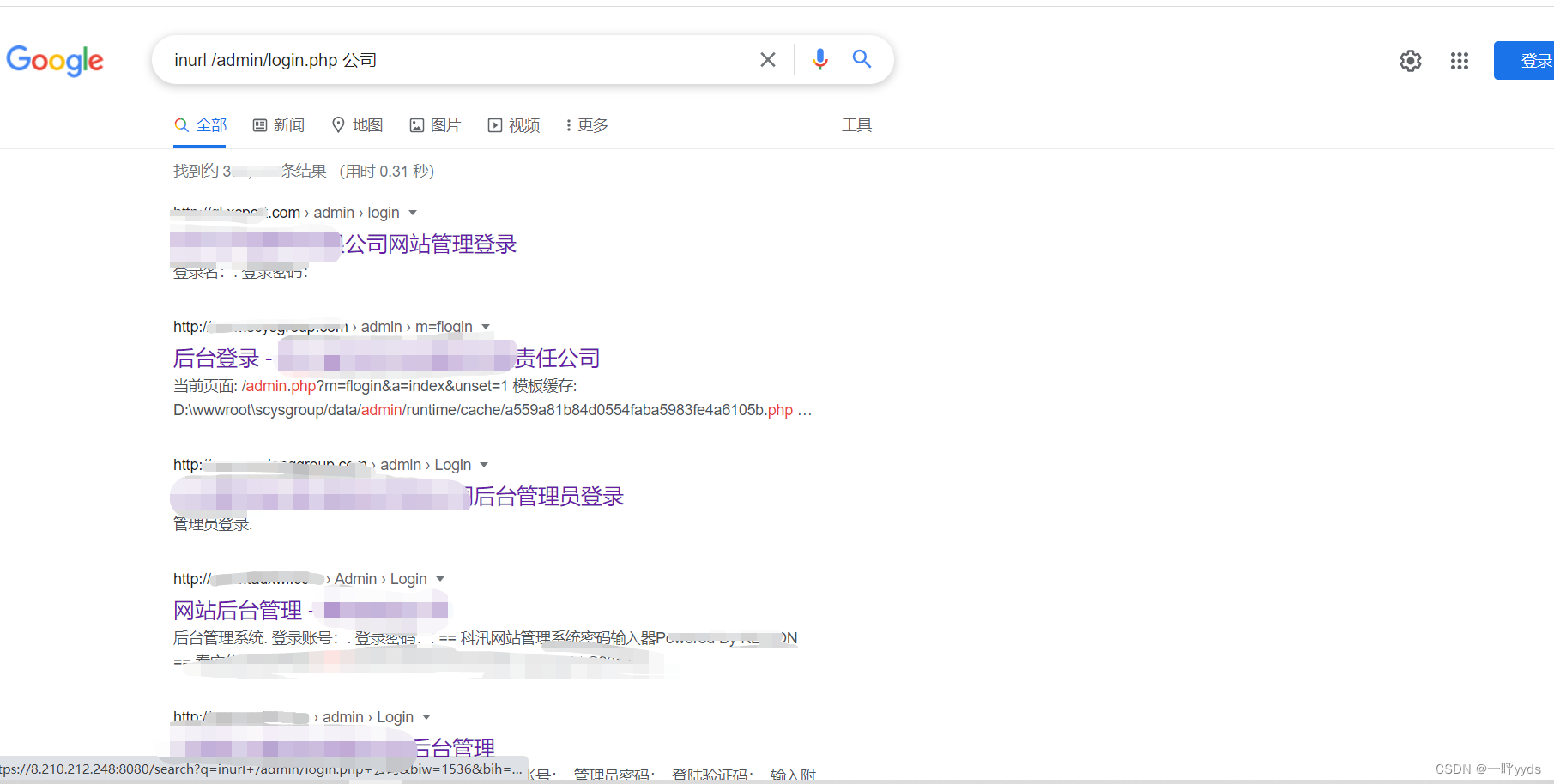

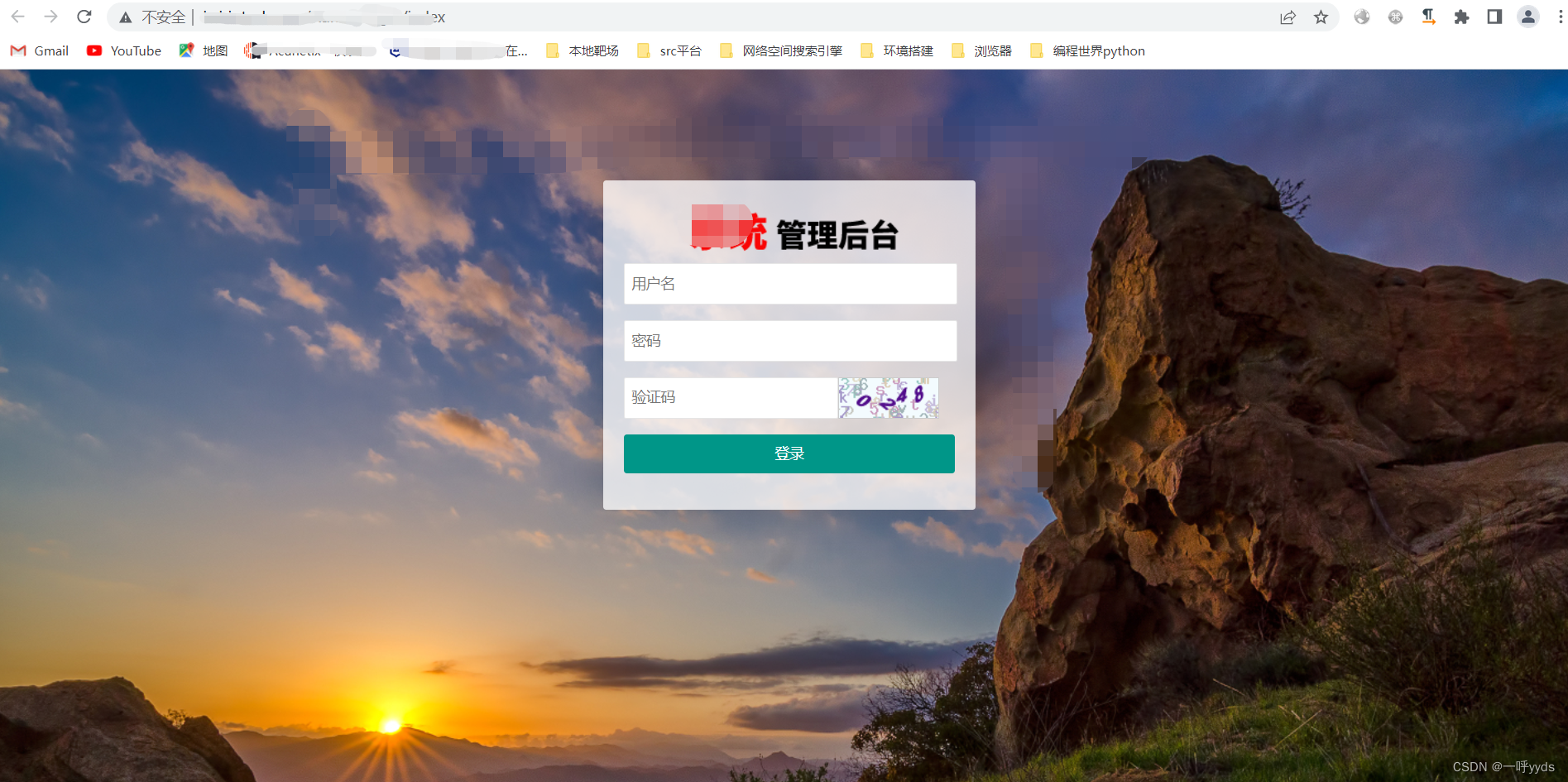

Sintaxis de Google para contraseñas débiles: inurl:admin/login.php company.

De esta manera, puede buscar el historial de muchas empresas.

Después de ingresar al fondo, puede usar herramientas para eliminar contraseñas débiles en lotes, como admin/111111, etc. También puede verificar si hay contraseñas de cuenta al verificar el código js.

Usted mismo puede usar o crear herramientas de voladura de contraseñas débiles. Hay tantas herramientas de este tipo, por lo que no daré más detalles.

Algunos códigos de verificación son solo para decoración, y también hay códigos de verificación que no cambiarán después de agarrar el paquete.

Estas son las vulnerabilidades recomendadas para minar src, ¡les deseo lo mejor en la lista lo antes posible! ! !

Finalmente, los amigos que estén interesados en la minería de vulnerabilidades SRC y las pruebas de penetración pueden escanear el código de cooperación oficial de CSDN a continuación para obtenerlo.