Un sofisticado conjunto de herramientas maliciosas llamado DecoyDog (perro cebo) se ha dedicado al espionaje cibernético a través del sistema de nombres de dominio (DNS) durante más de un año, según una investigación del proveedor de seguridad Infoblox.

No está claro quién está detrás del malware, pero los investigadores de Infoblox creen que cuatro actores lo están explotando y desarrollando para operaciones altamente específicas. Dado que el rango observado se limitó a Rusia y Europa del Este, parece que esta actividad está relacionada con la Guerra Ruso-Ucraniana.

DecoyDog sigue activo

Si bien Infoblox solo analizó el DNS y el tráfico de red de DecoyDog, dado que se basa en Pupy, es probable que estuviera descargando cargas útiles de malware en dispositivos infectados y ejecutando comandos enviados por los atacantes.

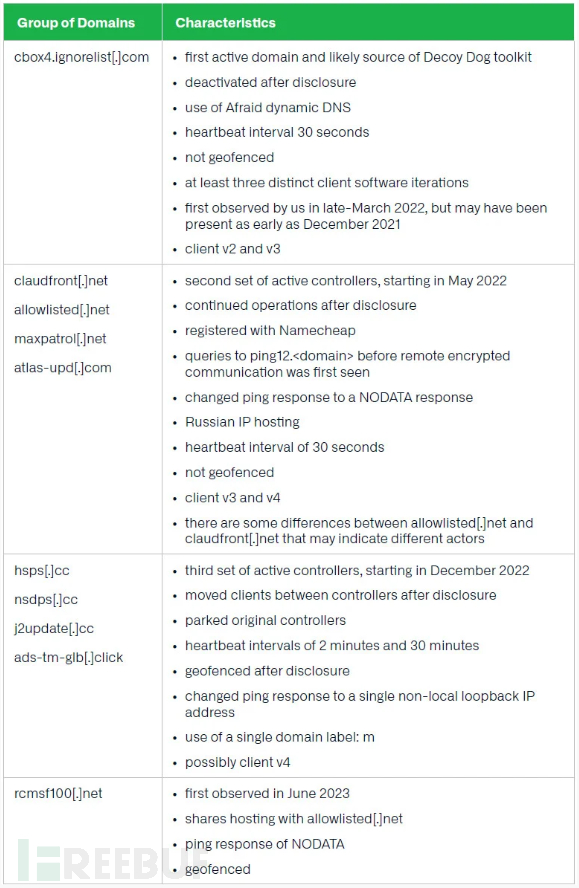

A principios de abril, los expertos de Infoblox descubrieron DecoyDog en seis dominios con una actividad inusual de señalización de DNS, que actuaban como servidores de comando y control (C2) para el malware:

- cbox4[.]ignorelist[.]com

- claudfront[.]net

- hsdps[.]cc

- anuncios-tm-glb[.]clic

- atlas-upd[.]com

- permitido[.]net

En ese momento, los investigadores dijeron que vieron el mismo patrón de consultas de DNS en las redes empresariales que no podían vincularse a los dispositivos de los consumidores, y confirmaron que las consultas se originaron en una cantidad muy limitada de dispositivos en las redes de los clientes.

Después de que Infoblox anunciara el descubrimiento y la publicación de un informe de análisis técnico, DecoyDog no detuvo sus actividades. El informe de análisis mostró que DecoyDog se basa en gran medida en la vulnerabilidad de código abierto Pupy Post Remote Access Trojan (RAT). Los últimos informes sugieren que DecoyDog es una importante actualización de Pupy, que utiliza comandos y configuraciones que no están disponibles en los repositorios públicos. Las diferencias observadas específicamente incluyen:

- Utiliza Python 3.8, mientras que Pupy está escrito en Python 2.7;

- Muchas mejoras, incluida la compatibilidad con Windows y un mejor manejo de la memoria;

- Se amplió significativamente el vocabulario de comunicación en Pupy al agregar varios módulos de comunicación;

- responde a repeticiones de consultas de DNS anteriores, mientras que Pupy no lo hace;

- Puede responder a solicitudes de DNS comodín, duplicando el número de resoluciones en DNS pasivo;

- Puede responder a solicitudes de DNS que no coinciden con la estructura de comunicación efectiva del cliente;

- Puede inyectar código Java arbitrario en subprocesos JVM para aumentar la capacidad de ejecutar código Java arbitrario y agregar métodos para mantener la persistencia en el dispositivo de la víctima.

Renée Burton, directora de Threat Intelligence en Infoblox, reveló que la cantidad de servidores de nombres, controladores y dominios de DecoyDog actualmente supera los 20.

Lista de controladores DecoyDog

Malware dirigido

Es difícil determinar la cantidad exacta de clientes DecoyDog en función del análisis de tráfico de DNS pasivo, lo que indicaría la cantidad de dispositivos afectados, pero Infoblox ha observado un máximo de menos de 50 conexiones simultáneas activas en cualquier controlador, con un mínimo de 4. . Burton estima que la cantidad de dispositivos comprometidos es de unos pocos cientos, lo que indica que los objetivos son muy pequeños y típicos de las operaciones de inteligencia.

Después de que Infoblox revelara DecoyDog, el malware comenzó a agregar mecanismos de geoperimetraje que restringen que los dominios del controlador respondan a consultas de DNS de direcciones IP en regiones específicas.

Infoblox descubrió que algunos de estos servidores solo responderían a consultas de DNS desde direcciones IP rusas, mientras que otros responderían a cualquier consulta bien formada desde cualquier ubicación. Esto podría significar que la víctima se encuentra en Rusia, pero los atacantes también podrían optar por enrutar el tráfico de la víctima a esa región como señuelo o limitar las consultas a las relevantes. Burton prefiere lo primero, argumentando que DecoyDog se comporta como Pupy y se conecta a DNS usando el solucionador recursivo predeterminado. Dado que cambiar este sistema en una red moderna es bastante desafiante, es probable que estas víctimas estuvieran en Rusia o en un país vecino (y posiblemente enrutaron datos a través de Rusia).

TTP apunta a múltiples participantes

Infoblox diferenció a los 4 actores que operan DecoyDog en función de las tácticas, técnicas y procedimientos observados (TTP). Sin embargo, todos parecen responder a consultas que coinciden con el formato correcto para DecoyDog o Pupy.

Burton señaló que este extraño comportamiento puede ser intencional, pero incluso con experiencia como criptógrafo, oficial de inteligencia y científico de datos, no puede atribuir una razón específica. Si la teoría de múltiples actores de DecoyDog es cierta, es probable que dos actores la hayan mejorado con nuevas características.

Según Burton, uno de los 4 participantes tiene la versión más avanzada de DecoyDog en el repositorio público y su cliente se conecta al controlador claudfront[.]net. Otro controlador de este actor era maxpatrol[.]net, pero no se observó ningún comportamiento de conexión, que puede ser similar al sistema de gestión de cumplimiento y vulnerabilidades de Positive Technologies. Positive Technologies, una empresa rusa de ciberseguridad, fue sancionada por Estados Unidos en 2021 por traficar herramientas de piratería y exploits utilizados por grupos de piratería respaldados por el estado.

Infoblox señala que la nueva versión de DecoyDog viene con un algoritmo de generación de dominios (DGA) que actúa como un módulo de emergencia, lo que permite que las computadoras infectadas usen servidores DNS de terceros si el malware no puede comunicarse con su servidor C2 durante un período prolongado de tiempo. A partir de la tercera versión, DecoyDog proporciona amplios mecanismos de persistencia, lo que indica que su propósito es principalmente robar inteligencia, en lugar de una motivación financiera o una herramienta de equipo rojo.

DecoyDog aún tiene muchas dudas

Actualmente, DecoyDog sigue siendo un misterio y se requiere investigación adicional para determinar el objetivo, el método de intrusión inicial (por ejemplo, cadena de suministro, vulnerabilidades conocidas, vulnerabilidades de día cero en dispositivos objetivo) y cómo ingresó a la red.

Si bien Infoblox cuenta con el apoyo de la comunidad de seguridad de la información (de los principales proveedores de Intel, agencias gubernamentales, grupos de investigación de amenazas y organizaciones financieras), las detecciones del malware, o su alcance total, no se han divulgado públicamente.

Infoblox aconseja a los defensores que sean conscientes de que las direcciones IP en Decoy Dog y Pupy representan datos cifrados, no direcciones reales utilizadas para la comunicación, y que presten atención a las consultas y respuestas de DNS, ya que pueden ayudar a rastrear la actividad de malware.

La compañía también creó una regla YARA que detecta muestras de DecoyDog observadas por investigadores desde julio y las diferencia de las versiones públicas de Pupy.