1. Descripción del evento

Cierto sistema comercial utiliza un host de nube móvil. Debido a una operación incorrecta, el proceso Pga relacionado con la administración de contraseñas incrustado en la nube móvil hizo imposible cambiar la contraseña en la página y el inicio de sesión del terminal web del host de nube móvil del este. no se pudo modificar. El número de errores de contraseña fue el más grande y fue imposible iniciar sesión. El host se puede reiniciar y la contraseña se puede cambiar; sin embargo, al cambiar la contraseña en modo de usuario único, se informa un error cuando ejecutando passwd: el módulo es desconocido ;

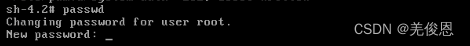

Después de la depuración, se informa un error: Error de manipulación del token de autenticación , como se muestra en la siguiente figura:

2. Análisis y procesamiento

1) Para los registros de inicio de sesión, el primer registro que debemos mirar es /var/log/secure o audit, y luego los registros de mensajes auxiliares se analizan juntos. La siguiente figura muestra el registro seguro:

Como se muestra en la figura anterior: informe relacionado con pam: /usr/lib64/security/pam_passwdqc.so error de carga del módulo y los archivos relacionados con el inicio de sesión están en /etc/pam.d/: login, password, passwd-auth, system: estos son auth; la experiencia relacionada muestra que algunos están configurados en el archivo de inicio de sesión y en realidad están configurados en el archivo system-auth en el sitio, como se muestra en la siguiente figura:

2) Tenga en cuenta los elementos de configuración relacionados con el módulo passwdqc.so:

3) Después de modificar e informar un error, solo se requiere el comando passwd para informar un error y verificar los archivos relevantes en el sistema

4) Verifique los atributos especiales de los archivos /etc/passwd y /etc/shadow, /etc/group, /etc/gshadow, ejecute lsattr para verificar y descubra que ambos archivos tienen el atributo i, y la descripción del atributo es la siguiente :

Ejecute charrt -i /etc/passwd /etc/shadow, elimine la restricción del atributo i (algunos están configurados con un permiso), ejecute el comando passwd nuevamente y restaure:

5) Luego salga del modo de usuario único y reinicie para ingresar al sistema con la nueva contraseña.

6) La experiencia relevante muestra que: la partición raíz está llena, el archivo passwd y el archivo shadow no están sincronizados (puede ejecutar el comando pwconv para ingresar al modo de proyección de contraseña para comparar, proyectar el primero en el último y modificar el archivo shadow de acuerdo con el archivo passwd), agotamiento del inodo (df - compruebo, en la mayoría de los casos, se generan demasiados archivos pequeños temporales, puede ejecutar el siguiente comando para eliminar archivos temporales inútiles sudo find /tmp -typef-exec rm {}\;y archivos de 0 bytes sudo find /home -type f-size 0 -exec rm \;)

7) También puede intentar modificar directamente la cadena de contraseña del archivo shadow:

- Método 1

perl -e 'print crypt("password","'$1\S2BDxrkQcS")."n""

Nota: 2BDxrkQc aquí está el contenido de sal (S3) en la sombra. Si desea generar sal al azar, debe puede usar el método dos- Método 2

echo "contraseña"openssl passwd-1-sat$(</dev/urandom tr -dc "T:alnum:'I head -c 32) -stdin

8) Suplemento:

Cuando centos limite el número de fallas de autenticación de la cuenta de usuario, preste atención al módulo. Para centos6 y superior, se debe usar el módulo pam_tally2.so en lugar de pam_tally.so

3. Apéndice: Revisión de restablecimiento de contraseña

3.1 Modo de usuario único

Reinicie la interfaz de inicio y presione la tecla "e" para ingresar a la interfaz de edición de GRUB, ubique la línea linux16, agregue rd.break al final, cambie ro a rw y luego ejecute Ctrl+x para iniciar en modo de usuario único:

centos7: cambie 'ro' a 'rw init=/sysroot/bin/sh', y elimine console=tty0 console=ttyS0', presione ctrl+x para ingresar al modo de usuario único después de completar;

Después de ingresar, ejecute el siguiente comando para volver a montar /sysroot en modo de lectura y escritura, y cambie el directorio raíz a /sysroot

mount -o remount, rw /sysroot

chroot /sysroot

sh-4.2# passwd root #或echo "password"| passwd --stdin admin

sh-4.2# touch /.autorelabel

sh-4.2# exit

exit

Método 2: busque la línea linux16, reemplace "ro" con rw init=/sysroot/bin/sh, ejecute Ctrl+x para ingresar al modo de usuario único

Para Ubuntu: busque Linux/boot/vmlnuz-4.2.0-27-generic ...ro recovery nomodeset

delete recovery nomodeset, agregue quiet splash rw init=/bin/bash, y luego presione F10 para comenzar.

Nota: Ubuntu, presione la tecla 'a' o ↓ al iniciar el kernel, ingrese al modo GNU y seleccione las opciones avanzadas para Ubuntu, presione Entrar, seleccione el modo de recuperación, presione 'e' para ingresar al modo de edición, busque 'ro console = ttyS0 recoverynomodeset (ubuntu16.04 Entonces es el campo 'ro console=ttyS0 single nomodeset);