Opción 1: simplemente ignorarlo

Es fácil pensar que esto es un error, pero puedes ignorarlo y volver a ingresar tu contraseña.

[root@localhost ~]# passwd cambia la contraseña del usuario root. Nueva contraseña: Contraseña no válida: La contraseña tiene menos de 8 caracteres. Vuelva a ingresar la nueva contraseña: passwd: Todos los tokens de autenticación se han actualizado correctamente. [raíz@localhost ~]#

Opción 2: establecer reglas de contraseña

Esta parte se refiere al artículo "Linux China": Cómo configurar la política de contraseñas del sistema Linux

Establecer la longitud de la contraseña en sistemas basados en DEB

De forma predeterminada, todos los sistemas operativos Linux requieren que las contraseñas de usuario tengan al menos 6 caracteres . Recomiendo encarecidamente no bajar de este límite. Y no utilice su nombre real, los nombres de sus padres, cónyuge, hijos o su fecha de nacimiento como contraseña. Incluso un hacker novato puede descifrar rápidamente dichas contraseñas. Una buena contraseña debe tener al menos 6 caracteres y contener números, letras mayúsculas y símbolos especiales.

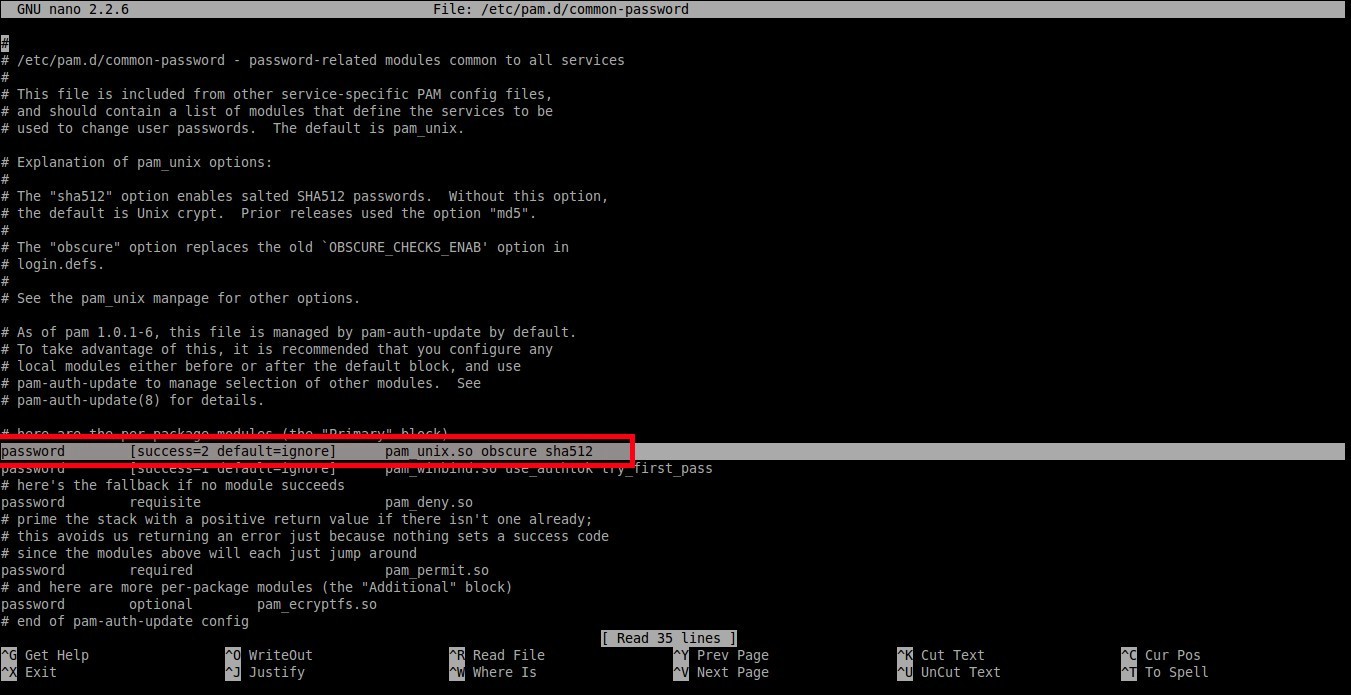

Normalmente, en los sistemas operativos basados en DEB, los archivos de configuración relacionados con la contraseña y la autenticación se almacenan en /etc/pam.d/ directorios.

Establezca la longitud mínima de la contraseña y edite /etc/pam.d/common-password archivos;

$ sudo nano /etc/pam.d/contraseña-común

Busque la siguiente línea:

contraseña [éxito = 2 predeterminado = ignorar] pam_unix.so oscuro sha512

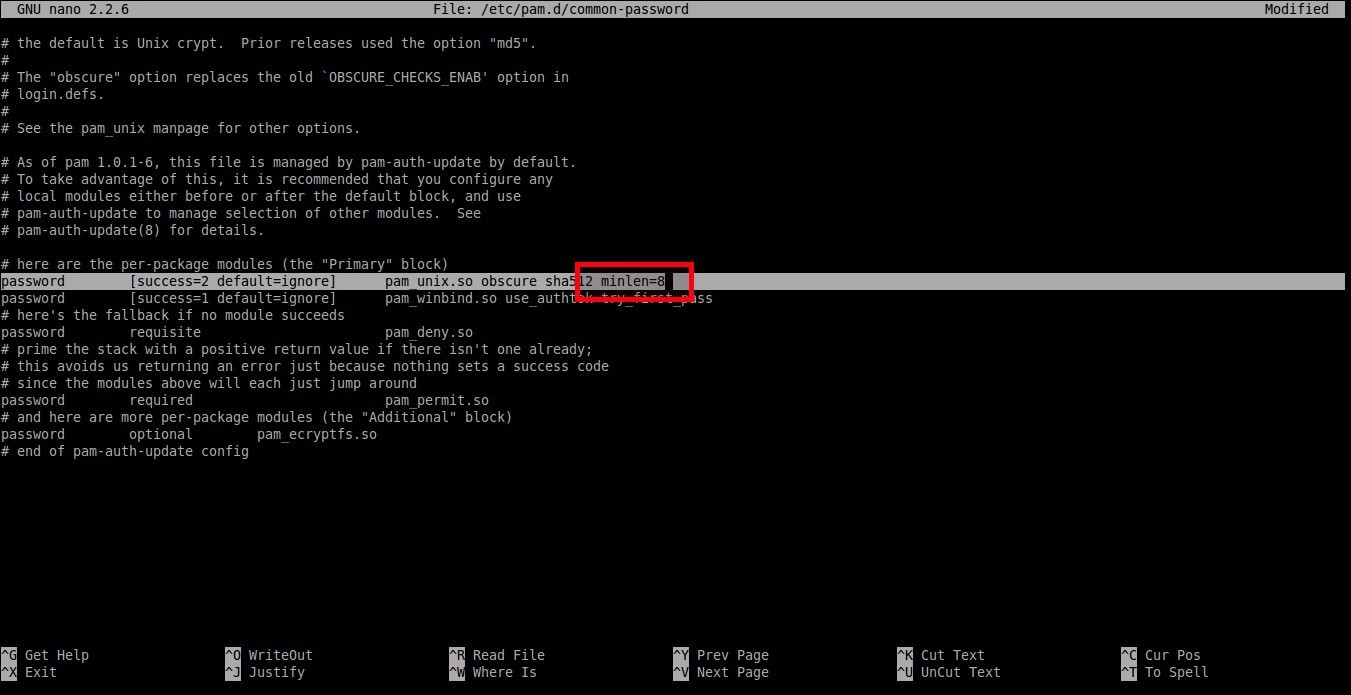

Agregue texto adicional al final: minlen=8. La longitud mínima de contraseña que establezco aquí es 8.

contraseña [éxito = 2 predeterminado = ignorar] pam_unix.so oscuro sha512 minlen = 8

Guarde y cierre el archivo. Como resultado, los usuarios ahora no pueden establecer contraseñas de menos de 8 caracteres.

Establecer la longitud de la contraseña en sistemas basados en RPM

En los sistemas RHEL, CentOS, Scientific Linux 7.x , ejecute el siguiente comando como root para establecer la longitud de la contraseña.

# authconfig --passminlen=8 --actualizar

Para verificar la longitud mínima de la contraseña, ejecute:

# grep "^minlen" /etc/security/pwquality.conf

Muestra de salida:

minlen = 8

En los sistemas RHEL, CentOS, Scientific Linux 6.x , edite /etc/pam.d/system-auth el archivo:

#nano /etc/pam.d/system-auth

Busque la siguiente línea y agréguela al final:

requisito de contraseña pam_cracklib.so try_first_pass retry=3 tipo= minlen=8

En la configuración anterior, la longitud mínima de la contraseña es 8 de caracteres.

Configuración de la complejidad de la contraseña en sistemas basados en DEB

Esta configuración impone cuántos tipos de caracteres, como letras mayúsculas, minúsculas y otros caracteres, deben incluirse en la contraseña.

Primero, instale la biblioteca de detección de calidad de contraseñas con el siguiente comando:

$ sudo apt-get install libpam-pwquality

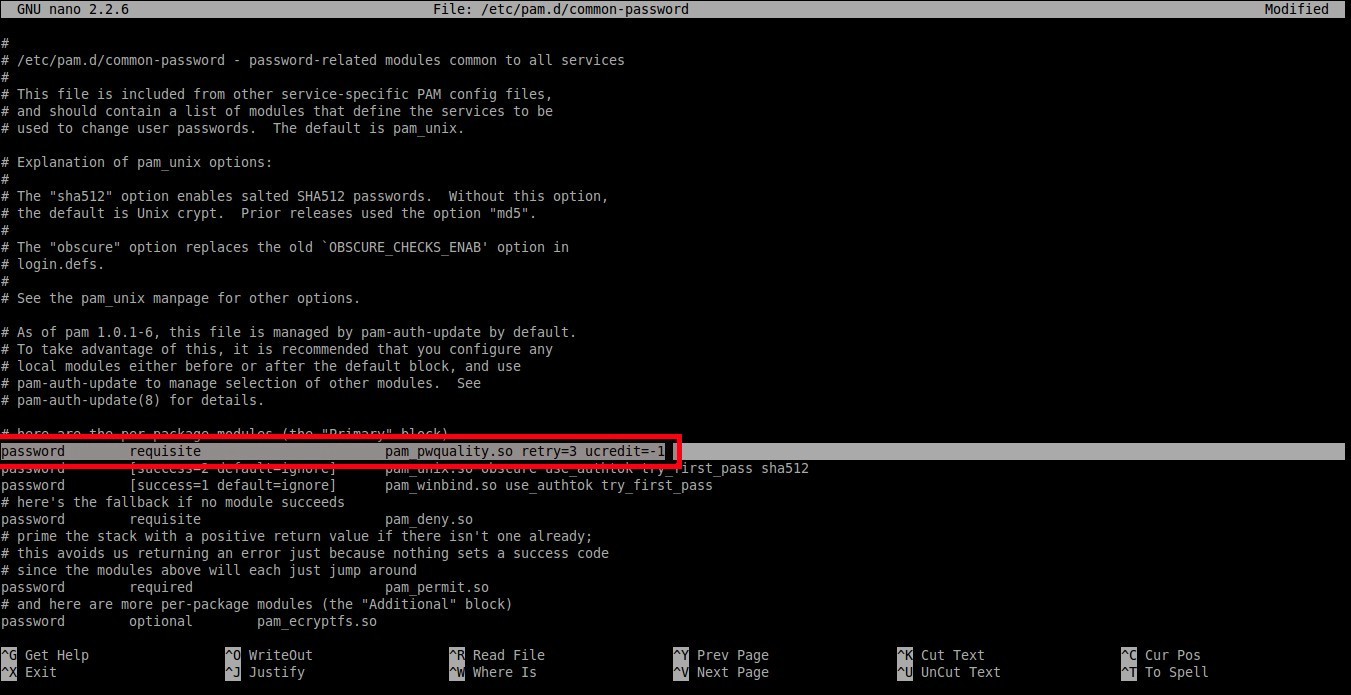

Después de eso, edite /etc/pam.d/common-password el archivo:

$ sudo nano /etc/pam.d/contraseña-común

Para configurar la contraseña para que tenga al menos una letra mayúscula , agregue texto al final de la siguiente línea ucredit=-1.

requisito de contraseña pam_pwquality.so reintentar=3 ucredit=-1

Configure la contraseña para que tenga al menos una letra minúscula como se muestra a continuación.

requisito de contraseña pam_pwquality.so reintentar=3 dcredit=-1

Configure la contraseña para que contenga al menos un carácter adicional, como se muestra a continuación.

requisito de contraseña pam_pwquality.so retry=3 ocredit=-1

Como puede ver en el ejemplo anterior, configuramos la contraseña para que contenga al menos una letra mayúscula, una letra minúscula y un carácter especial. Puede establecer el número máximo de letras mayúsculas, minúsculas y caracteres especiales permitidos.

También puede establecer el número máximo o mínimo de clases de caracteres permitidas en las contraseñas.

El siguiente ejemplo muestra la configuración del número mínimo de clases de caracteres requeridas en una nueva contraseña:

requisito de contraseña pam_pwquality.so retry=3 minclass=2

Configuración de la complejidad de la contraseña en sistemas basados en RPM

En RHEL 7.x/CentOS 7.x/Scientific Linux 7.x:

Para configurar la contraseña para que tenga al menos una letra minúscula, ejecute:

# authconfig --enablereqlower --actualizar

Para ver esta configuración, ejecute:

# grep "^lcredit" /etc/security/pwquality.conf

Muestra de salida:

crédito = -1

De manera similar, use el siguiente comando para configurar la contraseña para que tenga al menos una letra mayúscula:

# authconfig --enablerequpper --actualizar

Mira esta configuración:

# grep "^ucredit" /etc/security/pwquality.conf

Muestra de salida:

ucredit = -1

Para establecer al menos un número en la contraseña, ejecute:

# authconfig --enablereqdigit --actualizar

Para ver esta configuración, ejecute:

# grep "^dcredit" /etc/security/pwquality.conf

Muestra de salida:

dcredit = -1

Para configurar la contraseña para que contenga al menos otro carácter, ejecute:

# authconfig --enablereqother --actualizar

Para ver esta configuración, ejecute:

# grep "^ocredit" /etc/security/pwquality.conf

Muestra de salida:

crédito = -1

En los sistemas RHEL 6.x/CentOS 6.x/ Scientific Linux 6.x , edite el archivo como raíz /etc/pam.d/system-auth :

#nano /etc/pam.d/system-auth

Busque la siguiente línea y agréguela al final:

requisito de contraseña pam_cracklib.so try_first_pass retry=3 tipo= minlen=8 dcredit=-1 ucredit=-1 lcredit=-1 ocredit=-1

En la configuración anterior, la contraseña debe contener al menos 8 caracteres. Además, la contraseña debe contener al menos una letra mayúscula, una letra minúscula, un número y otro carácter.

Establecer la caducidad de la contraseña en sistemas basados en DEB

Ahora, vamos a configurar la siguiente política.

- El número máximo de días que se ha utilizado la contraseña.

- Número mínimo de días permitidos entre cambios de contraseña.

- Número de días para avisar antes de que caduque la contraseña.

Para establecer estas políticas, edite:

$ sudo nano /etc/login.defs

Establezca el valor después de cada uno de sus requisitos.

PASS_MAX_DAYS 100 PASS_MIN_DAYS 0 PASS_WARN_AGE 7

Como puede ver en el ejemplo anterior, se espera que los usuarios cambien sus contraseñas una vez 100 al día y 7 el mensaje de advertencia comienza a aparecer días antes de que caduque la contraseña.

Tenga en cuenta que esta configuración será efectiva en los usuarios recién creados.

Para establecer la cantidad máxima de días entre cambios de contraseña para un usuario existente, debe ejecutar el siguiente comando:

$ sudo cambio -M <días> <nombre de usuario>

Para establecer el número mínimo de días entre cambios de contraseña, ejecute:

$ sudo chage -m <días> <nombre de usuario>

Para configurar una advertencia antes de que caduque la contraseña, ejecute:

$ sudo cambio -W <días> <nombre de usuario>

Para mostrar la contraseña de un usuario existente, ejecute:

$ sudo cambio -l sk

Aquí, sk es mi nombre de usuario.

Muestra de salida:

Último cambio de contraseña: 24 de febrero de 2017 La contraseña caduca: nunca Contraseña inactiva: nunca La cuenta caduca: nunca Número mínimo de días entre cambios de contraseña: 0 Número máximo de días entre cambios de contraseña: 99999 Número de días de advertencia antes de que caduque la contraseña: 7

Como puede ver en el resultado anterior, la contraseña es indefinida.

Modificar el período de validez de la contraseña de un usuario existente,

$ cambio sudo -E 24/06/2018 -m 5 -M 90 -I 10 -W 10 sk

El comando anterior establecerá la sk fecha de vencimiento de la contraseña del usuario 24/06/2018. Y el intervalo mínimo para cambiar la contraseña es 5 de días y el intervalo máximo es 90 de días. La cuenta de usuario se bloqueará automáticamente después de unos días y se mostrará un mensaje de advertencia días 10 antes del vencimiento .10

Establecer la caducidad de la contraseña en sistemas basados en RPM

Esto es lo mismo que los sistemas basados en DEB.

Deshabilitar las contraseñas utilizadas recientemente en sistemas basados en DEB

Puede impedir que los usuarios establezcan una contraseña que ya se haya utilizado. En términos sencillos, esto significa que los usuarios no pueden volver a utilizar la misma contraseña.

Para configurar esto, edite /etc/pam.d/common-password el archivo:

$ sudo nano /etc/pam.d/contraseña-común

Busque la siguiente línea y agregue texto al final remember=5:

contraseña [éxito = 2 predeterminado = ignorar] pam_unix.so oscuro use_authtok try_first_pass sha512 recordar = 5

La política anterior evitará que el usuario utilice las últimas 5 contraseñas.

Deshabilite las contraseñas utilizadas recientemente en sistemas basados en RPM

Esto es lo mismo para RHEL 6.x y RHEL 7.x y sus sistemas derivados CentOS y Scientific Linux.

Edite el archivo como root /etc/pam.d/system-auth ,

# vi /etc/pam.d/system-auth

Busque la línea a continuación y agregue texto al final remember=5.

contraseña suficiente pam_unix.so sha512 sombra nullok try_first_pass use_authtok recuerda=5

Ahora comprende las políticas de contraseñas en Linux y cómo establecer diferentes políticas de contraseñas en sistemas basados en DEB y RPM.

Eso es todo, pronto tendré otro día de publicaciones interesantes y útiles aquí. Hasta entonces estad atentos. Si este tutorial le resultó útil, compártalo en sus redes sociales y profesionales y apóyenos.