1. Introducción de B92

(Consulte la tesis doctoral de Deng Fuguo)

1. ¿Qué es la distribución de clave cuántica (QKD)?

Las partes de la comunicación usan el estado cuántico como portador de información, usan el principio de la mecánica cuántica, transmiten a través del canal cuántico y establecen una clave compartida entre ellos.

2. Introducción al protocolo B92 (un esquema de distribución de claves cuánticas basado en las propiedades cuánticas de los sistemas de partículas individuales)

El esquema B92-QKD es un esquema modificado del BB84-QKD propuesto por Bennett [60l, y su seguridad está garantizada por el teorema de no clonación (fuente de seguridad).

B92 es un protocolo de dos estados, que es diferente del protocolo BB84 que usa cuatro estados cuánticos no ortogonales, pero usa solo dos estados cuánticos no ortogonales para completar la distribución de clave cuántica.

Dado que la no ortogonalidad de los qubits utilizados satisface el teorema cuántico de no clonación, el atacante no puede obtener la información efectiva de la clave secreta cuántica del protocolo.

[El teorema cuántico de no clonación afirma que los estados no ortogonales no se pueden clonar, pero no descarta la posibilidad de una clonación imprecisa, es decir, la duplicación de estados cuánticos. 】

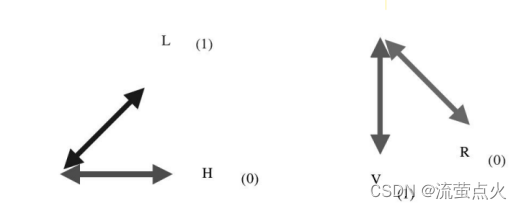

3. Método de codificación

El esquema B92-QKD codifica los estados cuánticos de fotones polarizados en la dirección horizontal |H> y la dirección de 45° |L> como "0" binario. Codifique el estado cuántico de fotones de la dirección vertical |V> y la polarización |R> en la dirección de 135° como "1"

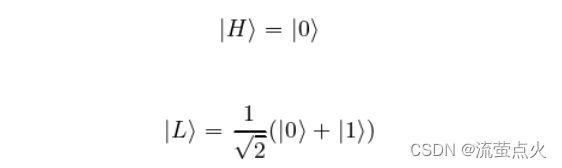

- El emisor Alice elige aleatoriamente L o H para modular la señal cuántica, de modo que los fotones transmitidos en el canal cuántico se ubican aleatoriamente en L y H. L y H se expresan en el lenguaje de la mecánica cuántica de la siguiente manera:

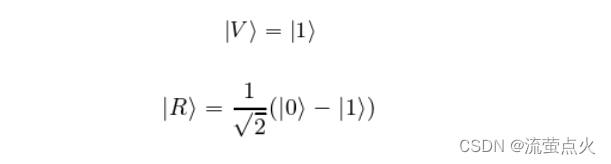

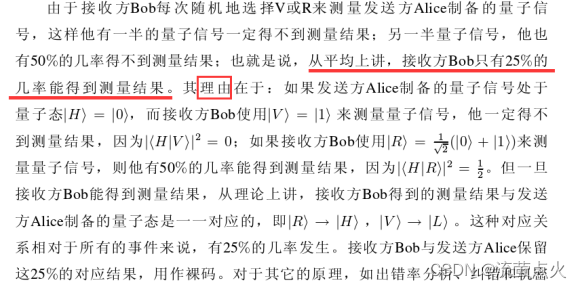

- El receptor Bob elige aleatoriamente V o R cada vez para medir la señal cuántica transmitida por el emisor. V y R se expresan en el lenguaje de la mecánica cuántica de la siguiente manera:

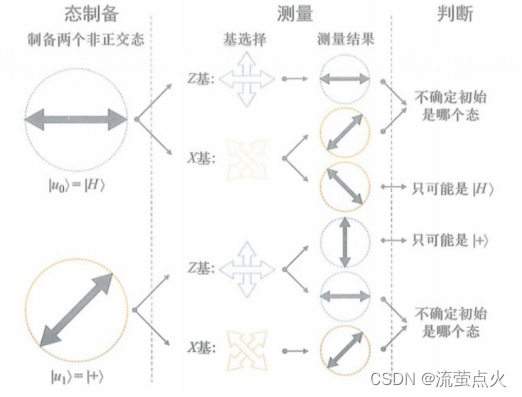

4. Contenido del contrato (proceso de ejecución)

(Consulte Zhihu: https://zhuanlan.zhihu.com/p/390803815 )

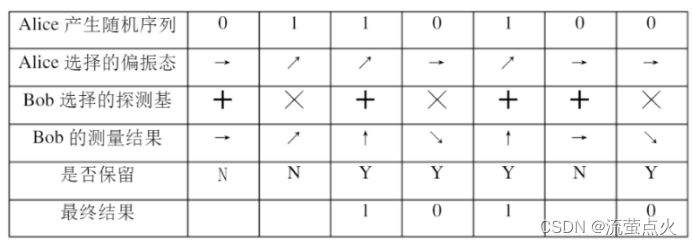

1) Alice prepara aleatoriamente una cadena de bits binarios y selecciona aleatoriamente el estado de polarización de la base de codificación para modular el fotón y envía la cadena de fotones modulados a Bob en secuencia en un cierto intervalo de tiempo

2) Bob selecciona aleatoriamente una máquina de medición para medir cada fotón recibido.

3) Bob le dice a Alice qué posiciones para obtener resultados de medición definitivos a través del canal clásico, pero no revela la base de medición seleccionada.

Teóricamente: si Bob mide ↑, entonces Alice debe enviar ↗

Si Bob mide ↘, entonces Alice debe enviar → → Esta correspondencia tiene un 25% de probabilidad

de ocurrencia en comparación con todos los eventos. (interpretación del artículo de Deng Guofu :) 4) Alice y Bob conservan todos los qubits y bases de medición que han obtenido resultados de medición definitivos y descartan el resto.

5) Allice y Bob seleccionan aleatoriamente algunos bits de la clave original para ser revelados para la detección de escuchas, y si la tasa de error es menor que el umbral, se

continúa con el siguiente paso; de lo contrario, se considera que hay escuchas y el acuerdo esta terminado.

6) Alice y Bob realizan una mayor amplificación de enredo y confidencialidad en la clave negociada (se propuso por primera vez en respuesta a las necesidades de la comunicación cuántica segura, pero ahora se ha convertido en uno de los temas importantes de la comunicación segura clásica. También se conoce la amplificación de densidad como mejora de la confidencialidad es una tecnología que mejora la confidencialidad de los datos a través de canales abiertos), y finalmente obtiene una clave de seguridad incondicional.

Tabla Proceso esquemático del protocolo de distribución de clave cuántica B92

Cuando Alice envía 0°, si Bob recibe 0° usando bases horizontales y verticales, el resultado no se puede conservar, porque es posible que Alice envíe 45°, cuando Alice envía 45°, Bob recibe 45° usando bases de 45° y 135°.

., el resultado no se puede conservar, porque 0° también se puede cambiar a 45°

. Cuando Alice envía 45°, bob usa la base horizontal y vertical para recibir 90°, y el resultado se puede conservar, porque 0° no se puede cambiar a 90°

Los demás son iguales.

5. Análisis de seguridad

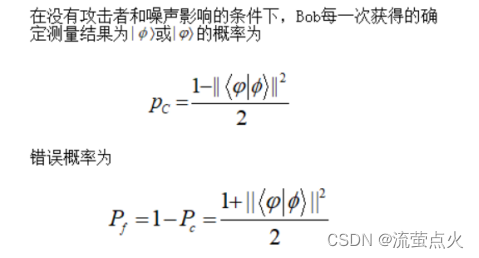

Cualquier par de qubits no ortogonales en el espacio de Hilbert son indistinguibles, y cualquier intento de distinguir dos qubits no ortogonales inevitablemente introducirá perturbaciones que provocarán errores en el resultado final. Por lo tanto, es poco probable que cualquier medición en dos qubits no ortogonales proporcione resultados precisos. La investigación muestra que debido a la indistinguibilidad de los dos qubits |ψ) y |p>, incluso con el mejor método de medición, la tasa de error sigue siendo superior al 17 %. Las conclusiones anteriores muestran que incluso si el atacante tiene los mejores recursos y adopta los métodos de observación más avanzados, es imposible distinguir los qubits no ortogonales |ψ> y |q> sin errores. Por lo tanto, si el atacante opera en los qubits |ψ> y |p>, inevitablemente introducirá errores y, según la correlación de los resultados de medición de Alice y Bob, pueden detectar la presencia o ausencia del ataque. Por lo tanto, al igual que el protocolo BB84, el protocolo B92 también es incondicionalmente seguro y su seguridad también está garantizada por los principios básicos de la física cuántica.

6. Probabilidad B92

7. Comparación con el protocolo BB84

1) En lo que respecta al protocolo en sí, lo que transmite BB84 es la base de medición y B92 es el resultado de medición transmitido.

2) El proceso de verificación del protocolo B92 es exactamente el mismo que el del protocolo BB84, la diferencia radica en la tasa de error de bit qubit cuando hay escuchas.

3) Si Alice le envía a Bob una cadena de bits, Bob solo puede recibir el 25% de la información de bits útil, y la eficiencia de B92 es la mitad de la del protocolo BB84.

(Biblioteca Baidu: https://max.book118.com/html/2021/1104/6200205133004041.shtm )

En segundo lugar, las ventajas y desventajas de B92.

1. Ventajas

1) B92 tiene requisitos más bajos para equipos experimentales que BB84;

2) La preparación de señales cuánticas B92 es relativamente simple, porque ahora solo es necesario producir dos direcciones de señales.

2. Desventajas (el texto original del artículo de Deng Fuguo)

1) La eficiencia del protocolo B92 es solo del 25%, que es la mitad de la del protocolo BB84. En promedio, solo el 25% de los estados cuánticos de las partes de comunicación B92 pueden convertirse en resultados de transmisión efectivos, y el 75% de las señales cuánticas se pierden.

2) En un canal cuántico libre de ruido, si el remitente Alice tiene una fuente ideal de fotones individuales, el uso del esquema B92 para crear una contraseña puede lograr una seguridad absoluta. Pero el canal cuántico real siempre tiene ruido inevitablemente , por lo que debe haber pérdida de señal cuántica. Si se usan canales cuánticos de alto ruido y se usa codificación de fotones polarizados (es decir, se usan diferentes estados cuánticos polarizados para distinguir diferentes códigos de información), entonces la seguridad del esquema B92 se verá seriamente amenazada e incluso puede volverse sexo inseguro en todo. La razón es que Eve, quien escucha a escondidas, puede usar el ruido para encubrir su comportamiento de escucha . En teoría, podría usar el mismo dispositivo de medición que el receptor Bob para escuchar la señal cuántica enviada por el emisor Alice. Si obtiene los resultados de la medición, sus resultados están en correspondencia uno a uno con los resultados enviados por el remitente Alice, es decir, los resultados enviados por el remitente se pueden conocer con total precisión. Por supuesto, su medida hará que se pierda el 75% de la señal cuántica. Pero si el intruso tiene un canal cuántico de muy bajo ruido, teóricamente podría usar un mejor canal cuántico para transmitir los resultados de su medición, de modo que la cantidad de fotones disponibles para el receptor Bob siga siendo la misma. De esta forma, las dos partes que se comunican no pueden determinar si alguien está escuchando a escondidas su canal cuántico. Por supuesto, en el experimento, el esquema B92 se puede realizar mediante codificación de fase, que puede transmitir de forma segura la clave cuántica en el canal cuántico ruidoso, pero el precio que debe pagar es que la probabilidad de que las dos partes en la comunicación puedan obtener el mismo resultado es más alto Pequeño.

(Breve explicación: solo un canal sin pérdidas puede garantizar la seguridad del protocolo. De lo contrario, Eve puede medir el estado cuántico. Si el estado recibido se puede determinar de acuerdo con el resultado de la medición, el estado cuántico se volverá a preparar y enviar. Si no se puede determinar, no se realizará. Retransmisión. Esto reducirá la eficiencia del extremo receptor, pero no causará errores.)

3. Mejoras para problemas de alto ruido

1. Codificación de fase, el documento hace referencia a "Un nuevo protocolo B92 basado en la codificación de fase"

2. El documento hace referencia a "Mejora del protocolo de criptografía cuántica ruidoso B92"