1. Propósito del experimento

Use ettercap para llevar a cabo la suplantación de identidad de ARP y el secuestro de DNS para ataques de intermediarios , use Wireshark para analizar datos característicos relevantes, mejore la competencia en ettercap y Wireshark, y obtenga una comprensión más profunda de los ataques de intermediarios.

2. Principio experimental

Hay dos formas comunes de suplantación de ARP: suplantación de ARP unidireccional y suplantación de ARP bidireccional.

Suplantación de ARP unidireccional : el atacante solo envía un paquete de respuesta ARP falsificado al host de destino, cambiando la correspondencia entre la dirección IP y la dirección MAC del host de destino a la dirección MAC del atacante. De esta forma, el host de destino envía tráfico de red a la dirección MAC del atacante y el atacante puede obtener el tráfico de red.

Suplantación de ARP bidireccional (suplantación de ARP bidireccional en este experimento) : el atacante no solo envía un paquete de respuesta ARP falsificado al objetivo, sino que también envía un paquete de solicitud ARP falsificado a la puerta de enlace, cambiando la correspondencia entre la dirección IP de la puerta de enlace y la dirección MAC a la dirección MAC del atacante. De esta forma, el objetivo envía tráfico de red a la dirección MAC del atacante y el atacante reenvía el tráfico de red a la puerta de enlace, implementando un ataque de intermediario.

Secuestro de DNS : el atacante redirige la solicitud de consulta de DNS legítima del usuario a un sitio web o servidor malicioso controlado por el atacante manipulando la caché de DNS local o falsificando las solicitudes de DNS de otros dispositivos en la red en un nodo intermedio. De esta forma, el atacante puede obtener información confidencial del usuario, incluidos nombres de cuenta, contraseñas, etc. Por ejemplo, cuando un usuario ingresa la URL de un sitio web en el navegador, el navegador enviará una solicitud de consulta de DNS al servidor DNS local para consultar la dirección IP del sitio web. Si el atacante secuestra esta solicitud, se devolverá una dirección IP falsa, redirigiendo al usuario a un sitio web falso, logrando así el objetivo del secuestro.

3. Ambiente experimental

Software de herramienta: VMware, ethercap, Wireshark

Preparación del experimento: máquina virtual Kali Linux 2022.2, máquina virtual Windows XP

Nota: En este experimento, Kali es el avión de ataque y XP es el avión objetivo.

4. Contenido experimental (pasos experimentales, datos de prueba, etc.)

La primera parte, utilizando la interfaz gráfica de ettercap para la suplantación de ARP

Inicie la máquina virtual Kali y la máquina virtual XP para asegurarse de que estén en el estado de conectividad de red

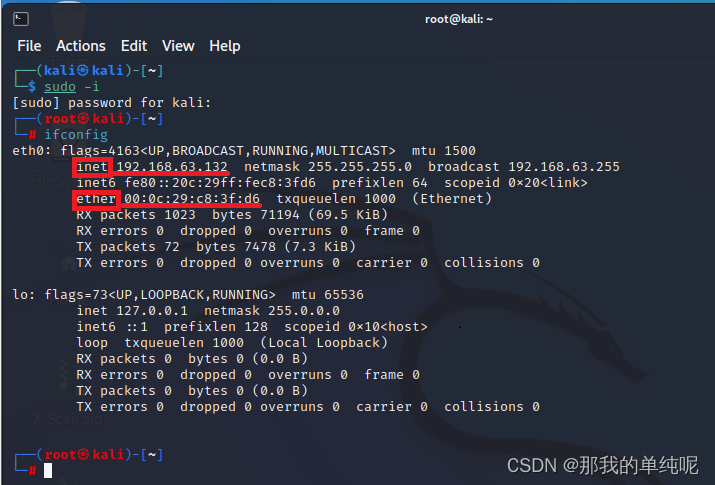

Ingrese la máquina de ataque Kali, sudo -i para ingresar la autoridad raíz, ifconfig para ver la dirección IP y la dirección MAC

La dirección IP de la máquina atacante Kali (Kali se abrevia como dirección inet y el nombre completo es dirección de Protocolo de Internet): 192.168.63.132

La dirección MAC de la máquina atacante Kali (Kali se abrevia como dirección ether, el nombre completo es dirección Ethernet, también llamada dirección MAC): 00:0c:29:c8:3f:d6

Captura de pantalla del avión de ataque Kali:

Abra XP, ipconfig -all para ver la dirección IP

Dirección IP de la máquina de destino XP: 192.168.63.139

La dirección IP de la puerta de enlace: 192.168.63.2

La dirección MAC de la máquina objetivo XP: 00-0c-29-21-43-27 (no tiene efecto en este experimento, es conveniente escribir y analizar con la dirección MAC de la puerta de enlace)

arp -a ver la tabla de caché de arp

Dirección física de la puerta de enlace (dirección MAC): 00-50-56-ff-58-48

Nota: La dirección MAC de la puerta de enlace aquí no es la dirección MAC de XP. Las puertas de enlace del host en el mismo segmento de red tienen la misma dirección IP y dirección MAC. La dirección IP de la puerta de enlace en este experimento es 192.168.63.2, y la dirección MAC de la puerta de enlace es 00-50-56-ff-58-48, independientemente de si se ve en XP o se ve en Kali, la dirección IP y la dirección MAC de la puerta de enlace son las mismas

Captura de pantalla de XP de la máquina de destino:

Abra la terminal en Kali e ingrese ettercap -G para abrir la interfaz gráfica de ettercap

El escaneo de hosts encontró que hay 4 hosts vivos en el segmento de red, entre los cuales 192.168.63.139 es la dirección IP de la máquina de destino y 192.168.63.2 es la dirección IP de la puerta de enlace.

Agregue la dirección IP de la máquina de destino XP al destino 1 y agregue la dirección IP de la puerta de enlace al destino 2, como se muestra en la figura:

Seleccione envenenamiento por ARP en la esquina superior derecha

Después de hacer clic, comienza la suplantación de arp y aparece la siguiente información en la ventana:

GRUPO1: Dirección IP de la máquina de destino XP Dirección MAC de la máquina de destino XP

GRUPO2: Dirección IP de la puerta de enlace Dirección MAC de la puerta de enlace

Ingrese la máquina de destino XP, arp-a para ver la tabla de caché arp

La dirección MAC de la puerta de enlace original se cambia a la dirección MAC de la máquina atacante Kali , y la suplantación de ARP es exitosa.

Dirección MAC de la puerta de enlace original: 00-50-56-ff-58-48

La dirección MAC de la puerta de enlace actual (se ha cambiado a la dirección MAC de Kali bajo ARP spoofing): 00-0c-29-c8-3f-d6

Comandos que se pueden usar en esta parte del experimento

1. Olfatear -> olfatear unificado

2. Hosts -> buscar hosts -> lista de hosts

3. Agregue la dirección de la puerta de enlace a target1

4. Agregue la dirección de destino a target2

5. Mitm -> envenenamiento por arp (verifique las conexiones remotas de sniff)

6. Empieza a olfatear

En la segunda parte, practique el uso de ettercap para el secuestro de DNS, inicie el servicio Apache y permita que el host de destino acceda a cualquier sitio web y secuestre la página de inicio del sistema kali.

Después de una suplantación de ARP exitosa, realice un secuestro de DNS

Bajo los privilegios de root de Kali

cd /home/kali

vi /etc/ettercap/etter.dns

Agregue la dirección IP 192.168.63.132 de la máquina atacante Kali a la siguiente ubicación, para que el acceso a la red de la máquina objetivo XP se transfiera a la máquina atacante Kali

Ingrese service apache2 start para iniciar el servidor Apache

Acceda a la dirección de bucle invertido del navegador Firefox 127.0.0.1 en Kali, que se muestra como la página de bienvenida predeterminada del servidor Apache, como se muestra en la siguiente figura:

Comencemos con el secuestro de DNS

Abra Ettercap, Complementos en la esquina superior derecha

Haga doble clic para seleccionar dns_spoof y se agregará un asterisco delante de él.

Haga ping a Baidu en la máquina de destino XP y descubrió que la respuesta es la dirección IP de la máquina de ataque Kali: 192.168.63.132, no la dirección IP de la máquina de destino XP: 192.168.63.139 De hecho, ya ha indicado que el El secuestro de DNS fue exitoso.

A continuación, echemos un vistazo a las características del secuestro de DNS exitoso

Abra el navegador en la máquina de destino XP para visitar www.baidu.com, lo que se muestra no es la página de Baidu, sino la página de bienvenida predeterminada del servidor Apache de la máquina de ataque Kali, como se muestra en la siguiente figura:

La tercera parte, use Wireshark para capturar paquetes para analizar los datos característicos de la suplantación de identidad ARP y el secuestro de DNS, analice y tome capturas de pantalla.

Busque e inicie Wireshark en la esquina superior izquierda del host Kali

seleccionar eth0

Ingrese en la terminal de la máquina de destino XP: ping www.baidu.com

Si ingresa un nombre de dominio en lugar de una dirección IP cuando usa el comando ping, la resolución de DNS se realizará primero durante la ejecución y el nombre de dominio se resolverá en la dirección IP correspondiente antes de que se pueda realizar la prueba de ping, por lo que en este momento , hacer ping al nombre de dominio de Baidu enviará una solicitud de DNS

Filtrado de DNS en Wireshark en el atacante Kali

Tome el paquete de nombre de dominio Baidu de ping XP de la máquina de destino, como se muestra a continuación:

5. Experiencia experimental

Usé un entorno de máquina virtual para practicar la suplantación de ARP y el secuestro de DNS, y me beneficié mucho.