Un ataque RST

RST denota un reinicio. Para cerrar la anormalidad conexión. Cuando paquete RST envió para cerrar la conexión, sin esperar a que la memoria intermedia son enviados al paquete, pero los descartes de paquetes de la memoria caché RST transmisión de paquetes. Después de que el receptor recibe el paquete RST, no envíe un paquete ACK para confirmar.

ataque RST: establecer una conexión TCP entre el cliente y el servidor. En este punto, un atacante para forjar un paquete TCP con el cliente, el cliente se desconecta la conexión TCP anormal entre el servidor, esto es los ataques RST.

experimento:

En primer lugar, kali como avión de ataque (192.168.102.131), el cliente es el zumbido objetivo (192.168.102.130), el servidor está funcionando (192.168.102.128).

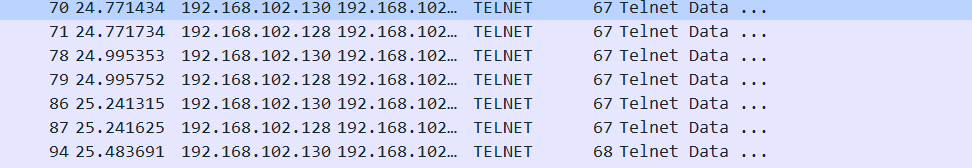

Usando el comando telnet para iniciar sesión en el servidor de cliente para establecer el puerto de conexión 23:

A continuación, iniciar Wireshark Ver:

A continuación, introduzca el comando para atacar al equipo atacante (representado por el comando para atacar a la dirección de host es 130):

![]()

Vista de cliente (que se encuentra después de un retorno de carro ha sido desconectado y la conexión entre el servidor):

Wireshark etéreo Vista:

Dos, la sesión TCP ataques de secuestro

Principio: la conectividad TCP-extremo, es decir, una dirección IP de origen, número de puerto TCP de origen, dirección IP de destino, número de terminal TCP de destino para identificar de forma única conexión de enlace TCP se ha establecido. Mientras se realiza la transmisión de datos TCP, el número de secuencia (SEQ) y el número de acuse de recibo (ACK) relacionados. Secuestro de sesión TCP es una falsa fiesta (por lo general el cliente es un cliente) para comunicarse con la identidad de la otra parte (el servidor) sobre la base de las partes que se comunican establecidos conexión de sesión TCP, el secuestro de comunicación entre las partes a fin de lograr el propósito de la información.

(Máquina sin cambios 3 test)

Emitida tras la orden de ataque en el delito:

Un atacante abrió Wireshark en sus anfitriones comenzó a quedar atrapados, el atacante puede ver los paquetes de información entre el cliente y el servidor para lograr secuestro de sesión.