3-01 ¿Cuál es la diferencia entre un enlace de datos (es decir, un enlace lógico) y un enlace (es decir, un enlace físico)? ¿Cuál es la diferencia entre "el enlace está conectado" y "el enlace de datos está conectado"? ?

Vínculo: Una línea física de un nodo a un nodo adyacente.

Enlace de datos: cuando los datos se transmiten en la línea, se requiere un protocolo para controlar la transmisión de datos, y el hardware, el software y los enlaces que implementan el protocolo forman un enlace de datos.

Diferencia de conexión: "Enlace conectado" significa que los interruptores de nodo en ambos extremos del enlace se han encendido, y la conexión física ya puede transmitir flujos de bits, pero la transmisión de datos no es confiable. Sobre la base de la conexión física, un se establece el enlace de datos La conexión es "el enlace de datos está conectado". Desde entonces, debido a las funciones de detección, confirmación y retransmisión de la conexión del enlace de datos, el enlace físico menos confiable se convierte en un enlace de datos confiable para una transmisión de datos confiable. Cuando el enlace de datos se desconecta, la conexión del circuito físico no necesariamente sigue a la desconexión.

3-02 ¿Qué funciones incluye el control de enlace en la capa de enlace de datos?Trate de discutir las ventajas y desventajas de hacer que la capa de enlace de datos sea una capa de enlace confiable.

Las funciones incluyen: encapsulación en tramas, transmisión transparente y detección de errores.

Ventajas: hacerlo confiable puede hacer que la capa de enlace de datos detecte errores y retransmita lo antes posible;

desventajas: si el protocolo de alto nivel no es confiable, aunque la confiabilidad aumenta, el rendimiento en tiempo real se reduce.

3-03 ¿Cuál es la función del adaptador de red?¿En qué capa funciona el adaptador de red?

La comunicación entre el adaptador y la LAN es transmisión en serie, y la comunicación entre el adaptador y la computadora se realiza en paralelo a través del bus de E/S en la placa base. Entonces, el papel del adaptador es convertir la transmisión en serie y la transmisión en paralelo. Además, los datos se pueden almacenar en caché y se puede realizar el protocolo Ethernet.

Funciona en la capa de enlace de datos y la capa física.

3-04 ¿Por qué se deben resolver los tres problemas básicos de la capa de enlace de datos (encapsulación en tramas, transmisión transparente y detección de errores)?

Encapsulación en un marco: después de agregar el encabezado y el final del marco antes y después de los datos, la capa de enlace de datos en el extremo receptor recibe el flujo de bits de la capa física para identificar un marco basado en el encabezado y el final del marco.

Transmisión transparente: evita errores de delimitación de tramas debido a la misma combinación de bits que el delimitador de tramas en los datos, y agrega un carácter de escape antes del delimitador de tramas o el delimitador de tramas en los datos en el extremo de envío, y agrega caracteres redundantes a los datos recibidos en el extremo receptor Se elimina el carácter de escape. De esta forma, los datos pueden pasar a través de la capa de enlace de datos sin errores, es decir, se puede realizar una transmisión transparente.

Comprobación de errores: para ahorrar recursos de red, los datos de error se pueden detectar lo antes posible cuando llegan a la capa de enlace de datos del nodo o host, en lugar de ser detectados por el software de alto nivel del host después de llegar a la anfitrión. De esta forma, los datos de error pueden ocupar la menor cantidad posible de recursos de comunicación.

3-05 Si la encapsulación y el entramado no se realizan en la capa de enlace de datos, ¿qué problemas ocurrirán?

No se puede determinar el rango del marco, no se reconoce el marco.

3-06 ¿Cuáles son las principales características del contrato de APP? ¿Por qué PPP no utiliza la numeración de fotogramas? ¿A qué situaciones se aplica PPP? ¿Por qué el protocolo PPP no puede hacer que la capa de enlace de datos realice una transmisión confiable?

caracteristica principal:

- Simple: La verificación de CRC se realiza cuando se recibe una trama, si la verificación es correcta, se acepta, y si es incorrecta, se descarta.

- Encapsulación en tramas: el protocolo PPP especifica caracteres especiales como delimitadores de tramas.

- Transparencia: PPP garantiza la transparencia.

- Múltiples protocolos de capa de red: el mismo enlace físico admite múltiples protocolos de capa de red.

- Varios tipos de enlaces: se puede ejecutar en varios enlaces.

- Comprobación de errores: compruebe el marco y descarte el marco de error.

No es necesario retransmitir las tramas con errores de PPP, por lo que no se requiere numeración.

Es un protocolo de capa de enlace de datos para la comunicación entre las computadoras de los usuarios y los ISP.

Hay tres razones:

- Si utiliza un protocolo de capa de enlace de datos (como HDLC) que puede lograr una transmisión confiable, la sobrecarga aumentará. Cuando la probabilidad de errores en la capa de enlace de datos no es alta, es más razonable utilizar un protocolo PPP relativamente simple.

- Suponiendo que hemos adoptado un protocolo de capa de enlace de datos que puede lograr una transmisión confiable pero que es muy complejo, sin embargo, cuando la trama de datos se eleva desde la capa de enlace de datos a la capa de red en el enrutador, aún puede descartarse debido a la congestión de la red. Por lo tanto, una transmisión confiable en la capa de enlace de datos no garantiza una transmisión confiable en la capa de red.

- El protocolo PPP tiene una secuencia de verificación de trama FCS en el formato de trama. Para cada trama recibida, PPP usa hardware para realizar una verificación de CRC. Si se encuentra un error, el marco se descarta (el marco con un error no debe entregarse a la capa superior). La detección de errores de extremo a extremo es finalmente responsable del protocolo de alto nivel. Por lo tanto, el protocolo PPP puede garantizar una aceptación sin errores.

3-07 El dato a enviar es 1101011011. El polinomio generador que usa CRC es P ( X ) = X 4 + X + 1 P(X)=X^4 + X + 1P ( X )=X4+X+1 . Encuentre el resto que debe agregarse después de los datos.

Durante la transmisión de datos, el último 1 se convierte en 0. ¿Puede encontrarlo el receptor?

Si los dos últimos 1 de los datos se convierten en 0 durante el proceso de transmisión, ¿puede averiguarlo el receptor?

Después de adoptar la verificación CRC, ¿la transmisión de la capa de enlace de datos se convierte en una transmisión confiable?

El divisor es 10011 (código redundante de cuatro dígitos), el dividendo es 11010110110000 y el resto es 1110. El resto debe agregarse a los datos como un código de redundancia.

Sí, el resto de dividir los datos después de agregar los códigos redundantes por el divisor no es 0.

Sí, por la misma razón.

No, la capa de enlace de datos solo puede garantizar una recepción sin errores y solo descarta tramas con errores y no puede garantizar una transmisión confiable.

3-08 El dato a enviar es 101110. El polinomio generador CRC es P ( X ) = X 3 + 1 P(X)=X^3 + 1P ( X )=X3+1 , intente encontrar el resto que debe agregarse después de los datos.

011

3-09 La parte de datos de una trama PPP (escrita en hexadecimal) es 7D 5E FE 27 7D 5D 7D 5D 65 7D 5E. Cuál es el dato real (escribir en hexadecimal)

(1) Cuando aparece un byte 0x7E en el campo de información, se convierte en una secuencia de 2 bytes (0x7D, 0x5E)

(2) Cuando aparece un byte 0x7D en el campo de información, se convierte en una secuencia de 2 bytes (0x7D, 0x5E) 0x5D)

7E FE 27 7D 7D 65 7E

3-10 El protocolo PPP utiliza tecnología de transmisión síncrona para transmitir la cadena de bits 011011111111100. ¿En qué tipo de cadena de bits se convierte después del relleno de cero bits? Si la parte de datos de la trama PPP recibida por el extremo receptor es 0001110111110111110110, ¿qué tipo de cadena de bits se convertirá después de eliminar los bits cero agregados por el extremo emisor?

Después del llenado: 011011111011111000

Antes del llenado: 00011101111111111110

3-11 Discuta por separado bajo qué condiciones cada situación es una transmisión transparente y bajo qué condiciones no es una transmisión transparente. (Sugerencia: averigüe qué es "transmisión transparente" y luego considere si se pueden cumplir sus condiciones).

(1) Comunicación telefónica ordinaria.

(2) Comunicación por telégrafo público proporcionada por la oficina de telecomunicaciones.

3-12 ¿Cuáles son los estados de trabajo del acuerdo PPP? Cuando un usuario desea utilizar el protocolo PPP para establecer una conexión con un ISP para la comunicación, ¿qué tipos de conexiones deben establecerse? ¿Qué problema resuelve cada conexión?

Los estados de trabajo del protocolo PPP incluyen Enlace inactivo, Enlace establecido, Autenticación, Protocolo de red, Enlace abierto y Enlace terminado.

El primer tipo es una conexión de capa física, que establece las condiciones para una conexión de capa de enlace de datos; el segundo tipo es una conexión de capa de enlace de datos, es decir, establece una conexión LCP.

El establecimiento de una conexión LCP se divide en tres etapas: autenticación, protocolo de capa de red y apertura de enlace.

Autenticación: ambas partes se autentican y, si tienen éxito, ingresan al estado del protocolo de la capa de red. No se pudo vincular el estado terminado.

Network Layer Protocol: Configure el protocolo de transmisión de la capa de red.

Enlace abierto: ambos extremos pueden enviar paquetes PPP.

¿Cuál es la principal característica de la red de área local 3-13? ¿Por qué las LAN usan comunicación de difusión pero no las WAN?

Características:

- El área de cobertura es pequeña y el número de estaciones es limitado;

- Tiene una tasa de datos más alta, un retraso más bajo y una tasa de error de bit más baja.

Debido a que el costo de la transmisión en la LAN es relativamente pequeño, ocupa menos recursos de enlace, pero la cobertura de la WAN es grande y la transmisión a través de la WAN ocupará más recursos de comunicación.

3-14 ¿Cuáles son las topologías de red de las LAN de uso común? ¿Qué estructura es más popular ahora? ¿Por qué los primeros Ethernets eligieron la topología de bus en lugar de la topología en estrella, pero ahora usan la topología en estrella en su lugar?

Los más utilizados son la red en estrella, la red en anillo y la red en bus.

Ahora el más popular es la red de estrellas.

En ese momento, la gente pensaba que los dispositivos activos eran propensos a fallar y que los que no fallaban fácilmente eran demasiado costosos; la estructura de bus pasivo era más confiable, pero la práctica ha demostrado que el bus Ethernet conectado con una gran cantidad de sitios es propenso a fallas, y ahora dedicado El uso de chips ASIC puede hacer que el concentrador de la estructura en estrella sea muy confiable, por lo que la Ethernet actual generalmente usa la topología de la estructura en estrella.

3-15 ¿Qué es Ethernet tradicional? ¿Cuáles son los dos estándares principales para Ethernet?

Estándar Ethernet

DIX Ethernet V2 de 10 Mbit/s y estándar IEEE 802.3

3-16 ¿Cuál es la velocidad de transmisión de símbolos de Ethernet con una velocidad de datos de 10 Mb/s en el medio físico?¿Cuántos símbolos/segundo?

Ethernet utiliza la codificación Manchester y la velocidad de datos es de 10 Mb/s, lo que significa que se envían 10 millones de símbolos por segundo antes de la codificación y un símbolo se convierte en dos después de la codificación, por lo que se envían 20 millones de símbolos en un segundo, es decir, la velocidad de símbolo es 20 millones de códigos Yuan/s.

3-17 ¿Por qué se ha desarrollado el estándar de la subcapa LLC pero rara vez se usa ahora?

3-18 Trate de explicar los significados de "10", "BASE" y "T" en 10BASE-T.

"10" en 10BASE-T significa que la velocidad de transmisión de la señal en el cable es de 10 MB/s, "BASE" significa que la señal en el cable es una señal de banda base y "T" significa una red en estrella de par trenzado, pero la comunicación de 10BASE-T La distancia es un poco más corta, la distancia desde cada estación hasta el concentrador no supera los 100 m.

3-19 El protocolo CSMA/CD utilizado por Ethernet es para acceder al canal compartido en un modo de contención. ¿Cuáles son las ventajas y desventajas de esto en comparación con el TDM de multiplexación por división de tiempo tradicional?

Cuando la carga de la red es ligera, cualquier estación bajo el protocolo CSMA/CD puede enviar y la tasa de utilización del canal es alta. Sin embargo, bajo TDM, a cada estación se le asigna un intervalo de tiempo fijo y se desperdiciará una gran proporción de intervalos de tiempo, lo que resultará en una utilización del canal relativamente baja.

Cuando la carga de la red es pesada, es probable que se produzcan colisiones con el protocolo CSMA/CD y, con frecuencia, se producen retransmisiones, mientras que con TDM, a cada estación se le asignan intervalos de tiempo de manera uniforme y no se producirán colisiones.

3-20 Suponga que la velocidad de datos de la red CSMA/CD de 1 km de longitud es de 1 Gb/s. Sea la velocidad de propagación de la señal en la red de 200000 km/s. Encuentre la longitud de trama más corta que puede usar este protocolo.

Una de las funciones de CSMA/CD es la detección de colisiones, que requiere hasta el doble del retraso de propagación de extremo a extremo.

Para un cable de 1 km, el tiempo de propagación unidireccional es de 1 km/200 000 km = 5 microsegundos, y el tiempo de propagación de ida y vuelta es de 10 microsegundos. Para trabajar de acuerdo con CSMA/CD, el tiempo de transmisión de la trama mínima no puede ser menos de 10 microsegundos, a la tasa de Gb/s Para trabajar, la cantidad de bits que se pueden enviar en 10 microsegundos es igual a 10000, por lo que el marco más corto es de 10000 bits o 1250 bytes de largo

3-21 ¿Qué es el tiempo de bits? ¿Cuál es el beneficio de usar esta unidad de tiempo? ¿Cuántos microsegundos son 100 veces bit?

El tiempo de bit es el tiempo requerido para enviar un bit más.Es el recíproco de la tasa de datos, lo cual es conveniente para establecer la relación entre la longitud del mensaje y el retardo de transmisión.Para convertir "tiempo de bit" en "microsegundos", primero debe saber cuál es la velocidad de datos, como la velocidad de datos es de 10 Mb / s, luego 100 tiempos de bit son iguales a 10 microsegundos.

3-22 Suponga que una estación detecta una colisión cuando envía datos en una Ethernet de 10 Mb/s utilizando el protocolo CSMA/CD y elige un número aleatorio r=100 cuando realiza el algoritmo de retroceso. ¿Cuánto tiempo debe esperar esta estación antes de enviar datos nuevamente? ¿Qué pasa con Ethernet de 100 Mb/s?

A 10 Mb/s, período de contención: 51,2 μ s 51,2 \ mu s51.2 μ s para esperar:100 × 51.2 μ s = 5.12 ms 100\times51.2\mu s =5.12ms100X51,2 m ·s=5,12 m s

100 Mb/s, período de contención:5,12 μ s 5,12\mu s5,12 μ s para esperar:0,512 ms 0,512 ms0,512 m ·s

3-23 公式S max = T 0 T 0 + τ = 1 1 + a S_{max} = \frac{T_0}{T_0 +\tau} = \frac{1}{1+a}Smáximo _=T0+ tT0=1 + un1Significa que la utilización límite del canal de Ethernet no tiene nada que ver con la cantidad de estaciones conectadas a Ethernet. ¿Se puede deducir de esto que la tasa de utilización de Ethernet no tiene nada que ver con el número de estaciones conectadas a Ethernet? Explique sus razones.

No, la utilización extrema es una situación ideal donde las estaciones no colisionan. La verdadera utilización choca y también hay períodos de disputa. Los requisitos previos son diferentes y no se pueden implementar.

3-24 Suponga que los sitios A y B están en el mismo segmento de red Ethernet de 10 Mb/s. El retraso de propagación entre estos dos sitios es de 225 bits. Ahora suponga que A comienza a enviar un marco y B también envía un marco antes de que A termine de enviar. Si A envía la trama más corta permitida por Ethernet, ¿puede A enviar sus propios datos antes de detectar una colisión con B? En otras palabras, si A no detecta una colisión hasta después del envío, ¿es seguro que la trama enviada por A no colisionará con la trama enviada por B? (Sugerencia: al calcular, debe tenerse en cuenta que cuando cada trama Ethernet se envía al canal, se deben agregar varios bytes de preámbulo y delimitador de trama delante de la trama MAC)

- La longitud de trama más corta en el segmento Ethernet de 10 Mb/s es de 512 bits, más el encabezado y la cola de 8 bytes, un total de 576 bits.

- B solo se puede enviar dentro de los 225 bits posteriores al envío de A, suponiendo que el tiempo de envío de A es t = 0 y el tiempo de envío de B es t1 = x (0 < x < 225), B detectará una colisión en 225 bits hora y dejar de enviar.

- A detecta una colisión después de un tiempo de 225 + x bits y solo envía 225 + x bits en este momento. Dado que 0 < x < 225, 225 < 225 + x < 450 bits, no se puede enviar por completo.

3-25 Las estaciones A y B de la pregunta anterior enviaron tramas de datos al mismo tiempo en t=0. Cuando t = tiempo de 255 bits, A y B detectan que se ha producido una colisión al mismo tiempo y completan la transmisión de la señal de interferencia en el tiempo t = 255 + 48 = 273 bits. A y B eligen diferentes backoffs de valor r en el algoritmo CSMA/CD. Suponga que los números aleatorios seleccionados por A y B son r A = 0 y r B = 1, respectivamente. ¿Puedo preguntar cuándo A y B comienzan a retransmitir sus tramas de datos? ¿Cuándo llega a B la trama de datos retransmitida por A? ¿Los datos retransmitidos por A chocarán de nuevo con los datos retransmitidos por B? ¿B dejará de enviar datos a la hora de retransmisión programada?

Período de contención: tiempo de 512 bits, tiempo de retransmisión de A: t A = 273 t_A = 273tun=273 , el tiempo de retransmisión de B:t B = 273 + 512 = 785 t_B = 273 + 512 = 785tB=273+512=785 .

A detecta el canal inmediatamente, el canal está transmitiendo señales de interferencia hasta quet = 273 + 225 = 498 t = 273 + 225 = 498t=273+225=En 498 , el canal está inactivo, esperando el tiempo de 96 bits para comenzar a enviar. Ent = 498 + 96 + 225 = 819 t = 498 + 96 + 225 = 819t=498+96+225=En 819 , el primer bit de A llega a B.

Si B está en785 785785 a785 + 96 = 881 785 + 96 = 881785+96=Si B no puede detectar la señal de A dentro de las 881 horas, B enviará a las 881 horas, pero B detecta la señal de A a las 819, por lo que no enviará datos.

3-26 Solo hay dos estaciones en Ethernet y envían datos al mismo tiempo, lo que provoca una colisión. Luego, la retransmisión se realiza de acuerdo con el algoritmo de retroceso exponencial binario truncado. El número de retransmisiones se registra como i, i=1, 2, 3,.... Trate de calcular la probabilidad de que falle la primera retransmisión, la probabilidad de que falle la segunda retransmisión, la probabilidad de que falle la tercera retransmisión y el número promedio de retransmisiones I antes de que una estación envíe datos con éxito.

Conjunto de valores de retransmisión: [ 0 , 1 , 2 , . . . ( 2 k − 1 ) ] [0, 1, 2, ... (2^k-1)][ 0 ,1 ,2 ,... ( 2k−1 )] ,k = M en [número de retransmisiones, 10] k=Min[número de retransmisiones, 10]k=M en [ número de retransmisiones, 10 ] .

- Conjunto {0, 1}, probabilidad: 2 4 = 50 % \frac{2}{4}=50\%42=50%

- 25%

- 12,5%

P[i-ésima retransmisión exitosa] = P[primera retransmisión fallida] x P[primera retransmisión fallida] x P[tercera retransmisión fallida] x ... x P[i-1ª retransmisión Transmisión fallida] x P[i-ésima retransmisión exitosa]

P[primera retransmisión exitosa] = 0.5

P[segunda retransmisión exitosa] = 0.5 × 0.75 = 0.375 0.5\times0.75=0.3750.5X0.75=0.375

P[La tercera retransmisión es exitosa] =0.5 × 0.25 × 0.875 = 0.1094 0.5\times0.25\times0.875=0.10940.5X0.25X0.875=0.1094

P[4ta retransmisión exitosa] =0.5 × 0.25 × 0.125 × 0.9375 = 0.0146 0.5\times0.25\times0.125\times0.9375=0.01460.5X0.25X0.125X0.9375=0,0146

número medio de retransmisiones: 0,5 + 2 x 0,375 + 3 x 0,1094 + 4 x 0,0146 + ... = 1,64

3-27 Hay 10 estaciones conectadas a Ethernet. Intente calcular el ancho de banda disponible para cada estación en los tres casos. (1) 10 estaciones están conectadas a un concentrador Ethernet de 10 Mb/s; (2) 10 estaciones están conectadas a un concentrador Ethernet de 100 Mb/s; (3) 10 estaciones están conectadas a un conmutador Ethernet de 10 Mb/s.

1 Mb/s, 10 Mb/s

Suponiendo que una tasa de interfaz es de 10 Mb/s, entonces es de 10 Mb/s;

suponiendo que el ancho de banda total del conmutador es de 10 Mb/s, entonces es de 1 Mb/s.

3-28 Cuando se actualiza Ethernet de 10 Mb/s a 100 Mb/s, 1 Gb/s y 10 Gb/s, ¿qué problemas técnicos deben resolverse? ¿Por qué Ethernet puede eliminar a sus competidores en el proceso de desarrollo y expandir su rango de aplicación de red de área local a red de área metropolitana y red de área amplia?

Cambie la línea, el período de contención se cambia a 5.12us y el intervalo de cuadro mínimo es 0.96us.

3-29 ¿Cuáles son las características de los conmutadores Ethernet? ¿Cómo usarlo para formar una red de área local virtual?

Características:

- El número de interfaces es grande;

- El puerto está conectado al host o conmutador, trabajo full-duplex;

- Con el paralelismo, los puertos Unicom en un conmutador, varios pares de hosts funcionan al mismo tiempo;

- Los hosts que se comunican entre sí monopolizan el medio de transmisión y transmiten datos sin colisión;

- El puerto tiene memoria que se puede almacenar en búfer cuando el puerto está ocupado.

- Plug and play, autoaprendizaje para construir mesas de intercambio.

- Alta tasa de reenvío, utilizando un chip estructural dedicado, reenvío de hardware.

Una red de área local virtual es un grupo lógico compuesto por segmentos LAN conectados por conmutadores Ethernet que no tiene nada que ver con ubicaciones físicas. Las tramas enviadas por la misma VLAN tienen identificadores claros para indicar a qué VLAN pertenece esta trama.

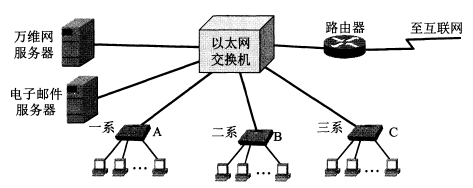

3-30 En la Figura 3-30, el conmutador Ethernet de cierta universidad tiene tres puertos conectados a las Ethernet de tres departamentos de la universidad, y los otros tres puertos están conectados respectivamente al servidor de correo electrónico, al servidor World Wide Web y a un enrutador conectado a Internet. A, B y C en la figura son conmutadores Ethernet de 100 Mbit/s. Suponga que la velocidad de todos los enlaces es de 100 Mbit/s y cualquiera de los nueve hosts de la figura puede comunicarse con cualquier servidor o host. Intente calcular el rendimiento total máximo generado por estos 9 hosts y dos servidores. ¿Por qué?

El conmutador tiene paralelismo, el puerto de un conmutador está conectado y varios pares de hosts funcionan al mismo tiempo, por lo que el rendimiento de 9 hosts es de 900 Mbit/s y el rendimiento de dos servidores es de 200 Mbit/s, por lo que el total es 1100 Mbit/s.

3-31 Suponga que la velocidad de todos los enlaces de la figura 3-30 sigue siendo de 100 Mbit/s, pero los conmutadores Ethernet de las tres series se reemplazan por concentradores de 100 Mbit/s. Intente calcular el rendimiento total máximo generado por estos 9 hosts y dos servidores. ¿Por qué?

Los concentradores no pueden funcionar en paralelo, el rendimiento máximo de los tres concentradores es de 300 Mbit/s y el rendimiento de los dos servidores es de 200 Mbit/s, un total de 500 Mbit/s.

3-32 Suponga que la velocidad de todos los enlaces de la figura 3-30 sigue siendo de 100 Mbit/s, pero todos los conmutadores Ethernet se reemplazan por concentradores de 100 Mbit/s. Intente calcular el rendimiento total máximo generado por estos 9 hosts y dos servidores. ¿Por qué?

Todos los dispositivos están conectados a un concentrador y el rendimiento máximo es la velocidad de datos máxima del concentrador, que es de 100 Mbit/s.

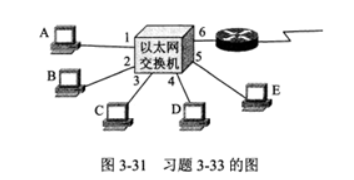

3-33 En la Figura 3-31, el conmutador Ethernet tiene 6 puertos, que están conectados respectivamente a 5 hosts y un enrutador.

En la columna de acción de la siguiente tabla, significa que se han enviado 4 tramas sucesivamente. Suponga que al principio, la tabla de conmutación del conmutador Ethernet está vacía. Completa los elementos de la tabla.

| acción | cambiar el estado de la tabla | A qué puertos reenviar tramas | ilustrar |

|---|---|---|---|

| A envía un marco a D | agregar entrada (A,1) | todo | Lista vacía antes de enviar, almacenar la dirección MAC de A y el puerto 1 después de enviar |

| D envía a A | añadir entrada (D, 4) | A | Agregue la dirección MAC de D y el puerto 4 a la tabla |

| E envía un marco a A | añadir entrada (E, 5) | A | Agregue la dirección MAC y el puerto 2 de E a la tabla |

| A envía a E | constante | Y | La tabla de intercambio sigue siendo la misma. |