Resumen: Este artículo analiza los problemas de seguridad de los tres protocolos en la capa de red. Con respecto al protocolo ARP , debido a que la computadora responde a cada mensaje de respuesta ARP recibido y actualiza su propia tabla de búfer ARP, un atacante puede usar esta vulnerabilidad para iniciar un ataque man-in-the-middle o usar un conflicto de direcciones para hacer que el objetivo host no puede conectarse a Internet. Con respecto al protocolo IP , debido a que la dirección de origen de la IP no es confiable, los atacantes pueden usar esta vulnerabilidad para lanzar ataques de vuelo ciego y usar el mecanismo de enrutamiento de origen para lanzar ataques man-in-the-middle. Esta vulnerabilidad se puede prevenir mediante unidifusión inversa. verificación. Con respecto al protocolo ICMP , se puede iniciar un ataque smurf usando el mensaje de eco, y la ruta del host se puede cambiar usando el mensaje de redirección de ruta.

Tabla de contenido

El problema de seguridad del protocolo ARP: suplantación de ARP

Problemas de seguridad del protocolo IP: suplantación de direcciones IP

Problemas de seguridad del protocolo ICMP

Protocolo ARP

Función: La dirección IP se resuelve en la dirección de hardware del Acuerdo.

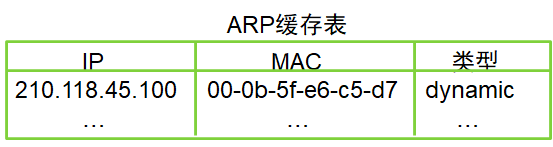

Tabla de caché ARP : almacena la correspondencia entre la dirección IP y la dirección de hardware de cada host en la LAN

Proceso ARP:

- El remitente no conoce la dirección de hardware del dispositivo de destino, transmite una solicitud ARP a esta red y todos los dispositivos de esta red recibirán

- Cuando un dispositivo recibe una solicitud ARP , si coincide con su propia dirección IP , devuelve un paquete de respuesta ARP al remitente , que contiene su propia dirección de hardware.

- Cuando el remitente recibe la respuesta ARP , coloca la entrada correspondiente de la dirección IP y de hardware del dispositivo de destino en su propio búfer ARP

- Después de volver a enviar los paquetes de datos al dispositivo de destino, solo mire la tabla de búfer que está disponible

• ¿ Si la dirección IP de destino no está en esta red?

Busque la dirección mac del enrutador de la puerta de enlace

• ¿Qué pasa si las partes comunicantes no se han enviado datos entre sí durante un tiempo ?

Las entradas en la tabla de caché ARP se borran, por lo que la tabla ARP siempre se mantiene en un estado pequeño ( "mecanismo de envejecimiento" )

• ¿ Cuando nadie responde a la solicitud de ARP del remitente después de un período de tiempo ?

El remitente volverá a intentarlo varias veces, después de lo cual el host devolverá un informe de error al usuario.

• Tres comandos para la tabla de caché ARP

arp -a Ver el contenido de la tabla de caché

arp -d elimina el contenido de la tabla de caché

arp -s formula manualmente la correspondencia entre ip y mac

El problema de seguridad del protocolo ARP: suplantación de ARP

Vulnerabilidad : cuando una computadora en la LAN recibe cualquier paquete de respuesta ARP, actualizará su caché ARP

Método de ataque : paquete de respuesta ARP falsificado, el propósito es cambiar la entrada IP-MAC en el caché ARP de la víctima.

1. Ataque de intermediario : el atacante escucha a escondidas la comunicación entre usuarios normales a través de la suplantación de ARP. En la siguiente figura, el atacante falsificó la dirección MAC de C, falsificó la dirección MAC de A, interceptó los paquetes de datos enviados entre AC y lanzó con éxito un ataque de intermediario.

2. Abordar el ataque de conflicto : el atacante utiliza ARP spoofing para lograr el objetivo de interrumpir la red de la víctima. El atacante falsificó aleatoriamente una dirección MAC a través de la respuesta ARP, lo que provocó un conflicto de direcciones MAC y no pudo reenviar.

Problemas de seguridad del protocolo IP: suplantación de direcciones IP

Vulnerabilidad : La dirección IP de origen no es confiable. El atacante usa la dirección IP de otra computadora para defraudar la conexión con la computadora de destino para obtener información o privilegios.

1. Ataque a ciegas : el atacante utiliza una dirección IP falsa para enviar paquetes de datos al host objetivo , pero no recibe ningún paquete de datos devuelto. Esto se denomina ataque a ciegas o ataque unidireccional. Porque solo puede enviar paquetes de datos a la víctima y no recibirá ningún paquete de respuesta.

2. El atacante se inserta en la ruta de transmisión de datos: debido al mecanismo de enrutamiento dinámico, es más difícil de implementar

Por lo tanto, puede utilizar el mecanismo de enrutamiento de origen (el usuario del enrutamiento de origen puede especificar algunos o todos los enrutadores que el paquete de datos enviado por él pasa a lo largo del camino ) e ingresar su dirección IP en la lista de direcciones obligatorias.

Prevención: verificación de ruta inversa de unidifusión . Cuando el enrutador recibe un paquete de datos en el puerto X , utiliza la IP de origen del paquete de datos para recuperar la tabla de enrutamiento. Si no se encuentra ninguna coincidencia , se determina como un ataque de suplantación de IP y los datos el paquete se descarta.

Protocolo ICMP

Función ICMP: proporciona mensajes de error cuando los paquetes IP no se pueden transmitir

Aplicación ICMP:

ping (determinar si el dispositivo puede comunicarse);

traceroute (consulta la ruta tomada del remitente al receptor);

Adivina el tipo de host (TTL <64, el servidor puede ser Linux);

Redirección de ruta (la ruta del host original no es la mejor ruta, la puerta de enlace predeterminada le recuerda al host que optimice su propia ruta de host y envíe paquetes)

Problemas de seguridad del protocolo ICMP

1. Ataque pitufo: el atacante falsifica una gran cantidad de paquetes de solicitud de eco ICMP , la dirección de origen del paquete es la dirección IP de la víctima y la dirección de destino es la dirección de transmisión del segmento de red donde se encuentra la víctima. Lo que lleva a la red, todos los hosts de la red son las respuestas ICMP a esta solicitud, lo que inunda el host víctima y provoca la congestión de la red.

2. Ataque de redirección de ruta: la información de redirección ICMP es que el enrutador proporciona información de enrutamiento en tiempo real al host. Cuando un host recibe información de redirección ICMP, actualizará su tabla de enrutamiento en función de esta información. Debido a la falta de comprobaciones de legitimidad necesarias, si un pirata informático desea que el host atacado modifique su tabla de enrutamiento, el pirata informático enviará un mensaje de redireccionamiento ICMP al host atacado, lo que le permitirá modificar la tabla de enrutamiento de acuerdo con los requisitos del pirata informático.