Detección de contraseña débil del sistema y escaneo de red

Detección de contraseña débil del sistema

JR

Una herramienta de criptoanálisis que admite el descifrado de fuerza bruta al estilo de un diccionario.

Mediante el análisis de contraseñas de los archivos de sombra, puede detectar la seguridad de la contraseña.

Sitio web oficial: http://www.openwall.com/john/

Instalar herramientas JR

Método de instalación: hacer

que el archivo de programa principal del tipo de sistema limpio sea john

Detectar cuentas de contraseñas débiles

Obtenga el archivo de sombra del servidor Linux / Unix

Ejecute el programa john y use el archivo de sombra como parámetro

Craqueo por fuerza bruta de archivos de contraseñas

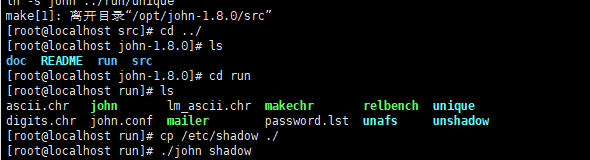

Prepare el archivo de diccionario de contraseñas, el valor predeterminado es password.lst para

ejecutar el programa john, combinado con -wordlist = archivo de diccionario

Comando de configuración

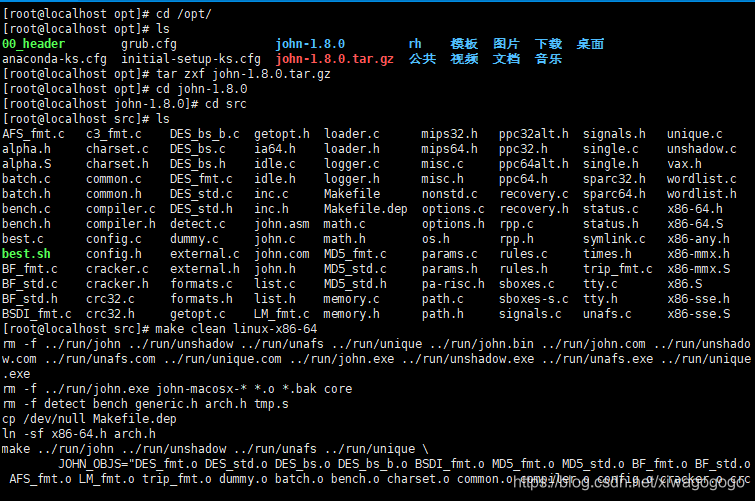

cd /opt

tar zxf john-1.8.0.tar.gz #解压工具包

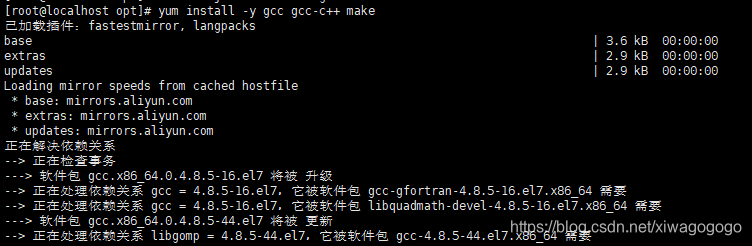

yum install -y gcc gcc-c++ make #安装软件编译工具

cd /opt/john-1.8.0/src #切换到src子目录

make clean linux-x86-64 #进行编译安装

cp /etc/shadow /opt/shadow.txt #准备待破解的密码文件

cd /opt/john-1.8.0/run

./john /opt/shadow.txt #执行暴力破解

./john --show /opt/shadow.txt #查看已破解出的账户列表

使用密码字典文件

> john.pot #清空已破解出的账户列表,以便重新分析

./john --wordlist=./password.lst /opt/shadow.txt #使用指定的字典文件进行破解

Debido a que la contraseña es demasiado complicada y lleva mucho tiempo descifrarla, no la publicaré aquí.

Escaneo de red

Escaneo de red:

NMAP NMAP es una poderosa herramienta de evaluación de seguridad de escaneo de puertos que admite escaneo de ping, detección de puertos múltiples y otras tecnologías

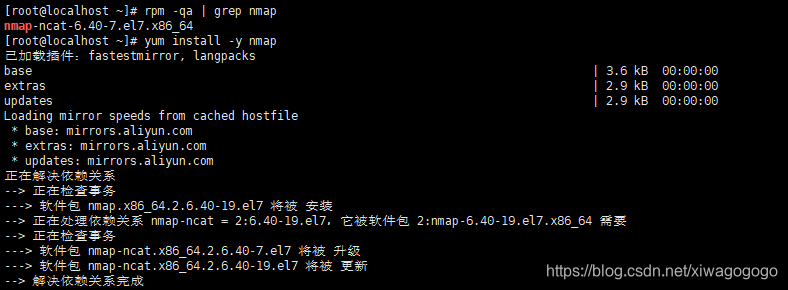

#Instale el paquete de software NMAP

rpm -qa | grep nmap

yum install -y nmap

Opciones comunes y tipos de escaneo del comando nmap

-p: especifique el puerto para escanear.

-n: Desactiva la resolución DNS inversa (para acelerar el escaneo).

-sS: escaneo TCP SYN (escaneo medio abierto), solo se envían paquetes SYN al destino. Si se recibe un paquete de respuesta SYN / ACK, se considera que el puerto de destino está escuchando y la conexión se desconecta inmediatamente; de lo contrario, el el puerto de destino se considera no abierto.

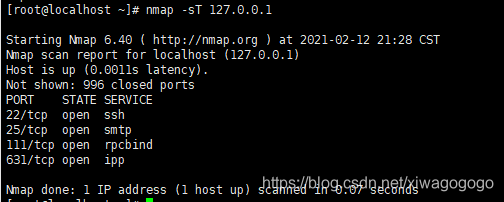

-sT: escaneo de conexión TCP, este es un método de escaneo TCP completo (tipo de escaneo predeterminado), utilizado para establecer una conexión TCP, si tiene éxito, se considera que el puerto de destino está escuchando servicios; de lo contrario, el puerto de destino no se considera abierto.

-sF: escaneo TCP FIN, los puertos abiertos ignorarán dichos paquetes, los puertos cerrados responderán a los paquetes RST. Muchos cortafuegos simplemente filtran los paquetes SYN e ignoran otras formas de paquetes de ataque TCP. Este tipo de análisis puede detectar indirectamente la solidez del cortafuegos.

-sU: escaneo UDP, para detectar qué servicios UDP proporciona el host de destino, la velocidad del escaneo UDP será más lenta.

-sP: escaneo ICMP, similar a la detección de ping, juzga rápidamente si el host de destino está vivo y no realiza otros escaneos.

-P0: Omitir detección de ping. Este método considera que todos los hosts de destino están activos. Cuando la otra parte no responde a las solicitudes de ICMP, el uso de este método puede evitar abandonar el escaneo debido a una falla en el ping.

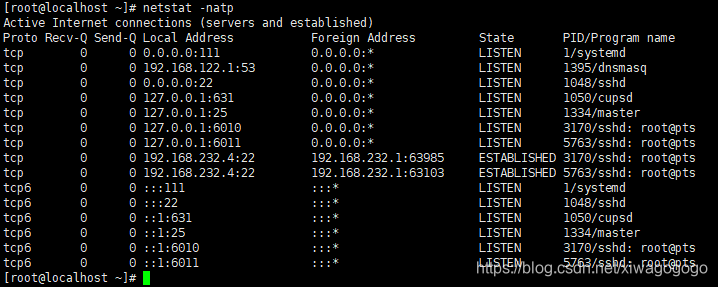

netstat -natp 查看正在运行的使用TCP协议的网络状态信息

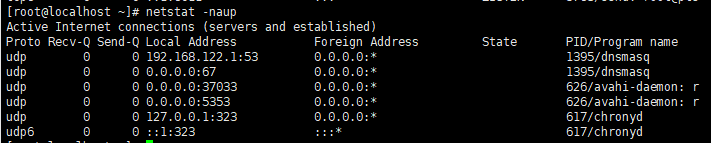

netstat -naup 查看正在运行的使用UDP协议的网络状态信息

nmap -sT 127.0.0.1 #查看本机开放的TCP端口

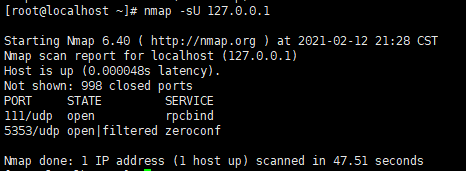

nmap -sU 127.0.0.1 #查看本机开放的UDP端口

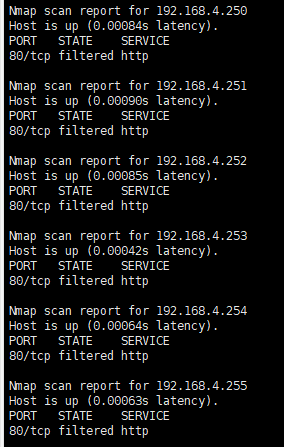

#检测192.168.4.0/24网段有哪些主机提供HTTP服务

nmap -p 80 192.168.4.0/24

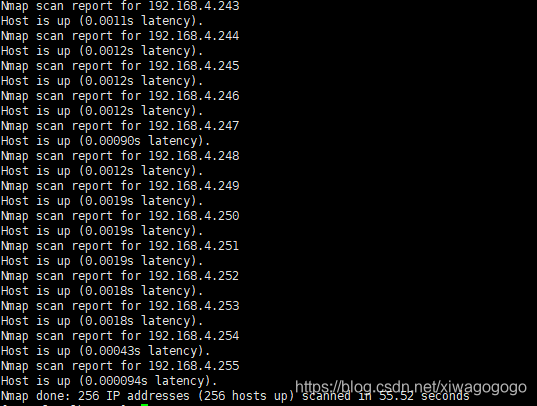

#检测192.168.4.0/24网段有哪些存活主机

nmap -n -sP 192.168.4.0/24

Opciones comunes del comando natstat:

-a: muestra toda la información de conexión de red activa en el host (incluidos los puertos de servicio en los estados de escucha y no monitoreo).

-n: muestra la dirección de host relacionada, el puerto y otra información en forma de números.

-t: muestra información relacionada con TCP.

-u: Muestra información relacionada con el protocolo UDP.

-p: muestra el número de proceso y la información del nombre del proceso asociada con la conexión de red (esta opción requiere privilegios de root).

-r: Muestra información de la tabla de enrutamiento.

-l: muestra la conexión de red y la información del puerto en el estado de supervisión.