20,199,131 2019-2020-2 "ataque y defensa práctica de red 'Semana 6 empleos

1. El contenido de Práctica

1.1 Modelo de Seguridad

- Estática modelo de seguridad: el análisis de riesgos de la red, desarrollar políticas de seguridad adecuadas, ya tomar las precauciones de seguridad como la tecnología, principalmente para el medio ambiente fijo, estático de amenazas y vulnerabilidades.

- PDR modelo de seguridad: modelos de la teoría de control de bucle cerrado basado en tiempo adaptarse dinámicamente a la seguridad de red, seguridad de red en la desigualdad clásica P> D + R (protección, detección, respuesta) se basa esencialmente, y propuso cuantificable seguridad y vistas calculables .

- P2DR modelo de seguridad: modelo de seguridad basado en PDR propuso, un aumento de Análisis de Políticas formular las políticas de seguridad, y como un núcleo, toda la protección, detección, respuesta se basa en la implementación de políticas de seguridad.

la tecnología y los sistemas de seguridad de red 1.2

- tecnología de firewall y productos

- Definiciones : se refiere al servidor de seguridad entre dominios diferentes de seguridad de red colocados, componentes de seguridad o dispositivos a la red de acceso de control de acceso de tráfico o de comportamiento hace cumplir, para proteger dominio específico seguridad de la red de acceso no autorizado y objetivos de seguridad daños.

- Función :

el tráfico hacia y desde las verificaciones de control de la red.

Prevenir los protocolos y servicios vulnerables o inseguros.

Para evitar la fuga de información interna de la red.

acceso a la red y de acceso para supervisar la auditoría.

Reforzar la política de seguridad de red e integrar con otras defensas de seguridad. - Deficiencias :

congénitas : No se incluyen la prevención, difusión difusión a través de ataques de red y divulgación ilegal de amenazas a la seguridad de los virus informáticos dentro de la red.

cuellos de botella tecnológicos: No se puede prevenir ataques de penetración de servicios abiertos, incluyendo las vulnerabilidades de seguridad, un caballo de Troya o botnet comunicaciones ataques de penetración de la red contra el programa cliente y canales encubiertos. - Tecnología :

el filtrado de paquetes : para extender la base función de encaminamiento, a través del examen de la capa de red y la información de cabecera de capa de transporte, de acuerdo con la política de seguridad conjunto de reglas de usuario definido, la determinación de si que transmita el paquete de datos (simple, la función de seguridad limitada).

Filtro de paquetes basándose en el estado detectado de la técnica: también conocido como el filtrado de paquetes dinámico. Además de utilizar una política de seguridad de seguridad coincidente regla estática, también conectado a la red paquetes de sonda contexto para determinar si se permite la comunicación. Esta tecnología en comparación con la tecnología tradicional de filtrado de paquetes más seguro, la legitimidad de los datos ha sido una protección más eficaz (tener un impacto en el rendimiento de la red).

Agente Tecnología : permite a los clientes conexión no directa través de un proxy y servicios de red, también conocido como "Agente de red." La conexión principal cliente con el servidor proxy, servidor proxy y luego conectar con el servidor de destino. Las técnicas incluyen agente proxy de aplicación (trabajo en la capa de aplicación), Proxy circuito de nivel (trabajo en la capa de transporte) y el proxy NAT (trabajo en la capa de red), y similares.

Método de implementación :

paquetes del enrutador de filtrado: un router con el filtrado de paquetes función de cortafuegos.

Con base dual anfitrión bastión: puerta de enlace proxy de aplicación como un anfitrión de base dual bastión.

Anfitrión blindado: el host bastión y el filtrado de paquetes vinculante.

subred filtrada: aumentar el segundo paquete de pista filtrado router en la base de la pantalla del host.

1.3 iptable

- iptables comandos

iptables: herramienta de administración para IPv4 / IPv6 filtrado de paquetes y NAT

1) Introducción: versión del núcleo Linux 2.4 introduce un nuevo motor de procesamiento de paquete Netfilter, así como una herramienta de línea de comandos para administrar el iptables. iptables se utiliza para establecer, mantener y listas de control del núcleo de Linux IPv4 paquete de reglas de filtrado.

2) estructura de nivel: iptables - Mesa de ping - cadena hotelera catena (built-in o personalizado) - Regla (diana ciertas cláusulas, etc.).

iptables paquetes en las normas de la red aplicado a "cadena" ordenada. Cadena constituye un conjunto de tablas, para el procesamiento de un determinado tipo de tráfico.

El filtro de iptables tabla por defecto (filtro). Contiene tres cadenas por defecto: adelante, entrada y salida, cada núcleo de procesamiento de paquetes para ir a través de una cadena de 3 a. cadena FORWARD en la regla para una interfaz de red recibida, sino también todos los paquetes reenviados a otra interfaz de red. reglas de entrada y cadena OUTPUT son para el propósito de host local, o el tráfico desde el host local.

tabla de regla de la cadena Nat contiene los controles de la NAT (Network Address Translation). Además, mangle, crudo y tabla de seguridad, no se detallan aquí.

Cada regla constituye una cadena tiene un "objetivo (target)" cláusula, que determina cómo manejar paquetes que coinciden. Una vez que un paquete coincide con una regla, se determinará el resultado, no hay otras reglas para comprobarlo. Aunque los iptables internos define un número de destino, pero todavía se puede especificar la otra hebra que gobierna un objetivo. Las reglas de filtrado de mesa se pueden utilizar con una cláusula de destino ACEPTAR (paquete puede continuar), DROP (silenciosamente descartar el paquete) y rechazar (descartar el paquete y devuelve un mensaje de error ICMP) y similares.

-

argumentos del comando iptable detallan:

Verificar estado: iptables -Liptables opciones de parámetros:

-t <TABLE>: Especificar la mesa para ser manipulado;

-A: añadir una entrada a la regla de la cadena;

-D: eliminar la entrada de la regla de la cadena;

-i: la inserción de una entrada a la regla de la cadena;

-R: sustitución entrada gobierna cadena;

-L: visualización de entradas de regla que ya están en la cadena;

-F: entradas de reglas claras ya la cadena;

-Z: regla de vacío en los paquetes y bytes contadores Calculadora cadena;

-N: Crear una nueva cadena de reglas definidas por el usuario;

-P: El objetivo predeterminado se define regla en la cadena;

-h: muestra información de ayuda;

-p: Paquete Tipo Especifica el protocolo para que coincida;

-s: Especifica los paquetes que coinciden con la dirección IP fuente;

-j <destino>: Especifica el destino de salto;

-i <interfaz de red>: especifica el paquete entra en la interfaz de red de la máquina;

-o <interfaz de red>: Especifica los paquetes de datos que salen de la interfaz de red utilizado por la máquina.

2. práctica

Una práctica: Configuración del cortafuegos

La práctica de la tarea: iptables configuración en la plataforma Linux, completar las siguientes funciones y pruebas

-

Filtrado de paquetes ICMP, por lo que el anfitrión no acepta paquetes ping.

-

Permitir sólo direcciones IP específicas para acceder a una gran cantidad de servicios de red, y otras direcciones IP no puede acceder.

-

ambiente experimental

Kali (la parte que accede IP: 192.168.200.8), Metasploitable2-Linux ( necesidad de configurar el servidor de seguridad IP del anfitrión: 192.168.200.10), SEEDUbuntu9-Agosto -2010 ( acceso cuadrada 192.168.200.3) -

Los experimentos pasos específicos

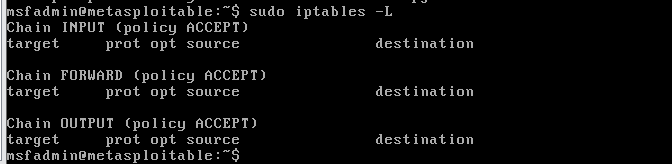

utilizando el comando: iptables -L, lista de todas las reglas de la vista de cadena de reglas, es la regla por defecto

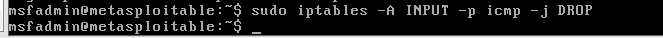

Utilice el comando: iptables -A ENTRADA -p icmp -j DROP, las reglas para el filtrado de paquetes ICMP, -A: añadiendo el extremo de la cadena especificada (la append) un nuevo ;-P regla: protocolo de paquetes especificado para que coincida con el tipo de ; -j: especifica el destino del salto (incluyendo DROP, aceept, etc.);

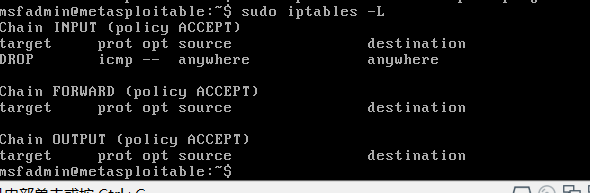

Ver todas las normas que figuran en la regla de la cadena, se ha añadido con éxito encontrado

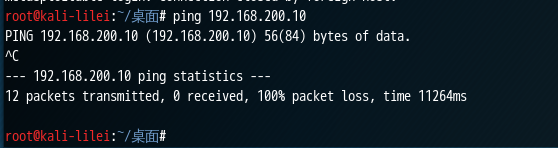

regla de configuración Metasploitable2-Linux kali Ping longitudinal muestra en comparación la figura:

Utilice el comando: sudo iptables -P GOTA DE ENTRADA, el flujo de tráfico se cierra todos los puertos del host local de la máquina

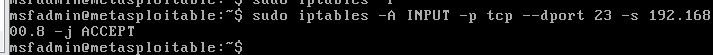

Utilice el comando: sudo iptables -p tcp ENTRADA dport 23 -s 192.168.200.8 -j ACCEPT, configurar la regla para permitir que el host 192.168.200.8 IP puede acceder telnet nativa

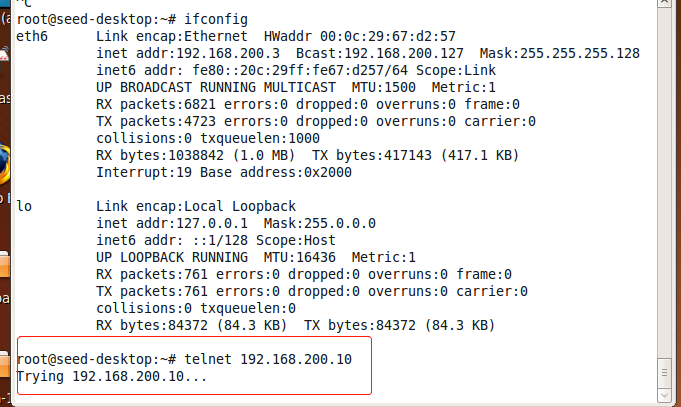

Se han utilizado y kali SEEDUbuntu9-Ago-2010 telnet entrada Metasploitable2 en Linux, como se muestra, el acceso kali a otras máquinas (incluyendo SEEDUbuntu9-Ago-2010) inaccesible

3. Los problemas y las soluciones encontradas en el estudio

- Pregunta 1: Error de comando iptables

- Solución del Problema 1: parámetros de comando iptables estrictamente entre mayúsculas y minúsculas

4. Resumen práctica

xxx xxx