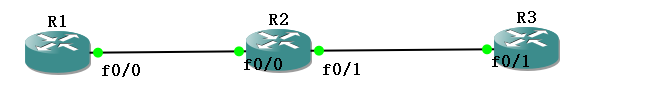

Caso configuración de la topología

caso dispuesto en la reivindicación

1, para la Internet IP XY.XY.XY.X / 24, Loopback IP 0 a XXXX, en donde X orientado ID de dispositivo, Y para el ID de dispositivo remoto;

2, utilizando tres routers para OSPF comunicación IGP;

3, utilizando la clave de 512bit configuración del puerto 2009 en la SSH R3;

4, el usuario creado en R3:. R1, contraseña: Cisco;

. 5, el nombre de dominio para el SSH R3 está en www.cisco.com;

caso dispuesto pensamiento

1, dispuesta en el IP R1, R2 y R3:

R1(config)#interface fastEthernet 0/0

R1(config-if)#ip address 12.1.1.1 255.255.255.0

R1(config-if)#no shutdown

R1(config-if)#interface loopback 0

R1(config-if)#ip address 1.1.1.1 255.255.255.0

R2(config)#interface fastEthernet 0/0

R2(config-if)#ip address 12.1.1.2 255.255.255.0

R2(config)#interface fastEthernet 0/1

R2(config-if)#ip address 23.1.1.2 255.255.255.0

R2(config-if)#no shutdown

R2(config-if)#interface loopback 0

R2(config-if)#ip address 2.2.2.2 255.255.255.0

R3(config)#interface fastEthernet 0/1

R3(config-if)#ip address 23.1.1.3 255.255.255.0

R3(config-if)#no shutdown

R3(config-if)#interface loopback 0

R3(config-if)#ip address 3.3.3.3 255.255.255.0

2, dispuestos en tres OSPF routers que proporcionan conectividad con la multidifusión IGP;

R1(config)#router ospf 100

R1(config-router)#router-id 91.1.1.1

R1(config-router)#network 1.1.1.0 0.0.0.255 area 0

R1(config-router)#network 12.1.1.0 0.0.0.255 area 0

R2(config)#router ospf 100

R2(config-router)#router-id 92.2.2.2

R2(config-router)#network 2.2.2.0 0.0.0.255 area 0

R2(config-router)#network 12.1.1.0 0.0.0.255 area 0

R2(config-router)#network 23.1.1.0 0.0.0.255 area 0

R3(config)#router ospf 100

R3(config-router)#router-id 93.3.3.3

R3(config-router)#network 3.3.3.0 0.0.0.255 area 0

R3(config-router)#network 23.1.1.0 0.0.0.255 area 0

3, R3 en el dominio:

R3(config)#ip domain-name www.cisco.com

4, el grupo local de usuario y en VTY R3:

R3(config)#username R1 password cisco

R3(config)#line vty 0 4

R3(config-line)#login local

5, para generar claves SSH en R3:

R3(config)#crypto key generate rsa

The name for the keys will be: R3.www.cisco.com

Choose the size of the key modulus in the range of 360 to 2048 for your

General Purpose Keys. Choosing a key modulus greater than 512 may take

a few minutes.

How many bits in the modulus [512]: 1024

% Generating 1024 bit RSA keys, keys will be non-exportable...[OK]

6, dispuestos en el SSH R3:

R3(config)#ip ssh port 2009 rotary 1

R3(config)#line vty 0 4

R3(config-line)#rotary 1

R3(config-line)#transport inp

R3(config-line)#transport input ssh

resultados de la prueba del caso

1, la configuración es completa, en R1 a R3 entrada ser SSH:

R1#ssh -l R1 -p 2009 3.3.3.3

Password:

R3>

2, la configuración, en R1 a R3 para Telnet a:

R1#telnet 3.3.3.3

Trying 3.3.3.3 ...

% Connection refused by remote host

Resumen y otra

1, SSH es un protocolo seguro mando a distancia, ya que no se envía a los datos telnet y un extremo distal con una llave, pero los datos se cifra con la clave local, después de lo cual el extremo distal del denso clave de descifrado, y mejorar la seguridad de transmisión de datos;

2, uno de los requisitos previos para SSH configure para configurar un nombre de dominio local;

3, ajuste primero la clave de cifrado antes de configurar SSH;

4, por defecto, clave de cifrado es 512bit, puede configurar manualmente para mejorar la seguridad;

5, después de SSH configuración final, el cierre propuesto de otra aproximación para el aterrizaje en VTY, mejorar la seguridad;