Aplicación del paquete de carga al mercado adecuado

Si se mide la aplicación debe saber; recomiendo dos herramientas Sitios

fir.im/ www.pgyer.com/

/ 1 /

Permisos de software

1) el riesgo de cargo incluye: el envío de mensajes de texto, hacer llamadas telefónicas, conecte a la red, etc. 2) corre el riesgo de pérdida de privacidad: incluido el acceso a la información del teléfono, información de contacto de acceso, etc.

3) comprobación de la validez de la entrada de App, autenticación, autorización, almacenamiento de datos sensibles, encriptación de datos y otros aspectos de detección 4) limitar / permitir el acceso a la función de teléfono Internet

5) restringen / permiten que los teléfonos móviles envíen función de recepción de la información 6) restringir / permitir la aplicación a ejecutar automáticamente una solicitud de registro

7) limitar o mediante una conexión local 8) restringen / permiten el uso de teléfonos móviles para tomar imágenes o grabar

9) que limita / permitiendo datos de usuario de lectura usando el teléfono móvil 10) que limita / permitiendo de datos de usuario está escrito utilizando el teléfono

11) detecta App nivel de autorización del usuario, la fuga de datos, acceso no autorizado y otras ilegales

/ 2 /

Instalación y desinstalación de la seguridad

1) La aplicación debe ser capaz de instalar el controlador de dispositivo en el icono 2) se puede encontrar aplicación en el controlador de dispositivo de montaje

3) contienen información de firma digital 4) todo atributo gestionado en el archivo JAD y JAR incluido en el paquete y sus valores deben ser correctos

5) Contenido de los datos de contenido de datos y el archivo JAD aplicaciones que aparecen en la pantalla debe ser coherente 6) debe ser capaz de especificar la ruta de instalación

7) sin el permiso del usuario, la aplicación no puede ser pre-configurado para iniciarse automáticamente 8) ¿Es seguro para descargar, si el archivo se instala en toda su desinstalación

Ya sea 9) producido durante la descarga archivos de usuario utilizados provocó 10) para modificar la información de configuración se restaura

11) desinstalar afectar la función de otro software 12) de desinstalación debe eliminar todos los archivos

/ 3 /

seguridad de los datos

1) Cuando las contraseñas u otros datos sensibles cuando la entrada a la aplicación, que no se almacena en el dispositivo, pero la contraseña no pueden ser decodificados

2) la contraseña de entrada no se mostrará en texto claro

3) contraseñas, detalles de tarjeta de crédito u otros datos sensibles no serán almacenados en su posición de pre-entrada

4) contraseña o identificación personal de diferentes longitudes entre la aplicación deben ser de al menos 4 en un ocho dígitos de longitud

5) Cuando el proceso de solicitud de tarjeta de crédito u otros datos sensibles, los datos de texto no se escribe en un archivo independiente o en otro archivo temporal. Para evitar que las aplicaciones termina anormalmente, pero ninguna de las partes, además de su archivo temporal, el archivo puede ser objeto de ataque invasores, y luego leer los datos.

6) cuando el tiempo de entrada de datos sensibles a las aplicaciones, que no se pueden almacenar en el dispositivo

7) debe ser cifrado de copia de seguridad, restaurar proceso de recuperación de datos deben ser considerados interrupción de la comunicación anormal, etc., y entonces restaurar los datos antes de su uso debe estar sujeta a verificación

sistema o aplicación 8 o la presentación de usuario seguridad de la información) deben ser generados por los informes de la máquina virtual

9) la solicitud no puede ser ignorada por el usuario del sistema o un mensaje virtual generada de máquina o una advertencia de seguridad

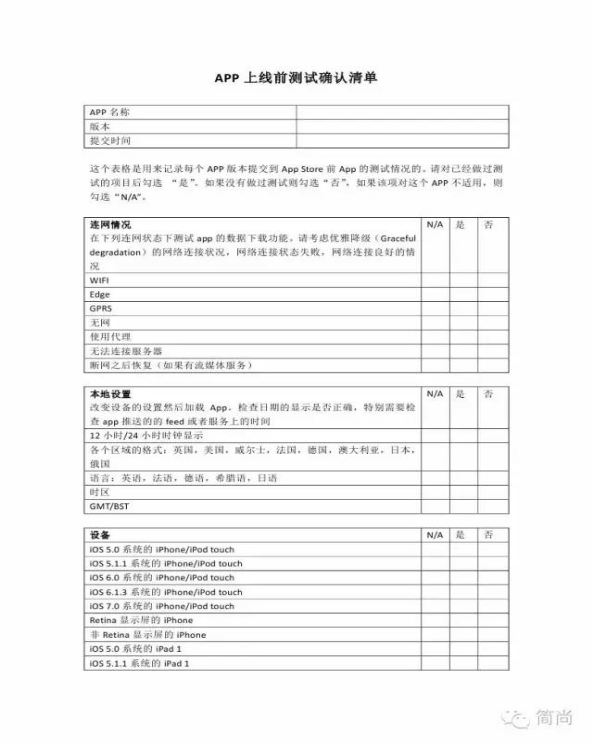

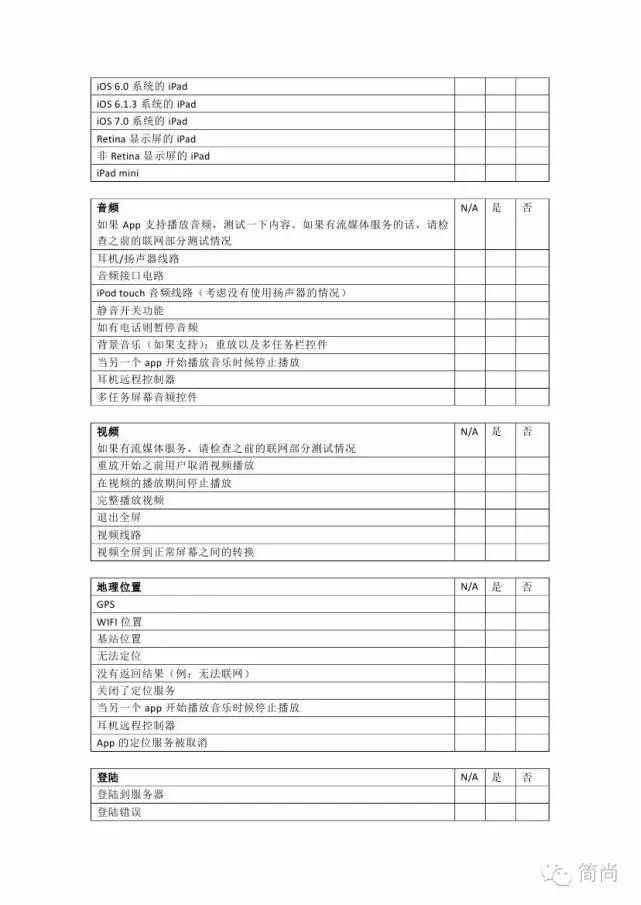

On-line lista: