directorio

Dos, SSH principio de aterrizaje secreto, libre

Tres, sin SSH densa de aterrizaje

2, la clave pública del cliente para la configuración del servidor

A, SSH Introducción

SSH (Secure Shell) es una red de comunicaciones un protocolo de transmisión de cifrado, pueden proporcionar un ambiente seguro para el servicio de red de transporte en una red insegura.

SSHSe lleva a cabo mediante la creación de un túnel seguro en la red de SSHconexión entre el cliente y el servidor. Cualquiera de los servicios de red están disponibles a través de la SSHtransmisión segura, SSHel uso más común de sistema de acceso remoto, la gente suele utilizar SSHpara transmitir la interfaz de línea de comandos y la ejecución remota de comandos.

Los algoritmos de cifrado incluyen: RSA, DSA y así sucesivamente.

RSA: algoritmo de cifrado asimétrico, la seguridad basada extremadamente difícil descomposición de enteros grandes (el producto de dos números primos);

el DSA: es un algoritmo de cifrado asimétrico, la seguridad basada número entero campo finito problema del logaritmo discreto;

scp Transferir archivos

scp(secure copy)Es linuxel sistema basado en ssharchivos de acceso remoto para el mando seguro de copia.

# 传递文件到远程

scp local_file remote_username@remote_ip:remote_file

# 传递文件夹到远程

scp -r local_folder remote_username@remote_ip:remote_folder

# 复制远程文件到本地,只是调换下文件参数位置即可

scp remote_username@remote_ip:remote_file local_fileRemota comando Copiar norsync,scpmenor consumo de recursos, la carga del sistema no va a mejorar mucho , en este punto,rsyncque es mucho menor que ella.rsyncQue elscparchivo siguiente será un poco más rápido, pero más pequeño más casos,rsyncdará lugar al disco duroI/Oes muy alta, yscpbásicamente no afecta el uso normal del sistema.

Y scpcomando similar cp, pero cpsólo puede copiar la máquina no puede ser entre servidores, es necesario sshconstituir una cooperación scpde comandos.

Nos uso directo scppara copiar archivos a través de las máquinas, se le pedirá que introduzca la contraseña:

# 提示输入server端服务器的work用户密码

[[email protected] ~]$ scp test.php [email protected]:/home/work

[email protected]'s password: La razón es que, scpque es usar sshlas máquinas conectadas al servidor, y después se lleva a cabo a distancia copie usando la red (cp).

Puede referirse al sshproceso:

# 同样的提示输入server端服务器的work用户密码

[[email protected] ~]$ ssh [email protected]

[email protected]'s password: Para evitar SCP cada vez que introduzca su nombre de usuario y contraseña, se puede acceder a través de ssh evitar densa resuelto.

Dos, SSH principio de aterrizaje secreto, libre

Tres, sin SSH densa de aterrizaje

entorno de servidor:

| maquinaria | Nombre de usuario | contraseña |

|---|---|---|

| 192.168.26.134 maestro | raíz | 123456 |

| 192.168.26.131 esclavo1 | test2 | 123456 |

| 192.168.26.133 esclavo2 | test4 | 123456 |

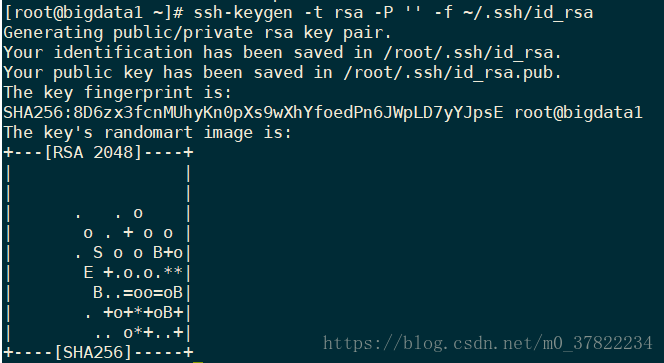

1, genera una clave

Respectivamente directorio principal 192.168.26.131,192.168.26.133,192.168.26.134 la máquina del usuario (/ home / usuario /) hacia abajo, ejecute los siguientes comandos, cifrados por el algoritmo RSA, a continuación, se le pedirá que ingrese directamente entrar sin necesidad de escribir cualquier cosa:

ssh-keygen -t rsa

Será directorio oculto en el directorio principal /.ssharchivos generados:

id_rsa.pub //公钥

id_rsa //密钥

Generar una clave pública, la clave privada puede ejecutar directamente los comandos siguientes:

ssh-keygen -t rsa -P '' -f ~ / .ssh / id_rsa

Parámetros:

-t tipo de algoritmo de cifrado, se utiliza en el presente documento algoritmo RSA

-P especificado para la clave privada, no puede no ser necesaria para especificar

-f especificar el punto de espera en la generación de clave secreta

2, la clave pública del cliente para la configuración del servidor

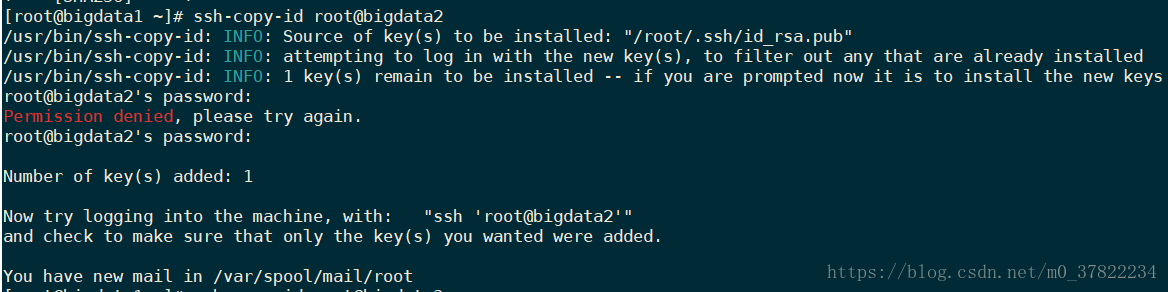

Método uno:

Slave1 cliente envía un maestro del servidor de clave pública, el uso de ssh-copy-id

[email protected] ssh-copy-id test2 el comando que introduzca la contraseña para completar la copia de la clave pública.

NOTA: Después de ssh-copy-id recibirá se añade una clave pública del servidor a la clave pública del servidor correspondiente a $ HOME del usuario archivo / .ssh / authorized_keys.

Segundo método:

1, pública

192.168.26.134 en la máquina, los id_rsa.pubcontenidos de escritos authorized_keysdocumentos

cat id_rsa.pub >> authorized_keys

2, el envío de la clave pública del otro servidor

Slave1 en la máquina, la id_rsa.pubmáquina de la copia al maestro /.sshdirectorio y cambiar el nombre del lugar id_rsa.pub.slave1:

scp id_rsa.pub hadoop@master:/home/hadoop/.ssh/id_rsa.pub.slave1

Esclavo2 en la máquina, la id_rsa.pubmáquina de la copia al maestro /.sshdirectorio y cambiar el nombre del lugar id_rsa.pub.slave2:

scp id_rsa.pub hadoop@master:/home/hadoop/.ssh/id_rsa.pub.slave2

3, añadiendo otro servidor es clave pública

En el equipo maestro, el /.sshdirectorio verá un archivo enviado desde esclavo1, esclavo2 sobre:

id_rsa.pub.slave1

id_rsa.pub.slave2

Anexar la clave pública dos se escribe en la máquina maestra /.sshen el directorio authorized_keysen el que:

cat id_rsa.pub.slave1 >> authorized_keys

cat id_rsa.pub.slave2 >> authorized_keys

4, confirmar el contenido de la clave pública

En la máquina principal, ver los authorized_keyscontenidos del archivo, asegúrese de incluir esclavo1, dos máquinas esclavo2 contenido público:

cat authorized_keys

5, modificar los permisos del archivo authorized_keys

Respectivamente en el maestro, esclavo1, máquina esclavo2 para llevar a cabo, a auhorized_keysmodificar los permisos, de lo contrario no va a alcanzar el libre Contraseña:

chmod 600 authorized_keys

6, prueba de SSH de aterrizaje

En la máquina principal, la máquina principal para iniciar la sesión a través de ssh esclavo1, la primera vez que se requiere una contraseña para iniciar la sesión sin una contraseña después de salir más tarde, otras máquinas similares a las siguientes:

//登陆slave1

ssh slave1

//登陆后退出

exit

//重新登陆

ssh slave13, known_hosts

Va a cada clave pública SSH (clave pública) que ha visitado se registran en ~ / .ssh / known_hosts de la computadora. El siguiente tiempo de acceso a la misma computadora, OpenSSH verificará la clave pública. Si la clave es diferente, OpenSSH le advertirá a evitar ser atacado DNS Secuestro similares.

Método para evitar la advertencia:

1. elimine manualmente los known_hsots interior del contenido;

2. modificar el archivo de configuración "~ / .ssh / config", añadir estas dos líneas, reinicie el servidor.

NO StrictHostKeyChecking

UserKnownHostsFile / dev / null

Ventajas y desventajas:

1. La necesidad de eliminar manualmente cada contenido del archivo, algunos scripts automatizados no se puede ejecutar (aterrizaje fallido en SSH), pero seguro;

ignoran known_hsots 2. acceso SSH al aterrizar, pero la seguridad es baja;