一、问题描述

漏洞描述:

远程服务接受使用TLS1.0加密的连接。 TLS1.0有许多密码设计缺陷。 TLS1.0的现代实现减轻了这些问题,但是像1.2和1.3这样的TLS的新版本是针对这些缺陷设计的,应该尽可能地使用。 截至2020年3月31日,未启用TLS1.2及更高版本的端点将不再在主要浏览器和主要供应商中正常工作。 PCI DSS v3.2要求在2018年6月30日前完全禁用TLS1.0,但POS POI终端(以及它们连接的SSL/TLS终端点)除外,这些终端可以被验证为不受任何已知的漏洞的影响。

风险级别:中

修复建议:启用对TLS1.2和1.3的支持,并禁用对TLS1.0的支持。

但实际修复中,在【internet属性】里启用tls1.2后,复扫没生效;现场环境:Windows Server 2019

二、处理

1)【internet属性】里启用TLS1.2:

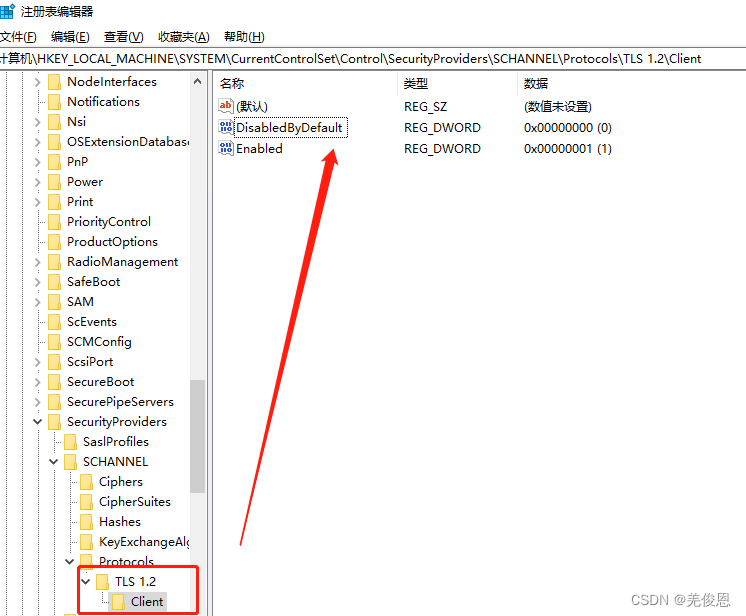

2)注册表添加TLS1.2项(也可以按下图手动添加,命令快)

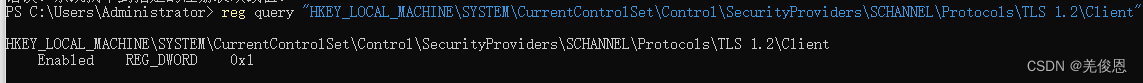

#查询

reg query "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client"

#添加

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client" /v "Enabled" /t REG_DWORD /d "1" /f

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client" /v "DisabledByDefault" /t REG_DWORD /d "0" /f

#添加Server

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server" /v "Enabled" /t REG_DWORD /d "1" /f

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server" /v "DisabledByDefault" /t REG_DWORD /d "0" /f

效果如下:

同理:再添加Server项。

3)重启OS或重启explorer进程生效或执行下面命令

#重启explorer

taskkill /im explorer.exe /f

start "" "C:\WINDOWS\explorer.exe"

或

RunDll32.exe USER32.DLL,UpdatePerUserSystemParameters

附录:

1)查看windows主机用户名的安全标识(sid)的映射关系

系统用户名的sid是通过Windows Management Instrumentation命令行(WMIC)来获取的,如下所示:

whoami /user

#查看本地组的SID:

whoami /groups

#查所有的

wmic useraccount get name,sid //输出类似如下

Name SID

Administrater S-1-5-21-3910306979-3694673287-913489845-503

cloudbase-init S-1-5-21-3910306979-3694673287-913489845-1002

DefaultAccount S-1-5-21-3910306979-3694673287-913489845-502

Guest S-1-5-21-3910306979-3694673287-913489845-501

WDAGUtilityAccount S-1-5-21-3910306979-3694673287-913489845-504

#查询指定用户

wmic useraccount where name="Administrater" get sid

#枚举本地出组SID

wmic group get Caption, InstallDate, LocalAccount, Domain, SID, Status

注意:实际用户的SID会在HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\ProfileList下各生成一个;ProfileList文件夹下的每个SID的ProfileImagePath值内,您可以找到所需的SID和其他详细信息。

可看到实际的用户和登录的当前用户是不一致的,只是SID一致。注销下会话,重新登录下。