一、DHCP Relay简介

用DHCP Relay代理可以去掉在每个物理的网段都要有DHCP服务器的必要,它可以传递消息到不在同一个物理子网的DHCP服务器,也可以将服务器的消息传回给不在同一个物理子网的DHCP客户机。

二、DHCP Relay原理

1 当dhcp client 启动并进行dhcp 初始化时,它会在本地网络广播配置请求报文。

2 如果本地网络存在dhcp server,则可以直接进行dhcp 配置,不需要dhcp relay。

3 如果本地网络没有dhcp server,则与本地网络相连的具有dhcprelay 功能的网络设备收到该广播报文后,将进行适当处理并转发给指定的其它网络上的dhcp server。

4 dhcp server 根据dhcp client 提供的信息进行相应的配置,并通过dhcp relay 将配置信息发送给dhcp client,完成对dhcp client 的动态配置。

事实上,从开始到最终完成配置,需要多个这样的交互过程。

1 dhcp relay设备修改dhcp消息中的相应字段,把dhcp的广播包改成单播包,并负责在服务器与客户机之间转换。

2 netcore路由器(2x05)可以作为dhcp relay 代理。

三、DHCP Snooping

简介:当交换机开启了 DHCP-Snooping后,会对DHCP报文进行侦听,并可以从接收到的DHCP Request或DHCP Ack报文中提取并记录IP地址和MAC地址信息。另外,DHCP-Snooping允许将某个物理端口设置为信任端口或不信任端口。信任端口可以正常接收并转发DHCP Offer报文,而不信任端口会将接收到的DHCP Offer报文丢弃。这样,可以完成交换机对假冒DHCP Server的屏蔽作用,确保客户端从合法的DHCP Server获取IP地址。

作用:1.隔绝非法的dhcp server,通过配置非信任端口。

2.与交换机DAI的配合,防止ARP病毒的传播。

3.建立和维护一张dhcp-snooping的绑定表,这张表一是通过dhcp ack包中的ip和mac地址生成的,二是可以手工指定。这张表是后续DAI(dynamic arp inspect)和IPSource Guard 基础。这两种类似的技术,是通过这张表来判定ip或者mac地址是否合法,来限制用户连接到网络的。

4.通过建立信任端口和非信任端口,对非法DHCP服务器进行隔离,信任端口正常转发DHCP数据包,非信任端口收到的服务器响应的DHCP offer和DHCPACK后,做丢包处理,不进行转发。

DHCP snooping还可以跟踪主机的物理位置,从而可以防御(ARP)缓存污染***。它在防御这些***的过程中发挥重要作用,因为您可以使用DHCP snooping技术丢弃一些来源与目标MAC地址不符合已定义规则的DHCP消息。管理会收到通过DHCP snooping警报通知的违规行为。当DHCP snooping服务检测到违规行为时,它会在系统日志服务器上记录一条消息“DHCP Snooping”。

DHCP snooping是实现2层协议流量安全性的第一步。恶意DHCP服务器不仅会导致网络问题,它们还可以被***者用于转发敏感流量和发起中间人***。如果还没有做好这些措施,那么一定要考虑实现这些防御措施,保证网络基础架构的安全性。

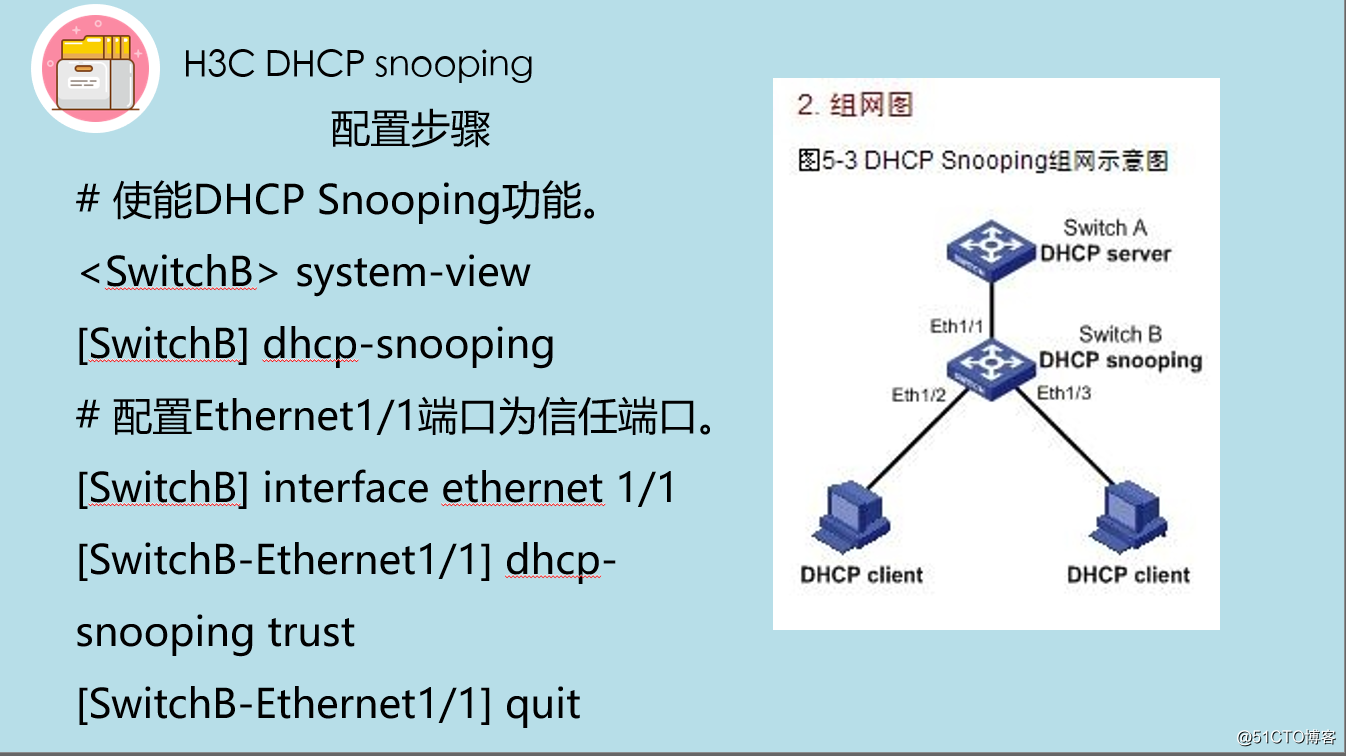

配置: