dhcp攻击类型

| 攻击类型 |

备注 |

| DHCP Starvation |

DHCP饿死 攻击者发送大量的不完整的DHCP请求,把DHCP服务器内的可用IP地址快速消耗殆尽 |

| DHCP Spoof |

DHCP欺骗 攻击者私自搭建DHCP服务器,影响客户端的IP地址获取 |

DHCP Snooping:DHCP嗅探,保证DHCP客户端从合法的DHCP服务器获取IP地址,并记录DHCP客户端IP地址与MAC地址等参数的对应关系,防止网络上针对DHCP攻击

- 截获DHCP报文并进行分析处理

- 建立和维护一个DHCP Snooping绑定表(MAC、IP、租期、VLAN、接口)

- 对DHCP报文进行过滤和限速

DHCP Snooping端口类型

| 类型 |

备注

扫描二维码关注公众号,回复:

15224002 查看本文章

|

| 信任(Trusted) |

正常转发接收到的DHCP应答(offer)报文,转发DHCP请求 |

| 非信任(Untrusted) |

丢弃接收到的DHCP应答报文 |

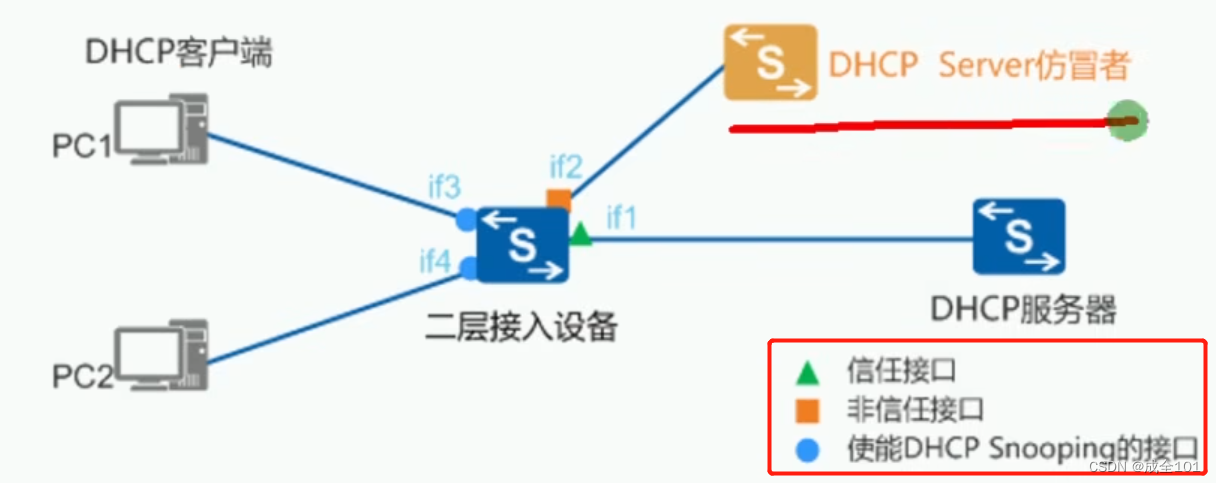

DHCP Snooping的信任功能,可以为用户提供进一步的安全性保证

DHCP Snooping信任功能可以控制DHCP服务器应答报文的来源,以防止网络中可能存在的伪造或非法DHCP服务器为其他主机分配IP地址及其他配置信息

DHCP Snooping信任功能将端口分为信任端口和不信任端口:

- 信任端口是与合法的 DHCP 服务器直接或间接连接的端口。信任端口对接收到的 DHCP 报文正常转发,从而保证了 DHCP 客户端获取正确的 IP 地址

- 不信任端口是不与合法的 DHCP 服务器连接的端口。从不信任端口接收到DHCP 服务器响应的 DHCP-ACK、DHCP-NAK 和 DHCP-OFFER 报文会被丢弃,从而防止了 DHCP 客户端获得错误的 IP 地址

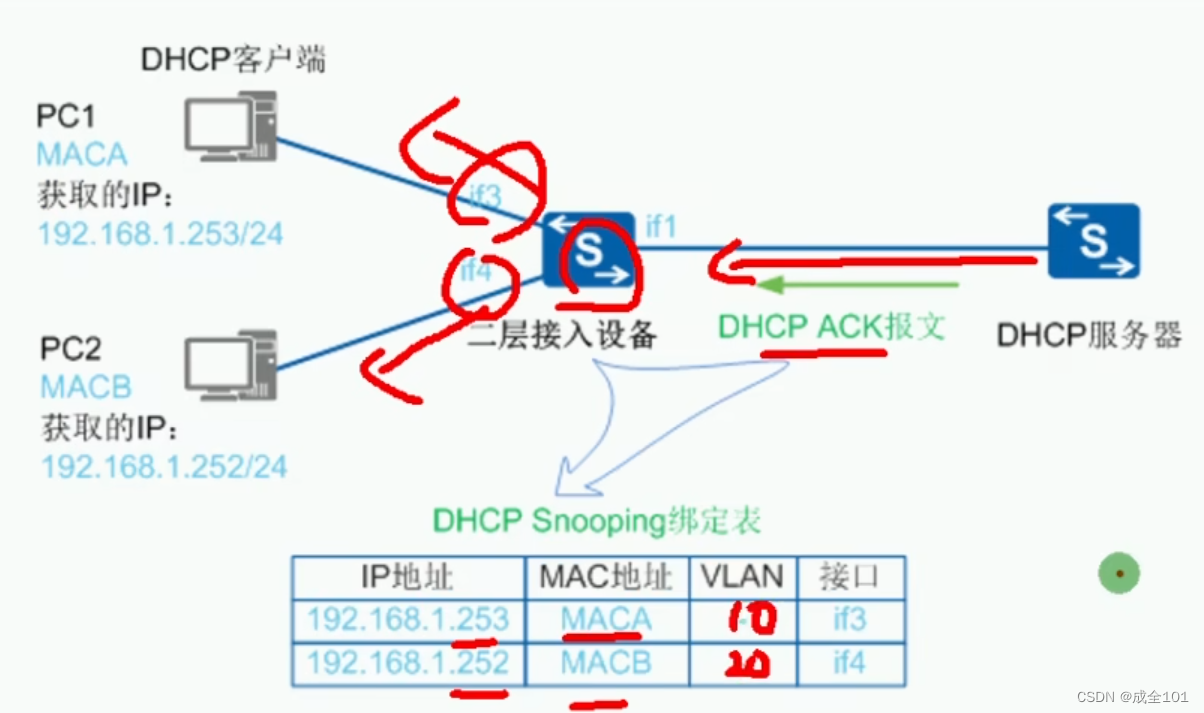

DHCP Snooping绑定表

- 收到DHCP ACK报文后,会从该报文中提取关键信息

- 建立MAC+IP+VLAN+Port的绑定关系

- 只有接收到的报文的信息和绑定表中的内容一直才会被转发,否则报文被丢弃

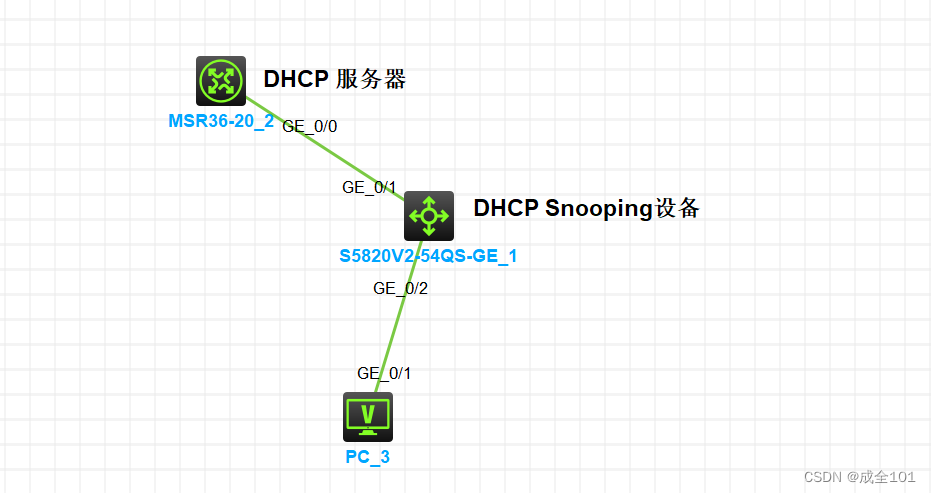

DHCP Snooping配置

推荐在用户接入层交换机上部署DHCP Snooping,越靠近PC端口控制的越准确

DHCP服务器配置

dhcp enable #开启DHCP功能

dhcp server ip-pool 1 #配置DHCP地址池

network 192.168.1.0 mask 255.255.255.0

interface GigabitEthernet0/0 #配置IP地址

ip address 192.168.1.1 255.255.255.0

交换机配置

dhcp enable #开启DHCP功能

dhcp snooping enable #全局开启dhcp snooping功能,开启之后,默认设备所有接口处于非信任接口PS:华为交换机使用dhcp snooping enable仅代表全局开启功能,还需要去接口中开启dhcp snooping功能,或者在vlan中开启,例如在vlan1中开启,那就表示vlan1中的所有接口都开启了dhcp snooping功能

此时让PC设备获取IP地址,过一段时间可以发现,获取不到地址,因为交换机的所有接口都处于非信任接口,DHCP-ACK、DHCP-NAK 和 DHCP-OFFER 报文会被丢弃

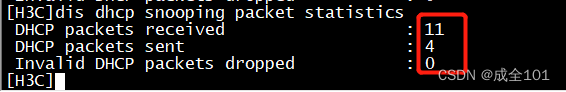

使用命令 dis dhcp snooping packet statistics 可以发现收到了7个dhcp报文,并没有发送dhcp报文

添加信任端口

interface GigabitEthernet1/0/1

dhcp snooping trust #把靠近服务器一段接口配置为dhcp snooping信任端口

再去PC获取IP地址,发现可以正常获取IP地址

使用命令dis dhcp snooping packet statistics 可以发现收到了11个dhcp报文,发送了4个报文