objetivo

1 entender os conceitos básicos de controles de segurança

2 para SQL Server 2008 é

a implementação 3 mestre SQL controle de segurança Server 2008 de

4 compreensão do oráculo de gestão de segurança

Integridade dos dados é diferente do banco de dados de segurança

Segurança: Protecção de dados, a fim de impedir que usuários legítimos deliberadamente causar danos (para garantir que os usuários têm permissão para fazer o que quer fazer)

integridade: a protecção de dados para evitar danos ao usuário legítimo inadvertidamente causou. (Certifique-se de que a coisa direito do usuário)

Goal controles de segurança 1 banco de dados

para dados de proteger, acidental ou perda intencional, destruição ou uso indevido

2 ameaça à segurança de banco de dados para

as necessidades do plano de segurança a considerar: perda de disponibilidade, confidencialidade, perda de dados, perda de privacidade, roubo e fraude danos acidentais

modelo de controle de 3 de segurança

é composto de quatro fases

de autenticação (usuário)

autoridade operacional (aplicações de banco de dados e sistemas de gerenciamento de banco de dados)

controle de operações de arquivo (sistema operacional)

criptografia é armazenada na redundância (banco de dados)

4 autorização e autenticação

de certificação é um mecanismo para identificar a identidade do usuário. Autorização é o acesso legítimo ao banco de dados ou objetos de banco de dados permissões para o processo do usuário. Ele inclui um pedido de autenticação de usuário para acesso a um objeto

DBMS normalmente personalizar o controle de acesso e controle forçado de duas soluções para os problemas de controle de armazenamento de segurança

controle de acesso independente

Também conhecida como modo de auto-seguro, implementada pelo SQL GRANT, PEVOKE, NEGAR declarações

tipos de permissões: permissão de manutenção para operar (permissões de instrução aos direitos objetos)

categorias de usuários: o administrador do sistema (sa), o proprietário dos objetos de banco de dados, o usuário médio.

Controle de acesso

Evite os dados do modo de acesso autônomas de 'divulgação inadvertida de' acesso controle coercitivo

DBMS todas as entidades para a sala principal e duas categorias

temáticas: a atividade principal do sistema, os usuários reais e processos

objeto: entidade passiva, através da manipulação do corpo, incluindo documentos, tabelas básicas, pontos de vista

Para o sujeito eo objeto, DBMS exemplo para cada um deles para enviar uma sensível marcador de

sensibilidade da marca: Atribuição DBMS, sujeita a nível de licença, objeto para a classificação de segurança.

Vários top secret sub-nível, segredo, credível e aberto e assim por diante

controle de acesso obrigatório para as seguintes regras:

somente quando o nível for maior ou igual ao objetos secretos do corpo de licença, o objeto correspondente ao corpo pode ser lido

somente quando o nível é igual aos objetos secretos do corpo de licença, o sujeito pode escrever o objeto correspondente

Audit Trail

trilha de auditoria é, em essência, um tipo especial de arquivo ou banco de dados, o sistema grava automaticamente todas as operações do usuário em dados convencionais.

Audit Trail tem um papel de apoio para segurança de dados

banco de dados de estatísticas de segurança

Estatísticas com base em vários critérios diferentes para fornecer informações ou dados estatísticos agregados

de usuário de controle do sistema de segurança do banco de dados estatísticas acesso a estatísticas de banco de dados

banco de dados de estatísticas de informação permite aos usuários consultar o tipo de polimerização, como a soma, a média, mas não permite o acesso a informações pessoais

Modo de autenticação do

modo de autenticação janela

sistema operacional SQL Server para obter informações do usuário pelo Windows, verifique se o nome de login, a recomendação geral

Modo de autenticação misto

do Windows usuários autorizados e usuários autorizados podem fazer login SQL

conta Login

tipos:

SQL Server conta para verificar o seu bilhete de identidade, embutido no sistema para criar suas próprias contas e iogurte

log na conta de rede do Windows SQL Server, a conta pode ser uma conta de grupo ou usuário

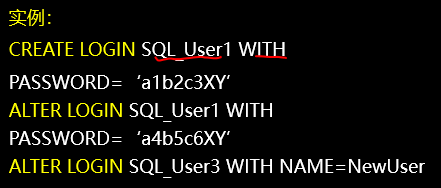

Estabelecer conta de login:

o LOGIN login_name CRIAR

atributos Modificar login da conta

ALTER LOGIN login_name

excluir a conta:

GOTA LOGIN login_name

banco de dados de usuário

do usuário com conta de login só pode se conectar ao SQL Server não tem permissão para acessar o banco de dados

de mapeamento: permite que a conta de usuário de login do banco de dados chamado a operação de mapeamento para tornar-se

uma conta de login podem ser mapeados para vários usuários de banco de dados, por padrão, apenas um novo dbo usuário do banco, proprietário do usuário do banco

mecanismos de segurança do SQL Server

A criar o usuário user_name [FOR | FROM]

LOGIN login_name

usuário convidado, um usuário de banco de dados especiais, o acesso anônimo não está mapeada para a conta de login ao usar o

usuário convidado, um usuário de banco de dados especiais, o acesso anônimo não é mapeado para a conta de login ao usar

convidado GRANT CONNECT TO

convidado REVOKE CONNECT TO

Excluir o banco de dados

GOTA uesr user_name

Rights Management

Não há nenhuma autoridade legal para operar a conta de login tornar um usuário legítimo, você precisa conceder autoridade operacional para o banco de dados do usuário e seus objetos

(1) permissões de nível de objeto (seis tipos)

do SELECT, INSERT, UPDATE, DELETE, as referências, EXECUTAR

declaração autorizado:

conceder permissões de objeto, ON objeto TO (assunto: o usuário do banco de dados ou função) [WITH GRANT OPTION]

exemplo:

GRANT SELECT ON abc Addres TO

GRANT EXECUTE no objeto ... HR.EI para abc

GRANT as Referências (Employeel) ON vEmp

TO abc WITH GRANT OPTION

permissão para se recusou

negar privilégios de objeto-alvo ON TO (assunto: o usuário do banco de dados ou função) [CASCADE] [AS corpo]

negar a selecionar ON abc Addres TO

Negar executar no objeto ... HR.EI para abc

negar as Referências (Employeel) ON vEmp

o abc em cascata

demonstração de resultados completa

privilégios REVOKE Objeto no objeto para (sujeito: o usuário do banco de dados ou função) [papel de] [CASCADE]

revogar a selecionar ON abc Addres TO

REVOKE EXECUTAR no objeto ... HR.EI para abc

revogar a Referências (Employeel) ON vEmp

o ABC CASCATA

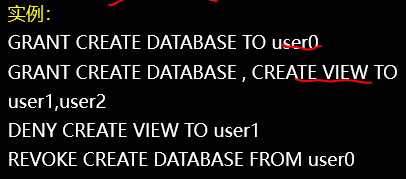

permissões de nível de instrução para

CREATE

DATABASE | PROCEDIMENTO | TABELA | VISTA | FUNÇÃO

do DATABASE BACKUP | LOG

papel:

um grupo de usuários com as mesmas permissões que o papel

no SQL Server 2008 é dividido em um papel pré-determinado para as funções do sistema e funções de usuário dois tipos de

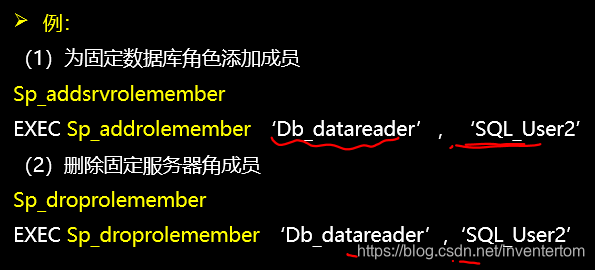

funções de sistema de participantes papel fixo servidor (role-nível do servidor) e função de banco fixo (função de banco)

função de usuário função de nível de banco de dados militar

função de servidor fixa

Bulkadmin: permissões de execução instrução BULK INSERT.

Dbcreator: criar, modificar, apagar, restaurar as permissões de banco de dados

Diskadmin: você tem permissão para gerenciar arquivo de disco

Securitydamin: conta de login administrativa especial, leia o log de erro executar Criar Conta privilégio banco de dados, conveniente

serveradmin: opções de configuração no nível do servidor e encerrar as permissões do servidor

setupadmin: Add excluir servidor vinculado

Sysadmin: administrador de sistema, super usuário do Windows é automaticamente mapeado para o administrador do sistema

público: funções de servidor pré-definidas, cada nome de login são membros deste papel, não há conceder ou negar direitos específicos, que terá o papel de autoridade

Exemplo:

função de banco fixo

definido ao nível da base de dados, a existência de cada um dos dados, cada utilizador teria adicionado fixo base de dados da base de dados papel permissões de papel.

Db_accessadmin: add ou permissões de banco de dados de exclusão

db_backupoperator: backup de banco de dados, direitos de exploração

DB_DataReader: consulta as permissões de banco de dados

db_datawriter: têm inserir, excluir, alterar permissões

db_ddladmin: Dados direitos Definição

Db_denydatareader: não é permitido ter todos os privilégios de banco de dados de consulta de dados de usuário

Db_denydatawriter: nenhum permitido ter insert, delete, alterar todas as permissões de dados no banco de dados

db_owner: com toda a autoridade operacional, incluindo a configuração, manutenção e banco de dados de exclusão

db_securityadmin: com funções banco de dados administrativo, associações de função e declaração de dados e permissões de objeto

papéis definidos pelo usuário

função definida pelo usuário pertencem a um banco de dados

usado para simplificar o uso do banco de dados são os direitos de gerenciamento de

papéis podem ser funções de usuário definidas pelo usuário ou usuário do banco de dados

Nota: o papel dos membros tem permissão para membros de sua própria autoridade + = onde o papel de autoridade, mas se um privilégio em um papel negado, os membros já não têm

Criar uma função definida pelo usuário: CREATE ROLE

papel definido pelo usuário de exclusão: DROP ROLE

mecanismos de segurança da Oracle em controles de segurança em nível de tabela, coluna de nível, de nível de dados em nível de linha controles de segurança

de segurança no nível de banco de dados por meio de usuário e autenticação de usuário permissões conceder os sistemas adequados para assegurar

em nível de tabela, coluna de nível, segurança linha de nível ou recuperação mediante a concessão de privilégios de objeto garantido para apoio centralizada, distribuída, aplicação multi-plataforma

administrador do sistema Oralce é geralmente definida dois níveis de segurança:

ESTABELECER GLOBAL: responsável pela gestão, coordenação e coerência dos dados ea segurança global salvaguarda

nível de campo: Este nó é responsável pela segurança de banco de dados, gerenciamento de usuários, privilégios de sistema e gerenciamento de funções

De usuário e gestão de recursos

por tamanho dividida em usuários privilégios de DBA ea média do usuário

DBA DBMS usuários para criar automaticamente, sys e usuários do sistema, com privilégios de sistema completo

Estabelecer um usuário:

CREATE USE1 o identificado pelo USUÁRIO 123456 o aluno PADRÃO TABLESPACE (espaço de tabela aluno no sistema)

QUOTA 5M o aluno ON (espaço restrito 5M)

Gerenciar usuários e recursos

DBA usuário privilegiado pode alterar a cota de uso de recursos do usuário, difusa, logins, etc.

o ALTER USE1 o USUÁRIO

60M cota em Student (restrições sobre o uso de 60M espaço)

o ALTER USE1 o usuário identificado por 12345678

Excluir usuário

GOTA o USUÁRIO

GOTA o CASCATA user1 USUÁRIO (excluir o usuário e todos os objetos pertencentes)

gerenciamento de direitos

(1) privilégios do Sistema

três privilégios padrão:

Ligação: não pode criar qualquer objeto pode acessar o banco de dados e consultar o dicionário de dados objetos

recurso: pode criar objetos de banco de dados (tabelas, vistas, índices ...)

DBA: Toda a autoridade tem predefinidos

Objeto privilegiado

de usuário para manter o nível de tabela segurança, linha de nível, dados da coluna de nível