Bevor Sie MPLS VPN verstehen, müssen Sie zunächst MPLS verstehen.

Bevor wir MPLS verstehen, werfen wir einen Blick auf das auf MAC-Adressen basierende Switching und das auf IP-Adressen basierende Routing und Weiterleiten.

(Der vorherige Artikel stellt hauptsächlich das Switching basierend auf der Mac-Adresse, Routing und Weiterleitung basierend auf der IP-Adresse sowie eine detaillierte Erläuterung von MPLS vor.)

(Der nächste Artikel befasst sich hauptsächlich mit der Netzwerkstruktur, dem Aufbauprinzip, der Zugriffsmethode, der Verwendung von MPLS VPN, den Vorteilen und Anwendungsszenarien von MPLS VPN.)

1. Herkömmliches Mac-Adress-basiertes Switching und IP-Adress-basiertes Routing und Weiterleiten

1.1. Switching basierend auf der MAC-Adresse (Schicht 2)

Die Switching-Schicht besteht darin, die Mac-Adresse basierend auf der Ausgabe von Arp zu lernen, eine Vergleichstabelle von Mac-Adressen und Schnittstellen zu erstellen und dann Hop für Hop basierend auf der Mac-Adresstabelle zu wechseln.

1.2. Routing und Weiterleitung basierend auf IP-Adresse (Schicht 3)

1. Wenn der Router das Datenpaket empfängt, entkapselt er es zunächst und stellt es in einem Datenrahmen wieder her. Zu diesem Zeitpunkt überprüft der Router die Zieladresse der MAC-Adresse im Datenpaket-Header. Wenn es sich um die Adresse der Schnittstelle handelt das die Daten empfängt, dann weiter entkapseln. Wenn nicht, dann wegwerfen.

2. Der Router entkapselt weiterhin die Quell-IP und die Ziel-IP. Wenn der Router analysiert, dass die Ziel-IP nicht die IP seiner eigenen Schnittstelle ist, übernimmt der Router die Ziel-IP in seine eigene Routing-Tabelle und verwendet das Prinzip der längsten Übereinstimmung. Wenn es keine Übereinstimmung gibt, werfen Sie es weg.

3. Wenn die Routing-Tabelle übereinstimmt, wird es gemäß der Routing-Tabelle an die entsprechende Schnittstelle gesendet. Zu diesem Zeitpunkt muss das Datenpaket der dritten Schicht vor dem Senden in den Frame-Header der zweiten Schicht gedrückt werden. Wenn es sich um Ethernet handelt, Der nächste Schritt ist erforderlich. Der Ziel-Mac springt, und es gibt keinen erschreckenden Ziel-Mac. Er muss eine ARP-Anfrage an den Ziel-Mac senden, diese dann kapseln und dann an den nächsten Router weiterleiten.

Beim herkömmlichen IP-Routing handelt es sich ebenfalls um eine Hop-by-Hop-Weiterleitung.

1.3. Was ist der Unterschied zwischen Layer-3-Weiterleitung und Layer-2-Switching?

Schicht 3 wird als Weiterleitung bezeichnet. Die Weiterleitung erfolgt durch die Suche nach relevanten Tabelleneinträgen über den Schicht-3-Header (IP).

Die zweite Schicht heißt Exchange und basiert auf der Suche nach verwandten Tabelleneinträgen im Header der zweiten Schicht (Mac).

1.4. Was ist schneller: Layer-2-Switching oder Layer-3-Weiterleitung?

Das Umschalten muss schnell erfolgen, da der Switch 0101 direkt in einen Frame weiterleitet und nur in einem Schritt ohne Entkapselung umgeschaltet werden muss.

Wenn der Router entkapselt, zerlegt er ihn zunächst in einen Frame, vergleicht ihn mit dem Ziel-MAC, zerlegt ihn dann in eine IP, sucht in der Routing-Tabelle nach und leitet ihn schließlich gemäß dem Tabelleneintrag weiter. Anschließend kapselt er den Layer-2-MAC. und leitet es schließlich weiter, was relativ ressourcenintensiv ist.

Der zweite Stock ist also schneller als der dritte Stock.

2. Detaillierte Erklärung von MPLS

2.1. Der vollständige Name von MPLS lautet Multi-Protocol Label Switching.

Multiprotokoll: bezieht sich auf die Unterstützung von dreischichtigen Protokollen wie IPv4, IPv6, IPX usw.;

Label-Switching: Hinzufügen eines Label-Stapels vor den übertragenen Paketen und Weiterleitung basierend auf Labels.

2.2. MPLS-Kapselstruktur

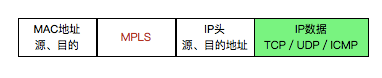

Zwischen dem MPLS-Daten-IP-Header und dem MAC-Header gibt es ein Datenschicht-2.5-Protokoll.

2.3. Einführung in MPLS

MPLS ist ein neuer Weiterleitungsmechanismus. Daten werden mithilfe von Label-Informationen im MPLS-Netzwerk weitergeleitet.

MPLS-Labels basieren auf IP-Routing und CEF-Switching.

2.4. Einführung in MPLS-Prinzipien

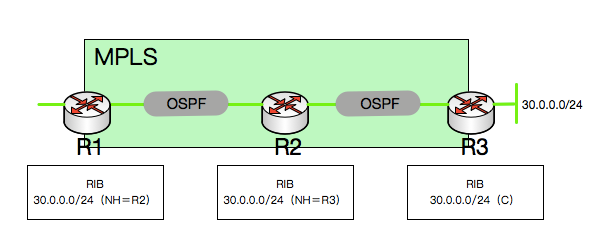

1. Der Router führt das IGP-Routing-Protokoll aus und verwaltet die RIB-Tabelle und die CEF-Tabelle. Alle Router führen OSPF-Routing aus und betrachten in der Abbildung nur das Netzwerksegment 30.0.0.0/24.

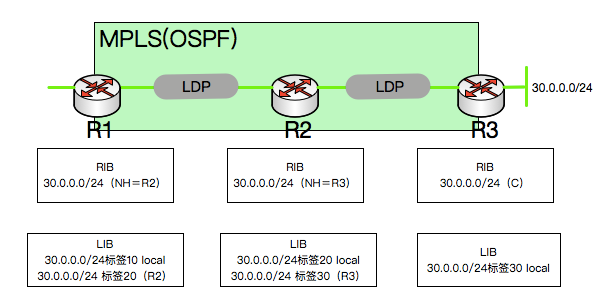

2. Der Router führt das Label Distribution Protocol LDP aus und verwaltet die LIB-Tabelle. LDP verwaltet seine eigenen Nachbarbeziehungen und bindet ein lokales Label an alle Routing-Präfixe.

Wie in der Abbildung gezeigt, bindet R3 das lokale Routenpräfix 30.0.0.0/24 mit der Bezeichnung 30 und kündigt es seinem LDP-Nachbarn R2 an;

R2 fügt dem Präfix 30.0.0.0/24 das lokale Label 20 hinzu und zeichnet das von R3 30.0.0.0/24 zugewiesene Label 30 in seiner eigenen LIB-Tabelle auf. Gleichzeitig kündigt R2 das lokale Label 20 an, das 30.0 zugewiesen ist. 0,0/24 bis R1;

Die von R1 an 30.0.0.0/24 zugewiesene lokale Bezeichnung ist 10, und die von R2 an R1 angekündigten Bezeichnungsinformationen werden aufgezeichnet.

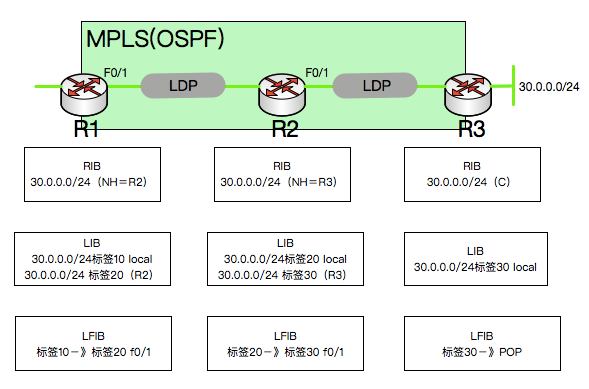

3. Wenn der Router die CEF-Tabelle aktualisiert, verwaltet er auch die LFIB-Tabelle. Die LFIB-Tabelle besteht aus der LIB-Tabelle und der CEF-Tabelle.

2.5. MPLS-Architektur

Kontrollschicht: Austausch von Layer-3-Routing-Informationen (z. B. OSPF/ISIS/BGP usw.) und Labels (LDP)

IGP füllt die RIB-Tabelle

LDP füllt die Bezeichnung für das Präfix aus, um die LIB-Tabelle zu bilden

Kernpunkte auf der Steuerungsebene:

Routing-Protokoll

IP-Routing-Tabelle (RIB)

Etikettenaustauschprotokoll (LDP)

Datenebene: Weiterleitung von Daten basierend auf Tags

Kernpunkte auf der Steuerungsebene:

IP-Weiterleitungstabelle (FIB)

Label-Weiterleitungstabelle (LFIB)

Prinzipanalyse: Das IGP-Protokoll generiert eine RIB-Tabelle und das LDP-Protokoll generiert eine LIB-Tabelle, sodass LDP dem Routing-Präfix eine Beschriftung hinzufügt, um eine LFIB-Tabelle zu bilden (LDP generiert eine lokale LIB und macht sie dann seinen Nachbarn bekannt). über LDP und bildet so eine LFIB-Tabelle).

2.6. Geräterollen in MPLS-Netzwerken

Die Geräterollen im MPLS-Netzwerk dienen lediglich der Unterscheidung verschiedener Geräterollen und werden hauptsächlich in drei Typen unterteilt:

1. Eingehendes LSR; (Label-Seitch-Routing)

2. Ausgehender LSR;

3. LSR im Link.

Basierend auf der obigen Abbildung ist R1 der eingehende LSR, R2 der LSR im Link und R3 der ausgehende LSR.

2.7. Zusammenfassung der MPLS-Vorteile

* Durch die Verwendung von MPLS kann eine Hop-by-Hop-Weiterleitung des IP-Routings vermieden, die eingehende Analyse von Datenpaketen reduziert und mithilfe von Labels ein Layer-2-Schnellweiterleitungspfad eingerichtet werden, sodass Daten schnell entlang eines vorab festgelegten Pfads weitergeleitet werden können Weg;

* Das Datenpaket durchläuft dann eine Layer-3-Suche am Eingangsrouter des MPLS-Netzwerks, und der nachfolgende LSR führt nur eine einfache Label-Austauschaktion ohne weitere Analyse der Layer-3-Informationen durch;

* Jeder LSR muss vor der Datenweiterleitung LIB (Label Information Base) und LFIB (Label Forwarding Information Base) einrichten. Wenn der LSR einen beschrifteten Datenrahmen empfängt, sucht er nach der Beschriftung im Datenrahmen in der LFIB-Tabelle und führt dann Aktionen wie Pushen, Knallen, Austauschen und Entfernen der Beschriftung gemäß den in der LFIB-Tabelle angegebenen relevanten Aktionen aus.

3. Detaillierte Erläuterung von MPLS VPN

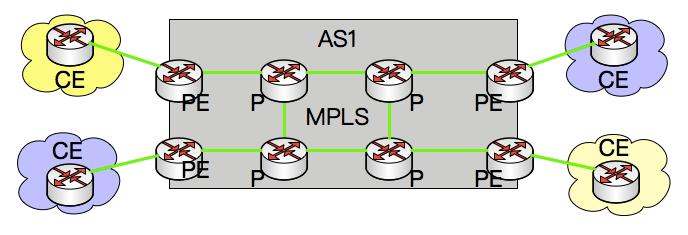

3.1. MPLS VPN-Netzwerkstruktur

P: (Anbieter) Betreibernetzwerkausrüstung außer PE im Betreibernetzwerk

PE: (Provider Edge) Edge-Netzwerkgerät, das das Netzwerk des Betreibers und das Netzwerk des Kunden (Benutzers) verbindet

CE: (Customer Edge) Das Edge-Netzwerkgerät, das das Kundennetzwerk (Benutzernetzwerk) und das Netzwerk des Betreibers verbindet

„Operator“ ist nur ein allgemeiner Begriff und es müssen nicht unbedingt die drei Hauptoperatoren sein.

3.2. MPLS VPN-Zugriffsmethode

Die Zugriffsmethode bezieht sich hauptsächlich auf die Verbindungsmethode zwischen CE und PE.

1. Direkter Verbindungszugriff (direkte Verbindung) – POS/GE/FE und andere Schnittstellen sind direkt verbunden;

2. Zugriff im VLAN-TRUNK-Modus;

3. Layer-2-Tunnelzugriff – L2TP/PPPoE usw.;

4. Layer-3-Tunnelzugriff – GRE/IPsec usw.;

Das Zugriffsprotokoll unterstützt IGP oder BGP

IGP unterstützt statisches Routing, RIP, OSPF, ISIS usw.

BGP unterstützt EBGP.

Der einzige Unterschied zwischen IGP und BGP besteht darin, dass IGP IPv4-Routen in MP-BGP umverteilen muss, EBGP jedoch direkt über die Umverteilungsfunktion verfügt (statisch in VRF geschrieben).

3.3. Aufbauprinzip von MPLS VPN

1. Die Netzwerkarchitektur von MPLS VPN wird vom Betreiber fertiggestellt. In dieser Architektur stellt der Betreiber den Benutzern VPN-Dienste zur Verfügung, und die Benutzer sind sich der Existenz des Netzwerks des Betreibers nicht bewusst.

2. Für das P-Gerät ist die Existenz eines VPN nicht bekannt, da das P-Gerät nur für die Datenübertragung innerhalb von MPLS verantwortlich ist. Sofern es das MPLS-Protokoll unterstützt.

3. Der gesamte VPN-Aufbau, die Verbindung und die Verwaltung für Benutzernetzwerke werden auf dem PE durchgeführt.

4. Betrachten Sie das Benutzernetzwerk (CE) aus der PE-Perspektive. CE ist eigentlich ein Standort. Ein CE kann mehrere Standorte enthalten, und einer oder mehrere Standorte bilden ein VPN.

5. Die Kommunikation zwischen CE und CE erfolgt über den VPN-Tunnel zwischen PE und PE des Zwischenbetreibers.

6. Zwei beliebige VPNs ohne gemeinsamen Standort können überlappende Adressräume verwenden, die alle vom VRF auf dem PE abhängen.

3.4. VRF, RD, RT, MP-iBGP, VPNv4-Routing, Dual Labels (innere und äußere Schichten) in MPLS VPN

1. VRF: Die virtuelle Routing-Weiterleitung ist ein Beispiel für VPN-Routing und -Weiterleitung. Jeder unabhängige VRF verfügt über eine unabhängige Routing-Tabelle. Die virtuelle Beschreibung besteht darin, mehrere Routing-Tabellen auf einem Router zu virtualisieren, und jede Tabelle ist voneinander isoliert. Tatsächlich kann eine VRF-Instanz als Router verwendet werden, sie wird jedoch auf einem realen Router virtualisiert.

2. RD: Routenunterscheider (Routenunterscheider) zur Lösung des Problems von Adresskonflikten. Tatsächlich wird IPv4 ein 64-Bit-Feld hinzugefügt, um sicherzustellen, dass die IPv4-Adresse nach der Eingabe in PE global eindeutig bleibt.

3. RT: Routenziel ist ein erweitertes Gruppenattribut von BGP. Es ist in Exportziel und Importziel unterteilt und kann als Tür der VRF-Routingtabelle verstanden werden. Die ausgehende Route trägt das Exportattribut und die eingehende Route vergleicht das Importattribut.

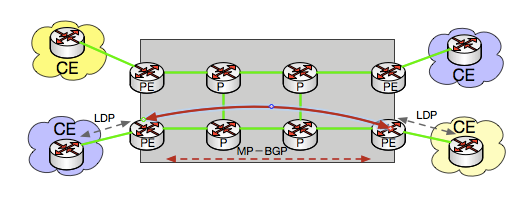

4. MP-iBGP: Routing-Informationen und Zuweisung privater Netzwerketiketten werden zwischen PE und PE ausgetauscht. Die privaten Netzwerketiketten werden zufällig generiert (private Netzwerketiketten auf der Kontrollebene).

5. VPNv4-Routing: RD + IPv4-Routing = VPNv4-Routing.

6. Doppelte Etiketten: Sowohl innere als auch äußere Etiketten werden auf der Datenweiterleitungsebene platziert. Das innere Etikett wird hauptsächlich verwendet, um zu unterscheiden, zu welcher VRF das Datenpaket gehört. Das äußere Etikett wird hauptsächlich zum Weiterleiten des Datenpakets innerhalb der Domäne (der) verwendet (äußeres Label und der nächste Hop). Die Adressen der Egress-PE-Router hängen eng zusammen.

3.5. Prinzipien von MPLS VPN (Kontrollebene und Weiterleitungsebene)

LDP-Protokoll: Verteilt äußere Etiketten zwischen PE-P und P-P und richtet einen Tunnel-LSP vom Eingangs-PE zum Ausgangs-PE ein.

MP-BGP-Protokoll: Das Eingangs-PE und das Ausgangs-PE tauschen VPN-Routen aus und werden zum Einrichten von VPN-Labels verwendet.

PE: Empfangen Sie Benutzer-IP-Pakete, identifizieren Sie das VPN, wählen Sie die dem VPN entsprechende VRF-Tabelle aus, suchen Sie den nächsten Hop-Ausgang des VPN, fügen Sie die innere Bezeichnung des VPN hinzu, suchen Sie den Ausgang des nächsten Hop-PE und fügen Sie den äußeren hinzu Etikett.

Wichtig: MPLS-Tunnel enthalten zwei Labelschichten: Das äußere Label ist das Tunnel-LSP-Label und das innere Label ist das VPN-Label.

Routing-Update (Kontrollebene): IGP oder EBGP können verwendet werden, um reine IPv4-Routen zwischen CE und PE anzukündigen. Wenn PE vrf die Route empfängt, wird die IPv4-Route in die vrf-Routing-Tabelle eingefügt, die IPv4-Route wird in MP-BGP umverteilt und RD und RT (Export) werden hinzugefügt. Die Backbone-Netzwerke PE und PE sind über MP verbunden. BGP. IBGP kündigt VPNv4-Routen mit Labels und RTs an (einschließlich IPv4-Adressen, Routendiskriminatoren RD, Routenziel-RTs, VPN-Labels und Next-Hop-PE-Adressen). Beim Erreichen des Peer-PE wird dies durch den RT (Import) von bekannt das Peer-PE. In welches VRF soll die Route eingefügt werden? Dann entfernt das Peer-PE Attribute wie RD, RT und Labels und kündigt die IPv4-Route dem Peer-CE an.

Datenweiterleitung (Datenebene): Wenn der CE-Router ein VPN-Paket an den Eingangs-PE-Router weiterleitet, sucht der PE-Router nach dem VRF, das dem VPN entspricht, und erhält von diesem ein VPN-Label und die Adresse des nächsten Hop-Ausgangs-PE-Routers Das VRF. Das VPN-Label lautet: Das innere Label wird auf der VPN-Gruppe platziert. Anhand der Adresse des Next-Hop-Egress-PE-Routers kann das Label der domäneninternen Route gefunden werden, die auf dem PE-Router platziert werden soll in der globalen Routing-Tabelle, also dem äußeren Label. Es ist auch die VPN-Gruppe, die mit zwei Labels markiert ist. Layer-Label. Der Backbone-P-Router leitet VPN-Pakete basierend auf dem äußeren Etikett weiter. Beim letzten P-Router (beachten Sie, dass es sich um einen P-Router und nicht um einen PE handelt) erscheint das äußere Etikett, so dass nur das innere Etikett im VPN-Paket verbleibt (dieser Vorgang). wird als Sub-Last-Popup-Mechanismus bezeichnet) und dann wird das VPN-Paket an den Egress-PE-Router gesendet. Nachdem der Egress-PE-Router anhand des inneren Etiketts den entsprechenden Ausgang gefunden hat, löscht er das innere Etikett im VPN-Paket und leitet das VPN-Paket ohne Etikett an den richtigen CE-Router weiter. Der CE-Router leitet das Paket basierend auf an den richtigen Router weiter eine eigene Routing-Tabelle. Ziel.

Hauptunterschiede:

1. Zwei Routing-Tabellen auf dem PE: VRF-Routing-Tabelle und globale Routing-Tabelle

Die VRF-Routing-Tabelle und die globale Routing-Tabelle werden jeweils auf dem PE gespeichert. Die VRF-Routing-Tabelle speichert VPN-Routen und die globale Routing-Tabelle speichert die domäneninternen Routen des Betreibers.

2. Austausch des äußeren Etiketts

Alle PE-Router und P-Router führen domäneninternes Routing des Backbone-Netzwerks aus (OSPF oder ISIS usw.). Die generierte Routing-Tabelle löst die Einrichtung von LSP im Backbone-Netzwerk aus (topologiegesteuerter Modus). LSP wird durch Signalisierung eingerichtet Protokolle wie LDP oder RSVP, was dazu führt, dass die Etikettenweiterleitungstabelle zum Austauschen der äußeren Etiketten von VPN-Paketen verwendet wird (d. h. während der Datenweiterleitung, wenn der PE das Datenpaket vom CE empfängt, markiert der VRF das Datenpaket mit dem inneres VPN-Label und erhält das nächste Hop-Egress-PE Die Adresse des Routers. Das äußere Label wird basierend auf dieser Adresse weitergeleitet. Daher ist diese nächste Hop-Adresse die Verbindung zwischen Intra-Domain-Routing und VPN-Routing.

3.6. MPLS VPN-Analyse

3.6.1. Implementierungsziele von MPLS VPN

1. Der Tunnel wird zwischen PE und PE eingerichtet, und Benutzer müssen keine eigenen VPN-Tunnel unterhalten;

2. Die Bereitstellung und Routenveröffentlichung von VPN-Tunneln wird dynamisch.

3.6.2. Durch MPLS VPN gelöste Probleme

1. Bereitstellung einer Möglichkeit, Tunnel dynamisch einzurichten;

2. Lösen Sie das Problem, dass verschiedene VPNs denselben Adressraum teilen.

3.6.3. Vorteile der Verwendung von BGP zur Übertragung von VPN-Routen

VPN-Routing-Informationen können direkt zwischen PEs weitergeleitet werden, und der P-Router enthält keine VPN-Routing-Informationen.

3.7. MPLS VPN-Anwendungsszenarien

1. IP-Trägernetzwerke, die von den drei großen Betreibern aufgebaut wurden: Beispielsweise verwenden das A-Netzwerk und das B-Netzwerk von China Unicom alle die MPLS-VPN-Architektur, um große Kundendienste, Festnetzübertragungsdienste, Baoshitong, Videoüberwachung, 114/116 für Unternehmen und Privatkunden zu übertragen -betriebenes Geschäft, Internetgeschäft usw.

2. Die WANs großer OTT- und Cloud-Anbieter nutzen alle die MPLS-VPN-Architektur, wie beispielsweise das WAN von Alibaba Cloud.

3. Regierungsbehörden wie staatliche Unternehmen verfügen über unterschiedliche Geschäftssysteme. Die Daten zwischen den Systemen sind voneinander isoliert. Gleichzeitig benötigt jedes Geschäftssystem einen gegenseitigen Zugriff, weshalb die MPLS-VPN-Architekturtechnologie verwendet wird, um dies zu erreichen Isolation und gegenseitiger Zugang. Besuch;

4. Die großstädtischen Netzwerke sekundärer ISP-Betreiber und sekundärer IDC-Betreiber übernehmen alle die MPLS VPN-Architektur.