Capítulo 12 Comunicações Seguras e Ataques de Rede

12.1 Mecanismos de segurança de redes e protocolos

TCP/IP é o protocolo principal, mas também apresenta muitas falhas de segurança

12.1.1 Protocolo de comunicação segura

- Um protocolo que fornece serviços de segurança para um canal de comunicação de aplicativo específico é chamado de protocolo de comunicação seguro.

- Protocolos de comunicação segura comuns:

- IP Simple Key Management (SKIP): Ferramenta de criptografia que protege o Sessionless Datagram Protocol. SKIP foi projetado para ser combinado com IPSec e funciona na terceira camada do modelo OSI, capaz de proteger qualquer subprotocolo do protocolo TCP/IP suíte. Criptografar

- Criptografia IP de software: funciona na terceira camada de protocolos de segurança IP, usando protocolos de encapsulamento para fornecer autenticação, integridade e confidencialidade

- Chamada de procedimento remoto seguro (S-RPC): um serviço de autenticação que impede apenas a execução não autorizada de código no sistema remoto.

- Secure Sockets Layer (SSL): Protege as comunicações entre servidores WEB e navegadores WEB.É um protocolo orientado a sessões que fornece confidencialidade e integridade.

- Transport Layer Security (TLS): Funcionalmente semelhante ao SSL, mas com um protocolo de autenticação e criptografia mais robusto, o TLS pode criptografar conexões UDP e Session Initiation Protocol (SIP)

- Transações Eletrônicas Seguras (SET) : um protocolo de segurança usado para transmissão de transações pela Internet, criptografia RSA e Padrão de Criptografia de Dados (DES)

12.1.2 Protocolo de Autenticação de Identidade

- Após o estabelecimento de uma conexão entre o sistema remoto e o servidor, o usuário remoto deve ser autenticado. Esta operação é chamada de autenticação.

- Challenge Handshake Authentication Protocol (CHAP) : O CHAP criptografa o nome de usuário e a senha.Durante a duração da sessão de chamada estabelecida, o CHAP reautentica periodicamente o sistema remoto para autenticar a persistência do cliente remoto.

- Protocolo de autenticação de senha (PAP) : Um protocolo de autenticação de identidade padrão baseado em PPP que transmite nomes de usuário e senhas em texto não criptografado e simplesmente fornece um meio para o cliente transmitir credenciais de login ao servidor de autenticação.

- Protocolo de autenticação extensível (EAP) : uma estrutura de autenticação que permite soluções de segurança de autenticação personalizadas

12.2 Comunicações de voz seguras

- A central privada regular (PBX) ou a voz POTS/PSTN são facilmente interceptadas

12.2.1 Voz sobre Protocolo de Internet (VoIP)

- VoIP é uma tecnologia que encapsula voz em pacotes IP e permite que chamadas de áudio sejam conectadas através de uma rede TCP/IP

- Problemas de segurança VoIP:

- O identificador de chamada pode ser forjado e os hackers podem realizar ataques de phishing de voz (phishing VoIP) ou ataques de spam de voz (SPIT) na rede

- Vulnerabilidades no sistema de gerenciamento de chamadas e no próprio telefone VoIP podem ser vulneráveis a ataques de sistema operacional e ataques DOS

- Ataque man-in-the-middle por meio de engano

- Semelhante à falsificação de autenticação 802.1x e salto de VoIP em VLAN (ignorando canal de autenticação)

- O tráfego VoIP não criptografado pode ser interceptado decodificando-o

12.2.2 Engenharia Social

- A engenharia social é uma forma de estranhos ganharem a confiança de alguém dentro de uma organização, tornando a empresa vulnerável a ataques de engenharia social

- A única maneira de prevenir a engenharia social é ensinar aos usuários como responder e se comunicar por meio de comunicações somente de voz.

12.2.3 Falsificação e uso indevido

- Muitos sistemas PBX podem ser explorados por invasores mal-intencionados para evitar cobranças e ocultar suas identidades.

- Phishing é um tipo específico de ataque que visa sistemas telefônicos

- Ferramentas comuns de phreak:

- Caixa preta usada para manipular a tensão da linha para roubar serviços de longa distância

- A caixa vermelha é usada para simular o som de moedas sendo depositadas em um telefone público

- A caixa azul é usada para simular som de 2600 Hz que interage diretamente com o sistema backbone da rede telefônica

- Caixa branca usada para controlar o sistema telefônico

12.3 Colaboração multimídia

- Colaboração multimídia é o uso de diferentes soluções de comunicação multimídia para apoiar a colaboração remota

12.3.1 Conferência remota

- A tecnologia de conferência remota é usada para permitir que qualquer produto, hardware ou software interaja com partes interessadas remotas

12.3.2 Mensagens instantâneas

- Mensagens instantâneas (IM) são um mecanismo que permite que dois usuários tenham um bate-papo de texto em tempo real em qualquer lugar da Internet

- Desvantagens de mensagens oportunas:

- Existem muitas lacunas

- Vulnerável à espionagem de pacotes

- Falta de criptografia e privacidade do usuário

12.4 Gerenciando segurança de e-mail

- O e-mail é um serviço de Internet amplamente utilizado e comumente usado

- Sendmail é o servidor SMTP mais comumente usado em sistemas Unix e Exchange é o servidor SMTP mais comumente usado em sistemas Microsoft.

- O SMTP foi projetado como um sistema de retransmissão de correio, na esperança de evitar que os servidores SMTP se tornem retransmissores abertos, que são servidores SMTP que não autenticam o remetente antes de aceitar e retransmitir o e-mail.

12.4.1 Objetivos de segurança de e-mail

- E-mails aprimorados podem atender a uma ou mais das metas listadas abaixo

- Fornecer não repúdio

- Restringir o acesso ao correio apenas aos destinatários pretendidos

- Mantenha a integridade do e-mail

- Autenticação e verificação de fontes de e-mail

- Verifique a entrega do e-mail

- Classifique o conteúdo ou sensibilidade dos anexos

- Se for feito backup de e-mails, os usuários precisam estar cientes dessa situação

12.4.2 Compreender questões de segurança de e-mail

- Os e-mails não são criptografados, o que os torna vulneráveis à interceptação e espionagem

- O e-mail é o mecanismo de transporte mais comum explorado por vírus, worms, cavalos de Tróia, macros destrutivas e outros códigos maliciosos

- O e-mail oferece algumas maneiras de verificar as fontes

- O próprio e-mail também pode ser usado como mecanismo de ataque, como DoS

12.4.3 Soluções de segurança de e-mail

- Extensões seguras de correio da Internet multiuso (S/MIME): fornecem autenticação e proteção de privacidade para e-mail por meio de criptografia de chave pública e assinaturas digitais.

- S/MIME fornece dois tipos de e-mail:

- E-mail assinado: fornece integridade e autenticação do remetente

- Mensagens encapsuladas com segurança: Fornece integridade, autenticação do remetente e confidencialidade

- MIME Object Security Service (MOSS): utiliza chaves públicas MD2, MD5, RSA e Data Encryption Standard (DES) para fornecer serviços de autenticação e criptografia

- Privacy Enhanced Mail (PEM): Fornece autenticação, integridade, confidencialidade e não repúdio usando RSA, DES e X.509

- Padrão de verificação de email (DKIM): um meio de garantir que emails legítimos sejam enviados por uma organização por meio de autenticação de domínio

- Good Privacy (PGP): um sistema criptográfico de chave pública-privada que usa vários algoritmos de criptografia para criptografar arquivos e e-mails

Se os anexos forem uma parte obrigatória das comunicações por e-mail, conte com o treinamento do usuário e com ferramentas antivírus para proteção

12.5 Gerenciamento de segurança de acesso remoto

- O acesso remoto permite que um cliente remoto estabeleça uma sessão de comunicação com uma rede

12.5.1 Planejar a segurança do acesso remoto

- Ao listar sua política de segurança remota, certifique-se de responder às seguintes questões:

- Tecnologias de conexão remota: Cada conexão remota tem seus próprios problemas

- Proteção de transmissão: Protocolos de criptografia, sistemas de conexão criptografados, serviços de rede criptografados e aplicativos existem em muitas formas. Escolha a combinação apropriada de serviços de segurança de acordo com suas necessidades, incluindo VPN, SSL, TLS, SSH, IPSec e L2TP

- Proteção de autenticação de identidade: Para proteger a segurança das credenciais de login, algum tipo de protocolo de autenticação precisa ser usado, ou mesmo um sistema centralizado de autenticação de acesso remoto pode ser autorizado, que pode incluir protocolo de autenticação de senha (PAP), protocolo de autenticação de handshake de desafio (CHAP), ou protocolo de autenticação estendida (EAP) e PEAP ou LEAP estendido, serviço de usuário de discagem de autenticação remota (RADIUS) e sistema de controle de acesso de controle de acesso ao terminal (TACACS+)

- Suporte remoto ao usuário: Os usuários remotos podem procurar suporte técnico regularmente

12.5.2 Protocolo dial-up

- Ao estabelecer uma conexão remota, determinados protocolos devem ser usados para gerenciar como a conexão é realmente criada, e outros protocolos criam uma base de comunicação comum na qual trabalhar.

- Principais exemplos de protocolos dial-up:

- Protocolo Ponto a Ponto (PPP): Protocolo full-duplex usado para transmitir pacotes TCP/IP através de várias conexões não-LAN

- Network Serial Line Protocol (SLIP): Suporta TCP/IP em conexões seriais assíncronas, raramente usado

12.5.3 Serviço centralizado de autenticação de identidade remota

- O serviço de autenticação remota centralizado fornece uma camada de segurança entre clientes remotos e redes privadas

- O RADIUS (Remote Authentication Dial-up User Service) é usado para concluir centralmente a autenticação de identidade de conexões dial-up remotas, permitindo que o servidor de acesso remoto envie as credenciais de login do usuário dial-up ao servidor RADIUS para autenticação de identidade. Três funções básicas do protocolo Radius:

- Autenticar usuários ou dispositivos que precisam acessar a rede

- Conceda acesso a recursos a usuários ou dispositivos autenticados

- Auditoria de acesso autorizado

- Sistema de controle de acesso do controlador de acesso ao terminal (TACACS+): Substituição do RADIUS

12.6 Rede Privada Virtual

- Uma rede privada virtual é um túnel de comunicações que fornece transmissão ponto a ponto de autenticação de identidade e comunicações de dados através de uma rede intermediária não confiável. A maioria das VPNs usa tecnologia de criptografia para proteger dados de comunicações encapsulados.

- A VPN fornece confidencialidade e integridade em uma rede intermediária não confiável e não garante disponibilidade

12.6.1 Tecnologia de túnel

- Tecnologia de encapsulamento: protege o conteúdo dos pacotes de protocolo encapsulando-os em outros pacotes de protocolo

- Se o protocolo de encapsulamento envolver criptografia, não há necessidade de se preocupar em perder a confidencialidade e a integridade

12.6.2 Como funciona a VPN

- As conexões VPN podem ser estabelecidas através de qualquer outro link de comunicação de rede

- VPN pode conectar dois sistemas separados ou duas redes completas

12.6.3 Protocolos VPN comuns

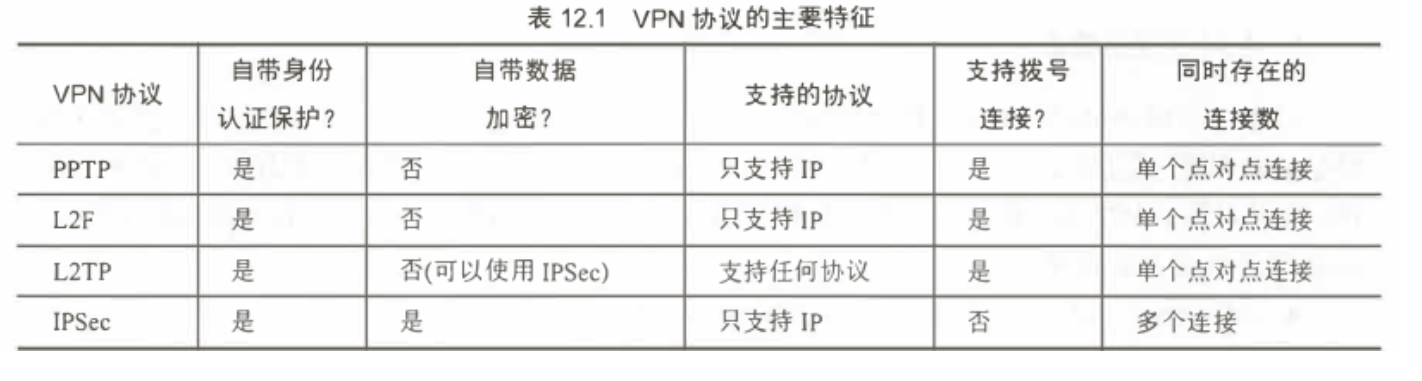

Protocolos VPN comumente usados: PPTP (rede IP), L2F (camada de enlace de dados), L2TP (camada de enlace de dados) e IPSec (rede IP)

- protocolo de tunelamento ponto a ponto

- O protocolo de encapsulamento ponto a ponto (PPTP) é um protocolo de encapsulamento desenvolvido a partir do protocolo dial-up Protocolo Ponto a Ponto. Ele cria um túnel ponto a ponto entre dois sistemas e encapsula pacotes PPP.

- Os protocolos de autenticação de identidade incluem: MS-CHAP (Microsoft Challenge Handshake Identity Authentication Protocol), CHAP (Challenge Handshake Protocol), PAP (Password Authentication Protocol), EAP (Extended Identity Authentication Protocol), SPAP (Shiva Password Authentication Protocol)

- Protocolo de encaminhamento de camada 2 e protocolo de tunelamento de camada 2

- O Layer 2 Tunneling Protocol (L2TP) é derivado da combinação de PPTP e L2F. Ele estabelece um túnel ponto a ponto entre interrupções de comunicação. Ele não possui um esquema de criptografia integrado e depende do IPSec como mecanismo de segurança. Ele suporta TACAS+ e RAIO.

- Protocolo de segurança IP

- Atualmente, o protocolo mais utilizado, o IPSec, só pode ser utilizado para comunicações IP, proporcionando autenticação de identidade segura e transmissão de dados criptografados.

- Os principais componentes ou funções do IPSec:

- Cabeçalho de autenticação (AH): Fornece autenticação, integridade e não repúdio

- Carga útil de segurança encapsulada (ESP): fornece criptografia para proteger a confidencialidade , executa operações de autenticação limitada , funciona na camada 3, criptografa dados no modo de transporte e criptografa todo o pacote IP no modo túnel.

12.6.4 LAN virtual

- Crie isolamento lógico em uma rede sem alterar sua topologia física

- Vantagens relacionadas à segurança das VLANs:

- Controle e limite o tráfego de transmissão. Bloqueie transmissões em sub-redes e VLANs

- Isolar o tráfego para segmentos de rede

- Reduza a vulnerabilidade à escuta de rede

- Evite tempestades de transmissão

12.7 Virtualização

- Tecnologia de virtualização usada para hospedar um ou mais sistemas operacionais em uma única memória principal

- Benefícios da virtualização

- O backup é mais fácil e rápido do que sistemas equivalentes instalados em um disco rígido local

- É difícil que códigos maliciosos ou infecções afetem o sistema operacional host

12.7.1 Software de virtualização

- Um aplicativo virtualizado é um software no qual um aplicativo virtual é empacotado ou encapsulado para torná-lo portátil e executado sem a necessidade de instalação completa do sistema operacional original.

- Os desktops virtuais incluem pelo menos três tipos diferentes de tecnologia:

- Uma ferramenta remota que permite aos usuários acessar sistemas de computadores remotos e visualizar e controlar desktops, teclados e mouses remotos

- O conceito de aplicativo virtual, encapsulando vários aplicativos e alguns formulários de desktop

- Estenda ou estenda a área de trabalho

12.7.2 Rede Virtualizada

- A virtualização de uma rede combina componentes de rede de hardware e software em uma única entidade composta

- SDN (Software Defined Networking) é uma abordagem única para operação, projeto e gerenciamento de rede que visa desacoplar a camada de infraestrutura da camada de controle

- Outro conceito de rede virtualizada, SAN, combina vários dispositivos de armazenamento separados em um único contêiner de armazenamento abrangente e acessível pela rede.

12.8 Tradução de endereços de rede

- NAT é um mecanismo que converte um endereço interno de um cabeçalho em um endereço IP público para transmissão pela Internet.

- Vantagens do NAT:

- Sempre use apenas um ou alguns endereços IP públicos alugados para conectar toda a rede à Internet

- Ser sempre capaz de definir endereços IP privados para uso em redes privadas em caso de comunicação pela Internet

- NAT oculta esquemas de endereços IP e topologia de rede na Internet

- O NAT também fornece proteção restringindo conexões

12.8.1 Endereço IP privado

- 10.0.0.0 ~ 10.255.255.255 (toda a faixa Classe A)

- 172.16.0.0 ~ 172.31.255.255 (16 faixas de Classe B)

- 192.168.0.0 ~ 192.168.255.255 (faixa 255 classe C)

12.8.2 NAT com estado

Ao realizar uma operação NAT, é mantido um mapeamento entre a solicitação gerada pelo cliente interno, o endereço IP interno do cliente e o endereço IP do serviço de Internet contatado.

12.8.3 NAT estático e NAT dinâmico

- NAT estático: um endereço IP de cliente interno específico é mapeado permanentemente para um endereço IP público externo específico, permitindo que entidades externas se comuniquem com sistemas internos dedicados.

- NAT dinâmico: permite que vários clientes internos usem menos IPs públicos alugados, este método minimiza os custos de acesso à Internet

12.8.4 Endereçamento IP Privado Automático

- A APIPA delega a cada cliente DHCP com falha um IP localizado entre 169.254.0.1 e 169.254.255.254

12.9 Tecnologia de comutação

- Quando dois sistemas estão conectados através de múltiplas redes intermediárias, a tarefa de transmitir pacotes de dados de um sistema para outro é muito complexa.

12.9.1 Comutação de circuito

- Duas partes em comunicação criam um caminho físico dedicado que é continuamente protegido durante a sessão. A comutação de circuitos utiliza uma conexão física permanente.

12.9.2 Comutação de pacotes

- A mensagem ou comunicação é primeiro dividida em vários pequenos segmentos e depois enviada ao destino através da rede intermediária. A comutação de pacotes não é exclusiva.

12.9.3 Circuito virtual

- Um circuito virtual é um caminho lógico ou circuito criado em uma rede comutada por pacotes entre dois pontos finais designados

- Circuito virtual comutado por pacotes: circuito virtual permanente (PVC), circuito virtual comutado (SVC)

12.10 Tecnologia WAN

- As conexões WAN são usadas para conectar redes remotas, nós ou dispositivos individuais. O gerenciamento adequado da conexão e a criptografia de transmissão são necessários para garantir uma conexão segura.

- Linha Dedicada: Linha reservada por um longo período para clientes designados, permanece aberta e pronta para transmissão de dados e comunicação a qualquer momento.

- Os Serviços Digitais Integrados (ISDN) são uma rede telefônica totalmente digital que suporta comunicações de voz e comunicações de dados em alta velocidade.

- **Basic Rate Interface (BRI)** fornece aos clientes uma conexão com dois canais B e um canal D

- **Primary Rate Interface (PR)** Fornece aos clientes de 2 a 23 canais B de 64 Kbps e um canal de 64 Kbps continuamente

12.10.1 Tecnologia de conexão WAN

- Equipamento de conexão de fronteira (Channel Service Unit/Data Service Unit CSU/DSU): Converte sinais LAN no formato usado pelos bloqueios de rede operacional WAN

12.10.2 Conexão WAN X.25

- Uma conexão ponto a ponto específica entre dois sistemas ou redes usando um circuito virtual permanente

12.10.3 Conexões Frame Relay

- Frame Relay é um mecanismo de conexão de Camada 2 que utiliza tecnologia de comutação de pacotes para estabelecer circuitos virtuais entre interrupções de comunicação.

- CIR (Committed Information Rate): largura de banda mínima garantida pelo provedor de serviço ao cliente

12.10.4 ATM

- O modo de transferência assíncrona (ATM) é uma tecnologia de comunicação WAN comutada por desejo e uma tecnologia de comutação de pacotes orientada à conexão.

12.10.5 SMDS

- Switched Multi-Megabit Data Service (SMDS) é uma tecnologia de comutação de pacotes sem conexão usada para conectar várias LANs para formar uma rede de área metropolitana (WAN)

12.10.6 Protocolos especiais

- A tecnologia de conexão WAN requer o uso de protocolos especializados para suportar uma variedade de sistemas ou dispositivos especiais

- Synchronous Data Link Control (SDLC): usado em uma conexão física permanente de uma linha alugada dedicada, rodando em *SI Layer 2

- Controle avançado de link de dados (HDLC): projetado especificamente para conexões seriais síncronas, suporta full duplex, suporta ponto a ponto e ponto a multiponto, usa tecnologia de polling, funciona em *SI camada 2, fornece controle de fluxo, detecção de erros Verificação

- Interface serial de alta velocidade (HSSI): Define como multiplexadores e roteadores se conectam para informar os serviços da operadora de rede, trabalhando na *SI camada 1

12.10.7 Protocolo de encapsulamento de discagem

- Protocolo ponto a ponto (PPP): usado para suportar a transmissão de dados de comunicações IP por meio de conexões dial-up ou ponto a ponto

- O PPP foi originalmente projetado para suportar CHAP e PAP para autenticação de identidade. A nova versão também suporta MS-CHAP, EAP e SPAP.

12.11 Vários recursos de controle de segurança

12.11.1 Transparência

- O controle de segurança ou os mecanismos de acesso são invisíveis para os usuários. Quanto mais transparente for o mecanismo de segurança, mais difícil será para os usuários evitarem o mecanismo de segurança ou mesmo detectarem a existência do mecanismo de segurança.

12.11.2 Verificando a integridade

- Para verificar a integridade da transferência de dados, uma soma de verificação do total com hash pode ser usada

- CRC (Cyclic Redundancy Check): também disponível como ferramenta de integridade

12.11.3 Mecanismo de transporte

- Os logs de transporte são uma forma de auditoria de preocupações e comunicações

- A verificação de erros de transporte é um recurso incorporado em protocolos e serviços orientados a conexão ou orientados a sessão.

12.12 Limites de Segurança

- Um limite de segurança é a interseção entre duas zonas, sub-redes ou ambientes que possuem requisitos ou necessidades de segurança diferentes.

- Também existem limites de segurança entre o ambiente físico e o ambiente lógico.Para fornecer segurança lógica, devem ser utilizados mecanismos de segurança diferentes dos da segurança física.

- Os limites de segurança devem sempre ser claramente definidos

- As linhas de segurança no ambiente físico são frequentemente um reflexo das linhas de segurança no ambiente lógico.

- Ao converter políticas de segurança em controles reais, todos os ambientes e limites de segurança devem ser considerados separadamente

12.13 Ataques Cibernéticos e Contramedidas

12.13.1 DoS e DDoS

- Um ataque de negação de serviço é um ataque que consome recursos e cujo objetivo principal é impedir atividades legítimas no sistema.

- Métodos de ataque de negação de serviço:

- Ataque explorando vulnerabilidades em hardware ou software

- Inundar os canais de comunicação da vítima com enormes quantidades de tráfego de rede indesejado

- Medidas de defesa contra ataques DoS:

- Adicione firewalls, roteadores e detecção de intrusão para detectar tráfego DoS e bloquear portas automaticamente para filtrar pacotes com base em endereços meta e de destino

- Mantenha uma boa comunicação com os prestadores de serviços

- Desativar resposta de eco no sistema externo

- Desativar recurso de transmissão em sistemas de fronteira

- Impedir que pacotes forjados entrem ou saiam da rede

- Mantenha todos os sistemas corrigidos com as atualizações de segurança mais recentes dos fornecedores

- Considere serviços comerciais de proteção/resposta DoS de terceiros

12.13.2 Escuta

- Espionagem é a simples interceptação de comunicações com a finalidade de copiar

- Mantenha a segurança do acesso físico para evitar o acesso não autorizado à sua infraestrutura de TI e combater a escuta clandestina

- O uso de criptografia e autenticação única para transmissões de comunicação reduz a eficácia e a pontualidade da escuta clandestina

12.13.3 Personificação/disfarce

- Personificação ou disfarce é fingir ser alguém ou algo para obter acesso não autorizado a um sistema

- As soluções para combater ataques de representação incluem o uso de preenchimento único e sistemas de autenticação de token

12.13.4 Ataque de repetição

- Os ataques de repetição são um ramo dos ataques de representação que exploram as comunicações de rede capturadas por espionagem.

- Use mecanismos de autenticação únicos e identidades de sessão serial para proteção contra ataques de repetição

12.13.5 Ataque de modificação

- Os ataques de modificação são capazes de alterar os pacotes capturados e depois colocá-los de volta no sistema

- As contramedidas contra ataques de repetição de modificação incluem verificação de assinatura digital e verificação e verificação de pacotes

12.13.6 Falsificação de Protocolo de Resolução de Endereços

- Os mapeamentos ARP podem estar sujeitos a ataques de falsificação que induzem o sistema a fornecer um endereço MAC falso para o endereço IP solicitado, redirecionando assim o tráfego para outro destino.

12.13.7 Envenenamento, falsificação e sequestro de DNS

- O envenenamento de DNS e a falsificação de DNS são conhecidos como ataques de resolução. O envenenamento de DNS ocorre quando um invasor altera o mapeamento de nomes de domínio para endereços IP no sistema DNS e direciona o tráfego para sistemas falsos ou simplesmente realiza uma negação de serviço.

- Vulnerabilidade de sequestro de DNS, a única solução é atualizar o DNS para extensões de segurança do sistema de nomes de domínio (DNSSEC)

12.13.8 Falsificação de hiperlink

- A falsificação de hiperlink pode assumir a forma de falsificação de DNS ou simplesmente modificar o URL do hiperlink no código HTML enviado ao cliente.

- Os métodos de proteção contra ataques de falsificação de hiperlink incluem a prevenção da falsificação de DNS e a manutenção do sistema atualizado com patches.