Prefácio:

O WireGuard pode ser usado por empresas para construir intranets de servidor para acessar recursos de servidor

Anexo: Encontrei uma desvantagem pelo meu próprio uso: devido ao uso de conexão UPD, o número da porta é frequentemente bloqueado, resultando na falha na conexão, e o número da porta ou ip precisa ser alterado, o que pode ser diferente para outros .

Índice

1. Instale o WireGuard no Ubuntu como um servidor

1. Baixe e instale o pacote de software

2. Gere chaves públicas e privadas

3. Edite o arquivo de configuração do WireGuard

5. Outra configuração do servidor

2. O Windows instala o WireGuard como um cliente

1. Baixe e instale o cliente WireGuard

2. Gravar arquivos de configuração

1. Instale o WireGuard no Ubuntu como um servidor

1. Baixe e instale o pacote de software

Primeiro, atualize a lista de pacotes com o seguinte comando:

sudo apt-get update

Instale o WireGuard e suas dependências com o comando

sudo apt install wireguard resolvconf qrencode -y

Você pode usar o seguinte comando para verificar se a instalação foi concluída

sudo modprobe wireguard && lsmod | grep wireguard

Se o módulo for mostrado na saída wireguard, o WireGuard foi instalado com sucesso.

2. Gere chaves públicas e privadas

Gere as chaves públicas e privadas do servidor e do cliente para uso ao gravar arquivos de configuração

Gere com o seguinte comando

umask 077

wg genkey | tee server_private_key | wg pubkey > server_public_key

wg genkey | tee client_private_key | wg pubkey > client_public_key

Haverá quatro arquivos após a geração, você pode usar o comando cat para visualizar o conteúdo e copiá-los

3. Edite o arquivo de configuração do WireGuard

Crie um novo arquivo de configuração do WireGuard para poder configurar seu servidor VPN. pode ser editado com o comando

sudo vim /etc/wireguard/wg0.conf

Copie e cole a seguinte configuração de exemplo em um novo arquivo:

[Interface]

Address = 10.0.0.1/24

SaveConfig = true

ListenPort = 51820

PrivateKey = YOUR_PRIVATE_KEY

[Peer]

PublicKey = PEER_PUBLIC_KEY

AllowedIPs = 10.0.0.2/32

Onde YOUR_PRIVATE_KEY é o valor de server_private_key gerado na etapa 2 (chave privada do servidor)

PEER_PUBLIC_KEY é o valor de client_public_key (chave pública do cliente)

ListenPort é a porta em que o servidor escuta, use 51820

4. Inicie o WireGuard

Inicie o WireGuard com o seguinte comando:

sudo wg-quick up wg0

Se você deseja modificar o arquivo de configuração, pode usar o seguinte comando para suspender a operação do WireGuard e reiniciar o comando start:

sudo wg-quick down wg05. Outra configuração do servidor

Configurar o encaminhamento de IP

Para que o servidor VPN encaminhe pacotes, o encaminhamento de IP precisa estar ativado. Os seguintes comandos podem ser usados:

sudo sysctl -w net.ipv4.ip_forward=1

configurar firewall

Para proteger o servidor e a conexão VPN, o firewall precisa ser configurado para permitir o tráfego WireGuard. O tráfego de entrada na porta UDP 51820 precisa ser ativado

sudo ufw allow 51820/udp

6. Verifique a conexão

Verifique se o WireGuard foi iniciado com sucesso com o seguinte comando:

sudo wg

Você pode ver a interface WireGuard configurada e as informações do mesmo nível.

2. O Windows instala o WireGuard como um cliente

1. Baixe e instale o cliente WireGuard

Você precisa baixar e instalar o cliente WireGuard para Windows no site oficial do WireGuard (https://www.wireguard.com/install/). (O acesso entre redes pode ser necessário, você pode usar o acesso PPTP e fazer o download configurado em outro artigo)

2. Gravar arquivos de configuração

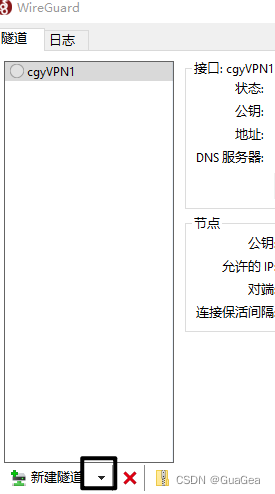

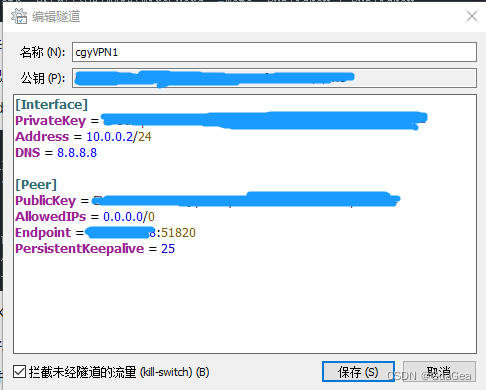

Abra o wireGuard, clique em New Empty Tunnel, copie a seguinte configuração para preencher

[Interface]

PrivateKey = YOUR_PRIVATE_KEY

Address = 10.0.0.2/24

DNS = 8.8.8.8

[Peer]

PublicKey = SERVER_PUBLIC_KEY

AllowedIPs = 0.0.0.0/0

Endpoint = SERVER_IP_ADDRESS:51820

PersistentKeepalive = 25

Existem três variáveis que precisam ser substituídas:

1. YOUR_PRIVATE_KEY é a client_private_key (chave privada do cliente) gerada pelo servidor na etapa 1 acima ao gerar a chave

2. SERVER_PUBLIC_KEY é a chave pública do servidor server_public_key

3. SERVER_IP_ADDRESS deve ser substituído pelo endereço IP público do seu servidor.

(Claro, você também pode gerar chaves públicas e privadas no lado do cliente e substituir o arquivo de configuração na etapa 1 por este arquivo)

3. Conecte

Depois de salvar as informações acima, você pode se conectar ao servidor