Termos que você precisa saber antes de ler este artigo:

- Autorizador/Desautorizador: O autorizador refere-se ao usuário que obteve a permissão para visualizar os dados e a pessoa não autorizada refere-se ao usuário que não obteve a permissão.

- Texto simples/texto cifrado: o texto simples refere-se ao conteúdo de dados não criptografados e o texto cifrado refere-se ao conteúdo de dados criptografados

- CIA (não a CIA em criptografia, mas os três elementos da segurança da informação): C-Confidencialidade Confidencialidade I-Integridade Integridade A-Disponibilidade Disponibilidade Confidencialidade: Dados só podem ser acessados e processados por pessoas autorizadas Integridade: Garantia de dados A integridade dos dados não serão adulterados por terceiros ou instituições não autorizadas

Disponibilidade: garantir que os dados possam ser acessados por pessoas autorizadas a qualquer momento- Difusão, confusão: Difusão: A difusão é permitir que cada bit no texto simples afete muitos bits no texto cifrado ou que cada bit no texto cifrado seja afetado por muitos bits no texto simples. A frequência de cada letra no texto cifrado é mais próxima de igual do que no texto simples, e a frequência de letras duplas e múltiplas também é mais próxima de igual, de modo a evitar que a chave seja decifrada peça por peça.

Confusão: Tornar a relação estatística entre o texto cifrado e a chave o mais complicada possível, tornando muito difícil para pessoas não autorizadas adivinhar a chave, ou seja, tornando quase inviável ataques de texto cifrado conhecido e texto plano conhecido.- Ataque de cifrotexto conhecido: O recurso que o criptoanalista pode utilizar é apenas um ou mais cifrotextos criptografados pela mesma chave, sendo esta a situação mais desfavorável para o criptoanalista. Ataque de texto simples conhecido: o criptoanalista recupera a chave com base em alguns pares de texto simples-texto cifrado conhecidos.

Ataque de texto simples escolhido: um criptoanalista é capaz de escolher um texto simples e obter o texto cifrado correspondente. Esta é uma situação muito favorável para o criptoanalista.

Ataque de texto cifrado escolhido: um criptoanalista é capaz de escolher um texto cifrado e obter o texto simples correspondente. É também uma situação muito favorável para o criptoanalista.

O que é uma senha? O que a criptografia faz?

A senha é o resultado da criptografia do texto sem formatação para impedir que pessoas não autorizadas visualizem, adulterem e falsifiquem os dados do texto sem formatação.

A criptografia pode garantir a confidencialidade, integridade e disponibilidade da segurança da informação, reduzir o risco de adulteração e falsificação e, teoricamente, garantir a segurança dos dados

História da Criptografia

Fase 1: As cifras clássicas (? - final do século XIX)

apareceram as cifras de substituição (Substitution Cipher) e as cifras de deslocamento (Transposition Ciphet) e uma combinação dessas duas cifras de substituição: De acordo com a tabela de substituição do texto cifrado, a conversão e deslocamento

de texto simples para texto cifrado

Cifra: Cada letra em texto simples move um comprimento fixo de posição no alfabeto. Por exemplo, k (número de dígitos movidos para trás) = 3, então a no texto simples se tornará d e b se tornará e. Os últimos 3 dígitos do alfabeto correspondem ao início abc. Esse tipo de cifra de deslocamento também é chamada de cifra de César

Fase 2: Cifras modernas (início do século 20 – 1949)

A mais clássica desse período pertence à história da máquina de Turing inventada por Turing e outros para decifrar o Enigma (Enigma). A Alemanha, que estava na Segunda Guerra Mundial naquela época, inventou o Enigma (Ingma) por algum meio - uma máquina para criptografar inteligência. Devido ao seu artesanato requintado e algoritmo engenhoso, já foi considerado indecifrável na época, mas depois da pesquisa de Turing After , descobriu-se que esta máquina tem uma grande falha, ou seja, se a mesma letra for criptografada continuamente, ela não será criptografada na mesma letra e a letra não será criptografada em si mesma. Em outras palavras, você pode usar a tabela de senhas + análise de texto cifrado para decifrar. Usando essa brecha mais a análise da frequência do vocabulário (diz-se que wetter (alemão "clima") foi escolhido e, em seguida, combinado um a um para encontrar o texto cifrado correspondente, juntamente com a análise de outras palavras, finalmente obteve um resultado relativamente relativamente A tabela confiável de substituição de texto cifrado desempenhou um papel importante na Segunda Guerra Mundial.

Fase 3: Cifras modernas (1949 até o presente)

Por que escolher 1949? Como o famoso criptógrafo Shannon publicou "Teoria da Comunicação dos Sistemas Secretos" em 1949, neste artigo, ele foi pioneiro em dois princípios básicos do projeto de sistemas criptográficos: confusão e difusão [consulte a terminologia para obter detalhes]. E este artigo esclarece de forma brilhante o pensamento científico sobre a análise, avaliação e projeto de sistemas criptográficos. Tornou-se o início da criptografia moderna.

Quais são os tipos de algoritmos de criptografia?

Ele pode ser dividido em cifra de bloco e cifra de sequência de acordo com o comprimento dos dados processados de uma só vez:

cifra de bloco:

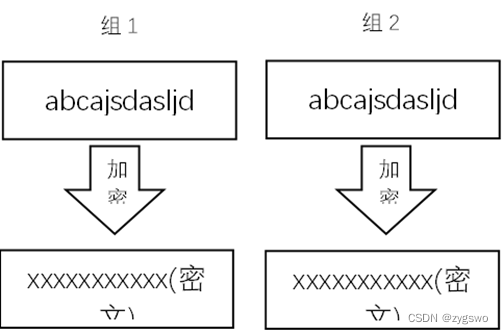

diagrama:

Características:

- Um comprimento fixo de informação pode ser processado de cada vez,

- O tamanho da chave não precisa ser o mesmo que o texto sem formatação

Vantagens: - Boa difusividade, não é fácil de adulterar

- Sensível à modificação

Contras: - Criptografia e descriptografia são lentas Algoritmos comuns: DES, AES, cifras de sequência

3DES : diagrama:

Características:

- Somente informações de um determinado comprimento de unidade fixa podem ser processadas por vez (como um bit, um bit)

- O comprimento da chave deve ser igual ao do texto simples.

Vantagens:

1. Alta eficiência de criptografia e descriptografia

Desvantagens: - O comprimento da chave e o texto sem formatação são os mesmos, e o desempenho da segurança depende do tamanho do texto sem formatação

- Fácil de adulterar

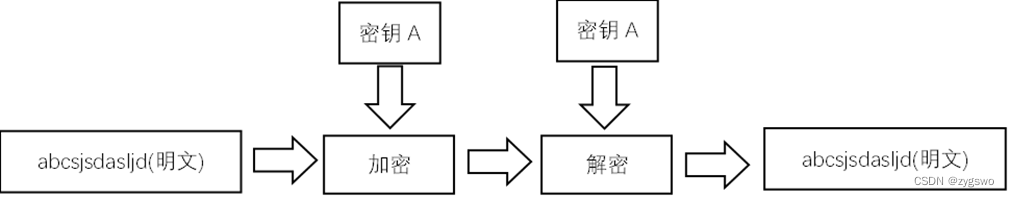

Algoritmos comuns: RC4, SEAL podem ser divididos em criptografia simétrica e criptografia assimétrica

de acordo com os métodos de criptografia e descriptografia Criptografia simétrica : Características: criptografia e descriptografia usam a mesma chave Criptografia e descriptografia Desvantagem: Como a mesma chave é usada para criptografia e descriptografia, a segurança de criptografia e descriptografia não é alta. Algoritmos comuns: AES, DES Criptografia assimétrica: Recursos: Criptografia e descriptografia usam chaves diferentes, divididas em chave pública e chave privada, criptografia de chave pública, descriptografia de chave privada Vantagens: Criptografia e descriptografia são relativamente seguras, adequadas para criptografia e descriptografia com um pequeno quantidade de dados Desvantagens: Criptografia e descriptografia são menos eficientes. Algoritmos comuns: RSA, DSA

Agora modelo de algoritmo de criptografia geralmente usado?

- SM2(assimétrico) + SM4(simétrico) + SM3(resumo)

- RSA(assimétrico) + AES(simétrico) + MD5(resumo)

----------------------------------------Rabudinho-------- ------------------------------------

Iniciante em criptografia, por favor avise