Kostenloser Zugang zum Netzwerksicherheitszugang zu fortgeschrittenen Lernmaterialien

Sie können auf diesen Link klicken: https://zhuanlan.zhihu.com/p/604615432

Heutzutage, mit der rasanten Entwicklung der Mobilfunknetztechnologie, kann jedes unserer Mobiltelefone zum Ziel von Hackerangriffen werden. Hier sind 6 gängige Methoden für Hacker, in Mobiltelefone einzudringen, um Ihnen dabei zu helfen, zu verhindern, dass Mobiltelefone von unbeabsichtigten Personen angegriffen werden .

1. Phishing-Angriffe

Phishing-Angriffe kommen sehr häufig vor. Denn sie sind sehr effektiv und erfordern wenig Aufwand. Niemand installiert absichtlich schädliche Apps auf seinem Telefon. Allerdings wissen die meisten Menschen nicht, wie sie überprüfen können, ob ein Online-Link sicher ist. Die Hacker setzten ein ausgeklügeltes Phishing-System ein und erstellten Seiten, die den Originalen sehr ähnlich sahen. Am offensichtlichsten ist das Fehlen eines SSL-Zertifikats. Wenn Sie Ihre Daten auf einer Phishing-Seite eingeben, werden diese sofort an den Hacker übermittelt, der sich dann Zugriff auf Ihre Anwendung verschaffen kann. Seien Sie vorsichtig bei allen Links, die Ihnen von verdächtigen Nummern gesendet werden. Vermeiden Sie es, darauf zu klicken und Anhänge oder Downloads zu öffnen.

2. Keylogger

Ein Keylogger ist eine Software, die auf jedem Gerät ausgeführt werden kann, auf dem sie installiert ist. Bisher wurden Keylogger hauptsächlich auf Computern eingesetzt. Mittlerweile können Keylogger auch zum Hacken von Telefonen eingesetzt werden. Sie benötigen nicht einmal physischen Zugriff auf das Gerät, um den Keylogger zu installieren. Wenn Sie eine illegale App herunterladen und installieren und ihr die entsprechenden Berechtigungen erteilen, beginnt sie möglicherweise mit der Protokollierung Ihrer Schlüssel und Aktivitäten. Diese Informationen werden dann an den Hacker gesendet. Wenn Sie wissen möchten, wie man das Telefon einer anderen Person hackt, ist dies eine der effektivsten Methoden.

3. Kontrollnachricht

Kontrollmeldungen sind in der Regel skriptbasierte Systemmeldungen, um die Kontrolle über ein Gerät zu erlangen. Dies ist einer der am schwierigsten durchzuführenden Handy-Hacks und erfordert Fachwissen über Betriebssystemschwachstellen. Die Kontrollnachrichten ermöglichen Hackern den Zugriff auf das Einstellungsmenü des Telefons des Opfers. Das Schlimmste ist, dass die Opfer möglicherweise nie erfahren, dass ihre Einstellungen unter Kontrolle sind. Hier können Hacker problemlos mehrere Sicherheitsprotokolle außer Gefecht setzen und so weitere Geräteschwachstellen aufdecken. Die Informationen können dann mit einem einfachen Skript vom Gerät auf einen separaten Server übertragen werden.

4. Hacking per Spam

通过垃圾邮件远程入侵手机是一种不同的方式。这是侵入 Android 设备的最有效的方式之一,如果您拥有 Gmail帐户,Android 设备将变得更容易访问。黑客首先将某人的电子邮件 ID 写入 Google,然后单击“忘记密码”按钮。发生这种情况时,Google 会向用户的实际号码发送验证码。大多数人不理会这条消息,这一点会被黑客所利用。然后他们发送一条通用消息,要求提供验证码,自动验证。一旦黑客获得代码,他们就会将其添加进去,并能够访问受害者的 Google 帐户。从那里,他们更改密码,并获得对设备的访问权限。

5.Stingray 方法

Stingray 方法是非常古老的一种入侵方法。Stingray 是一家制造高端黑客设备的公司,许多人也将此称为 IMSI 捕手黑客。这个工具是在专门的移动监控设备的帮助下执行的。这些设备让智能手机误以为它是一个手机信号塔,从而促使建立连接。一旦手机插入 Stingray,该设备就会授予黑客访问手机位置的权限。不仅如此,黑客还可以拦截传入和传出的短信、电话和数据包。IMSI 捕获通常由执法人员,私人调查员和黑客们使用。

6.间谍软件应用程序

手机黑客现在如此普遍是因为间谍软件应用程序非常容易获得。安装这样的应用程序必须获得对用户设备的访问权限。安装后,该应用程序将在后台运行,没有人知道。这些黑客行为不会出现在手机的任务管理器中,它们将完全控制权交给黑客。此类应用程序可以:允许黑客远程控制麦克风和摄像头监视受害者;记录所有击键并监控活动,包括消息和社交媒体应用程序;跟踪用户的实时位置;黑客还能够访问所有存储的文件,包括图像、视频、电子邮件和其他个人详细信息。

如果您想保护您的个人信息并避免成为黑客攻击的受害者,您需要始终保持谨慎,将所有随机链接视为可疑链接,并在下载任何新应用之前进行研究,在手机上安装防病毒软件也是一个明智的主意。

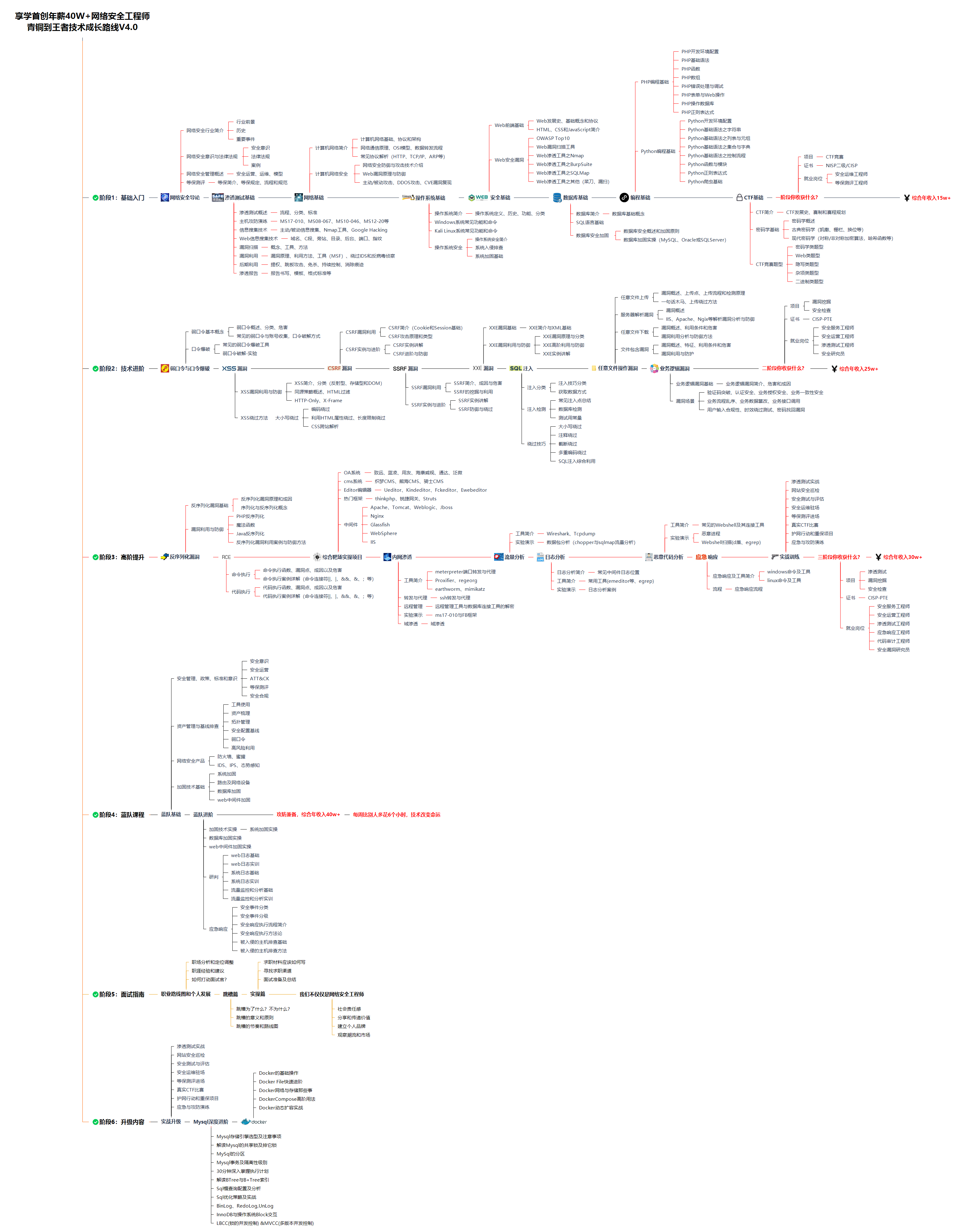

网络安全成长路线图

这个方向初期比较容易入门一些,掌握一些基本技术,拿起各种现成的工具就可以开黑了。不过,要想从脚本小子变成hei客大神,这个方向越往后,需要学习和掌握的东西就会越来越多,以下是学习网络安全需要走的方向:

# 网络安全学习方法

上面介绍了技术分类和学习路线,这里来谈一下学习方法:

## 视频学习

无论你是去B站或者是油管上面都有很多网络安全的相关视频可以学习,当然如果你还不知道选择那套学习,我这里也整理了一套和上述成长路线图挂钩的视频教程,完整版的视频已经上传至CSDN官方,朋友们如果需要可以点击这个链接免费领取。网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!